网络防御保护---防火墙USG6000V接口配置实验

发布时间:2024年01月24日

一、实验拓扑

二、实验要求

1.防火墙向下使用子接口分别对应生产区和办公区

2.所有分区设备可以ping通网关

三、实验思路

1、配置各设备的IP地址

2、划分VLAN及VLAN的相关配置

3、配置路由及安全策略

四、实验配置

4.1、配置各设备IP地址

PC1配置

Client1配置

PC2配置

Client2配置

server1配置,将sever1设置为FTPserver服务器

server2配置,将server2设置为HTTPServer服务器

4.2划分VLAN

LSW2配置

sys

vlan batch 2 3

int g0/0/2

port link-type access

port default vlan 2

int g0/0/3

port link-type access

port default vlan 3

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 2 3

undo port trunk allow-pass vlan 1

4.3配置防火墙

Cloud1配置

1、绑定两张虚拟网卡,端口类型为GE,不勾选开放UDP端口,一次只能增加一张;

2、端口映像设置,这里出入端口不一样,勾选双向通道,点击增加,就完成云的配置;

FW1配置

sys

int g0/0/0

ip add 192.168.100.2 24

service-manage all permit 这里要先经过初始化,用户名为admin,密码为Admin@123

新密码建议直接在初始密码上加几位数字,方便记忆,我这里设置的是Admin@123456;

IP地址要跟网卡的IP地址在同一网段内

基础配置完成

打开浏览器,在导航栏输入‘https://192.168.100.2:8443’(这里IP地址是你设置的IP地址,后缀为8443端口),输入admin用户名,密码为你进过初始化设置的密码,

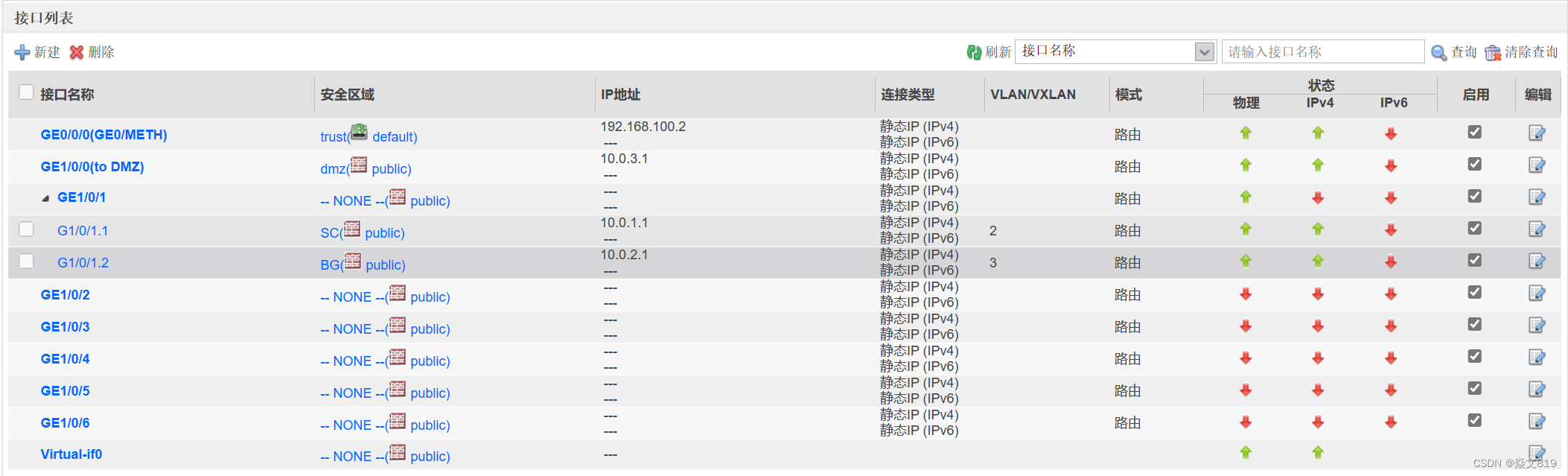

配置DMZ区域接口IP

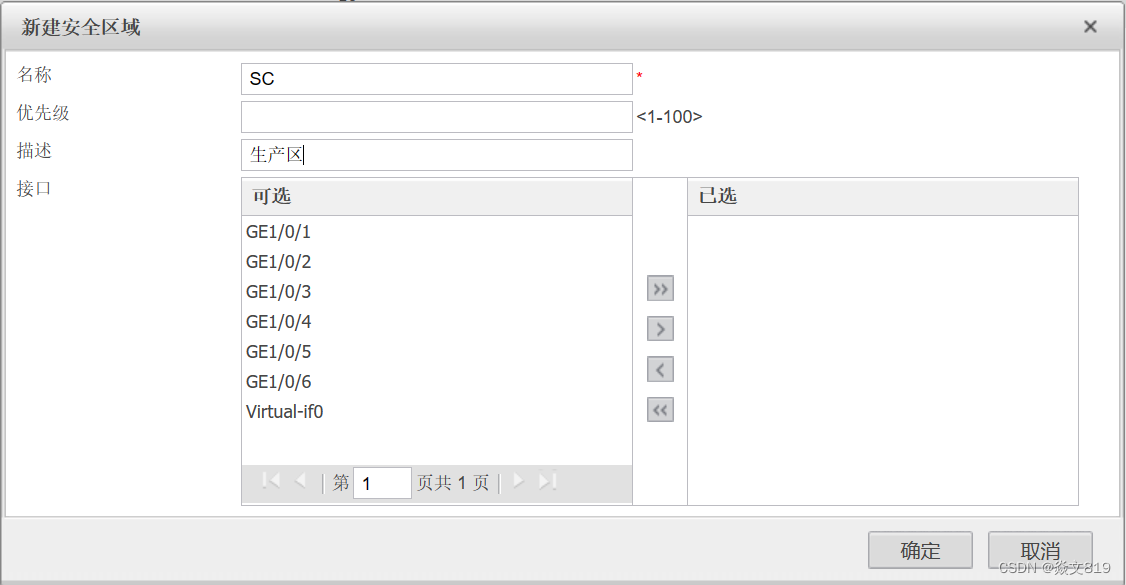

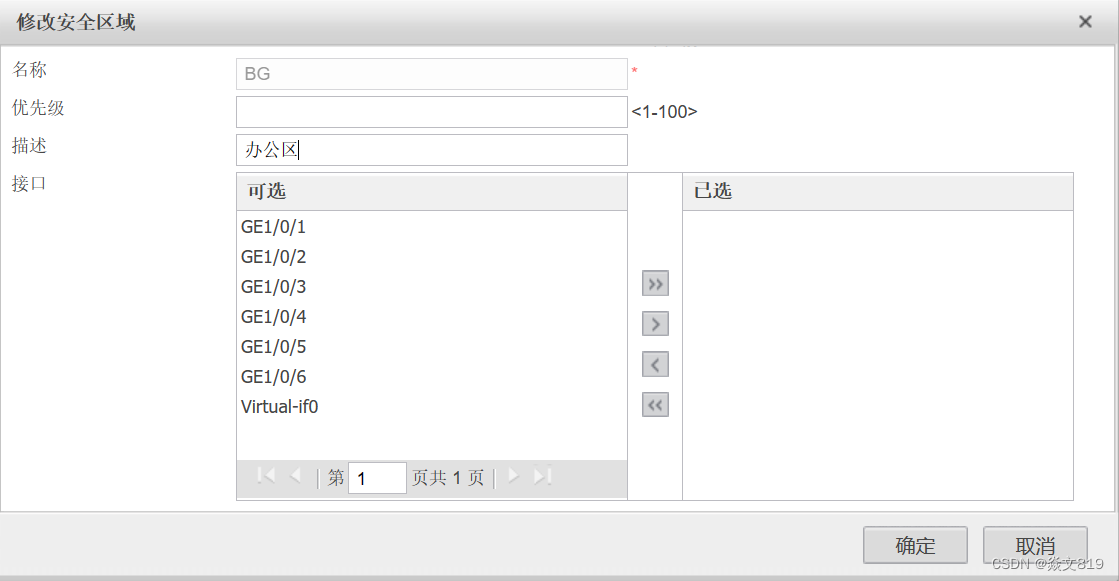

创建安全区域

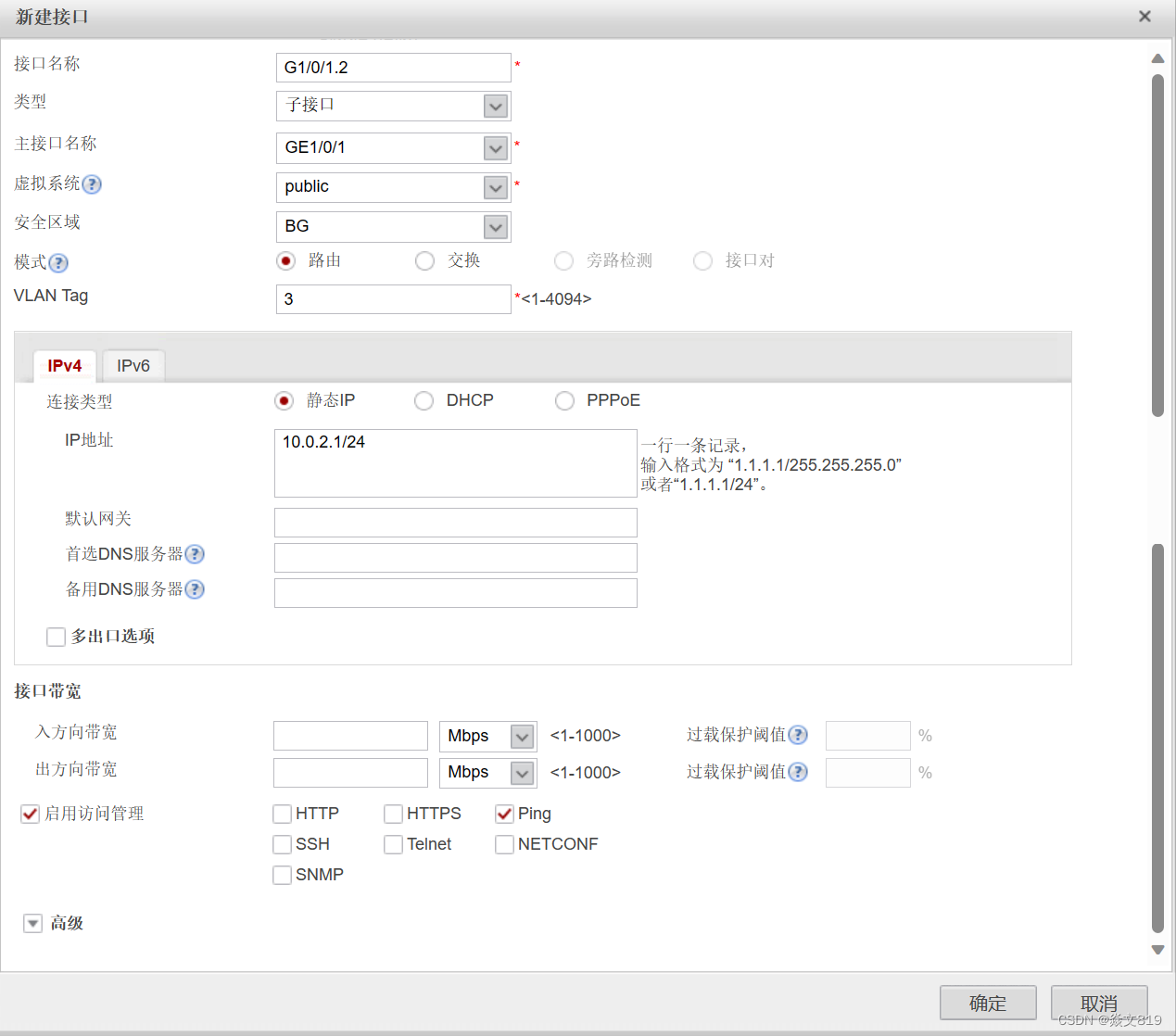

配置子接口

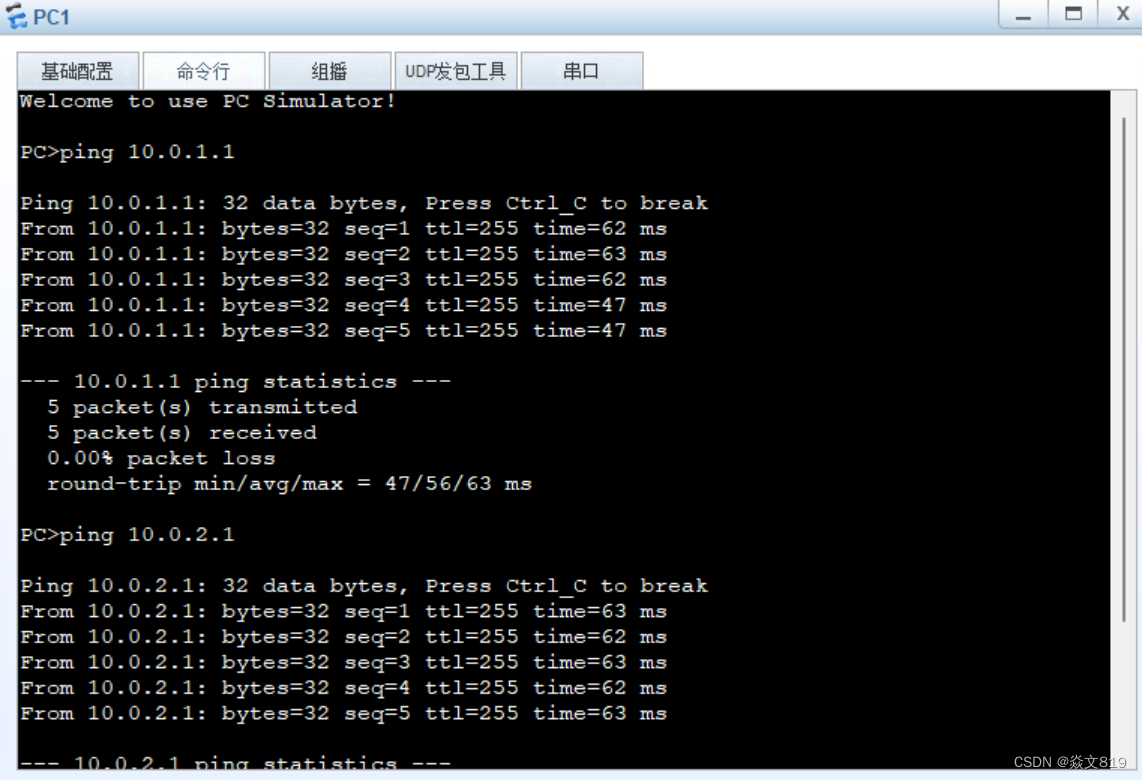

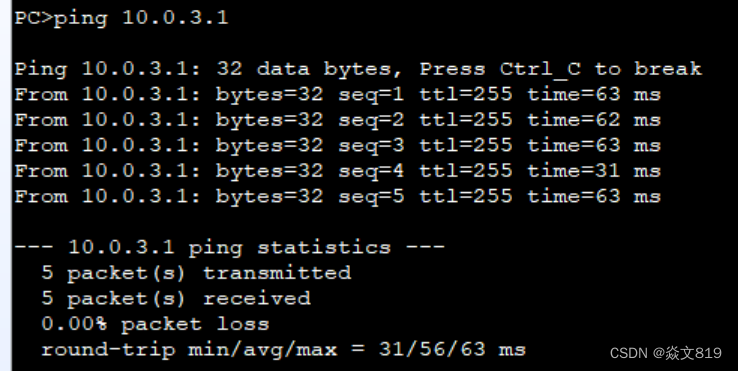

五、测试

文章来源:https://blog.csdn.net/qq_64951792/article/details/135829645

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- MyBatis——MyBatis的注解开发(了解)

- Software supply chain

- 微前端:一种新型的前端架构方法

- LoadRunner安装,以及注意的点

- 15K star! 搭建个人PDF工具箱,和广告、泄密说拜拜

- 手机号码归属地专业在线查询

- C++基础:文件操作函数fprintf(),fgets()

- AttributeError: ‘Series‘ object has no attribute ‘reshape‘

- 如何去掉视频中不想要的水印,分享几个视频去水印技巧给你

- FreeRTOS创建任务保存以及任务堆栈大小记录