【Windows运维系列4】进一步提升服务器远程桌面安全等级:修改Windows远程桌面的端口号(附修改端口号命令)

在前面的几篇文章中提到了,我的一个客户的Windows美国服务器被入侵,但凭借多年使用Hostease服务器的经验,很多的服务器只要安全设置到位的,系统稳定性是可以保障的。系统安全类问题通常都是由客户自己对于安全的疏忽导致的,而事实也确实如此,我们通过前面几篇文章了解到了:

- 如何查看恶意尝试登陆服务器的IP地址

- 如何开启防火墙

- 如何添加白名单与黑名单

而本文中将进一步提升你的服务器远程桌面的的安全等级。

远程桌面的端口号是什么,为什么要修改默认的远程桌面端口号?

远程桌面默认的端口号是3389,如果你的服务器经常暴露在公网中,那么一些黑客会扫描一些服务的默认端口号,一旦嗅探到改服务是可用的,那么将会尝试密码暴力破解。因此修改默认的端口号将增强服务器的隐蔽性,减少他人发现和攻击的可能性。

如何查看当前的Windows端口号?

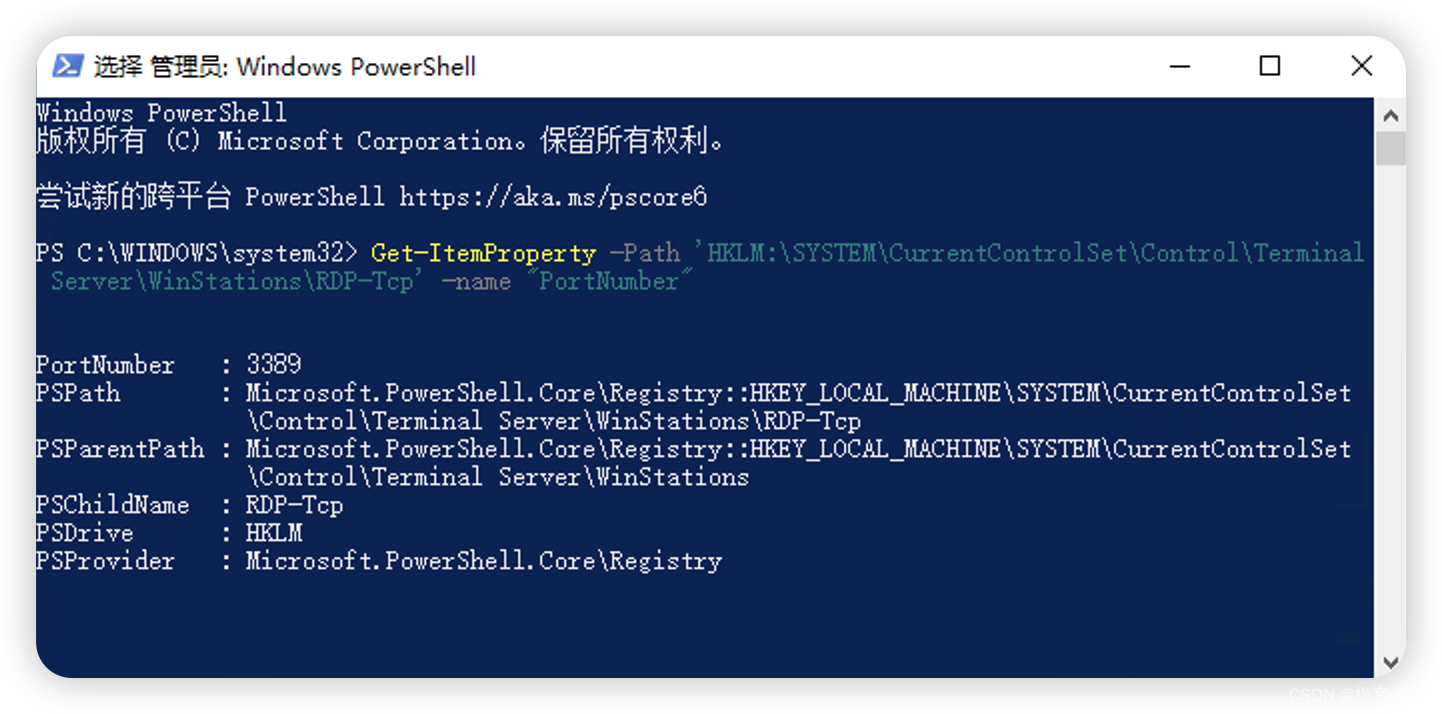

你可以以管理员的身份运行Powershell,并执行下面的命令:

Get-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "PortNumber"你可以在结果中查看到当前的端口号,如下面图中的端口号为3389:

如何修改Windows远程桌面的端口号?

网上其实有很多的修改远程桌面端口号,多数都是进入到注册表当中进行修改,这样显得更极客一些,其实修改端口号不需要那么麻烦,你可以在Powershell中完成修改::

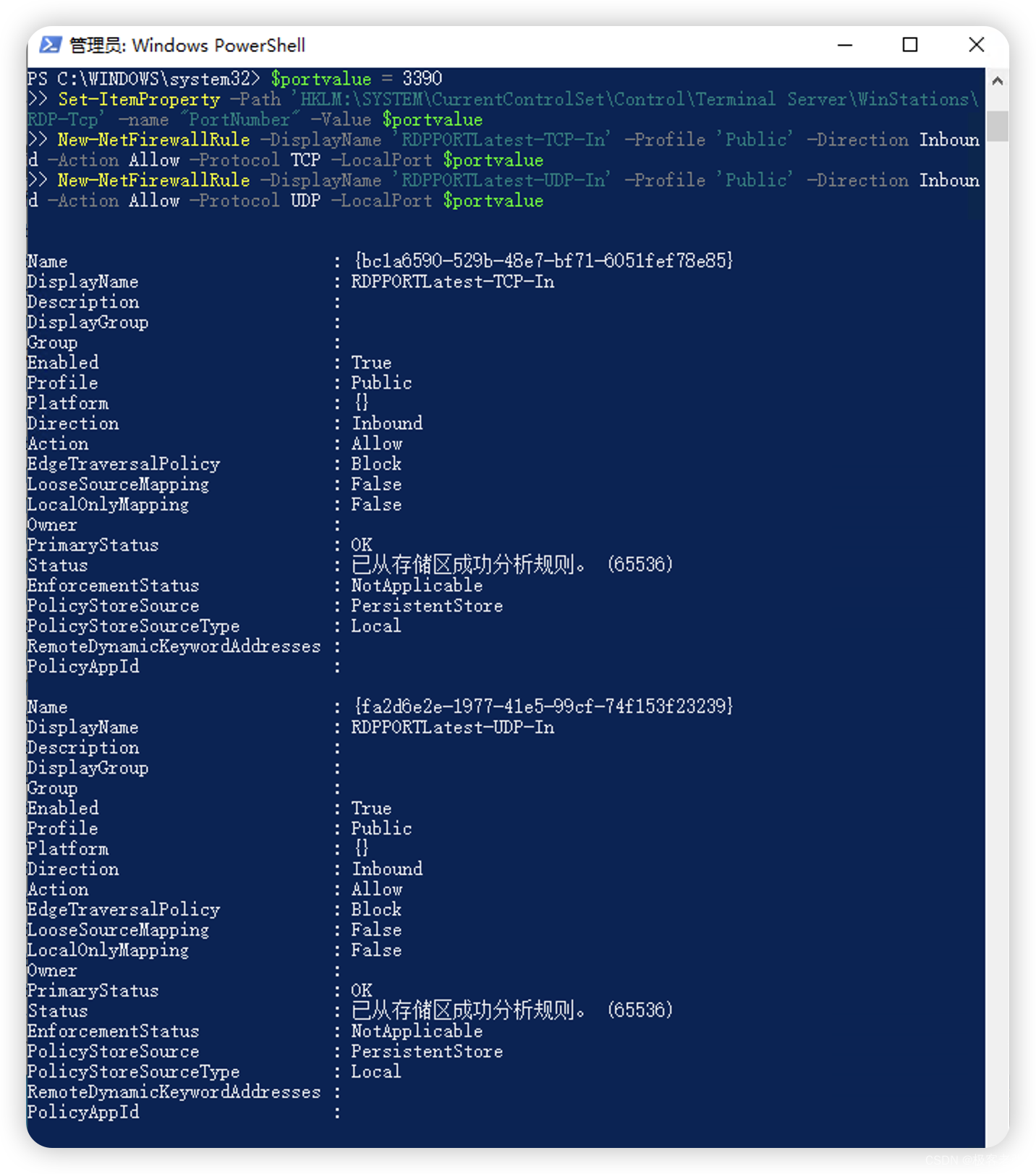

$portvalue = 3390

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "PortNumber" -Value $portvalue?

New-NetFirewallRule -DisplayName 'RDPPORTLatest-TCP-In' -Profile 'Public' -Direction Inbound -Action Allow -Protocol TCP -LocalPort $portvalue?

New-NetFirewallRule -DisplayName 'RDPPORTLatest-UDP-In' -Profile 'Public' -Direction Inbound -Action Allow -Protocol UDP -LocalPort $portvalue

上面命令的每一条含义:

第一条为赋予$portvalue变量为3390

第二条为修改注册表的RDP端口,并将PortNumber的值设置为变量$portvalue中指定的端口号。

第三条与第四条:分别为新的端口创建RDPPORTLatest-TCP-In与RDPPORTLatest-UDP-In防火墙规则,分别对应TCP与UDP的远程桌面规则。

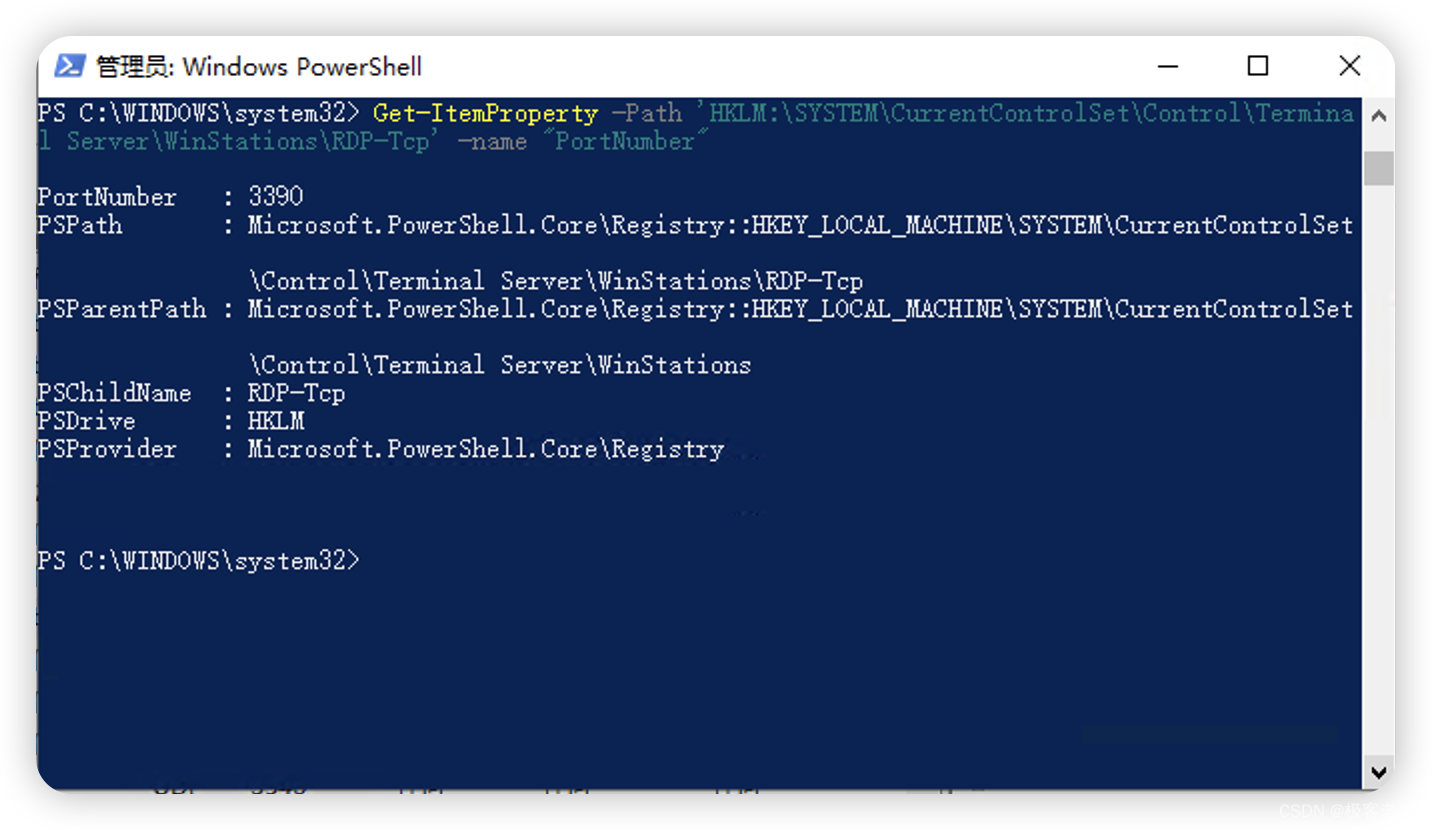

然后再次运行查看当前窗口,可以看到端口已经修改成3390,如下图:

重启服务器后,就可以通过新的端口号登陆了。那么如果你需要将指定的IP地址添加黑名单和白名单,只需要重复【Windows运维系列3】如何将恶意IP地址添加至Windows防火墙,并将特定IP地址添加至白名单即可,需要注意,修改过程中需要修改的防火墙规则是本教程中修改的RDPPORTLatest-TCP-In与RDPPORTLatest-UDP-In

但是是否有shell命令可以用?答案是有!下一个章节我们将通过Bat脚本的方式来修改你的Windows远程端口号,进一步提升你的网站安全性。如果文章对你有帮助,欢迎关注点赞和收藏哦!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!