内 存 取 证

1.用户密码

从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password}形式提交(密码为6位);

1)查看帮助 -h

./volatility_2.6_lin64_standalone -h

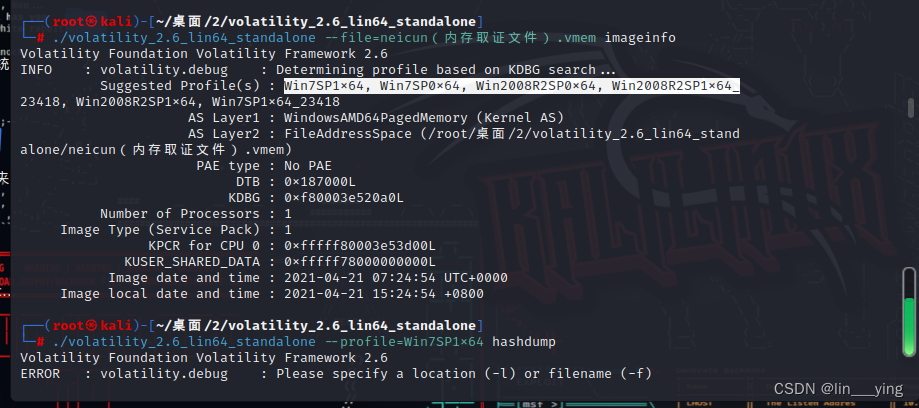

2)获取内存镜像文件的信息 imageinfo

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem imageinfo

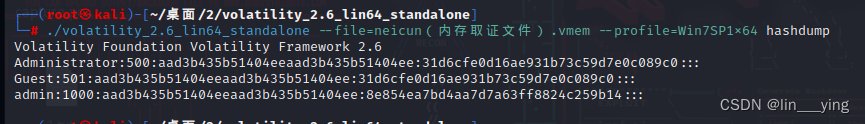

3)提取操作系统内存中的用户密码哈希值 hashdump

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 hashdump

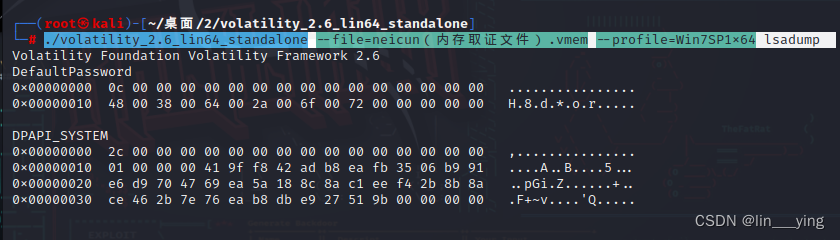

4)提取操作系统本地安全屏障权限数据库(LSA Secrets)中存储的敏感信息 lsadump

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 lsadump

Flag{admin,H8d*or}

2.ip地址和主机名

获取当前系统ip地址及主机名,以Flag{ip:主机名}形式提交;

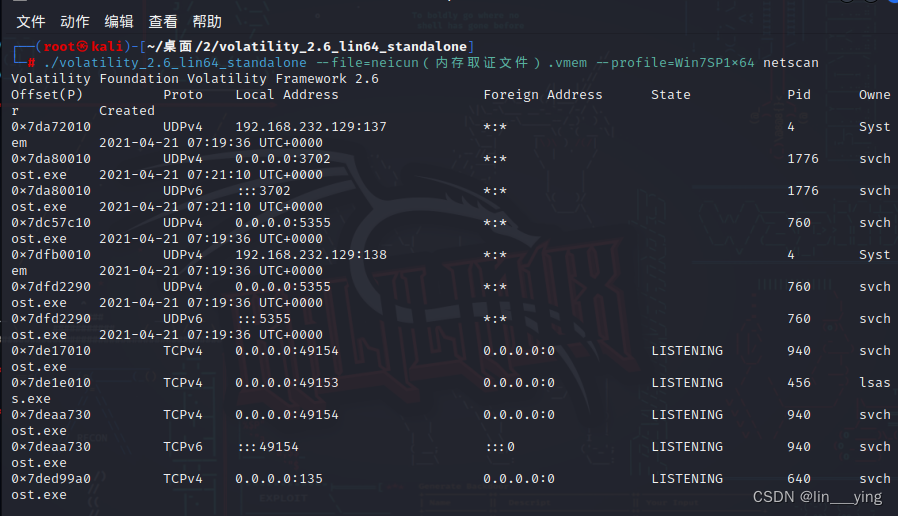

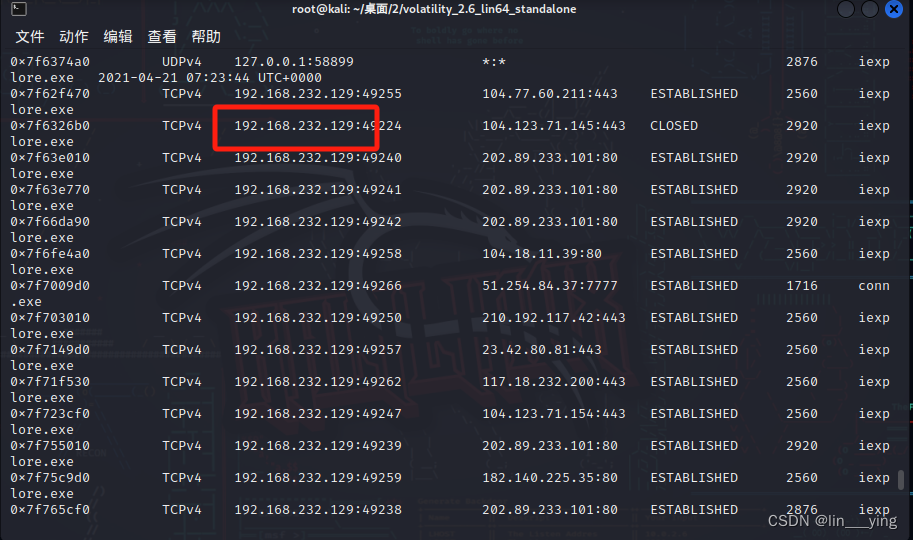

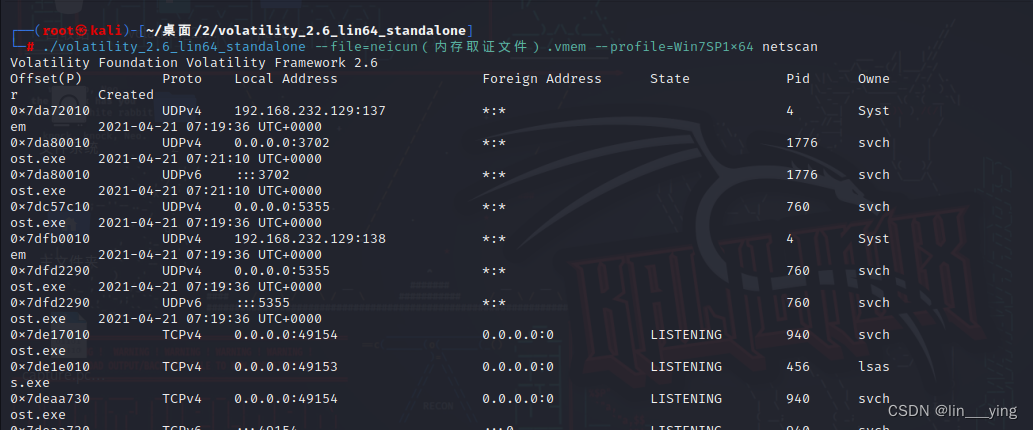

1)分析内存中的网络活动信息 netscan

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 netscan

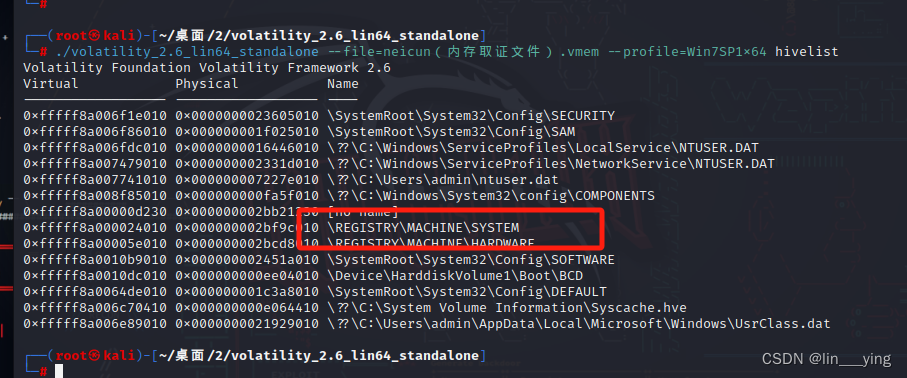

2)列举内存中加载的 Windows 注册表文件(hive)的位置和相关信息

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 hivelist

\REGISTRY\MACHINE\SYSTEM?是 Windows 操作系统中的一个关键注册表 hive(文件)。它保存着系统级别的配置信息,包括硬件配置、设备驱动程序、服务和安全设置等。

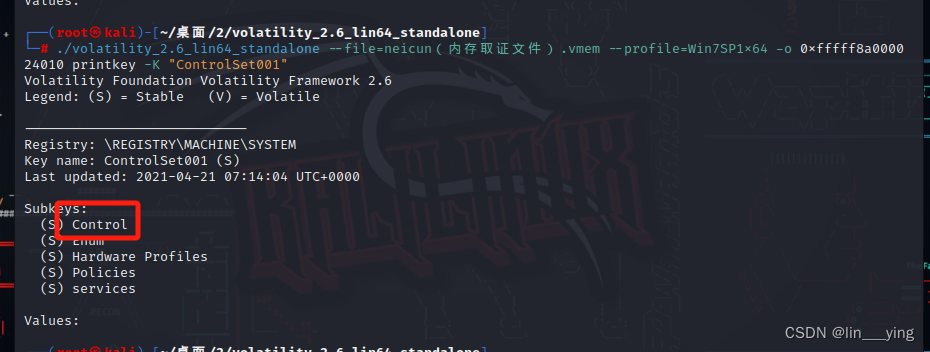

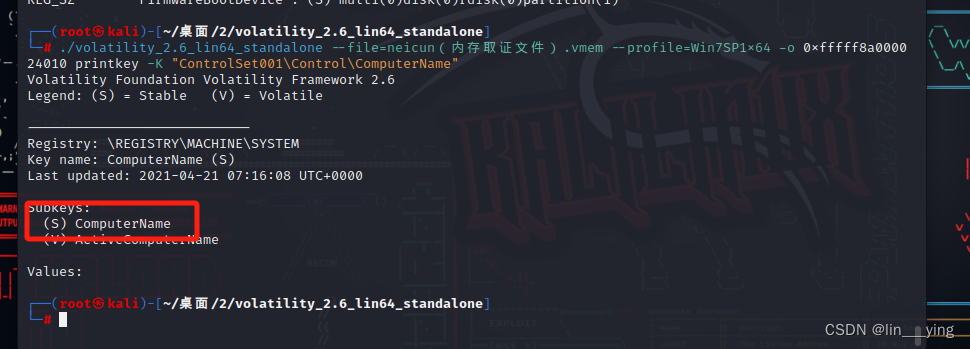

3)查找并打印指定注册表键的内容 printkey

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem -- profile=Win7SP1x64 -o 0xfffff8a000024010 printkey

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001"

#

-o 0xfffff8a000024010?选项指定了要打印的注册表键的物理地址,而?

-K "ControlSet001"?是指定要打印的注册表键的路径。

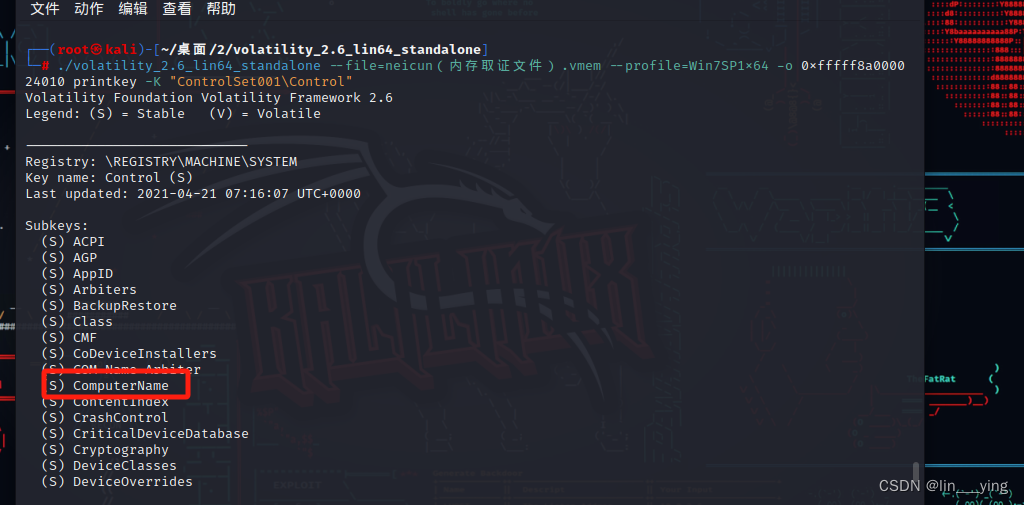

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control"

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName"

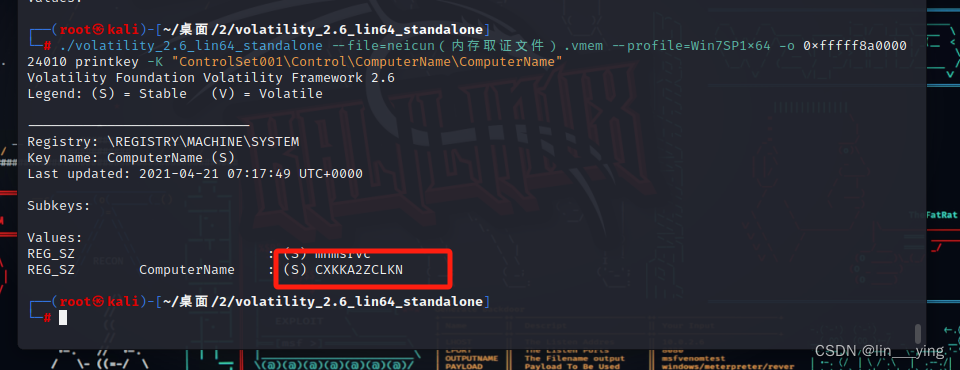

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

#

-o 0xfffff8a000024010?是一个选项,它指定了要打印的注册表键的物理地址。

?-K "ControlSet001\Control\ComputerName\ComputerName"?是指定要打印的注册表键的路径。具体来说,这个路径是?ControlSet001?下的?Control?子键下的?ComputerName?子键下的?ComputerName?值。

Flag{192.168.232.129:CXKKA2ZCLKN}

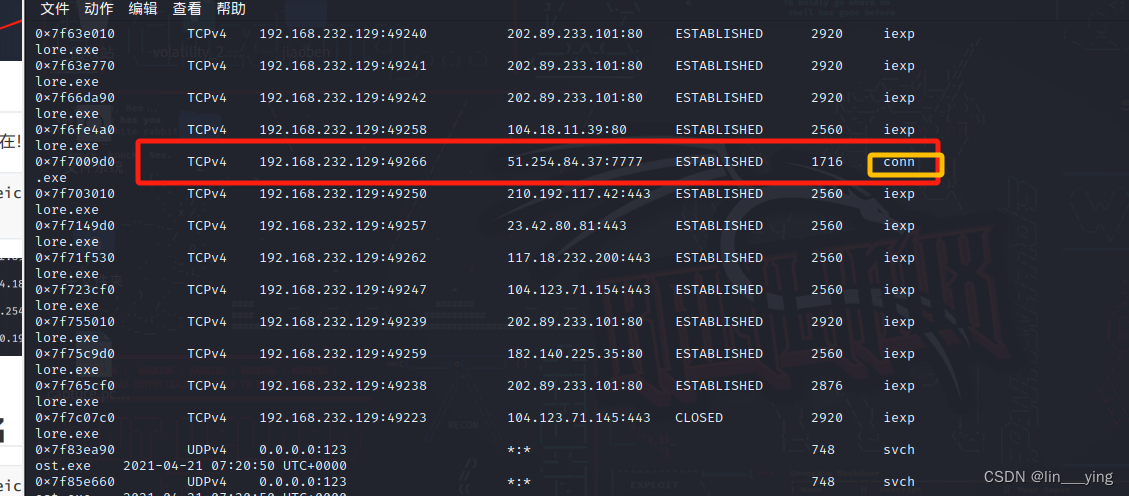

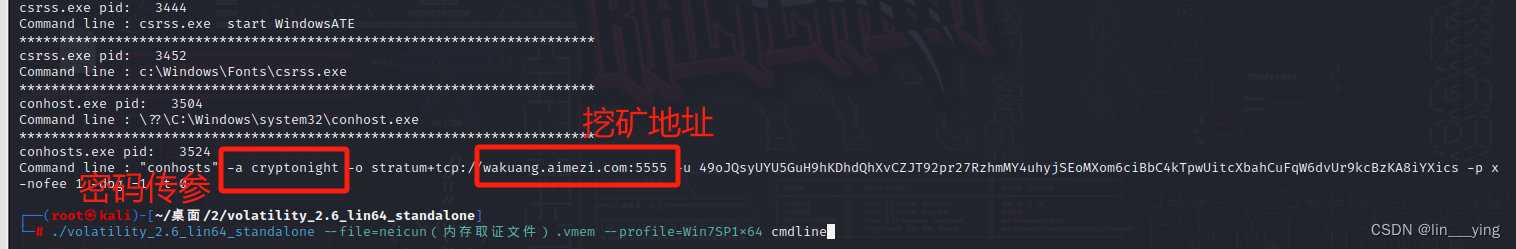

3.当前系统中存在的挖矿进程,请获取指向的矿池地址,以Flag{ip}形式提交;

一般存在矿池就有不正常的服务,异常计算资源使用,可疑进程名称,高度持续运行的进程或者异常网络流量

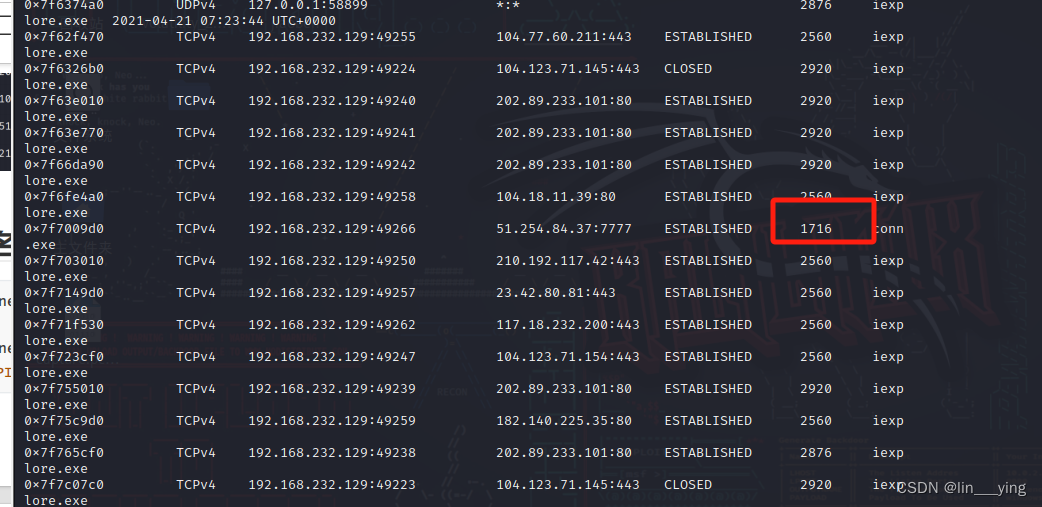

1)扫描内存中的网络连接信息并将其显示出来

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 netscan

Flag{51.254.84.37}

4.恶意进程在系统中注册了服务,请将服务名以Flag{服务名}形式提交

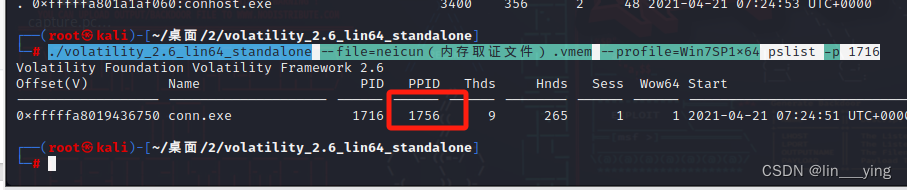

根据上一题得到1716

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 pslist -p 1716

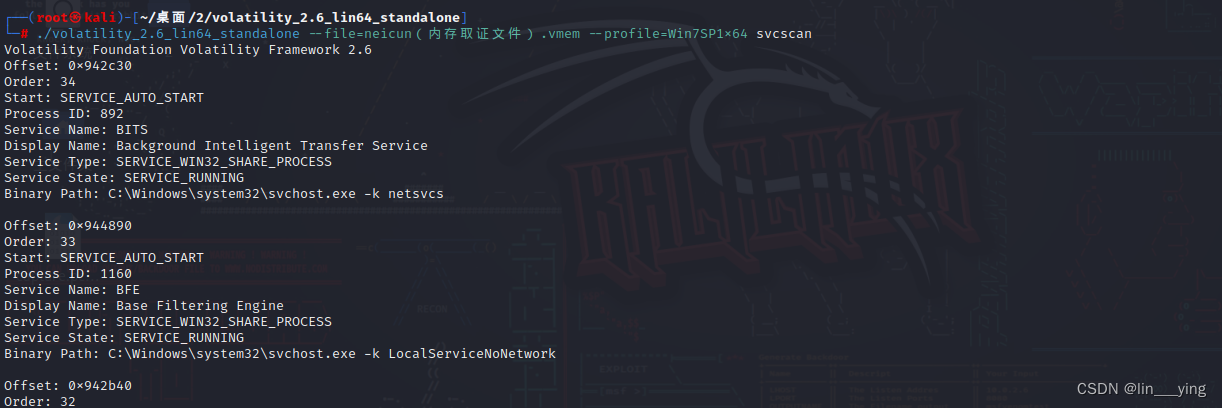

扫描和列举服务信息的插件

5.从内存文件中获取黑客进入系统后下载的flag文件,将文件中的值作为Flag值提交;

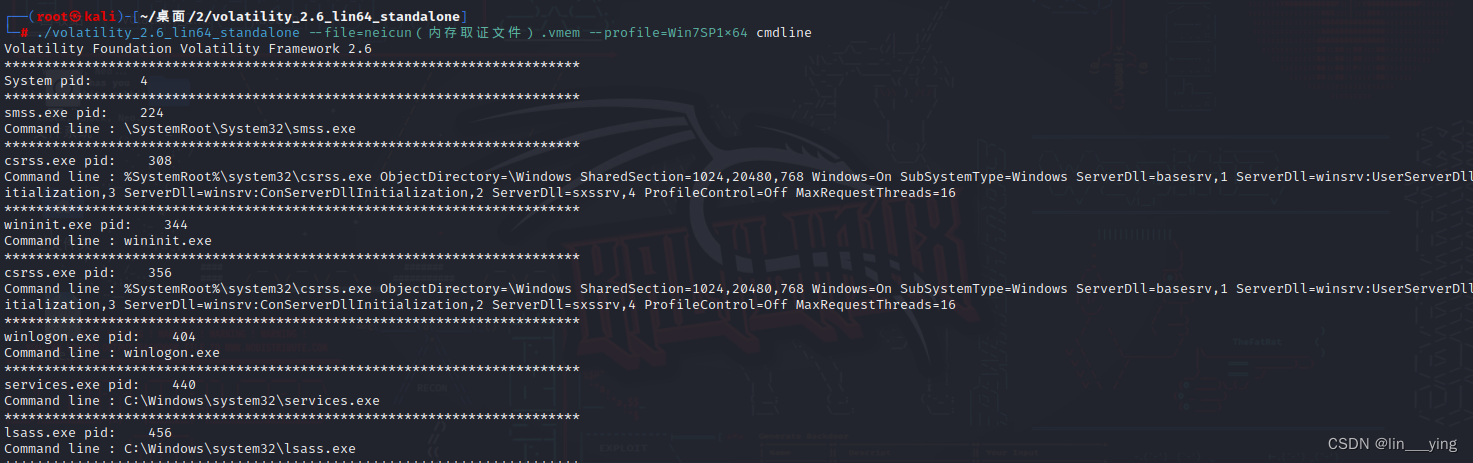

1)提取和分析进程的命令行信息的插件

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 cmdline

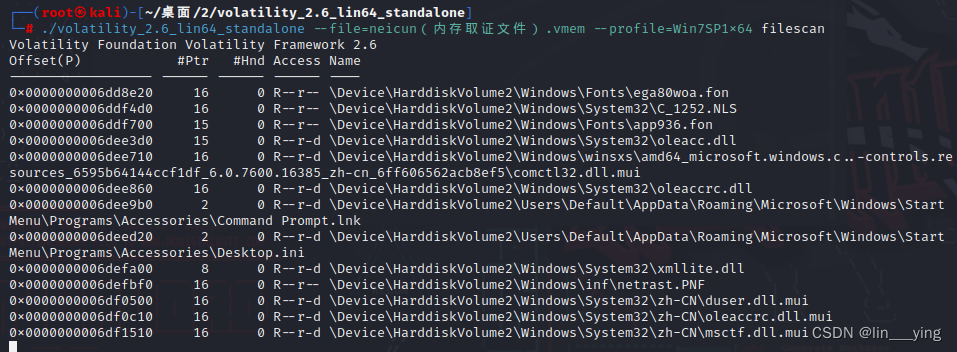

2)扫描和分析内存中的文件信息 filescan

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 filescan

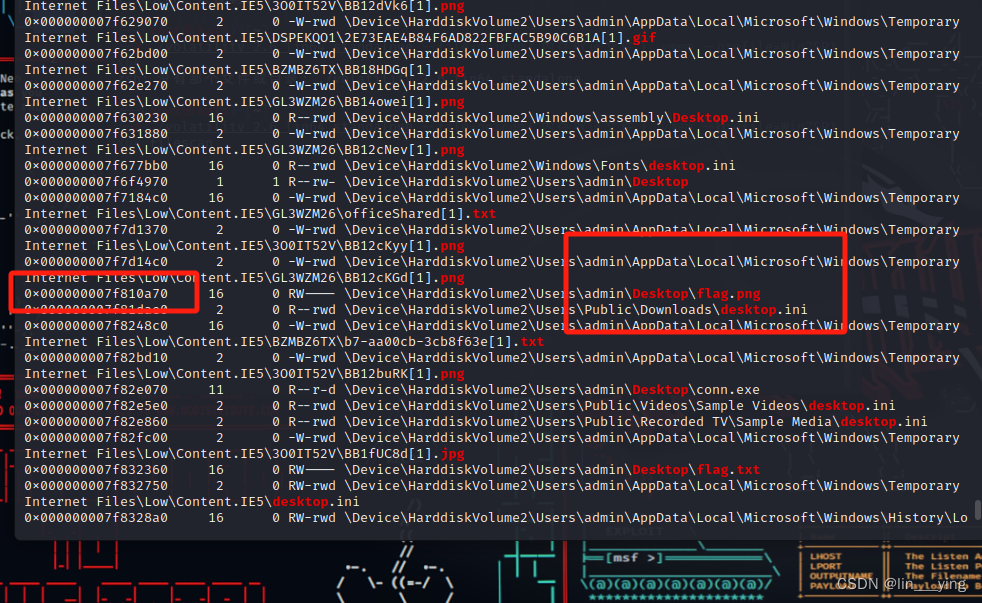

3)扫描和分析内存中的文件信息,将结果传递给 “grep” 命令进行筛选,以找到包含指定关键词的文件,如文本文件 (“txt”)、图片文件 (“png”, “jpg”, “gif”) 和桌面文件 (“desktop”)

./volatility_2.6_lin64_standalone --file = neicun (内存取证文件) .vmem --profile = Win7SP1x64 filescan | grep -i "txt\|png\|flag\|jpg\|gif\|desktop"

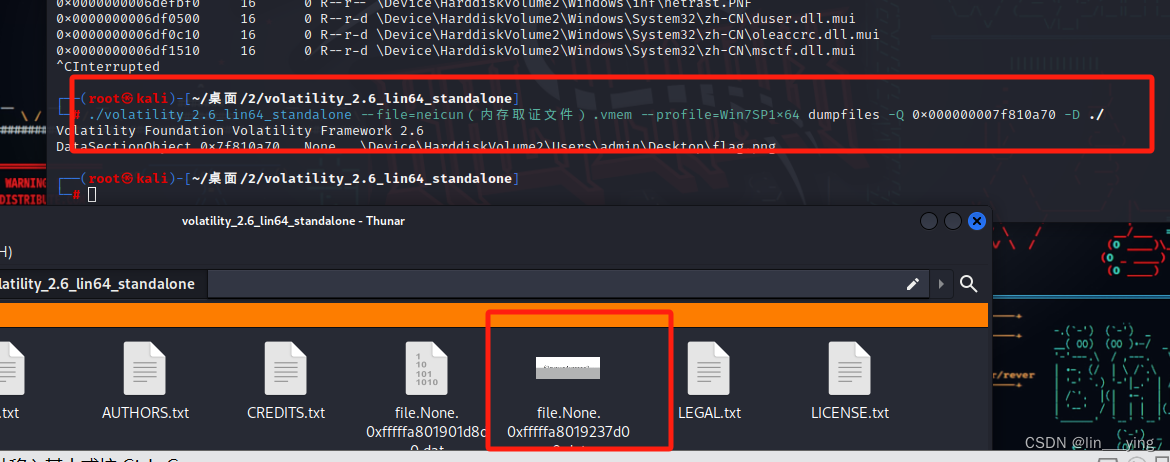

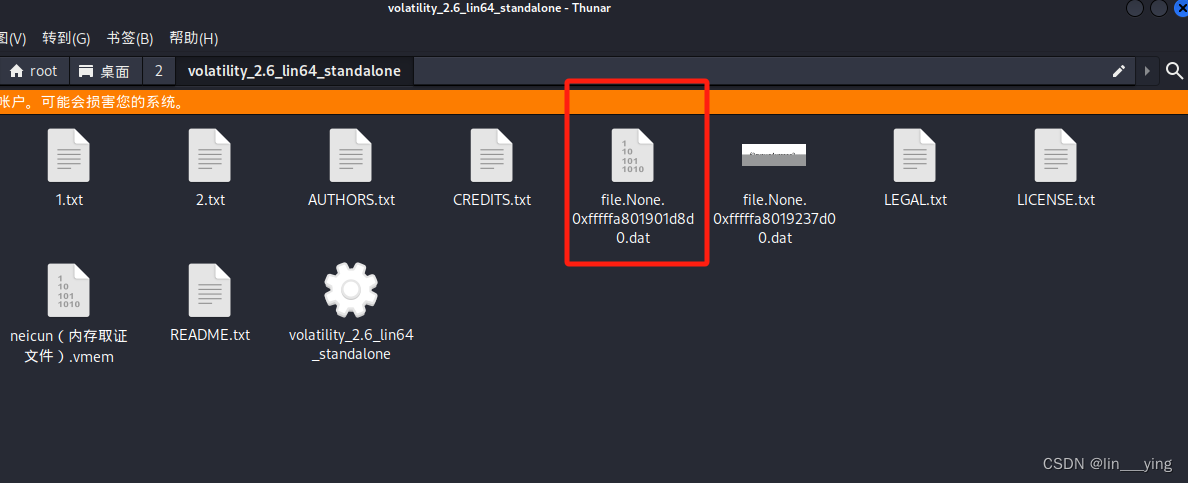

4)提取的文件将保存在当前目录中

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007f810a70 -D ./

./volatility_2.6_lin64_standalone --file=neicun(内存取证文件).vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007f832360 -D ./

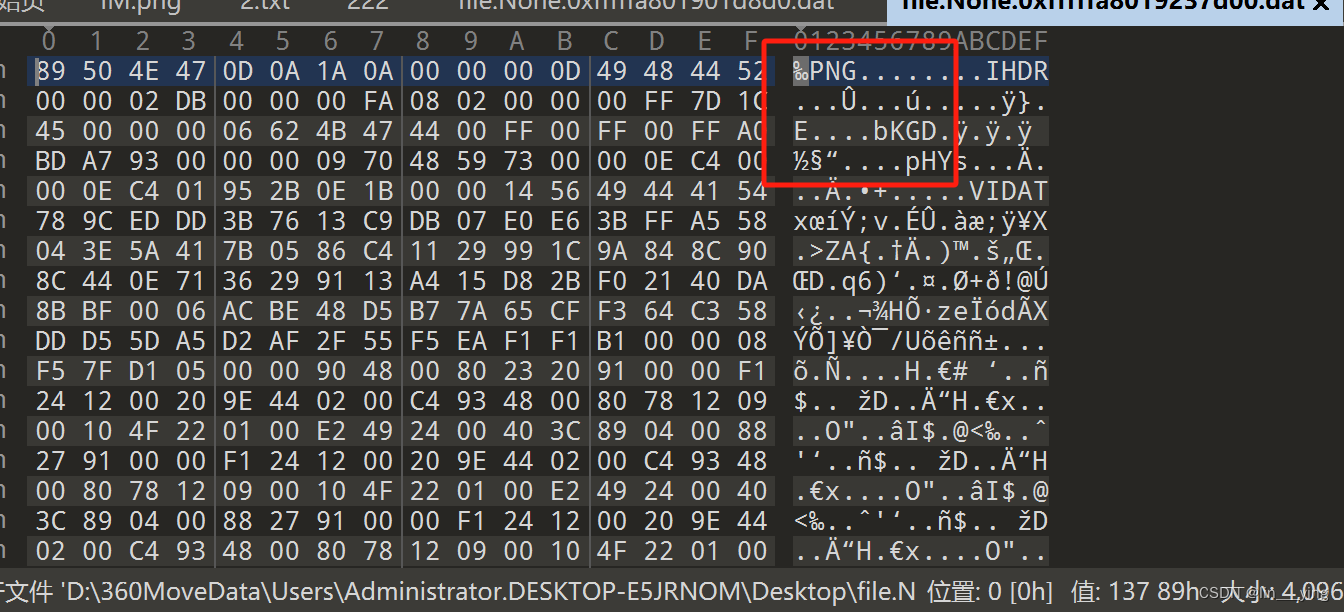

用十六进制打开第一个文件

.png的文件头89504E47

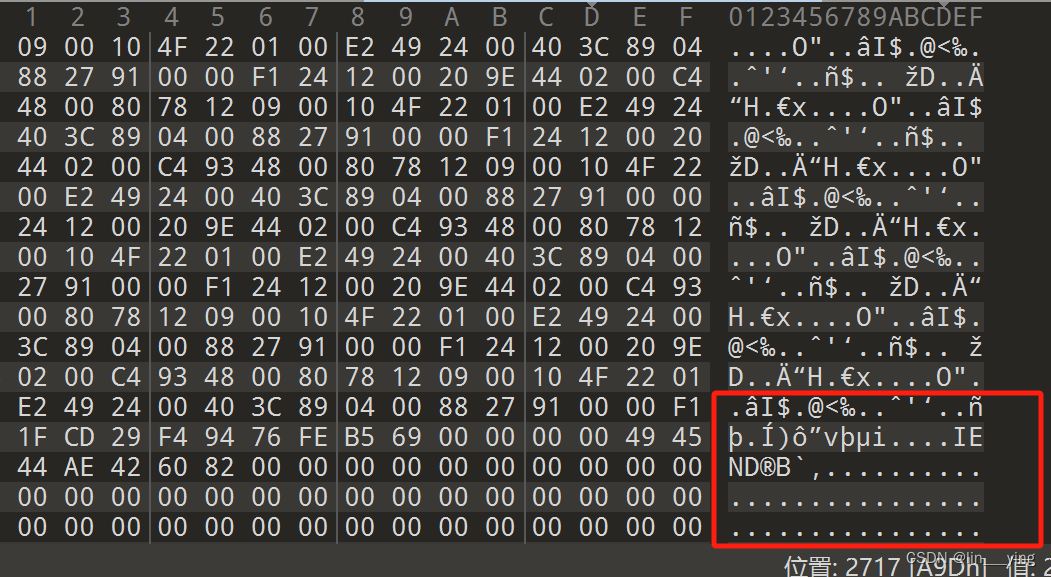

用十六进制打开第一个文件

.png的文件尾89504E47

复制第二个文件到第一个文件下面合并为一个并保存

打开得到flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Ubuntu18.04使用SCP协议进行文件传输

- opencv滤波技术

- Java版企业电子招投标系统源代码,支持二次开发,采用Spring cloud微服务架构

- Python接口自动化-参数关联(超详细的)

- 家庭在线记账理财管理系统PHP源码,附带系统安装教程

- 选刊 | 无版面费,录用率高,计算机领域 SCI EI 双检索期刊

- K001 ENCP视频编码芯片

- VMware Visio OmniGraffle模板和图标

- 手写netty通信框架以及常见问题

- 六、高效并发