系统被黑客入侵了!电信网络运行重大事故

1月5日消息,国际电信巨头Orange的西班牙公司日前遭遇互联网中断,原因是黑客入侵了该公司的RIPE账户,篡改了边界网关协议(BGP)路由和资源公钥基础设施(RPKI)配置。

Orange西班牙是西班牙最大的移动运营商之一,此次网络中断大约持续了3个小时。

BGP协议负责处理互联网上的流量路由,允许组织将IP地址与自治系统(AS)编号关联,并向这些编号连接的其他路由器(也称作对等路由器)推送广播。这些BGP广播构成了一张路由表,传播到互联网上所有其他边缘路由器。根据这张路由表,网络可以找到将流量发送到特定IP地址的最佳路由。

然而,恶意网络会宣告与其他自治系统编号重合的IP地址范围,从而使攻击者有可能劫持这些IP地址,将流量重定向到恶意网站或恶意网络。

Cloudflare表示,上述攻击完全可行,这是因为BGP协议建立在信任基础之上,路由表会根据拥有最短和更具体路由的广播方而更新。

为了防止上述攻击,新标准RPKI被引入,提供防止BGP协议劫持的加密解决方案。Cloudflare发文称,“RPKI是一种用于签署记录的加密方法,将BGP路由公告与正确的发起自治系统的号码关联起来。”

通过在美洲互联网号码注册管理机构ARIN、欧洲IP网络资源协调中心RIPE等路由机构启用RPKI,网络可以通过加密形式证明,只有他们控制的路由器才能宣告对应的自治系统编号及其关联IP地址。

黑客入侵RIPE账户,破坏BGP协议

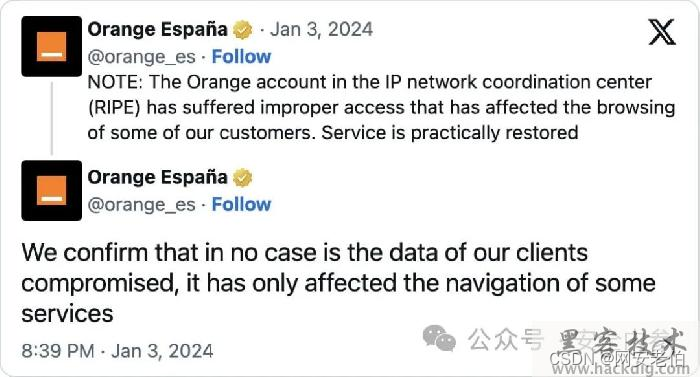

昨天,一名昵称为Snow的威胁行为者入侵了Orange西班牙的RIPE账户,并在推特上发贴要求该公司与他联系,以获取新的凭证。

此后,攻击者修改了公司IP地址关联的自治系统编号,并启用了无效的RPKI配置。

攻击者宣布的IP地址属于其他组织的自治系统编号,启用RPKI协议会导致公司IP地址无法在互联网上正常公告。

DMNTR网络解决方案公司的首席技术官Felipe Ca?izares表示:“我们发现,他们创建了一些路由起源授权(ROA)/12记录,这些记录基本上说明了谁是前缀的授权者(即可以公告它的自治系统)。这些记录将Orange西班牙公告的/22和/24前缀分组在一起,说明公告前缀的自治系统应该是AS49581(Ferdinand Zink trading as Tube-Hosting公司)。完成这一步之后,他们在/12记录上启用了RPKI……攻击就大功告成了。”

目前尚不清楚威胁行为者是如何入侵RIPE账户的,但Ca?izares告诉外媒BleepingComputer,他认为Orange西班牙没有在RIPE帐户上启用双因素身份验证。

Ca?izares在推特上创建了一条话题,总结这次攻击的发生情况。

?

BleepingComputer试图与Orange西班牙联系,了解有关攻击的问题,但目前尚未收到回复。

日常生活中,我们的手机或电脑被黑客入侵了如何应对?

- 我们可以先断网,切断入侵路径,只要没有网络,黑客就无法操控植入的木马,断绝他与你电脑之间的联系,也就可以暂时处于安全状态。

- 是断电,很多入侵只是脚本,病毒跑进你电脑的一瞬间,之后就不需要网络可以靠脚本自动运行,爬取你的数据或者破坏系统,这个时候就赶紧断电,再牛的病毒也需要在系统上靠电来维持运行。

黑客技术如何学?

2024全新版《黑客&网络安全入门&进阶学习资源包》免费分享!

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,可以保存下方卡片后,VX扫描免菲领取哦~

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 软件工程复习自用---第十三章

- 小周带你读论文-2之“草履虫都能看懂的Transformer老活儿新整“Attention is all you need(1)

- Android studio中文汉化教程

- uniCloud 的 schema2code 【实用教程】

- 连续登榜 | 赛宁网安入选《2023中国网络安全产业势能榜》

- Kafka单节点部署

- Linux基础学习

- 第79讲: MySQL Binlog二进制日志恢复误删数据的实践指南

- PostgreSQL数据库的json操作

- 滑雪季骨科忙,威高骨科、春立医疗、三友医疗谁更赚钱?