第八课:计算机安全、黑客与攻击及加密

第八课:计算机安全、黑客与攻击及加密

各位小伙伴想要博客相关资料的话关注公众号:chuanyeTry即可领取相关资料!

第三十一章:计算机安全

1、保密性,完整性,可用性 Secrecy, Integrity, Availability

计算机为了安全,要实现三性。

保密性:只有有权限的人,才能读取计算机系统和数据。

完整性:只有有权限的人,才能使用和修改系统和数据。

可用性:有权限的人,可以随时访问计算机系统和数据。

2、Threat Model 威胁模型

为了实现这三个目标,安全专家会从 \N 抽象层面想象“敌人”可能是谁,这叫“威胁模型分析”,模型会对攻击者有个大致描述:\N 能力如何,目标可能是什么,可能用什么手段,攻击手段又叫“攻击矢量”,“威胁模型分析”让你能为特定情境做准备,不被可能的攻击手段数量所淹没。很多安全问题可以总结成两个:你是谁?你能访问什么?

3、身份验证 (Authentication) 的三种方式:

What you know. 你知道什么 ex、用户名和密码。

What you have. 你有什么。

What you are. 你是什么。

4、访问控制 Access ControlBell LaPadula model

不能向上读取,不能向下写入。

5、安全内核

安全内核应该有一组尽可能少的操作系统软件,和尽量少的代码。

6、独立安全检查和质量验证

最有效的验证手段。

7、隔离 Isolation,沙盒 Sandbox

优秀的开发人员,应该计划当程序被攻破后,\N如何限制损害,控制损害的最大程度,并且不让它危害到计算机上其他东西,这叫“隔离”。要实现隔离,我们可以“沙盒”程序,这好比把生气的小孩放在沙箱里,他们只能摧毁自己的沙堡,不会影响到其他孩子,方法是给每个程序独有的内存块,其他程序不能动。一台计算机可以运行多个虚拟机,如果一个程序出错,最糟糕的情况是它自己崩溃,或者搞坏它处于的虚拟机。

第三十二章:黑客与攻击

1、社会工程学 Social Engineering

欺骗别人获得信息,或让人安装易于攻击的系统。

2、钓鱼 Phishing

3、假托 Pretexting

4、木马 Trojan Horses

5、NAND镜像 NAND Mirroring

——来避免输错密码后等待。

6、漏洞利用 Exploit

7、缓冲区溢出 Buffer Overflow

——一种常见的漏洞利用。

9、边界检查 Bounds Checking和金丝雀

——防止缓冲区溢出的手段,金丝雀,留出一些不用的空间,当空间变少时,说明有攻击者乱来。

10、代码注入 Code Injection

把代码注入到程序中,造成混乱。

11、零日漏洞 Zero Day Vulnerability

当软件制造者不知道软件有新漏洞被发现了,这个漏洞被称为“零日漏洞”。

12、计算机蠕虫 Worms

如果有足够多的电脑有漏洞,让恶意程序可以在电脑间互相传播,这种恶意程序叫做蠕虫。

13、僵尸网络 Botnet

如果黑客掌握足够多电脑,那他们可以组成“僵尸网络”。

第三十三章:加密

1. 加密 - Encryption,解密 - Decryption

凯撒加密 Caesar cipher——一种替换加密,Substitution cipher,把字母替换成其他字母。

移位加密 Permutation cipher。

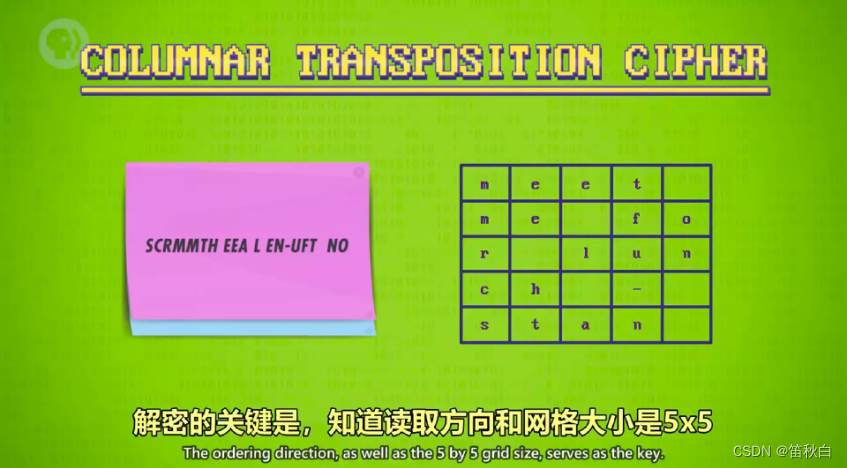

列移位加密 Columnar transposition cipher如下图。

德国 Enigma 加密机 一种进阶的替换加密,每一次的映射都不同。

1977 年“数据加密标准” - Data Encryption Standard (DES)。

2001 年“高级加密标准” - Advanced Encryption Standard (AES)。

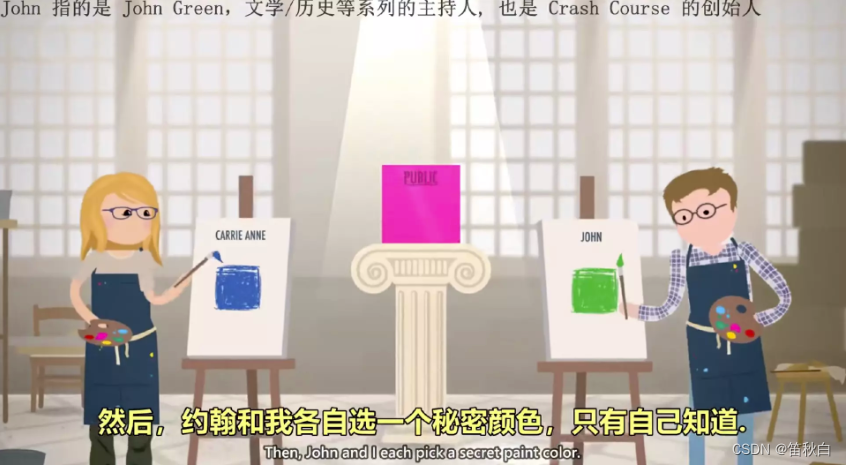

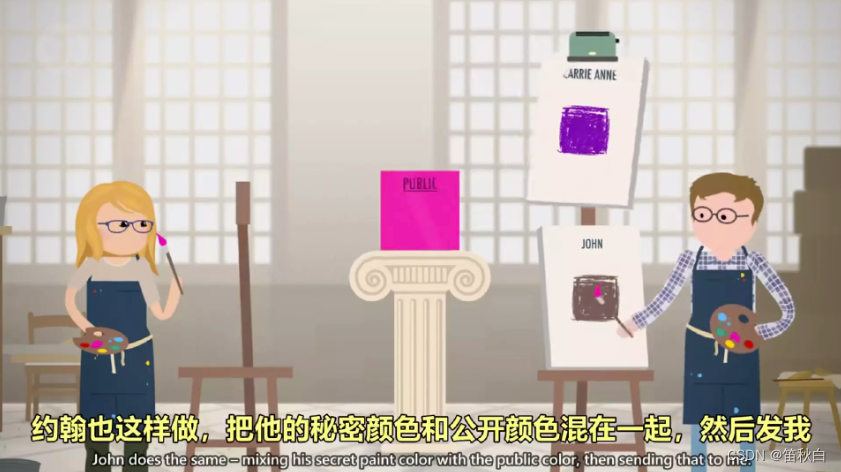

2、密钥交换 - Key exchange

用颜色来举例“单向函数”和“密钥加密”的原理如下:

实例:迪菲-赫尔曼密钥交换 - Diffie-Hellman Key Exchange

用模幂计算来得到秘钥。

3、非对称加密 - Asymmetric encryption

以上的例子,双方用一样的秘钥加密和解密信息,叫对称解密。也可以人们用公钥加密信息,只有有私钥的人能解密,或者反过来,这叫非对称解密。最有名的非对称加密算法是RSA。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【操作系统】BIOS与MBR之间的过渡实践

- 资源分享:GIS插件-海怪工具箱(附下载链接)

- 【python】pillow (PIL)库的用法介绍

- shell 脚本变量 (二)

- C语言——高精度除法

- 探寻爬虫世界01:HTML页面结构

- 混音学习:贴唱混音,低切,分析仪冻结,显示碰撞,衰减伴奏,AU中使用VST

- 蝠鲼觅食优化算法(MRFO)在求解最优目标的问题上具有广泛的应用。本文将介绍如何使用Matlab编写基于MRFO算法的最优目标解决方案,并提供相应的源代码。

- RocketMQ源码 Broker-SubscriptionGroupManager 订阅组管理组件源码分析

- 《2023直播电商数字化引领者》&《2023最受欢迎直播电商消费品牌TOP100 》榜单征集正式启动!