网络安全防护部署所需要注意的几点

顶层设计概念

考虑项目各层次和各要素,追根溯源,统揽全局,在最高层次上寻求问题的解决之道

顶层设计”不是自下而上的“摸着石头过河”,而是自上而下的“系统谋划”

网络安全分为

物理、网络、主机、应用、管理制度

边界最强 接入层最薄弱

安全特性总纲

一、有效的访问控制

二、有效识别合法的和非法的用户

三、有效的防伪手段,重要的数据重点保护

四、内部网络的隐蔽性

五、外网攻击的防护

六、内外网病毒防范

七、行之有效的安全管理手段(三分技术,七分管理)

真正的安全是 产品安全 协议安全

截获(interception)——中断(interruption)——篡改(modification)——伪造(fabrication)

安全防护控制点:

访问控制、安全审计、结构安全、网络设备防护、通信机密性(数据被拦截)、通信完整性(数据不被篡改)、数据备份与恢复

一、访问控制

1、基于数据流的访问控制(路由器、交换机、防火墙ACL)

2、根据数据包信息进行数据分类(QoS)

3、不同的数据流采用不同的策略*(扩展ACL)

4、基于用户的访问控制(telnet、密码复杂、密文形式、登录次数、SNMP、堡垒主机)

5、对于接入服务用户,设定特定的过滤属性(划分区域、防止中间人攻击)

二、用户识别

1、对接入用户的认证(NTP、802.1X、portal、MAC认证、AAA)

2、内网接入用户的认证和授权(AAA、MAC认证)

3、远程接入用户的认证和授权(AAA、本地认证)

三、保护数据安全

1、网络设备本身的认证(console、系统补丁、关闭服务CDP)

2、访问设备时的身份认证授权(堡垒主机、审计系统)

3、路由信息的认证(协议认证、VRRP认证、IP绑定、端口绑定)

4、数据加密和防伪(×××)

5、数据加密(对称式加密)

6、利用公网传输数据不可避免地面临数据窃听的问题(MD5、SHA认证)

7、传输之前进行数据加密,保证只有与之通信的对端能够解密(非对称式加密)

8、数据防伪

9、报文在传输过程中,有可能被攻击者截获、篡改

10、接收端需要进行数据完整性鉴别

四、内部网络的隐蔽性

1、隐藏私网内部地址,有效的保护内部主机(NAT)

2、允许内网用户向外发起连接,禁止外网用户对内网发起连接(关闭不必要的服务端口)

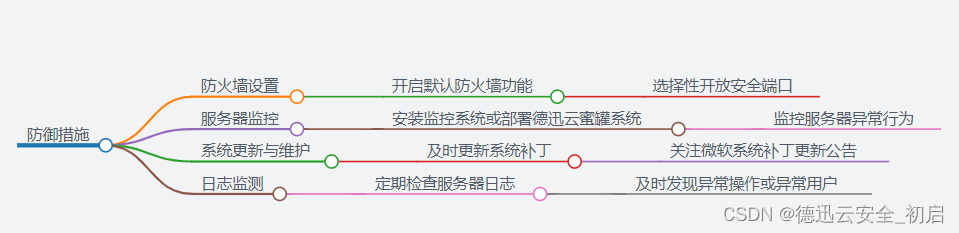

五、攻击防护

1、对外网各类攻击的有效防护(FW、IPS拦截、WAF、设备冗余、协议冗余、链路冗余,75%的攻击是针对web应用)

六、病毒防范

1、对于外网病毒传入的防范(防毒墙、周期更新病毒库)

2、对于内网病毒发作的抑止(IDS、EAD、周期更新病毒库)

七、完善制度

1、保证重要的网络设备处于安全的运行环境,防止人为破坏

2、保护好访问口令、密码等重要的安全信息

3、在网络上实现报文审计和过滤,提供网络运行的必要信息

4、制定完善的管理制度,并确保制度得到良好的执行

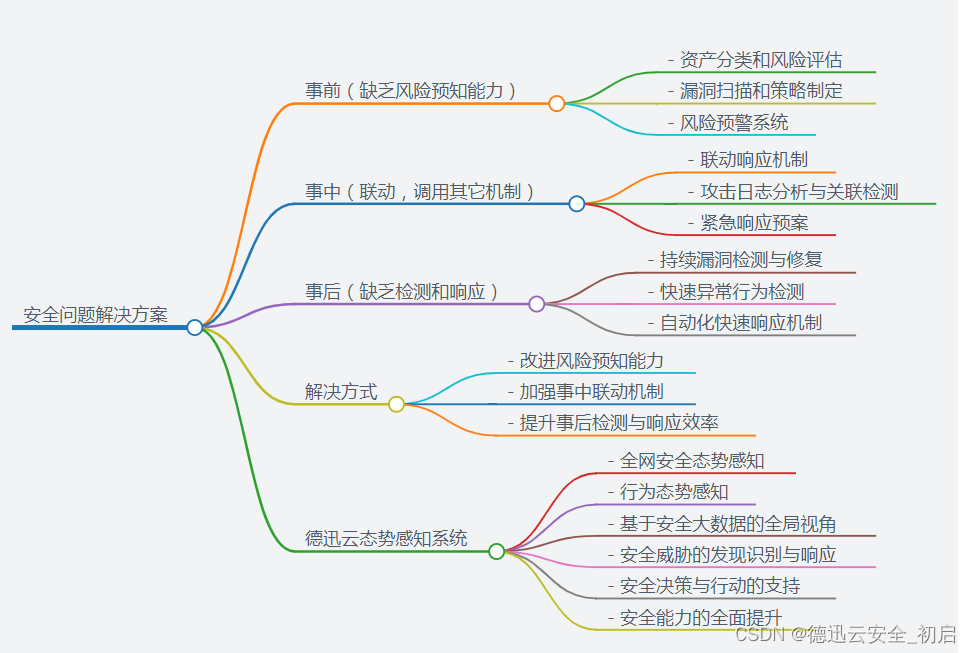

安全事件管理关注的内容

网络上发生的安全事件

网络上发生的系统事件

网络上发生的应用事件

安全管理要对网络上发生的各类事件进行综合分析

统一网管:拓扑发现、设备管理、日志管理、Trap告警

优选标准协议

集群、堆叠应用,化繁就简

实时监控,防范攻击,避免拥塞

NTP服务同一时间,日志,Trap有序管理

以上均是网络安全方面部署的一些建议,当然选择专业的服务商也能提供全方面的安全部署也会更加便捷。

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Linux文件描述符|重定向

- Elasticsearch查询

- 【SAP-FICO】--总账标识配置路径OBXR

- 生命在于学习——Firewalled学习

- 蓝桥杯单片机组备赛——蜂鸣器和继电器的基本控制

- 代码随想录算法训练营Day22 | 491.非递减子序列、46.全排列、47.全排列||

- Java函数式编程最佳实践

- 【Navicat redis】navicat 连接redis,又一大神器

- MySQL数据库——约束

- 【数据分享】2023年我国省市县三级的科教文化设施数量(25类设施/Excel/Shp格式)