最新捕获!绿斑APT组织钓鱼攻击手法分析

近日,亚信安全威胁情报中心在梳理安全事件时,发现一起钓鱼攻击活动。该起事件仿冒126邮箱进行钓鱼攻击,成功窃取到用户信息后将用户信息post到本地的”qq.php”目录下保存,并跳转到正常网站。经分析,判断该行为符合绿斑APT组织攻击手法。

?谁是绿斑APT组织?

绿斑——又称毒云藤(APT-C-01)、穷奇,主要通过利用互联网暴露的目标和资产作为攻击入口,采用精密社会工程学技术结合漏洞利用手段,通过精心设计的钓鱼邮件等社交工程手法侵入目标系统。

该组织从2007年开始至今,已对国防、政府、科技、教育以及海事机构等重点单位和部门进行了长达11年的网络间谍活动,攻击成功后将窃取目标的敏感信息和机密信息或下发木马。该组织擅长仿冒qq邮箱、126邮箱进行网络钓鱼,将钓取到的用户信息post到本地目录下进行保存,并下载无毒文件或跳转到正常网站。

钓鱼事件分析

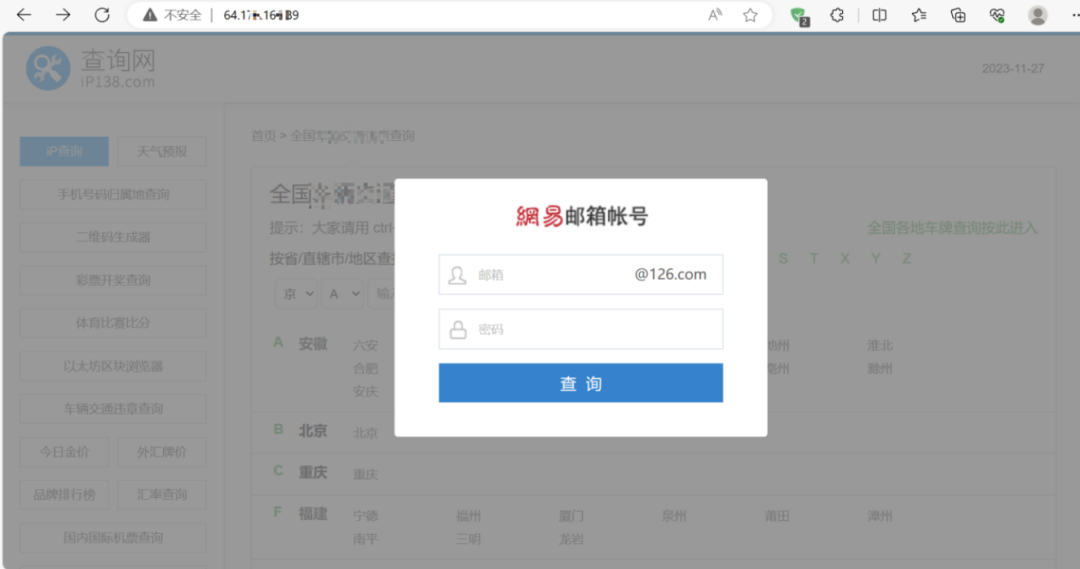

钓鱼诱饵标题:某全国查询系统

钓鱼链接:http://64[.]17*[.]16*[.]89

钓鱼页面

【图2.5 钓鱼页面截图】

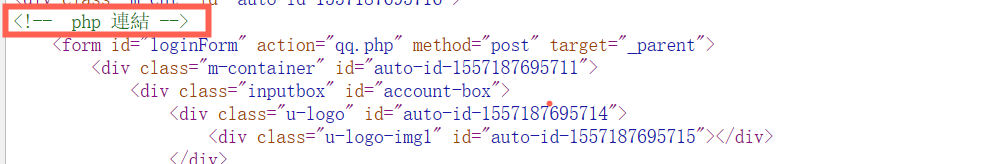

网页中存在的繁体中文:

【图2.6 网页源码】

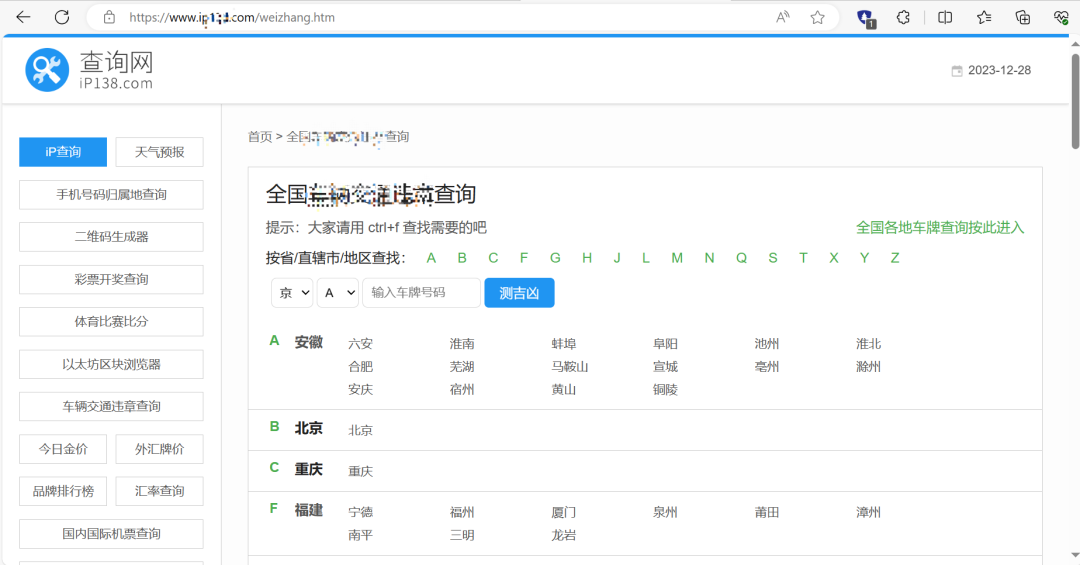

输入用户信息后跳转到”b.html”,将账密信息post到本地的”qq.php”,最后跳转到正常网站”https://www.ip138.com/weizhang.htm”

【图2.7 抓包】

【图2.8 页面跳转】

总结

通过溯源分析发现,网页源码中存在繁体中文,为台湾地区特有的“新細明體”,且域名注册商为NAMECHEAP。结合以上特征推断此次钓鱼攻击事件为绿斑。

绿斑组织专注于国防军工领域的APT攻击,在较长时期内表现出坚定而持续的攻击决心。相较于其他的apt组织,该组织的独特之处在于主要使用历史漏洞,资源相对匮乏,仅在极少数情况下使用0day漏洞。尽管如此,该组织在社会工程技巧方面展现出强大的能力,擅长通过邮件入口构造与收件人高度相关的内容,通过社会工程手法引导被攻击者打开相关链接或载荷,实施攻击。

IOC

searchsystem******[.]com

64[.]17*[.]16*[.]89

处置建议

●面部署安全产品,保持相关组件及时更新

●保持系统以及常见软件更新,对高危漏洞及时修补

●不要点击来源不明的邮件、附件以及邮件中包含的链接

●请到正规网站下载程序

●采用高强度的密码,避免使用弱口令密码,并定期更换密码

●尽量关闭不必要的端口及网络共享

亚信安全产品解决方案

亚信安全威胁情报引擎已经全面赋能云安全、端点安全、APT高级威胁防护产品,请升级威胁情报特征库版本至2002.089,特征库更新日期20231225。

●亚信安全天穹端点安全SaaS版(ImmunityOne)检测绿斑APT钓鱼事件示例。

●亚信安全新一代端点安全(TrustOne) 检测绿斑APT钓鱼事件示例。

●亚信安全APT高级威胁防护产品(NGTDA 7.0) 检测绿斑APT钓鱼事件示例。

亚信安全威胁情报中心

亚信安全威胁情报中心深耕威胁情报领域多年,具备国内一流的威胁情报分析、人工智能及大数据团队,依托公司国际基因与多元化数据来源优势,对全球威胁事件及时跟踪与深度解析。威胁情报中心聚焦实战化、场景化情报,以数据驱动威胁情报运营,使用Ai赋能威胁情报生产、运营全流程,在挖矿治理、网络钓鱼检测、黑客工具检测、勒索治理、勒索泄密点检测等方面处于国内领先地位。威胁情报中心首创威胁情报云端联动小时级响应机制,为客户提供“一点触达、全网免疫”的体验。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 工程结构振弦采集仪的新技术与新方法研究

- 有没有一个完美的葡萄酒饮用温度呢?

- 中海达亮相能源北斗与时空智能创新技术应用大会

- 什么是虚拟DOM?为什么虚拟DOM性能更优秀?

- Stm32cube keil5配置串口printf 蓝牙打印不出来

- 了解Cy5.5标记牛血清白蛋白,荧光素FITC标记BSA,有什么优缺点?

- 虚拟机Windows Server 2012 与ubuntu的安装与布置

- easyexcel导入合并单元格解析(纵向合并,横向合并都支持)

- GIS项目实战11:启动ruoyi前后端分离式框架

- 做博客网站需要什么配置的服务器_Maizyun