CSB文件上传漏洞 -->Day4(图片挂马)

22二号,冬至啦,深圳这边只有5°(尊嘟好冷啊),写这篇文章的时候都已经是凌晨一点了,相信大部分的人都在温暖的被窝里面了吧!!(可怜的我,还得写writeup)

????????????????

1.图片木马🐎🐎🐎

与传统的Torjian hourse不同,图片木马通常不用于直接获取用户的主机控制权限(因此我们也不用担心你的好兄弟给你发的图片里面有能获取你电脑的木马)

所以说了半天,什么是文件马呢?

- 文件木马:图片木马是指通过特定的技术手段,在看似正常的图片文件中隐藏恶意代码或信息,用于绕过安全检测,进行恶意活动。

- 说人话,就是:常常被黑客用于攻击网站、窃取用户信息或进行其他恶意行为的一种"特殊图片"

??????????????????????????????????????????????????????????????????????????????

2.图片木马的制作

最简单的制作方法,就是通过cmd来进行:

- 首先准备你一个.php的木马文件和一张正常的照片

- 其中webshell.php如下

??????????????????????? ?其中的GIF89A用于被后端代码检验

?其中的GIF89A用于被后端代码检验

- 然后在cmd输入这行命令

copy Whomai.png + webshell.php webshell.png这里解释一下,Whomai.png->可以是你自己的一张正常的照片,webshell.php->是你写的木马php ,webshell.png->是生成的挂🐎图片,而且,最好这两张图片在同一路径的cmd下操作(减少出错的可能)

这样你就获得了一张图片马了!!接下来就是使用了:

?

3.upload靶场14-16关

图片马,一般都是需要结合利用浏览器漏洞,来进行对图片马的解析的!!

- 先是将刚才写好的图片马上传,再点击箭头所指之处

- 可以看到这样一个跳转(现实生活中也是要找存在这样一个可以包含include文件的点)

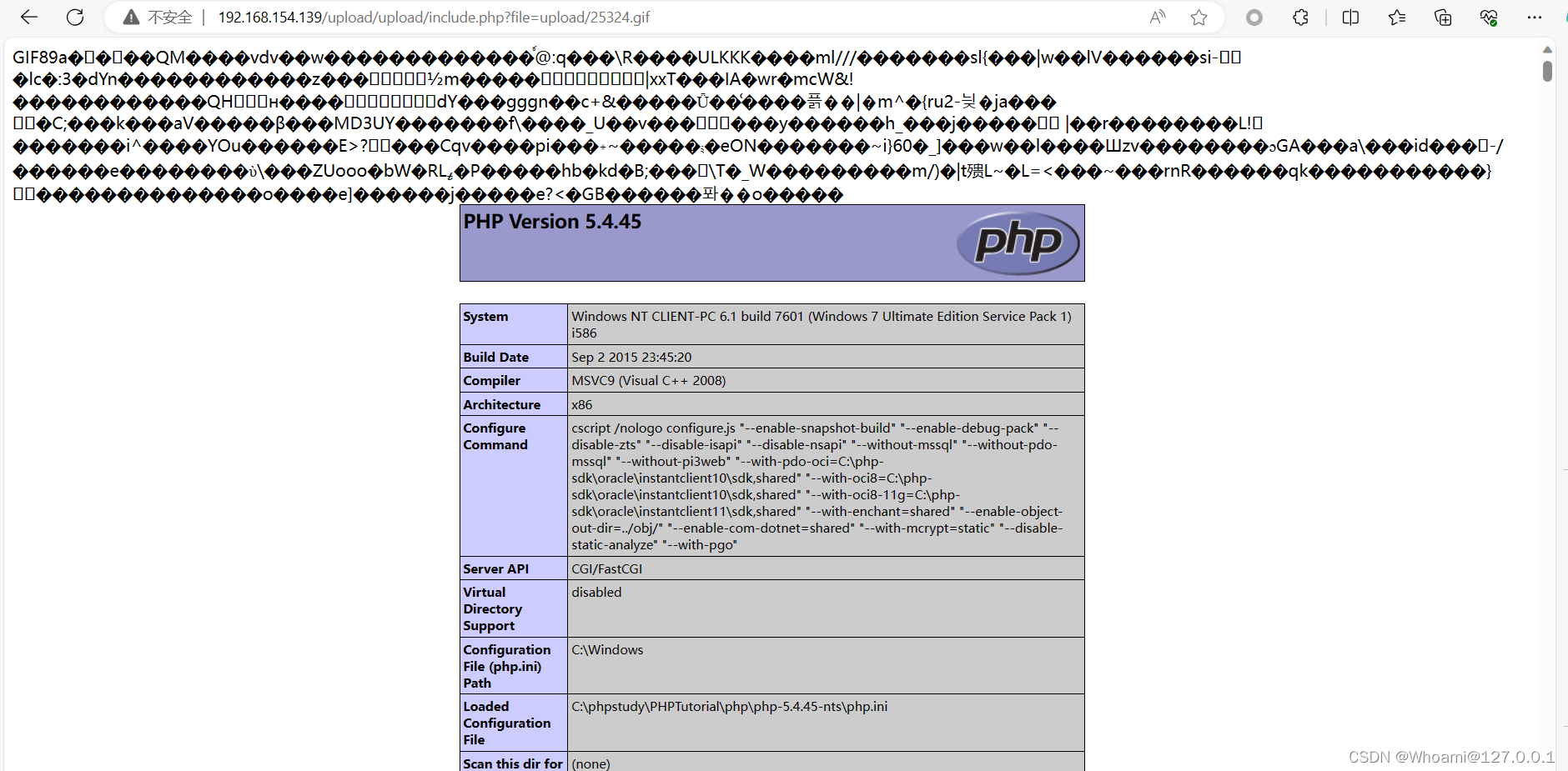

先来解析一下这段代码,这个php代码,使得这个页面对URL中所查询的文件(存在此目录下)直接包含(解析,并且执行)

由于这个页和刚才的文件上传的网页同在一个/upload下,所以可以对图片马来进行利用!!

结果发现是乱码(其实也都不算吧,因为看见了gif89A说明就是被执行了)

思考一下,为什么会这样呢? ? ? 哦哦哦哦哦,我的一句话木马是连接马,不是显示PHP的版本,怪不得,哈哈哈哈 (如下图,看见也是能成功连接!!)

? 哦哦哦哦哦,我的一句话木马是连接马,不是显示PHP的版本,怪不得,哈哈哈哈 (如下图,看见也是能成功连接!!)

所以这三关就过了!!

首先是14关???????? ?我们用GIF89Al来绕过

?我们用GIF89Al来绕过

接着是15关?? ?其中的getimagesize可以用于获取图片的minetype,也就是判断你上传的是不是图片,(

?其中的getimagesize可以用于获取图片的minetype,也就是判断你上传的是不是图片,(废话,我上传的都是图片马了,那肯定是图片啊!! )

接着就是16关 ,其中的exif_imagetype返回值与getimage()函数返回的索引2相同,但是速度比getimage快得多,所以???那不就还是第二关吗???过!!!!

,其中的exif_imagetype返回值与getimage()函数返回的索引2相同,但是速度比getimage快得多,所以???那不就还是第二关吗???过!!!!

????????????????声明:图片不易过大或者过小,否则你将会收获报错提醒:

4.二次渲染ByPass

先声明一下,最好这关用gif的文件,一开始用png的,看的眼睛都花了也找不出来

????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????

这里我提供一个gif吧,防止有人重蹈覆辙:

这一关呢就是一个二次渲染,什么是二次渲染呢(啊啊啊好烦啊,这只东西一直晃来晃去!)

二次渲染:在我们上传文件后,网站会对图片进行二次处理(格式、尺寸,保存,删除 要求等),服务器会把里面的内容进行替换更新,处理完成后,根据我们原有的图片生成一个新的图片(标准化)并放到网站对应的标签进行显示。

所以我们上传的图片马的php代码会被替换掉,但是天无绝人之路有一些地方,他是不替换的

这时候,我们先上传一个图片马,再将生成的图片保存下来,放进二进制编辑器对比

怎么样晕了没,挺住,来了!!~~(离离原上谱)

所以,我们要做的就是把没有修改的地方,放进去一句话木马所对应的值

哈哈就可以了吧!!~~~

以上是upload靶场的前十七内容哦~~

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!