【一份老网工珍藏多年的网络配置笔记,很重要!】

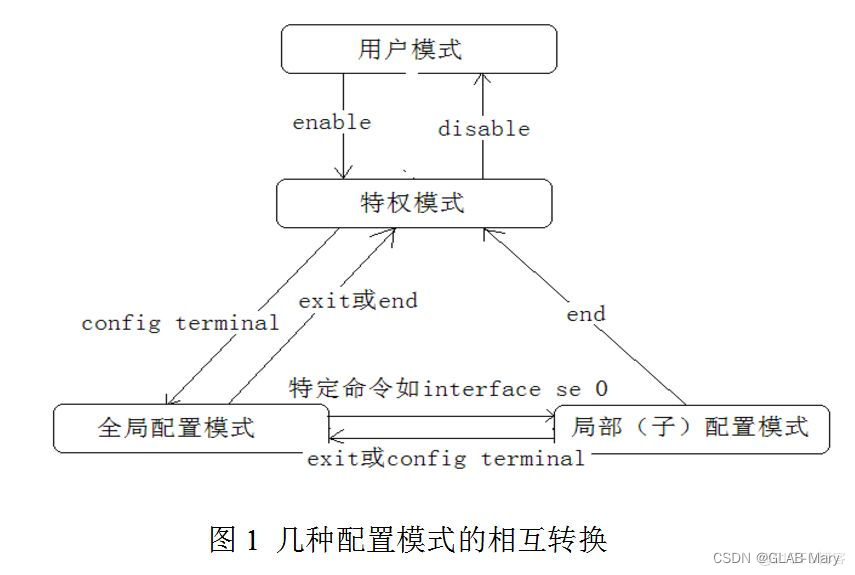

01、交换机、路由器的几种配置模式及模式转换

1. 用户模式

登录到交换机(路由器)时会自动进入用户模式,提示符为 switchname>。在该模式下只能够查看相关信息, 对 IOS的运行不产生任何影响。

2. 特权模式

用户模式下, 键入“enable”即可进入特权模式,提示符为 switchname#。在该模式下可以完成任何操作,包括检查配置文件、重启交换机等,它是命令集在用户模式下的超集。

3. 全局配置模式

在特权模式下键入“ config terminal”命令进入全局配置模式,提示符为“ switchname(config)#”。

4. 局部 (子)配置模式

在全局模式下键入特定配置命令(如interface ethernet0/1 等),即可进入以太网端口等局部配置模式,提示符为“ switchname(config-xx )”。该模式用于单独对组件、端口、进程等进行配置。

02、交换机、路由器的基本配置

1. 口令与主机名

在全局配置模式下:

hostname

hostname :设置设备名称

usernaeme

usernamepassword password : 设置访问用户及密码(明文)

password password : 设置登录密码

enable secret

secret : 配置超级用户加密口令

2. IP 地址与网关设置

在接口配置子模式下:

ip address

ip_address mask: 设置端口

ip default-gateway ip_address : 设置默认网关

3. 端口配置参数

Speed 10|100|auto :

设置端口速率, 10Mb/s、100Mb/s、自适应

Duplex auto|full|half : 设置端口通信方式,有自适应、全双工、半双工三种

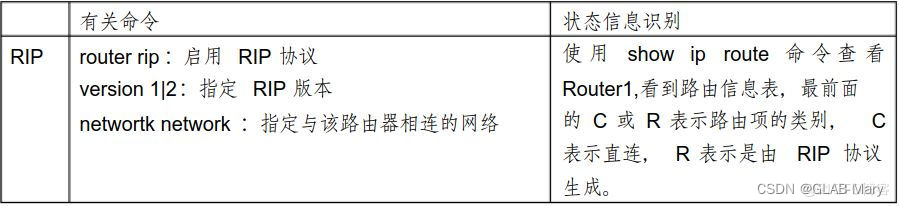

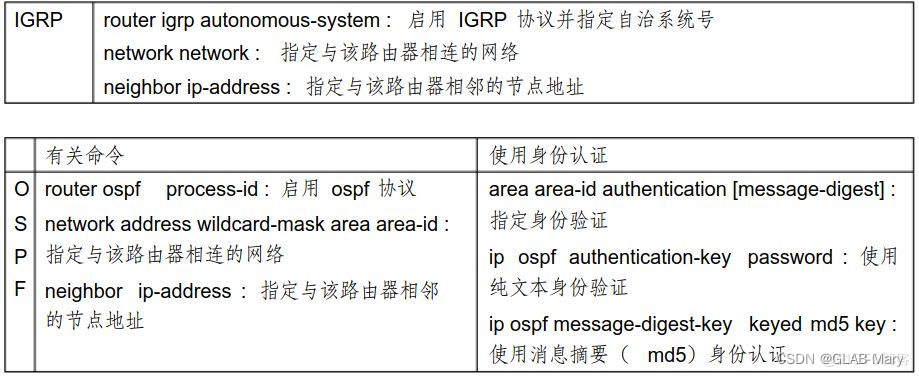

03、路由选择协议配置命令

路由器可以用两种方式进行路由选择, 即静态和动态。动态选择协议又有距离矢量( RIP、IGMP)、链路状态路由( OSPF)和混合路由( EIGRP)三种类型。

1. 路由器的设置方式

Console 端口是虚拟操作台端口,通过该端口可直接实施配置操作。

AUX 端口是用于远程调试的端口,一般连接在 MODEM 上,设备安装维护人员通过远程拨号进行设备连接,实施设备的配置。

TTY 端口是异步端口,仅用于访问服务器的异步接口。

VTY 端口接虚拟终端线,通过路由器的同步端口接入 Telnet 等

连接。

2. 静态路由设置命令

ip route 目的网络地址 子网掩码 下一跳地址 |接口 [管理距离 ] [tag tag] [permanent](注:permanent 指定此路由即使该端口关闭也不被移除)

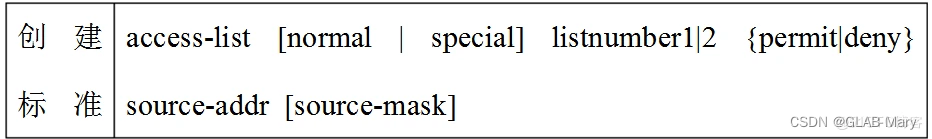

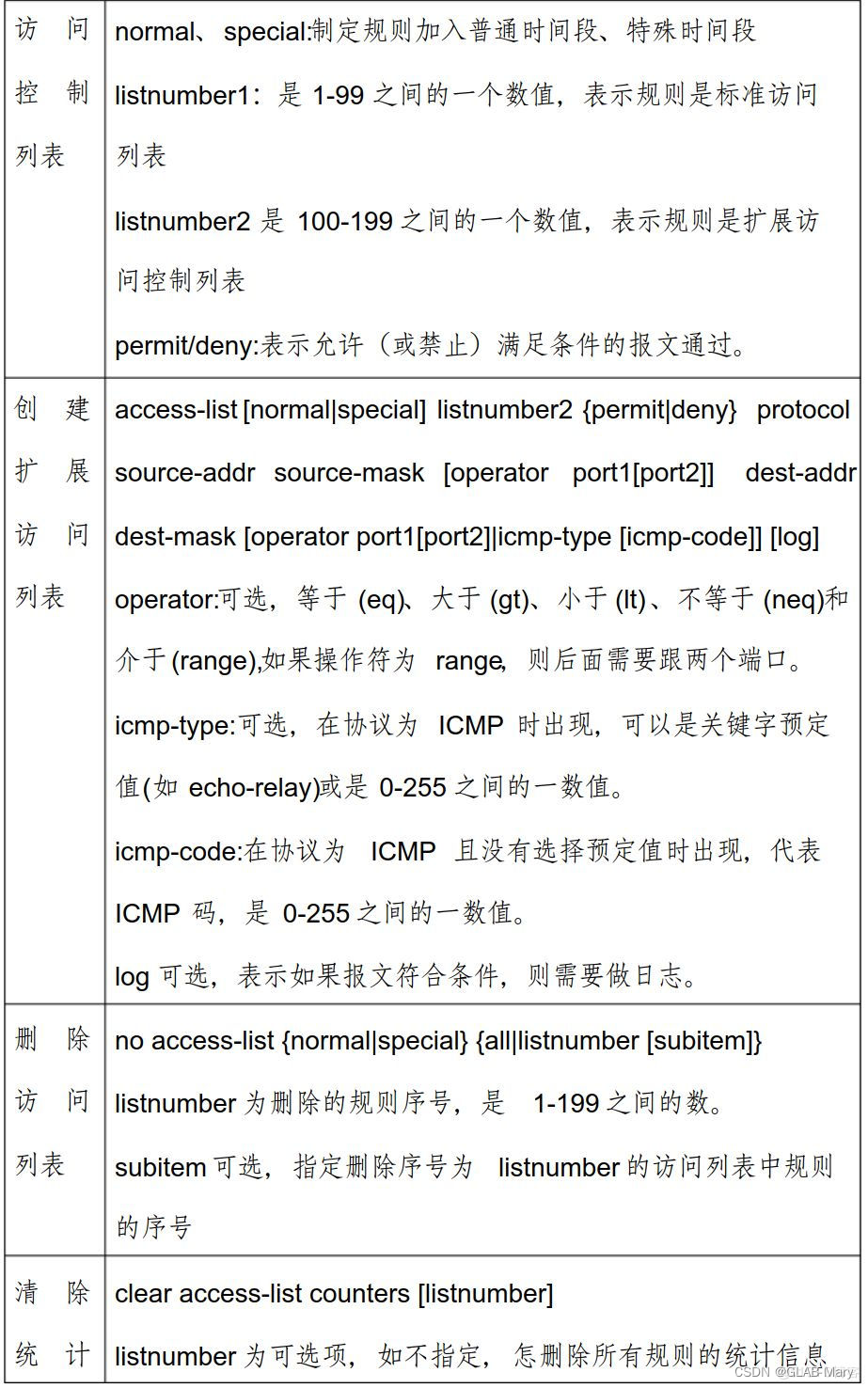

04、路由访问控制列表的配置

是路由器和交换机接口的指令列表,用来控制端口进出的数据包。Access-list 用于创建访问规则。

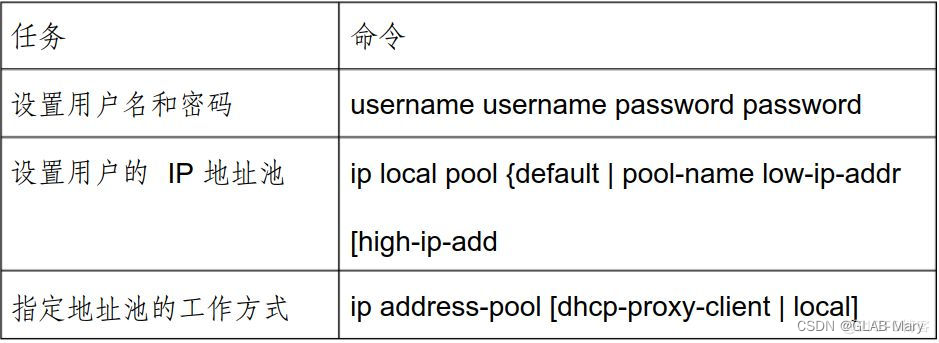

05、PSTN配置命令合集

公共电话交换网络( public switched telephone network),其应用可分为两种类型,一种是同等级别机构之间以按需拨号(DDR)的方式实现互联;另一种是 ISP 以拨号上网的方式为用户提供远程访问服务的功能。

1. 全局设置命令

2. 基本接口设置命令**

DDR(dial-on-demand routing),(xxx)

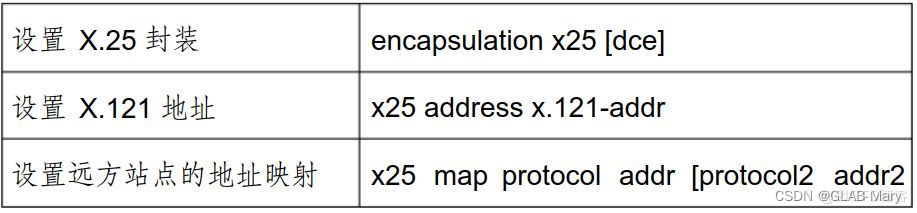

06、交换机、路由器的基本配置

X.25 定义了数据通信的电话网络,每个分配给用户的 X.25 端口都有一个 X.121 地址。

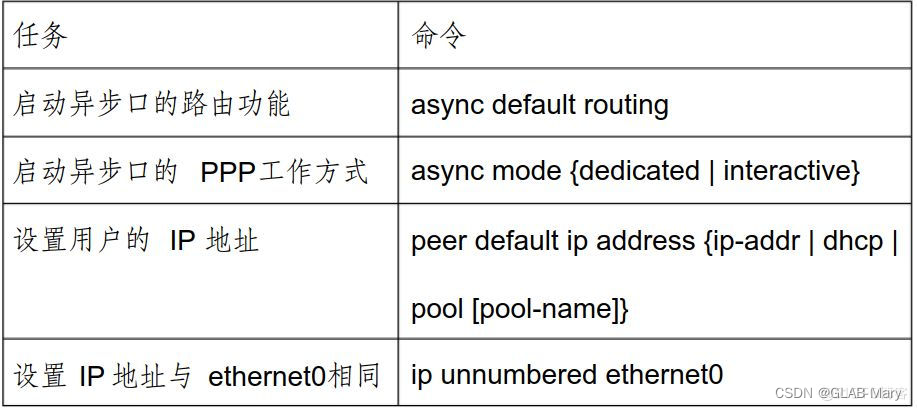

07、PPP配置命令合集

PPP 提供了跨过同步和异步电路实现路由器到路由器和主机到网络的连接。

CHAP(Challenge Handsome authentication protocol) 和PAP (password authentication protocol)通常被用于在 PPP封装的串行线路上提供安全性认证。

设置 DCE 端线路速度: clockrate speed

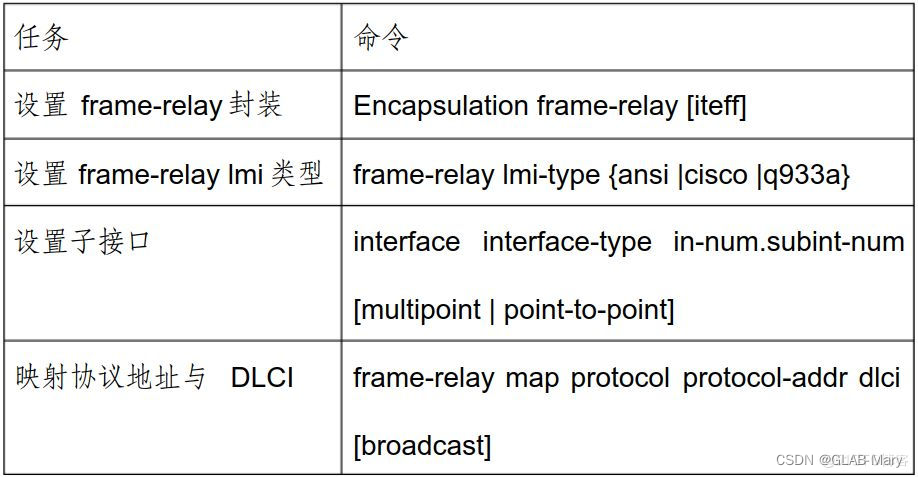

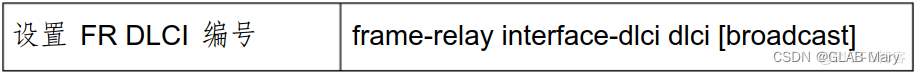

08、FR(帧中继) 配置命令合集

一种用于统计复用分组交换数据通信的接口协议,分组长度可变,没有流量控制也没有纠错。

09、防火墙配置命令合集

防火墙是一项协助确保信息安全的设备, 会依照特定的规则, 允许或是限制传输的数据通过。

防火墙可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。

用户模式:pixfirewall>

特权模式:键入 enable后, pixfirewall#

配置模式:键入 config terminal 后, pixfirewall(config)#

监视模式:PIX 防火墙在开机或重启过程中, 按住 escape键或发送一个“ break”字符,进入监视模式,这里可以更新 OS 映像和口令恢复, monitor>。

firewall(config)#firewall enable | disable: 启动或关闭防火墙

1. 常规配置

(1) 配置防火墙的名字,并指定安全级别( nameif)

Firewall(config)# nameif ethernet0 outside security0

Firewall(config)# nameif ethernet0 inside security100

Firewall(config)# nameif ethernet0 dmz security50

外部接口安全级别是 0,内部接口安全级别是 100。安全级别取值范围 1-99,数字越大安全级别越高。

添加新的接口:

Firewall(config)# nameif pix/intf3 security40

(2) 配置以太网端口参数 (interface)

Firewall(config)# interface ethernet0 auto #自适应网卡类型

Firewall(config)# interface ethernet0 100full #100M/bs 全双工通信

Firewall(config)# interface ethernet0 100full shutdown#关闭此端口

(3) 配置内外网卡的 IP 地址

Firewall(config)# ip address outside 61.144.51.42 255.255.255.248

Firewall(config)# ip address inside 192.168.1.1 255.255.255.0

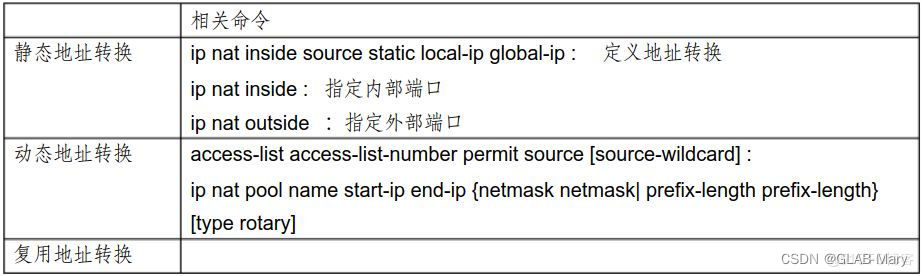

2. 网络地址转换

(1) 指定要进行转换的内部地址 (nat)

nat (if-name) nat-id local-ip [netmask]

if-name:表示内网接口的名字,如 inside

nat-id:表示全局地址池,使它与其相应的 global 命令匹配

local-ip: 表示内网主机的 IP 地址,如 0.0.0.0 表示内网所有主机可以对外访问

(2)指定外部地址范围(global)

Global (if-name) nat-id ip_addr-ip_addr [netmask global_mask]

(3)设置指向内网和外网的静态路由( route)

Route (if-name) 0 0 gateway_ip [metric]

Metric: 表示到 gateway的跳数,通常缺省值是 1

(4)配置静态 IP 地址翻译( static)

Static (internal_if_name , external_if_name) outside_ip_addr inside_ip_addr

3. 访问控制技术

(1) firewall default 命令

firewall default {permit | deny}: 表示缺省过滤属性设置为 “允许”、“禁止”

(2) ip access-group 命令

[no] ip access-group listnumber {in | out}

listnumber 为规则序号, 1-199

in 表示规则用于过滤从接口上接收来的报文

out 表示规则用于过滤从接口上转发的报文

no 可以删除相应的设置和与之相关的命令

(3) settr 命令

Settr begin-time end-time #用于设定或取消特殊时间段

例如设置时间段为 8:30-12:00, 14:00-17:00,则

Firewall(config)# settr 8:30 1200 14:00 17:00

(4) show access-list 命令

show access-list [all | listnumber | interface interface-name] #显示指定的规则,同时可查看规则过滤报文的情况

(5) show firewall 命令

show firewall #显示防火墙状态

(6) conduit 管道命令

conduit 命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口。

conduit permit|deny global_ip port[-port] protocol foreign_ip

[netmask]

global_ip: 指的是先前由 global 或 static 定义的全局ip地址

foreign_ip: 表示可访问 global_ip 的外部 ip。

port:服务所用的端口,如 www 使用 80,smtp 使用 25 等。

例如:

Firewall(config)# conduit permit icmp any any # 允许 icmp 消息向内部和外部通过

(7) 配置 fixup 协议

Fixup 是启用、禁止或改变一个服务或协议通过 pix 防火墙。例如:[no] fixup protocol ftp 21 #启用ftp协议,并指定 ftp 的端口号为 21。

(8) 设置 Telnet

telnet local-ip [netmask]

local-ip 是被授权通过 telnet 访问到 pix 的 ip 地址,如果不设置此项,则 pix 的配置方式只能由 console进行。

文章声明

本文素材整理自网络,由网络工程师俱乐部排版成文,转载请注明出处,侵删。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 58、Flink维表的实战-6种实现方式维表的join

- Impala-创建表详解(超详细)

- 1.倒排索引 && 2.逻辑斯提回归算法

- kubeadm安装1.25版本初始化集群报错

- MapReduce基础知识

- 层次分析法

- [嵌入式专栏](系列一 、C++语言详解)

- java Object 根据 键名 获取 键值

- 论文阅读《Rethinking Efficient Lane Detection via Curve Modeling》

- 【python实战】python一行代码,实现文件共享服务器