第八章 确认访问用户身份的认证

第八章 确认访问用户身份的认证

8.1 何为认证

在计算机安全和网络通信的背景下,认证是**确认实体(如用户、计算机系统、服务)身份真实性的过程。**认证是确保系统只对合法用户或实体开放访问权限的一种关键机制。在网络通信中,认证通常涉及验证用户或设备是否具有访问特定资源或服务的权限。

认证过程通常包括以下步骤:

- 提供身份信息: 用户或设备需要提供某种身份信息,这可以是用户名、密码、数字证书、生物特征(如指纹或视网膜扫描)等。

- 验证身份信息: 系统或服务使用一种认证机制来验证提供的身份信息的真实性。这可能包括检查用户名和密码的匹配性、验证数字签名、或通过生物特征识别等方式。

- 授权: 一旦身份得到验证,系统会根据用户或设备的身份分配相应的权限。这是授权的过程,它确定用户或设备能够执行的操作或访问的资源。

认证的目的是确保只有合法用户或设备才能够访问系统的敏感信息或服务。它是网络安全的基础,用于防止未经授权的访问和防范身份伪装。

HTTP/1.1使用的认证方式

- BASIC认证(基本认证)

- DIGEST认证(摘要认证)

- SSL客户端认证

- FormBase认证(基于表单认证)

8.2 BASIC认证

BASIC认证(Basic Authentication)是一种简单的HTTP认证协议,它是HTTP/1.0规范中定义的一种基本认证机制。BASIC认证通过在HTTP请求的头部中发送用户名和密码的Base64编码形式来进行身份验证。

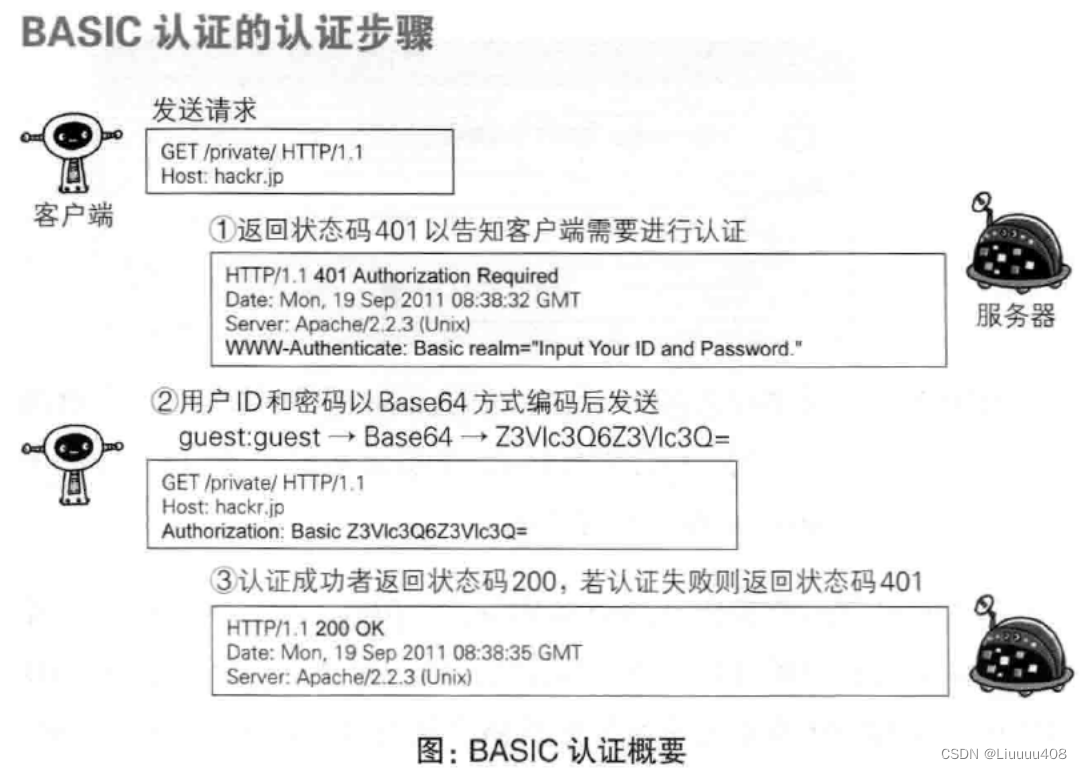

基本认证的工作流程如下:

- 当客户端尝试访问受保护资源时,服务器返回状态码401 Unauthorized,并在响应头部包含一个

WWW-Authenticate字段,指定使用基本认证。 - 客户端收到401响应后,将用户名和密码以"username:password"的形式拼接,然后对该字符串进行Base64编码。

- 客户端将Base64编码后的字符串放入HTTP请求的

Authorization头部,形成类似于 “Authorization: Basic QWxhZGRpbjpvcGVuIHNlc2FtZQ==” 的字段。 - 客户端再次发送HTTP请求,该请求包含了经过认证的

Authorization头部。 - 服务器接收到请求后,解码

Authorization头部,获取用户名和密码,并验证它们是否有效。如果有效,服务器允许访问受保护资源。

虽然BASIC认证是一种简单的认证机制,但它存在一些安全性的缺陷,主要体现在以下方面:

- 明文传输: 用户名和密码只是通过Base64编码,而没有进行加密。这意味着在网络中,它们可以被中间人截获并解码,从而导致安全性问题。

- 缺乏会话保持: BASIC认证不提供会话保持功能,每个请求都需要重新进行身份验证,这可能会导致频繁的用户名和密码传输。

8.3 DIGEST认证

Digest认证(Digest Authentication)是一种在HTTP协议中进行身份验证的机制,它相对于BASIC认证更安全,因为它使用摘要(Digest)算法来加密用户的密码。Digest认证的主要目标是防止密码在传输过程中被窃取,而不像BASIC认证那样使用明文传输密码。

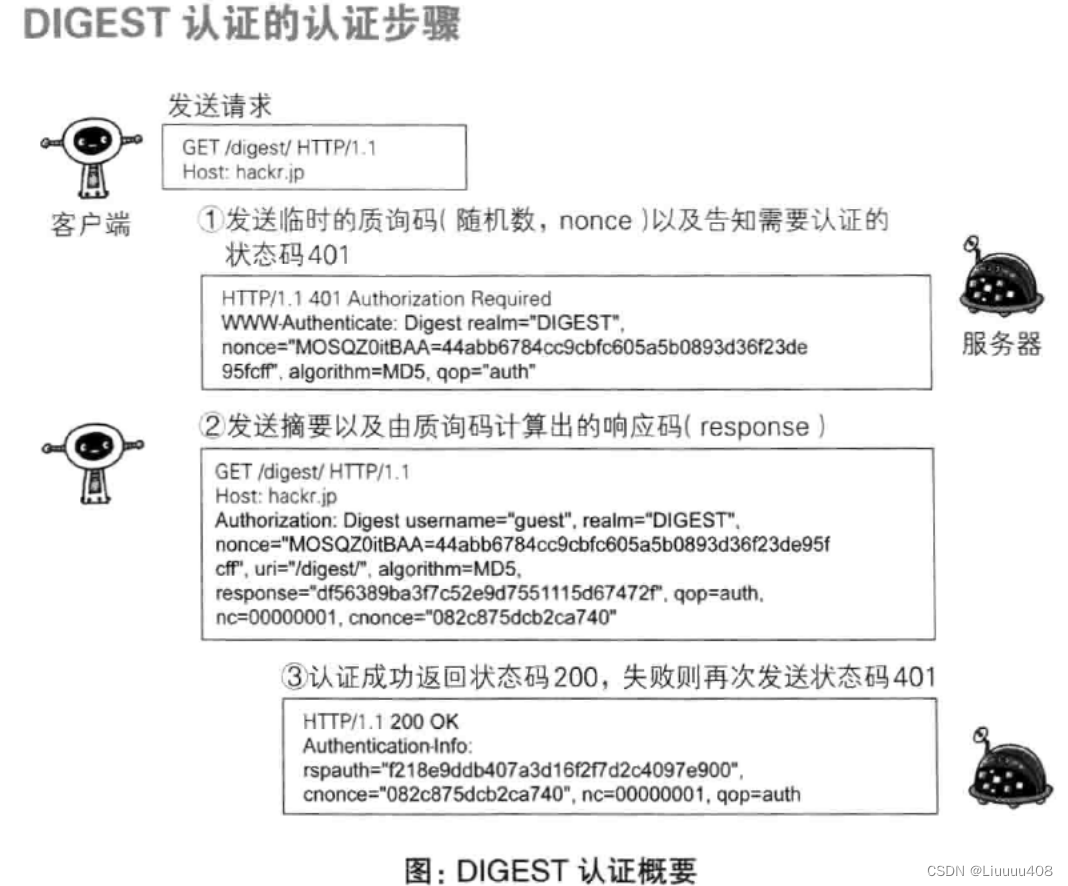

Digest认证的工作流程如下:

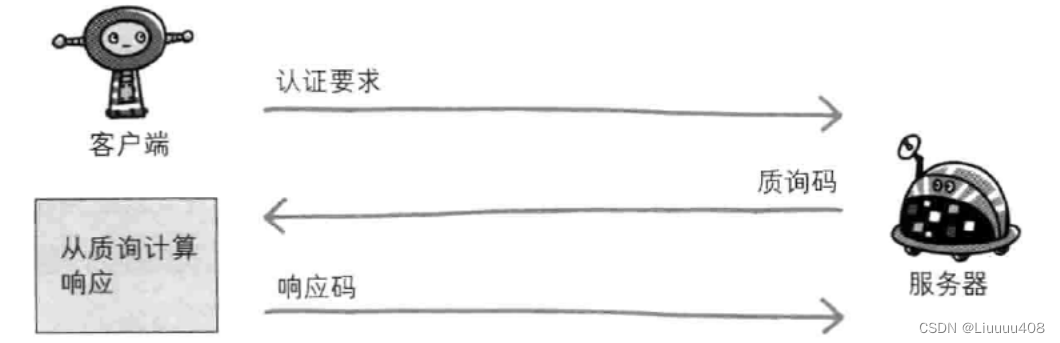

- 当客户端尝试访问受保护资源时,服务器返回状态码401 Unauthorized,并在响应头部包含一个

WWW-Authenticate字段,指定使用Digest认证。 - 客户端收到401响应后,生成一个随机数(称为nonce),然后使用用户名、密码以及其他信息创建一个摘要。摘要通常包括请求的方法、URI、服务器颁发的nonce、请求计数(NC)、客户端颁发的cnonce等。

- 客户端将生成的摘要放入HTTP请求的

Authorization头部,形成类似于 “Authorization: Digest username=“user”, realm=“example”, nonce=“dcd98b7102dd2f0e8b11d0f600bfb0c093”, uri=”/resource", qop=auth, nc=00000001, cnonce=“0a4f113b”, response=“6629fae49393a05397450978507c4ef1”, opaque=“5ccc069c403ebaf9f0171e9517f40e41"” 的字段。 - 客户端再次发送HTTP请求,该请求包含了经过认证的

Authorization头部。 - 服务器接收到请求后,验证客户端提供的摘要信息。如果验证通过,服务器允许访问受保护资源。

Digest认证相对于BASIC认证具有以下优势:

- 密码不在明文传输: Digest认证使用摘要算法,使得密码在传输过程中不再以明文形式传输,提高了安全性。

- 防止重放攻击: 使用nonce和计数器(NC),可以有效地防止重放攻击。

8.4 SSL客户端认证

从使用用户ID和密码的认证方式方面来讲,只要二者的内容正确,即可认证是本人的行为。但如果用户ID和密码被盗,就很有可能被第三者冒充。利用SSL客户端认证则可以避免该情况的发生。

SSL客户端认证是借由HTTPS的客户端证书完成认证的方式。凭借客户端证书(在HTTPS一章已讲解)认证,服务器可确认访问是否来自已登录的客户端

8.4.1 SSL客户端认证的认证步骤

为达到SSL客户端认证的目的,需要事先将客户端证书分发给客户端,且客户端必须安装此证书。

- 步骤1:接收到需要认证资源的请求,服务器会发送CertificateRequest报文,要求客户端提供客户端证书。

- 步骤2:用户选择将发送的客户端证书后,客户端会把客户端证书信息以ClientCertificate报文方式发送给服务器

- 步骤3:服务器验证客户端证书验证通过后方可领取证书内客户端的公开密钥,然后开始HTTPS加密通信。

8.4.2 SSL客户端认证采用双因素认证

在多数情况下,SSL客户端认证不会仅依靠证书完成认证,一般会和基于表单认证(稍后讲解)组合形成一种双因素认证(Two-factorauthentication)来使用。所谓双因素认证就是指,认证过程中不仅需要密码这一个因素,还需要申请认证者提供其他持有信息,从而作为另一个因素,与其组合使用的认证方式。

换言之,第一个认证因素的SSL客户端证书用来认证客户端计算机,另一个认证因素的密码则用来确定这是用户本人的行为。

通过双因素认证后,就可以确认是用户本人正在使用匹配正确的计算机访问服务器。

8.4.3 SSL客户端认证必要的费用

从认证机构购买客户端证书需要费用, 或者服务器运营者为保证自己搭建的认证机构安全运营所产生的费用

8.5 基于表单认证

基于表单认证(Form-Based Authentication)是一种Web应用程序中常见的用户身份验证方式。它通常涉及**使用HTML表单来收集用户提供的用户名和密码,并将这些凭据发送到服务器进行验证。**一旦验证成功,用户就可以被授权访问特定的资源或服务。

基于表单认证的基本流程如下:

- 用户访问登录页面: 用户在Web应用程序的登录页面上输入用户名和密码。

- 表单提交: 用户提交包含用户名和密码的表单,通过点击登录按钮或按下回车键。

- 认证请求: 服务器接收到认证请求,验证用户提供的用户名和密码的有效性。这通常涉及将用户名和密码与存储在服务器上的用户数据库中的相应条目进行比对。

- 生成会话: 如果验证成功,服务器会创建一个会话(session),为用户分配一个唯一的标识符,然后将该标识符返回给客户端。

- 访问授权: 客户端将包含会话标识符的令牌(通常是Cookie)存储在本地。在后续的请求中,客户端将这个令牌包含在请求头部,以便服务器可以验证用户的身份并授予适当的访问权限。

- 访问资源: 用户通过带有令牌的请求访问其他受保护的资源,服务器验证令牌并授权访问。

基于表单认证的优势包括:

- 用户友好: 使用标准的HTML表单,易于用户理解和操作。

- 灵活性: 可以与各种Web应用程序和身份验证后端集成,适用于不同的场景。

- 常见: 基于表单认证是许多Web应用程序中最常见的身份验证方式之一。

- 可定制性: 可以通过设计和样式定制登录页面,以适应特定的品牌或用户界面需求。

不过,基于表单认证也可能存在安全性方面的挑战,如密码泄露、会话劫持等。为了增强安全性,开发人员通常会采取额外的措施,如使用HTTPS加密传输、实施防火墙、限制登录尝试次数等。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Android读取assets文件下的JSON文件转String输出

- GitLab服务器忘记root密码处理方式

- Axure中继器的使用实现表格的增删改查的自定义文件

- KazooClient出现【句柄无效】错误

- Hive命令调优大全

- Python个人学习笔记目录

- 关于用户侧储能的20个问题——安科瑞 顾烊宇

- 短剧风吹到游戏:网易、完美世界前赴后继

- 八大算法排序@希尔排序(C语言版本)

- 九州金榜家庭教育一招实现与青春期孩子流畅交流