Token生成方案-JWT

发布时间:2024年01月19日

引言

在现代Web应用中,用户身份认证是保障系统安全性的关键环节。JSON Web Token(JWT)作为一种轻量、可扩展的身份认证标准,为开发者提供了一种高效而安全的用户认证方式。本文将深入研究如何使用JWT生成Token,以及在Web应用中应用JWT实现安全可靠的身份认证机制。

什么是JWT?

JWT是一种开放标准(RFC 7519),定义了一种紧凑且自包含的方式,用于在各方之间安全地传输信息。一个JWT由三部分组成:Header、Payload和Signature。

Header

Header部分通常由两部分组成,指明了该Token的类型(JWT)以及所使用的签名算法。

{

"alg": "HS256",

"typ": "JWT"

}

Payload

Payload部分包含了一系列声明,其中一些是JWT的注册声明,而其他则是公开声明或私有声明。声明包含了关于用户和其他一些元数据的信息。

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

Signature

Signature部分对前两部分进行签名,确保Token在传输过程中没有被篡改。

使用JWT生成Token

引入依赖

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.0</version>

</dependency>创建JwtUtil工具类

package com.exmple.utils;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtBuilder;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.util.Base64;

import java.util.Date;

import java.util.UUID;

/**

* JWT工具类

*/

public class JwtUtil {

//有效期为

public static final Long JWT_TTL = 60 * 60 * 1000L;// 60 * 60 *1000 一个小时

//设置秘钥明文

public static final String JWT_KEY = "奇遇少年";

/**

* 创建token

*

* @param id

* @param subject

* @param ttlMillis

* @return

*/

public static String createJWT(String id, String subject, Long ttlMillis) {

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

if (ttlMillis == null) {

ttlMillis = JwtUtil.JWT_TTL;

}

long expMillis = nowMillis + ttlMillis;

Date expDate = new Date(expMillis);

SecretKey secretKey = generalKey();

JwtBuilder builder = Jwts.builder()

.setId(id) //唯一的ID

.setSubject(subject) // 主题 可以是JSON数据

.setIssuer("yu") // 签发者

.setIssuedAt(now) // 签发时间

.signWith(signatureAlgorithm, secretKey) //使用HS256对称加密算法签 名, 第二个参数为秘钥

.setExpiration(expDate);// 设置过期时间

return builder.compact();

}

/**

* 生成加密后的秘钥 secretKey

*

* @return

*/

public static SecretKey generalKey() {

byte[] encodedKey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

SecretKey key = new SecretKeySpec(encodedKey, 0, encodedKey.length, "AES");

return key;

}

/**

* 解析

*

* @param jwt

* @return

* @throws Exception

*/

public static Claims parseJWT(String jwt) throws Exception {

SecretKey secretKey = generalKey();

return Jwts.parser()

.setSigningKey(secretKey)

.parseClaimsJws(jwt)

.getBody();

}

}数据准备

CREATE TABLE `user` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`name` varchar(20) DEFAULT NULL,

`pwd` varchar(20) DEFAULT NULL,

PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=3 DEFAULT CHARSET=utf8实体类

@Data

@AllArgsConstructor

@NoArgsConstructor

public class User implements Serializable {

private Integer id;

private String name;

private String pwd;

}

UserController

package com.exmple.controller;

import com.exmple.pojo.User;

import com.exmple.result.ResponseResult;

import com.exmple.service.UserService;

import com.exmple.utils.JwtUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import java.util.HashMap;

import java.util.Map;

import java.util.UUID;

@RestController

@RequestMapping("/user")

public class UserController {

@Autowired

private UserService userService;

@PostMapping("/login")

public ResponseResult login(@RequestBody User user) {

//校验用户名密码是否正确

User loginUser = userService.login(user);

Map<String, Object> map;

if (loginUser != null) {

//如果正确 生成token返回

map = new HashMap<>();

String token = JwtUtil.createJWT(UUID.randomUUID().toString(),

String.valueOf(loginUser.getId()), null);

map.put("token", token);

} else {

//如果不正确 给出相应的提示

return ResponseResult.error("用户名或密码错误,请重新登录");

}

return ResponseResult.success(map);

}

}Service

package com.exmple.service.impl;

import com.exmple.mapper.UserMapper;

import com.exmple.pojo.User;

import com.exmple.service.UserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

@Service

public class UserServiceImpl implements UserService {

@Autowired

private UserMapper UserMapper;

@Override

public User login(User user) {

User loginUser = UserMapper.login(user);

return loginUser;

}

}

dao

package com.exmple.mapper;

import com.exmple.pojo.User;

import org.apache.ibatis.annotations.Mapper;

@Mapper

public interface UserMapper {

User login(User user);

}

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE mapper

PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.exmple.mapper.UserMapper">

<select id="login" resultType="com.exmple.pojo.User">

select * from user where name = #{name} and pwd = #{pwd}

</select>

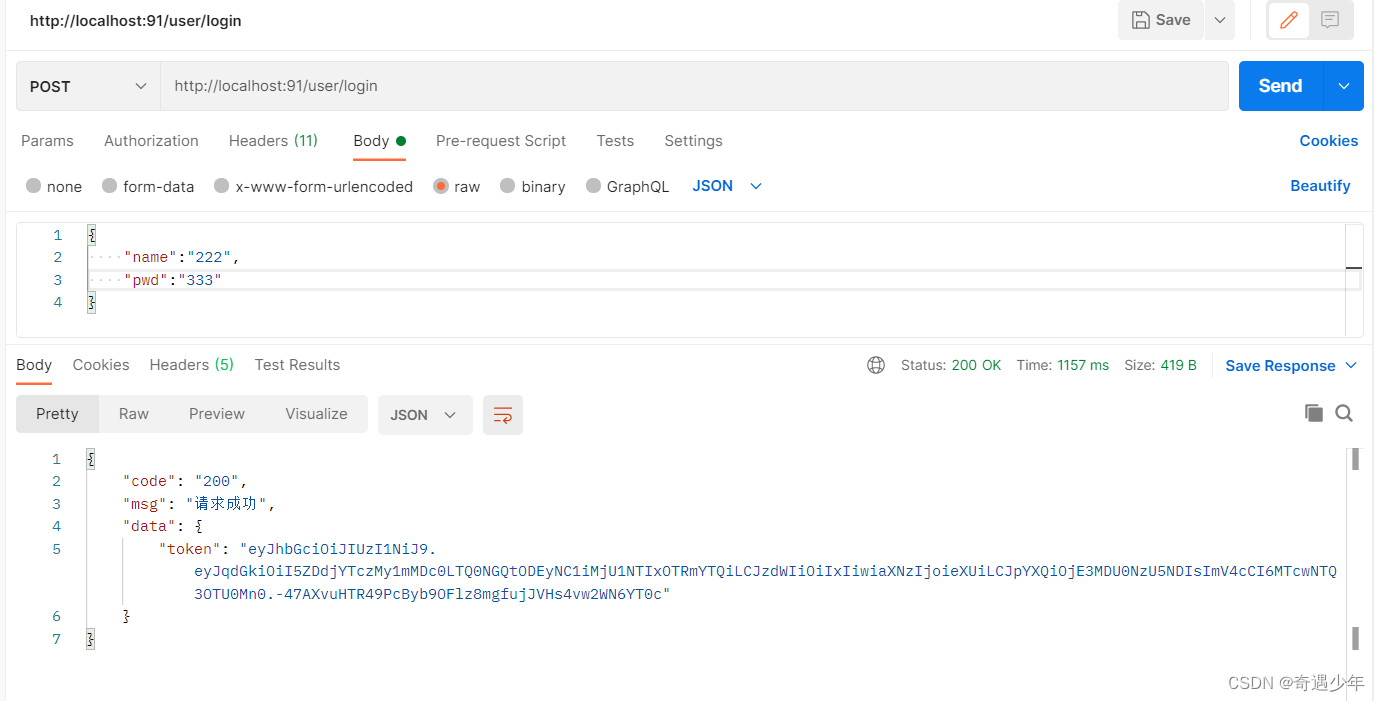

</mapper>测试

结语

JWT是一种强大的身份认证解决方案,通过简单的生成和解析流程,能够有效地实现身份认证和信息传递

文章来源:https://blog.csdn.net/m0_53127626/article/details/135649916

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- ThinkPad T14s Gen3,ThinkPad X13 Gen3(21BS,21BQ,21BR,21BN)原装出厂Win11系统

- C++期末模拟题(详解)

- 微服务架构所面临的技术问题

- Prometheus-blackbox

- P1067 [NOIP2009 普及组] 多项式输出————C++

- 白码ERP实现销售订单自动生成生产订单功能

- Java技术栈 —— Nginx的使用

- MySQL面试题 | 10.精选MySQL面试题

- 解密勒索病毒:应对.Devos勒索病毒攻击的最佳策略

- Mysql——主打收藏的mysql获取当前时间相关函数大全!!!