@PreAuthorize注解

前言:RuoYi框架中,菜单管理的权限标识字段通常用于定义用户对特定菜单或操作的访问权限。

这个权限标识字段通常会被用在两个地方:

1. 后端:在Spring?Security的@PreAuthorize注解中,用于控制对特定方法的访问。例如,@PreAuthorize("hasAuthority('monitor:job:add')")会在执行方法前检查用户是否具有monitor:job:add这个权限。

2. 前端:在Vue.js的v-hasPermi指令中,用于控制基于权限的UI元素的显示和隐藏。例如,v-hasPermi="['monitor:job:add']"会检查用户是否具有monitor:job:add这个权限,如果有,那么相关的UI元素就会显示。

通过这种方式,RuoYi框架可以实现精细的基于权限的访问控制,确保只有具有相应权限的用户才能访问特定的资源。

详细整理如下:

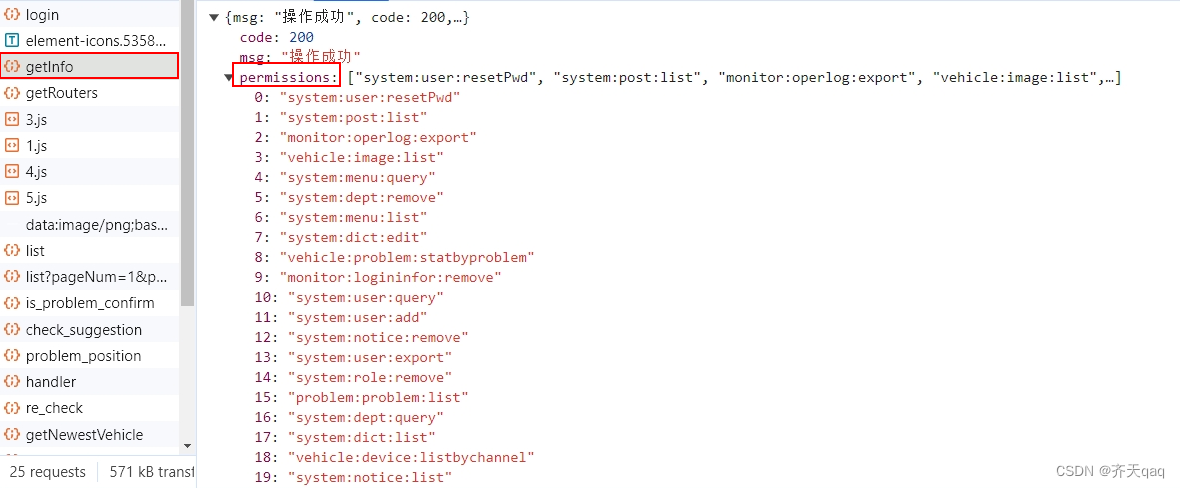

?当用户登录系统的时候,会调用getInfo接口,在该接口中会将用户、权限、角色等集合信息返回给前端。

?获取用户信息:

从request请求中,获取token进而获取用户信息

LoginUser loginUser = tokenService.getLoginUser(ServletUtils.getRequest());获取角色集合:

根据userId获取当前用户角色集合

Set<String> roles = roleService.selectRolePermissionByUserId(user.getUserId());?核心的sql语句 匹配出当前用户拥有哪些角色

select distinct r.role_id, r.role_name, r.role_key, r.role_sort, r.data_scope,

r.status, r.del_flag, r.create_time, r.remark

from sys_role r

left join sys_user_role ur on ur.role_id = r.role_id

left join sys_user u on u.user_id = ur.user_id

left join sys_dept d on u.dept_id = d.dept_id

WHERE r.del_flag = '0' and ur.user_id = #{userId}?获取权限集合:

?通过user对象获取当前用户的权限集合

Set<String> permissions = permissionService.getMenuPermission(user);?核心sql语句?通过userId获取当前用户所有角色的所有权限

select distinct m.perms

from sys_menu m

left join sys_role_menu rm on m.menu_id = rm.menu_id

left join sys_user_role ur on rm.role_id = ur.role_id

left join sys_role r on r.role_id = ur.role_id

where m.status = '0' and r.status = '0' and ur.user_id = #{userId}@PreAuthorize注解工作流程

用户此时已经登陆系统,假设用户操作的是角色管理模块的查询按钮,当点击该按钮时,会通过网络映射到后端的接口方法。

当这个请求到达被@PreAuthorize注解的方法时,Spring?Security的拦截器会拦截这个请求。

拦截器会获取到@PreAuthorize注解中的表达式,并使用Spring?EL表达式语言对其进行求值。这个过程通常会涉及到当前用户的认证信息,例如用户的角色、权限等。根据表达式的求值结果,Spring?Security会做出访问控制决策。如果表达式求值为true,那么请求会被允许继续执行;如果表达式求值为false,那么请求会被拒绝,通常会返回一个HTTP?403 Forbidden错误。

@PreAuthorize("@ss.hasPermi('system:role:list')")

@GetMapping("/list")

public TableDataInfo list(SysRole role)

{

startPage();

List<SysRole> list = roleService.selectRoleList(role);

return getDataTable(list);

} /**

* 验证用户是否具备某权限

*

* @param permission 权限字符串

* @return 用户是否具备某权限

*/

public boolean hasPermi(String permission)

{

if (StringUtils.isEmpty(permission))

{

return false;

}

LoginUser loginUser = tokenService.getLoginUser(ServletUtils.getRequest());

if (StringUtils.isNull(loginUser) || CollectionUtils.isEmpty(loginUser.getPermissions()))

{

return false;

}

return hasPermissions(loginUser.getPermissions(), permission);

}如果当前用户的权限集合中,包含当前被@PreAuthorize标注的方法的权限,则返回true。

/**

* 判断是否包含权限

*

* @param permissions 权限列表

* @param permission 权限字符串

* @return 用户是否具备某权限

*/

private boolean hasPermissions(Set<String> permissions, String permission)

{

return permissions.contains(ALL_PERMISSION) || permissions.contains(StringUtils.trim(permission));

}如果请求被允许继续执行,那么被@PreAuthorize注解的方法会被调用。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 深入了解 Java 中的 Class.cast 方法

- pda手持终端定制_基于联发科|紫光展锐平台的手持终端解决方案

- 电脑蓝屏C:\WINDOWS\System32\Logfiles\Srt\SrtTrail.txt问题解决方法

- 数独 -- 合法数独与完全数独

- 常见的神经网络层类型

- 基于java中的SSM框架实现床上用品公司采购和销售管理系统【附项目源码+论文说明】

- JavaScript力扣88题

- 【linux】Linux编辑器-vim

- 基于ssm高校宿舍管理系统论文

- HAL——SPI