018-信息打点-APP资产&知识产权&应用监控&静态提取&动态抓包&动态调试

018-信息打点-APP资产&知识产权&应用监控&静态提取&动态抓包&动态调试

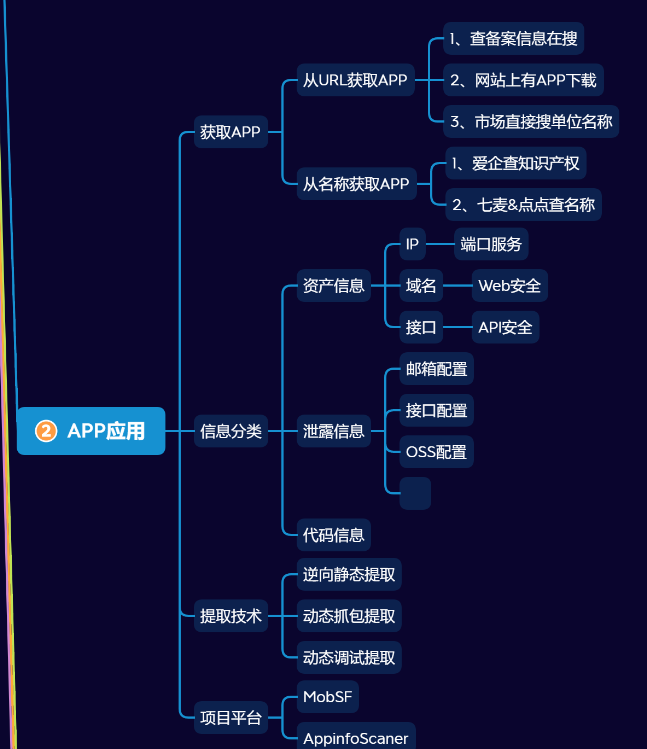

#知识点:

1、Web&备案信息&单位名称中发现APP

2、APP资产静态提取&动态抓包&动态调试

解决:

1、如何获取到目标APP信息

2、如何从APP信息中提取资产

演示案例:

?APP资产-Web&备案信息&单位名称发现

?APP资产-静态提取&动态抓包&动态调试

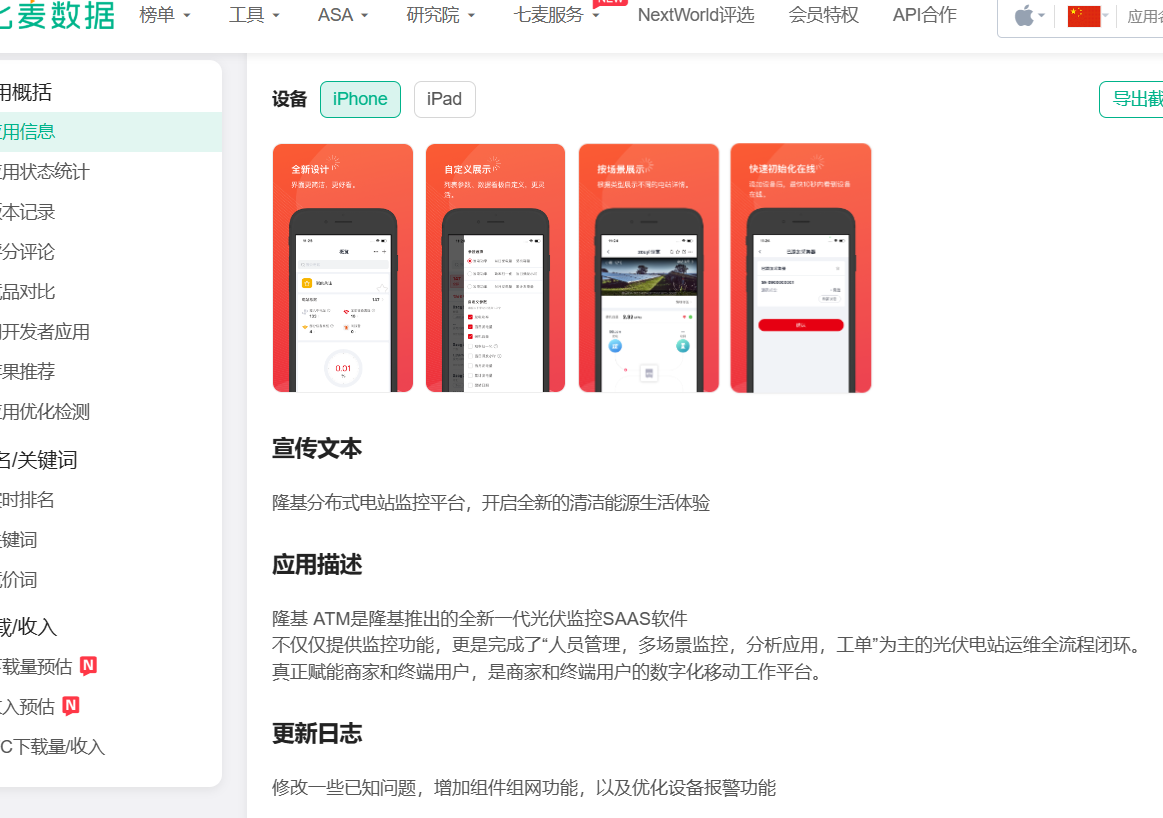

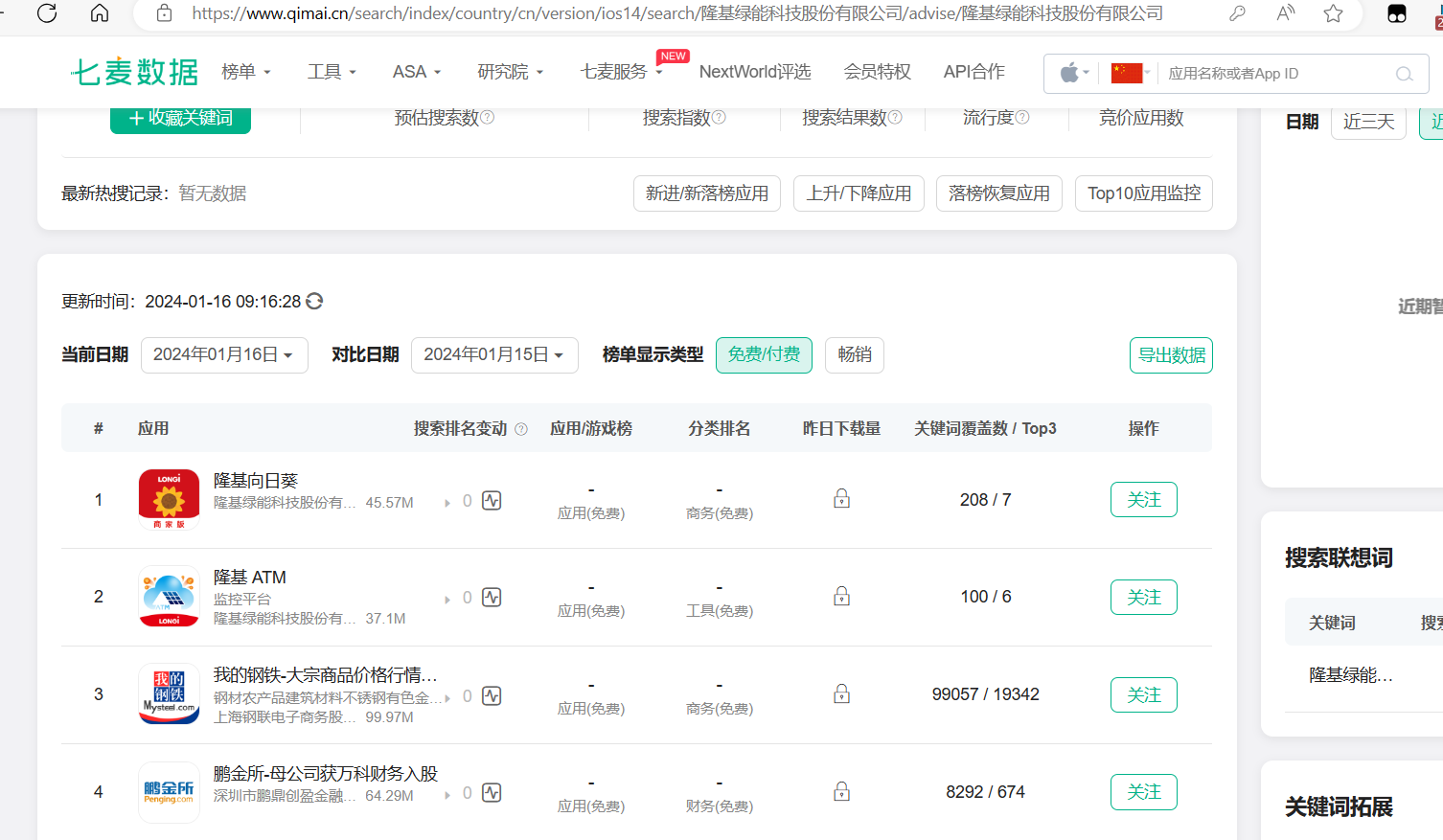

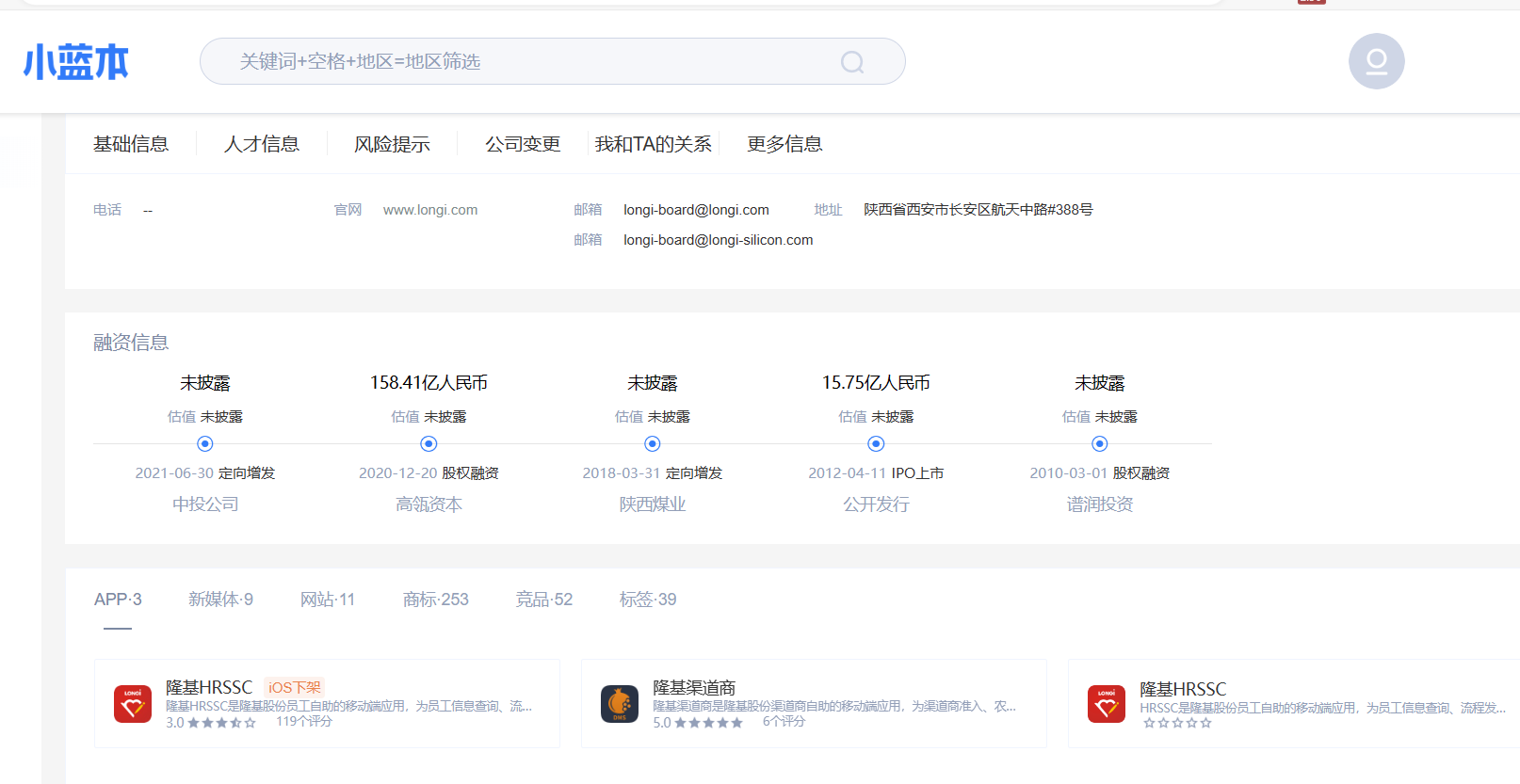

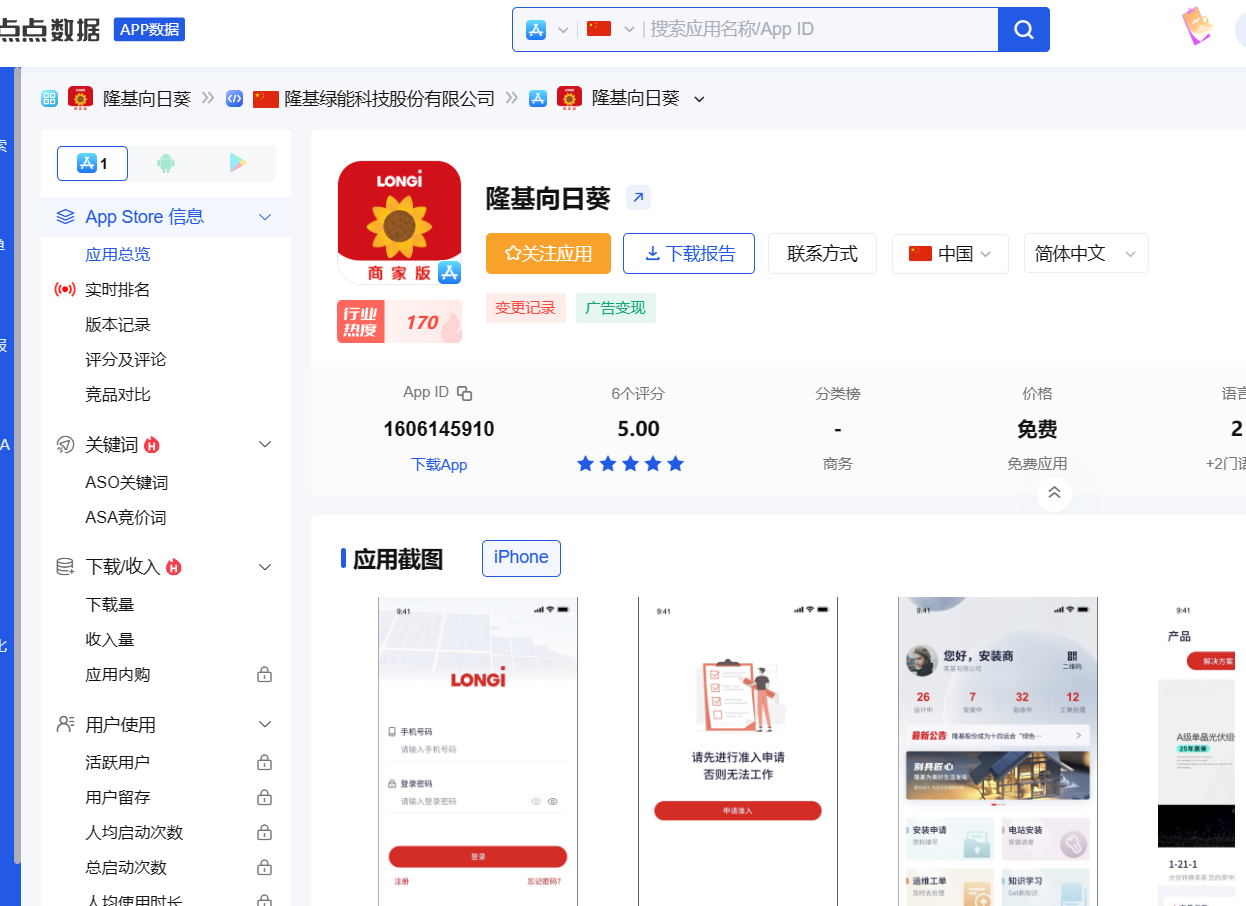

案例1:名称获取APP信息(爱企查/小蓝本/七麦/点点)

已知:隆基绿能科技股份有限公司

1、爱企查知识产权

2、七麦&点点查名称

https://aiqicha.baidu.com/

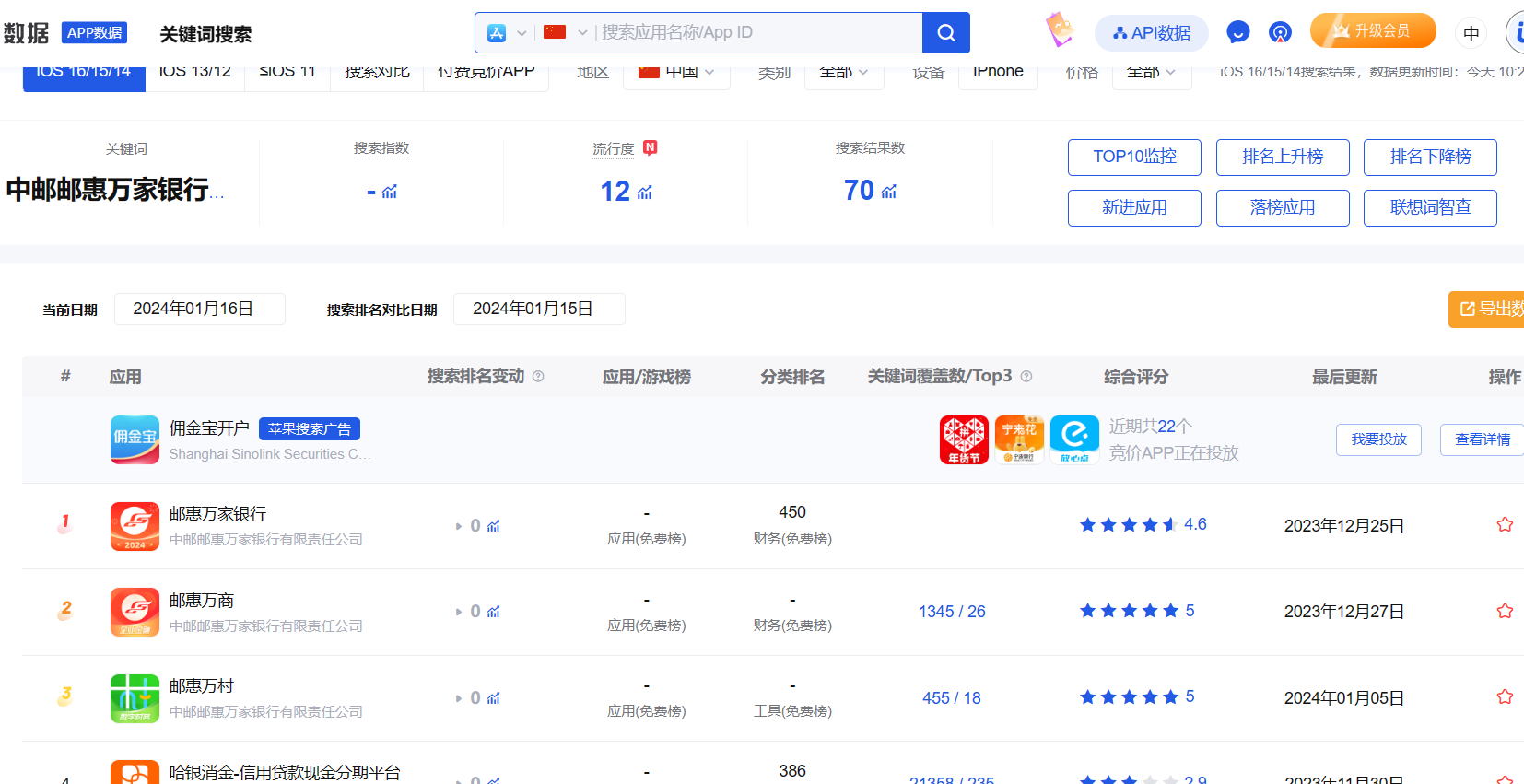

案例2:URL网站备案查APP

已知:关于我们 (psbc-ubank.com)(中邮邮惠万家)

1、查备案信息在搜

2、网站上有APP下载

3、市场直接搜单位名称

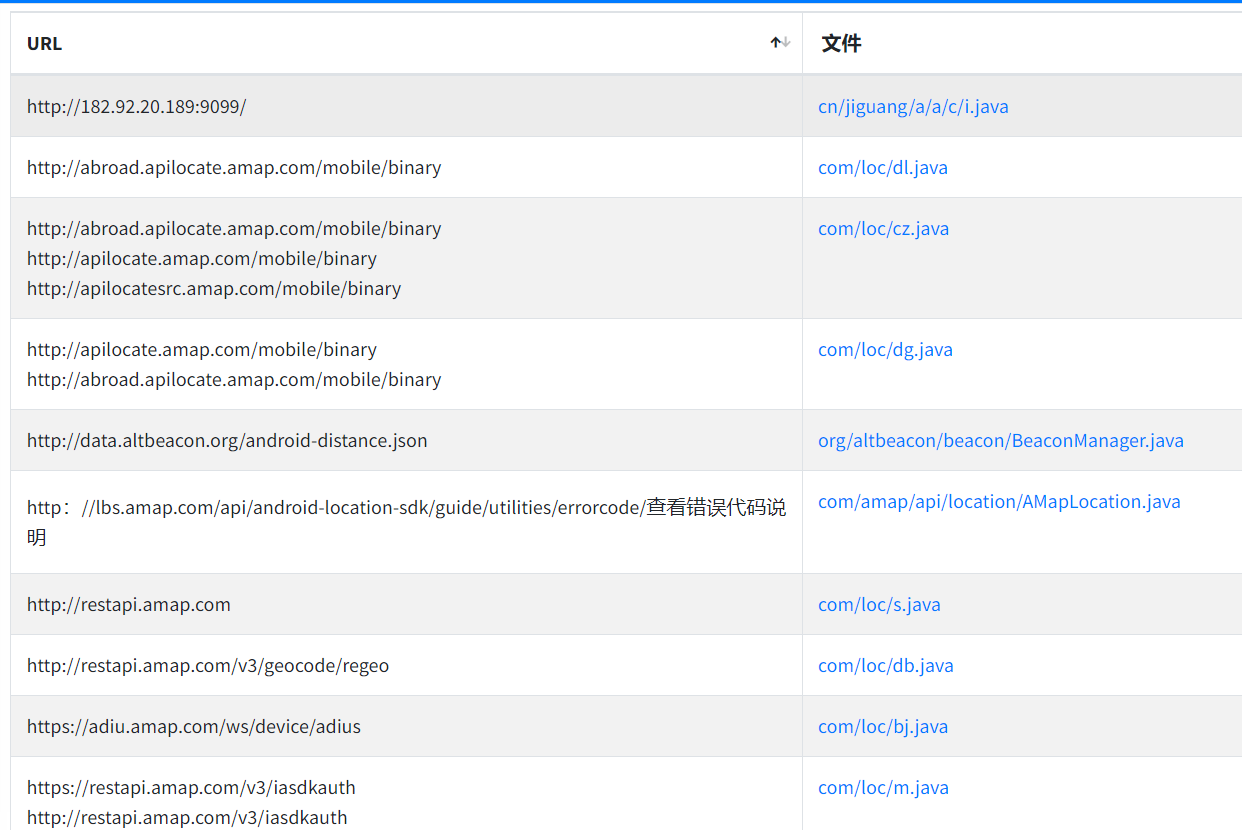

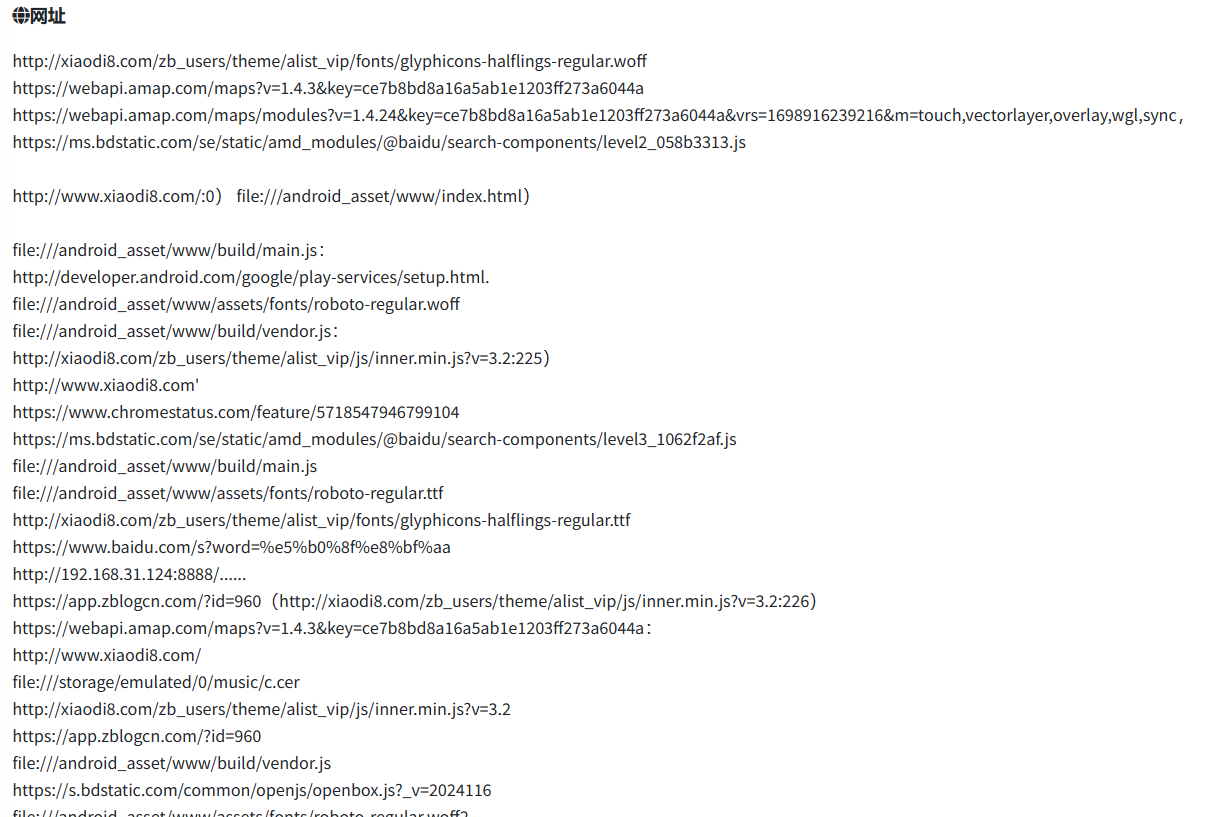

通过获取App配置、数据包,去获取url、api、osskey、js等敏感信息。

- 资产信息-IP 域名 网站 -转到对应Web测试 接口测试 服务测试

- 泄露信息-配置key 资源文件 - key(osskey利用,邮件配置等)

- 代码信息-java代码安全问题- 逆向相关

APP中收集资产

1、抓包-动态表现

2、提取-静态表现&动态调试

3、搜索-静态表现

1、抓包抓表现出来的数据

优点:没有误报

缺点:无法做到完整

2、反编译从源码中提取数据

优点:数据较为完整

缺点:有很多无用的资产

3、动态调试从表现中提取数据

优点:没有误报,解决不能抓包不能代理等情况

优点;搞逆向的人能看到实时的app调用链等

缺点:无法做到完整

案例:某APP打开无数据包,登录有数据包(反编译后未找到目标资产,抓包住到了)

原因:那个登录界面是APP打包的资源(本地下载资源),并没有对外发送数据

静态分析:

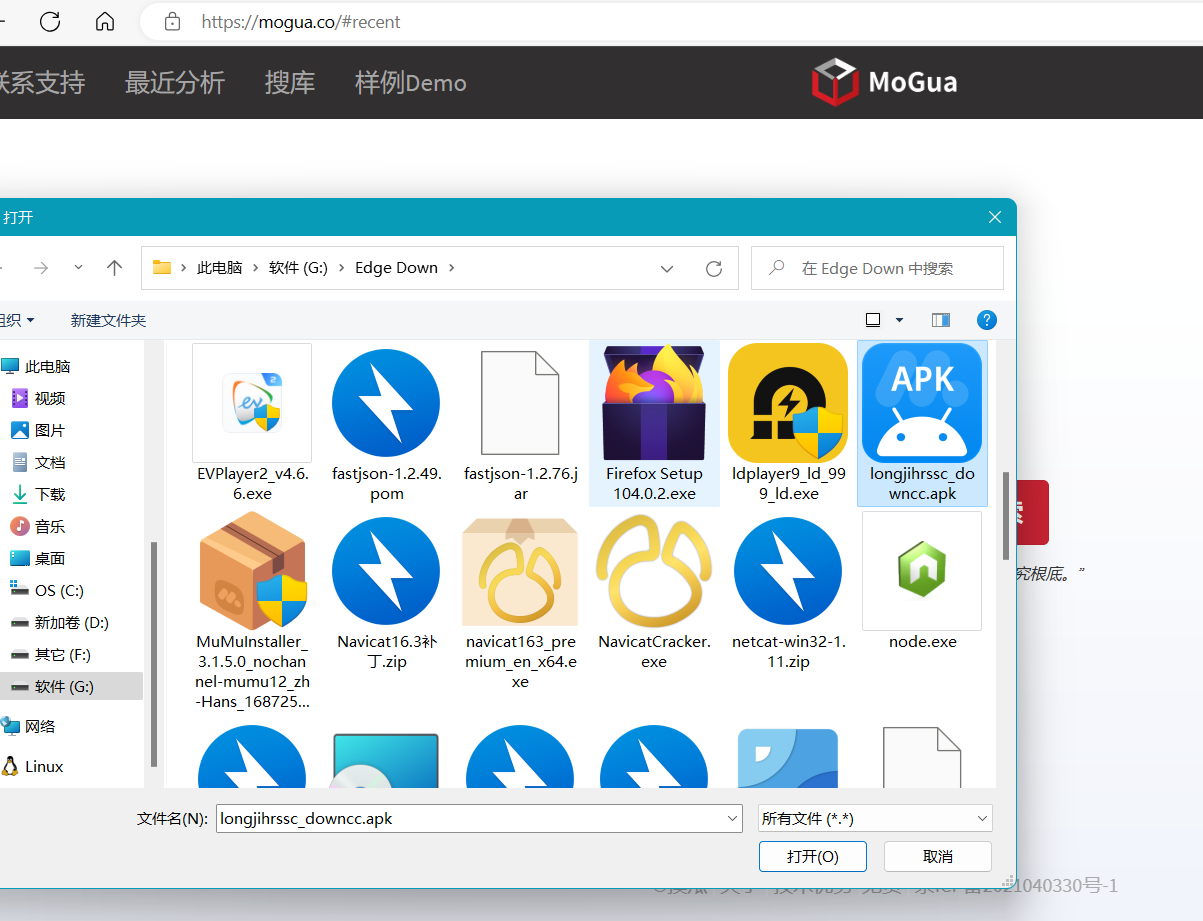

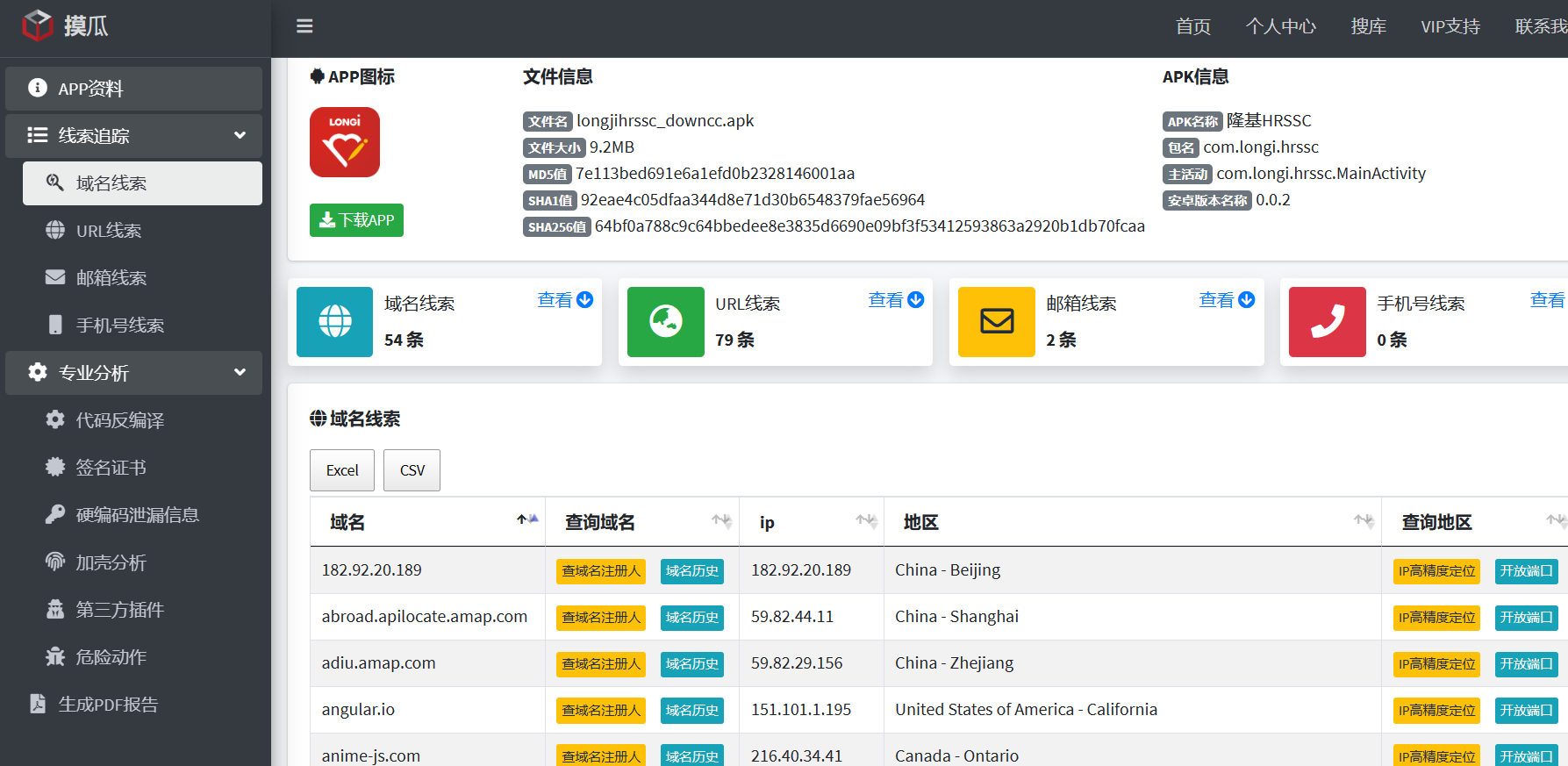

- 找到隆基hrssc软件,并下载apk包

- 上传至静态分析页面等候报告

- 发现报告中并没有有用的资产

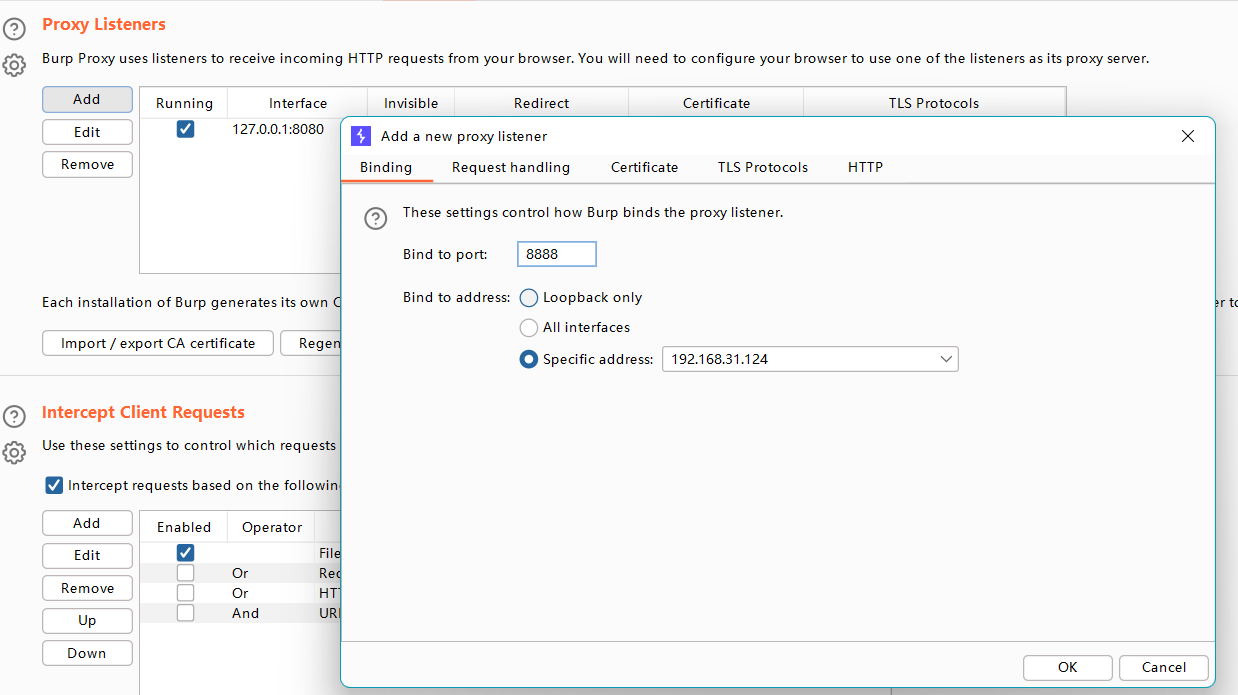

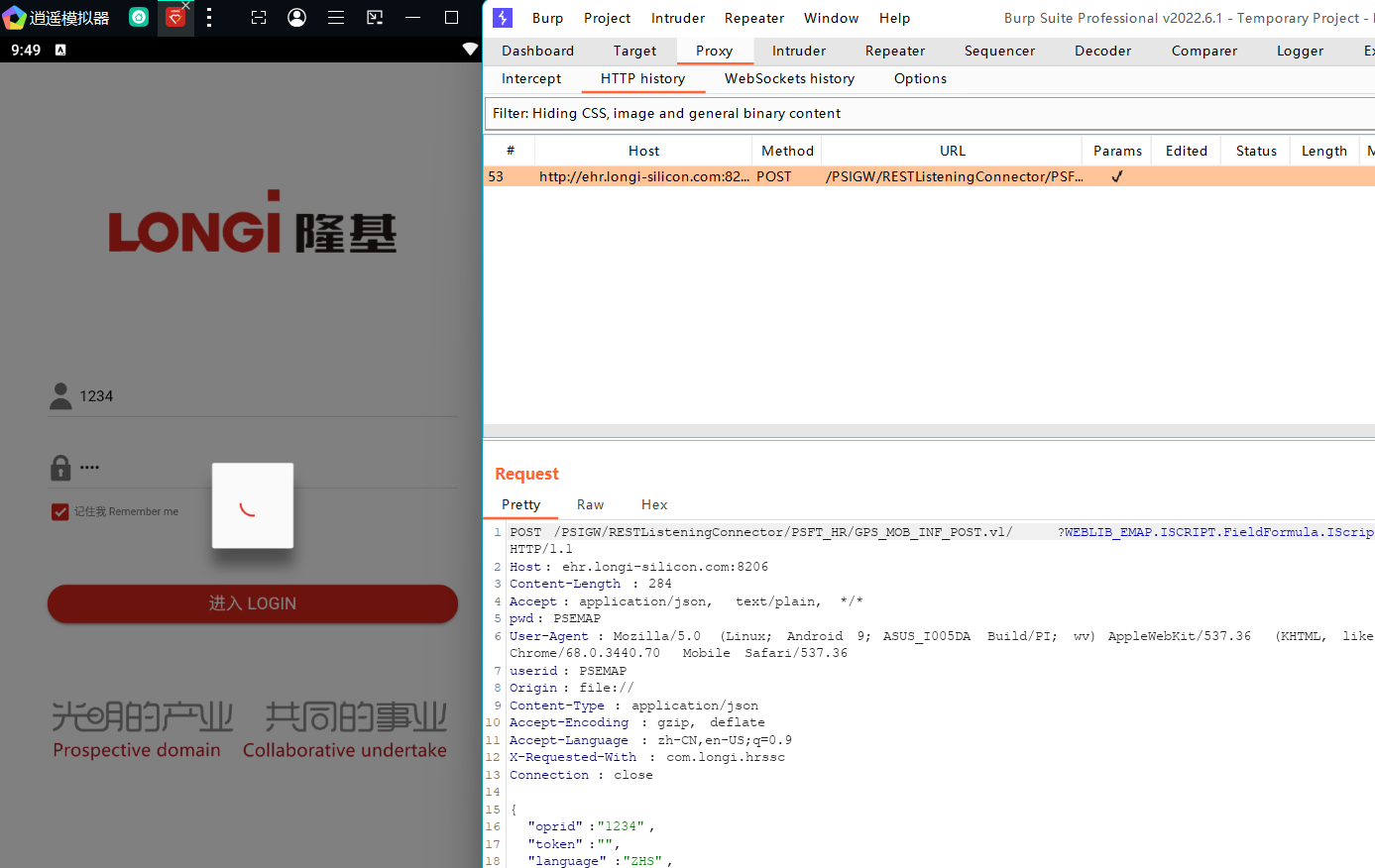

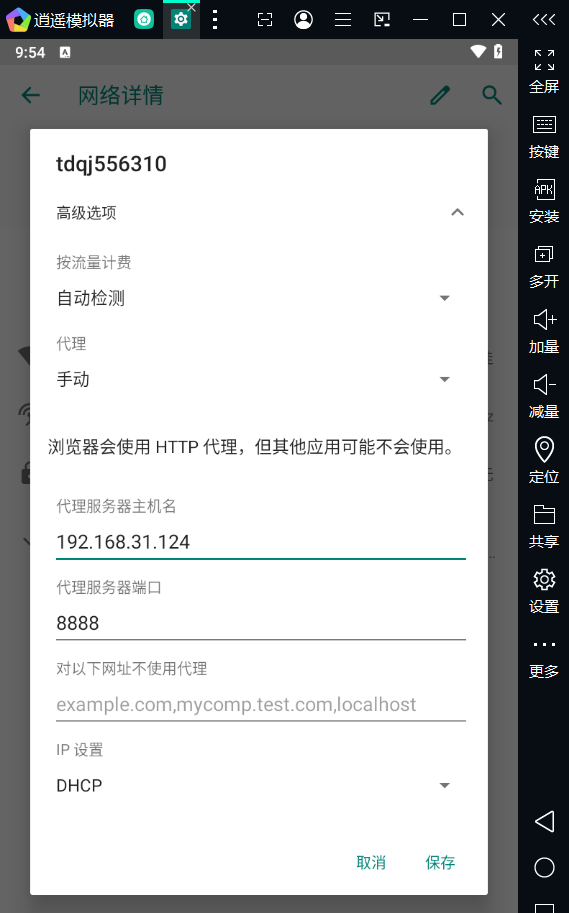

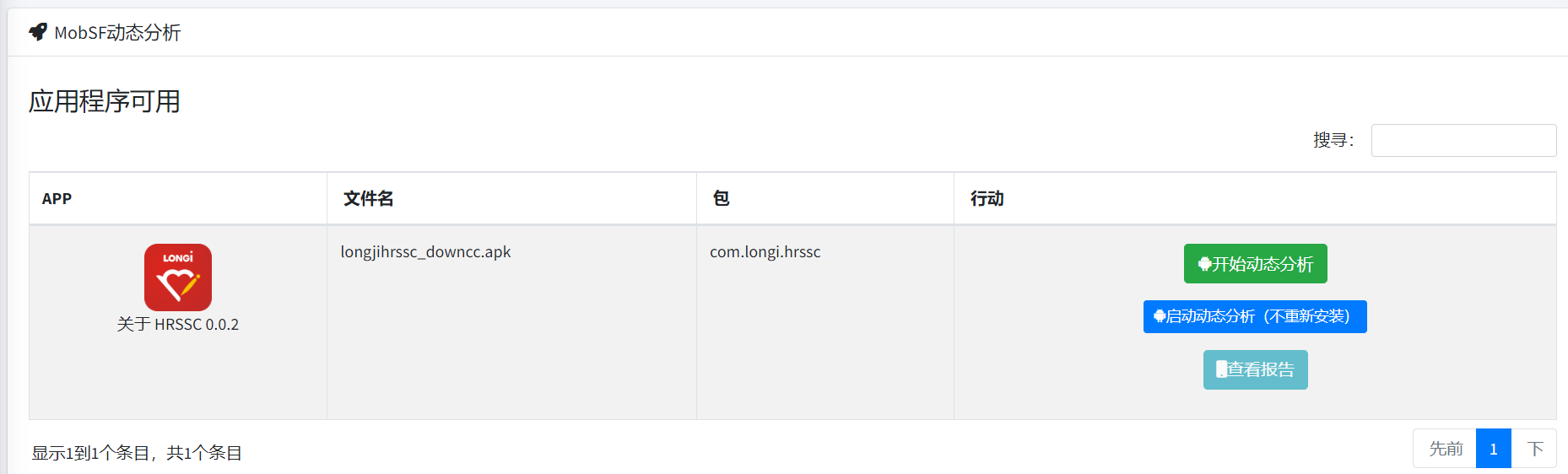

动态分析:

- 将找到的隆基hrssc软件包安装至模拟器

- 打开模拟器代理和burp代理

- 打开目标软件进行抓包

- 发现打开目标软件时候并没有任何数据包传递,只有点击登录的时候才有一个数据包传输

案例3:APP提取信息-静态分析

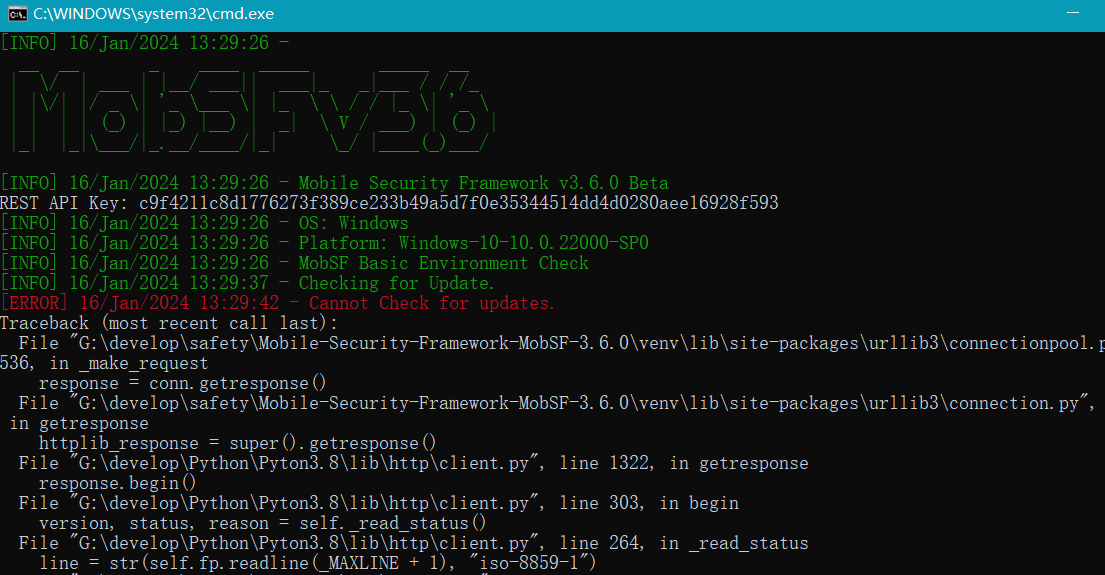

1、MobSF

2、AppInfoScanner

3、两个在线平台

https://mogua.co

https://github.com/kelvinBen/AppInfoScanner

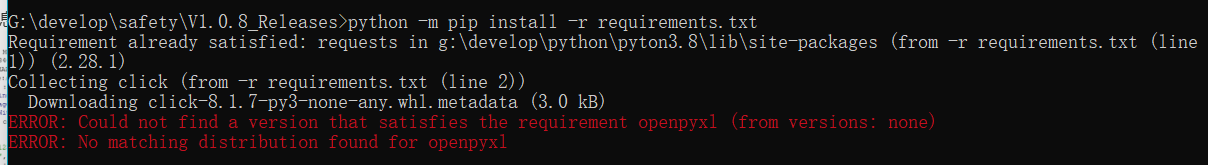

AppInfoScanner安装使用:

- 解压至相关目录下,使用cmd+

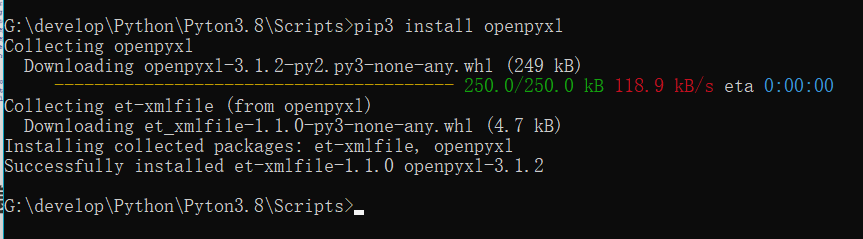

python -m pip install -r requirements.txt安装必要依赖 - 安装依赖时候发现openpyxl 安装不上,可以尝试使用在python→Scripts目录下输入:

pip3 install openpyxl重新安装即可

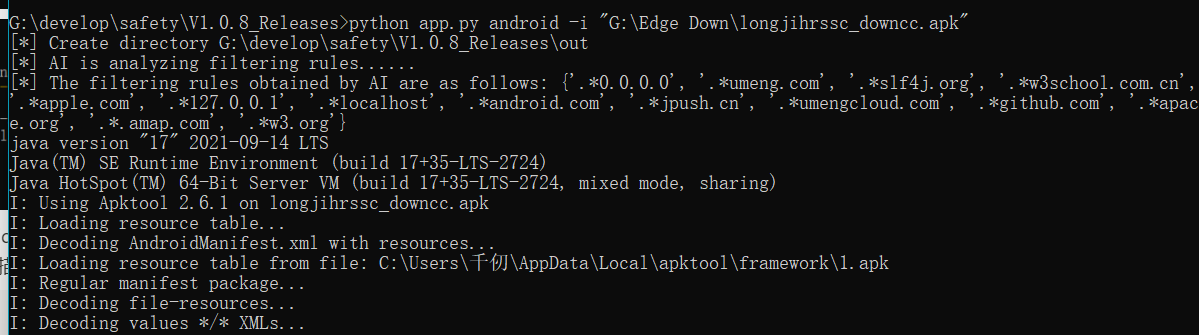

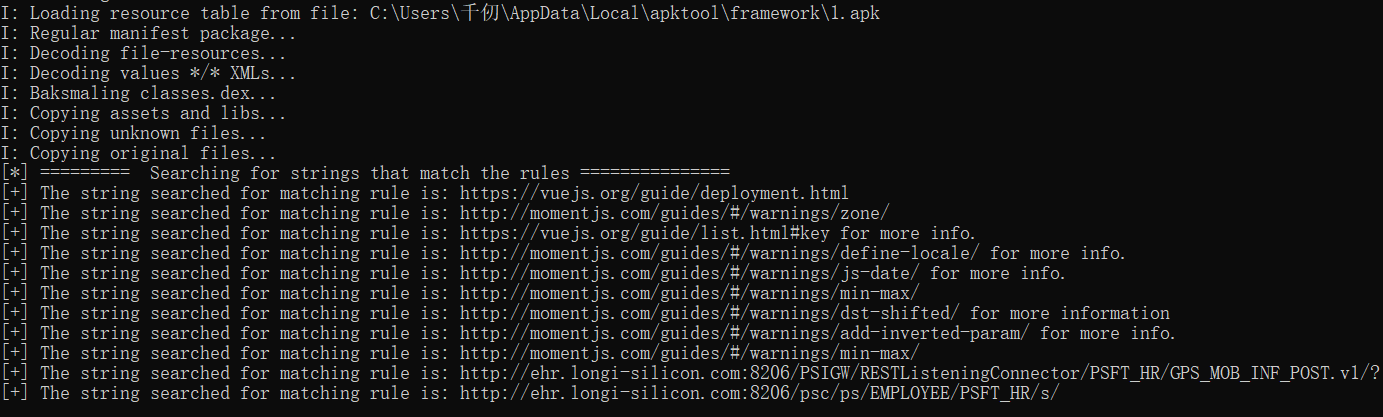

- 使用:相关目录下:扫描Android应用的APK文件、DEX文件、需要下载的APK文件下载地址、保存需要扫描的文件的目录,等待执行即可获得资产域名信息

- 可能执行过程中比较缓慢,耐心等待即可

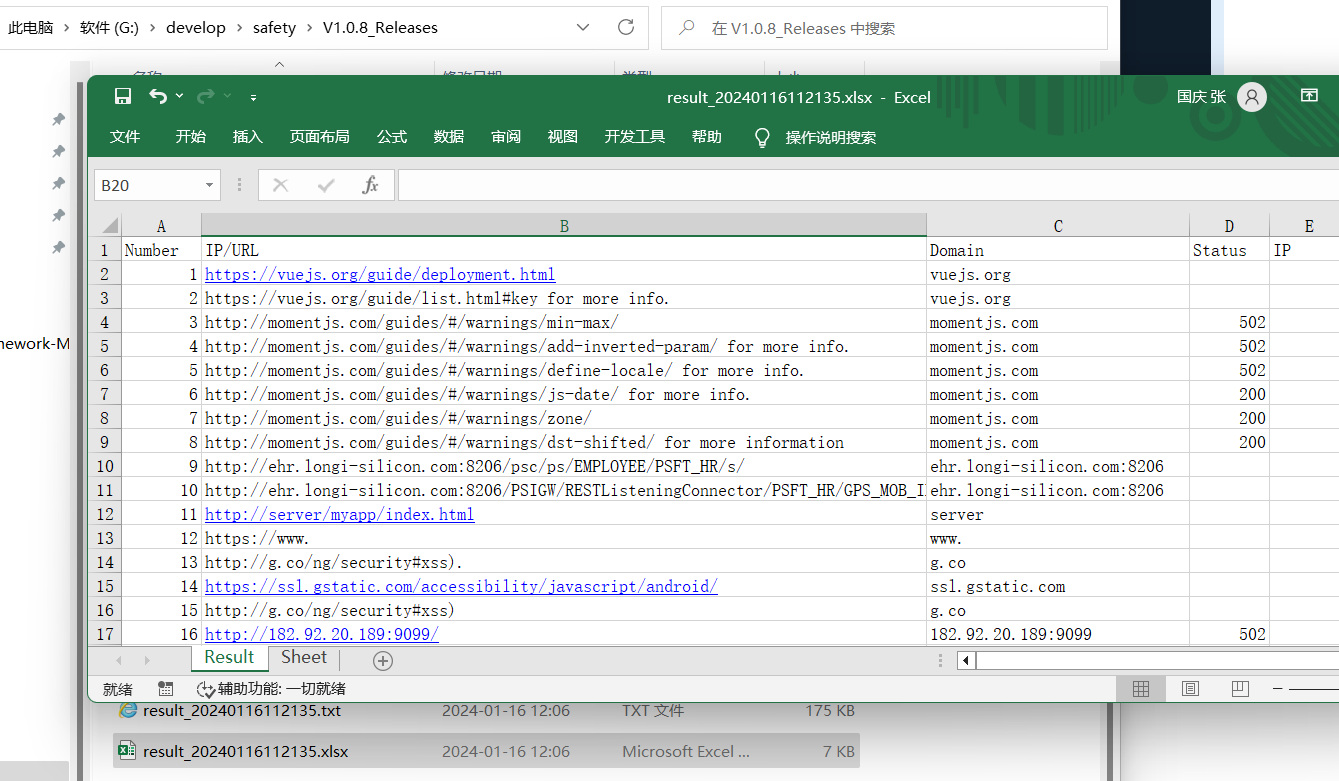

- 执行完成后,会生成对应表格文件在目标目录下点击查看即可

python app.py android -i <Your APK File or DEX File or APK Download Url or Save File Dir>

https://github.com/MobSF/Mobile-Security-Framework-MobSF

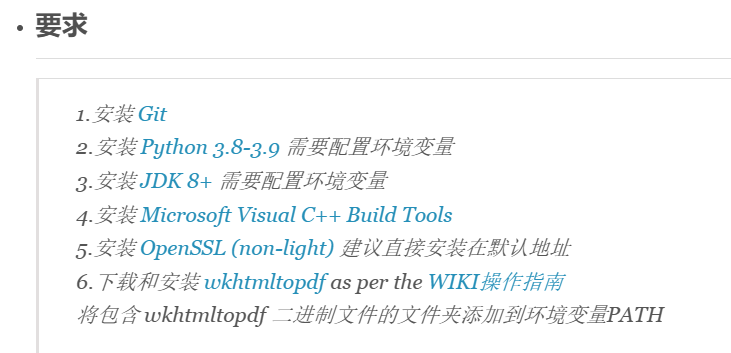

Windows - MobSF安装参考:

移动安全框架(MobSF)是一种自动、一体化的移动应用(Android / iOS / Windows)静态和动态分析的测试,恶意软件分析和安全评估框架。

教程:借鉴

https://www.cnblogs.com/B-hai/p/15696948.htmlhttps://blog.csdn.net/ljh824144294/article/details/119181803

前期准备不多赘述,请依照相关的要求安装即可

-

由于直接使用

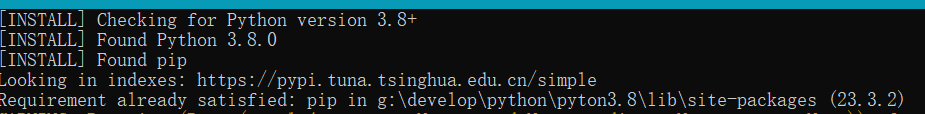

python –m pip install -r requirements.txt可能存在网络状态或者数据包依赖寻找不到的情况所以推荐使用setup.bat进行安装 -

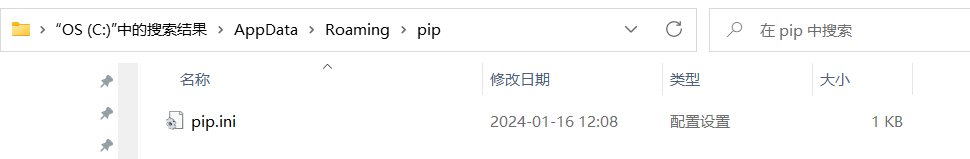

在进行setup.bat打开安装之前首先要配置以下信息:有加快下载减少等待的作用;首先找到c盘下目录C:\Users\用户名\AppData\Roaming下

- 创建一个文件夹pip

- 在文件中pip中创建pip.ini文件(方便系统定位):如果没有创建文件夹直接创建文件,速度特别慢只有几kb,很容易卡断下载

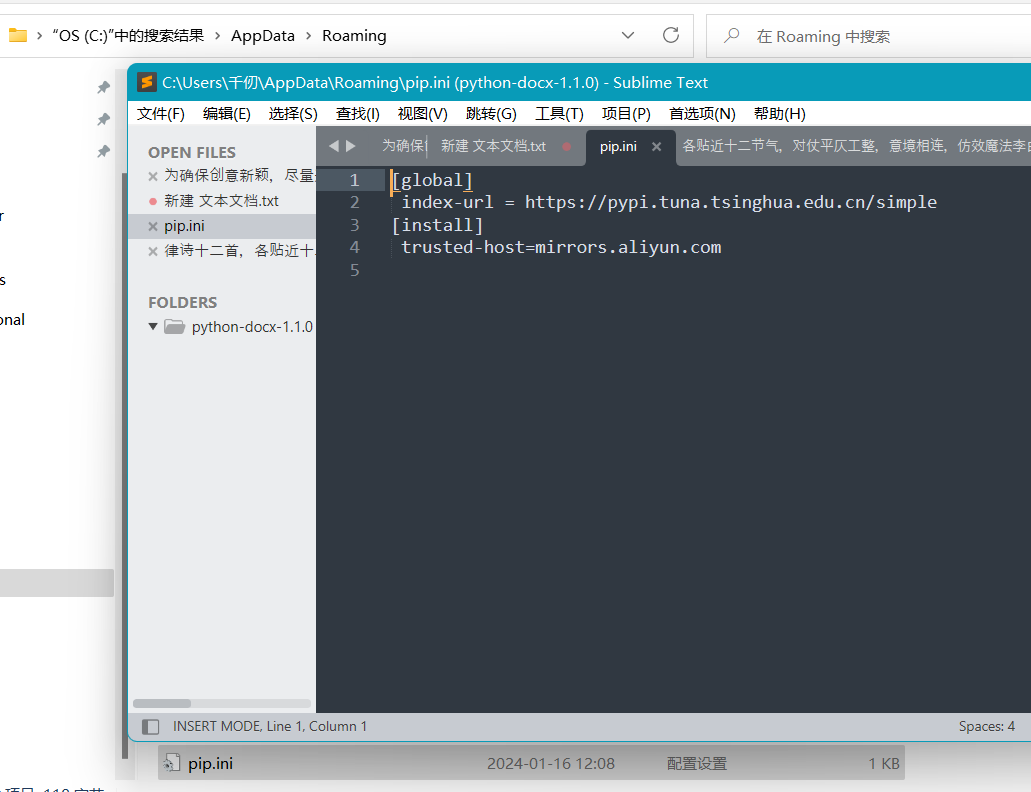

- pip.ini内容如下

[global] index-url = https://pypi.tuna.tsinghua.edu.cn/simple [install] trusted-host=mirrors.aliyun.com

- 解压MobSF,到当前目录下打开setup.bat,会自动检测前面要求的内容

- 然后就开始自动下载依赖

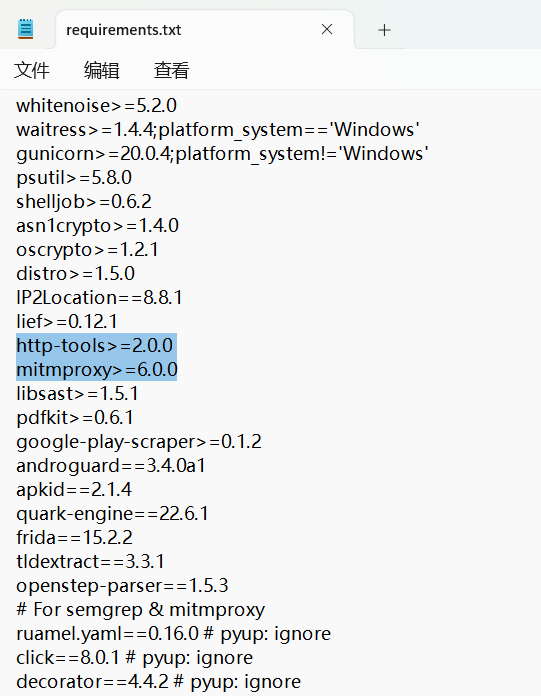

- 遇到的问题:一直卡在这两个版本不恰的问题商

http-tools mitmproxy

- 直接打开文件目录下requirements.txt,修改其中的版本值(一个一个试出来的)

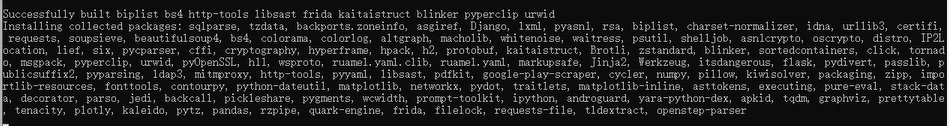

- 当看到如下图的标识的时候,证明依赖已经安装完成,正在导入python等耐心等待即可

- 当看到有绿色标识出现,证明你即将安装完成,

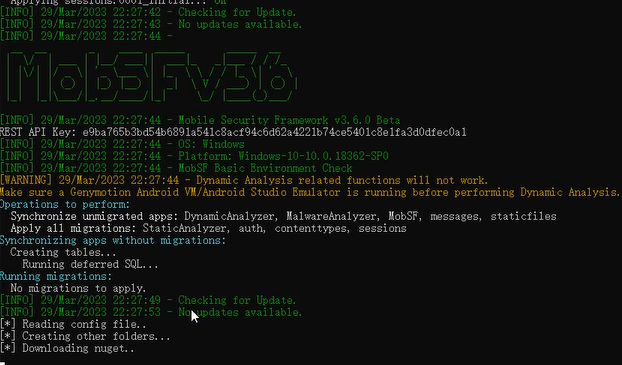

- 此时可以打开文件目录下的run.bat,文件若发现是黑框有闪动,即可打开浏览器输入**

127.0.0.1:8000**;即可看到目标网址已经展现,至此成功搭建

-

使用:

- 静态分析;

案例3:APP提取信息-动态抓包

-前期部分抓包技术(直接利用burp抓取相关数据包即可)前面有介绍

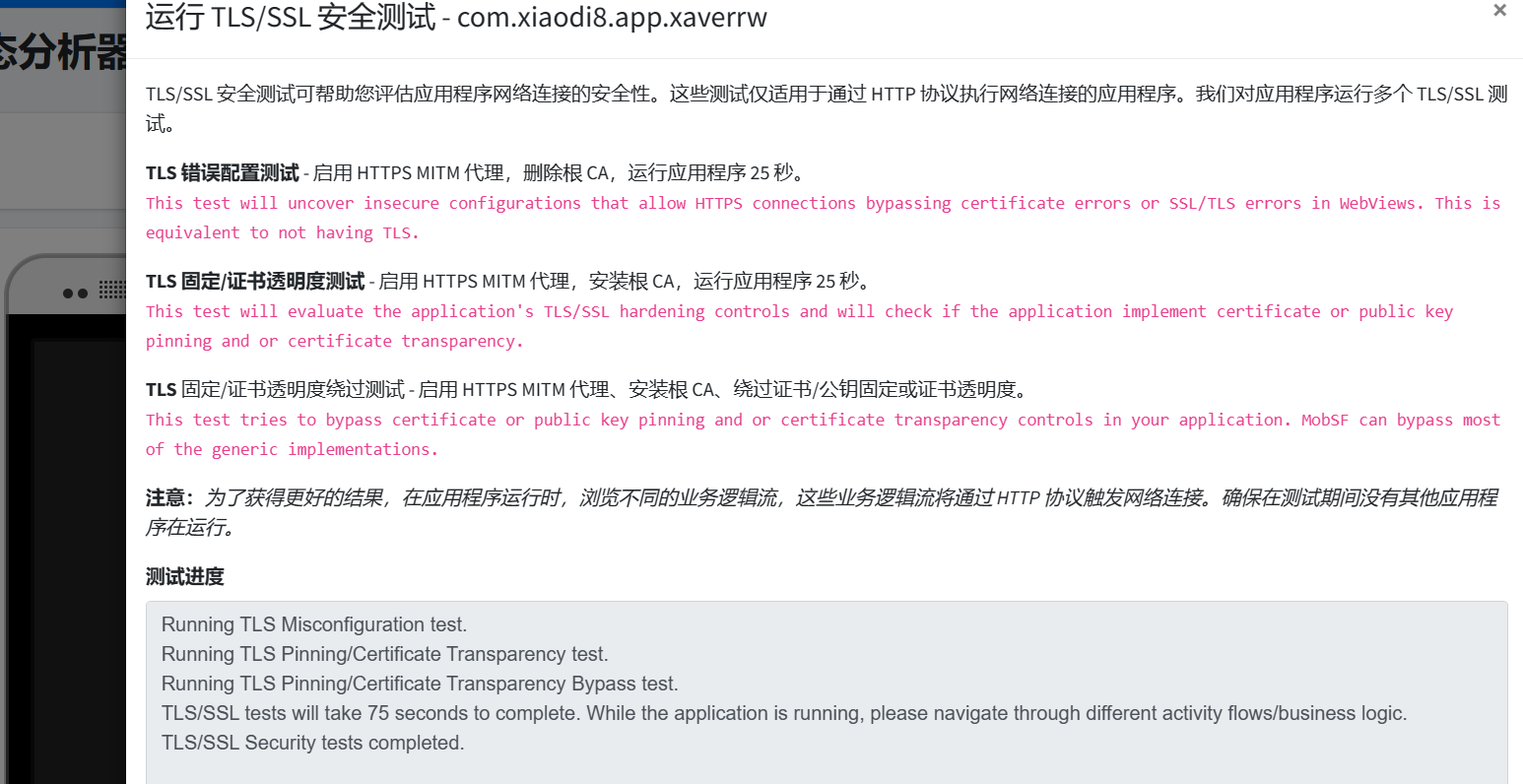

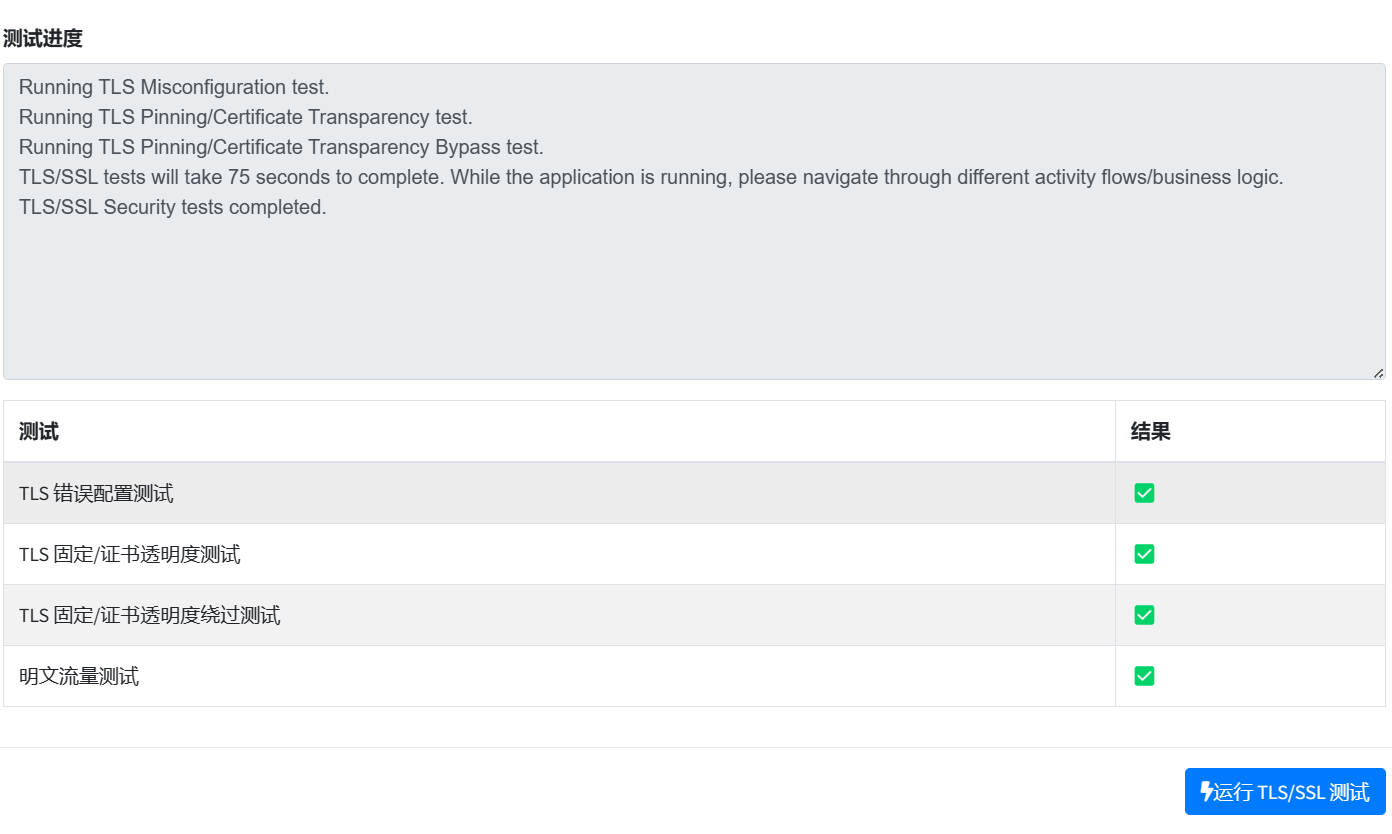

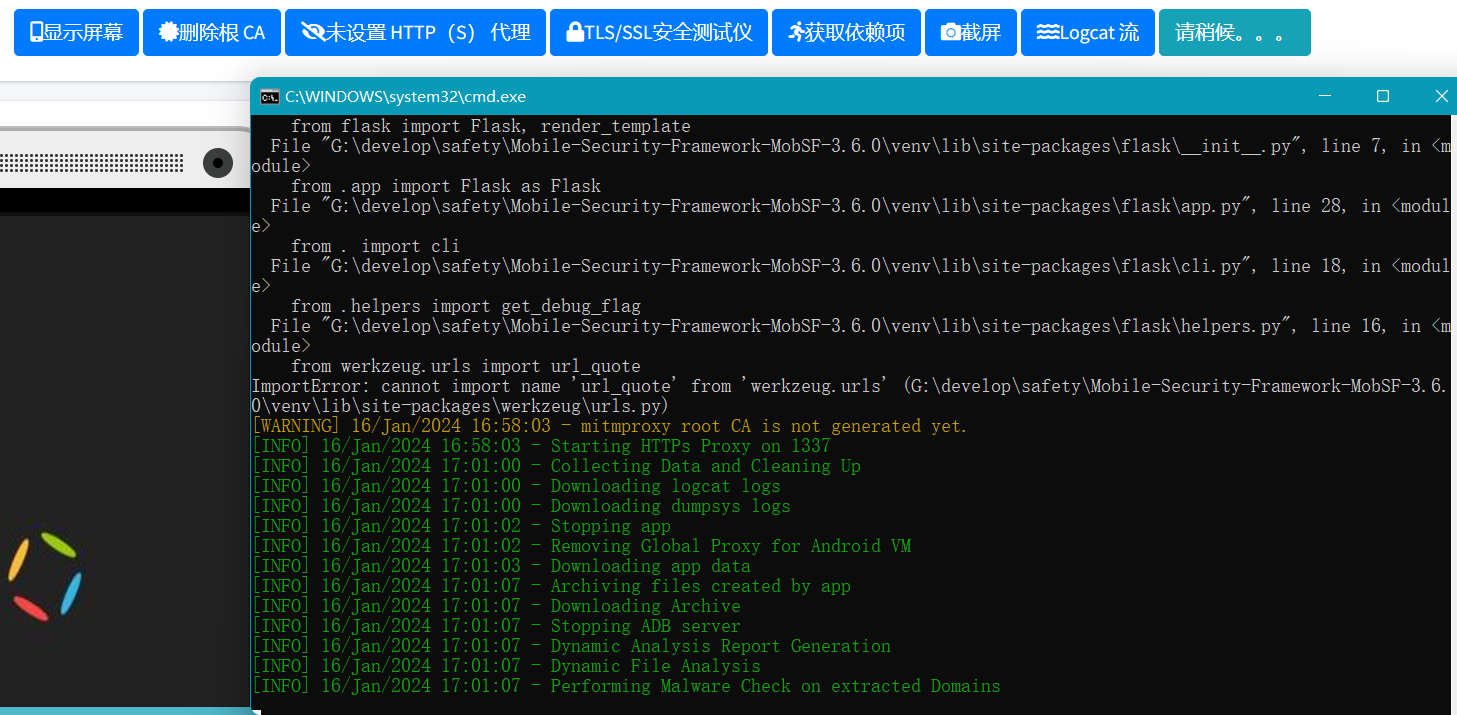

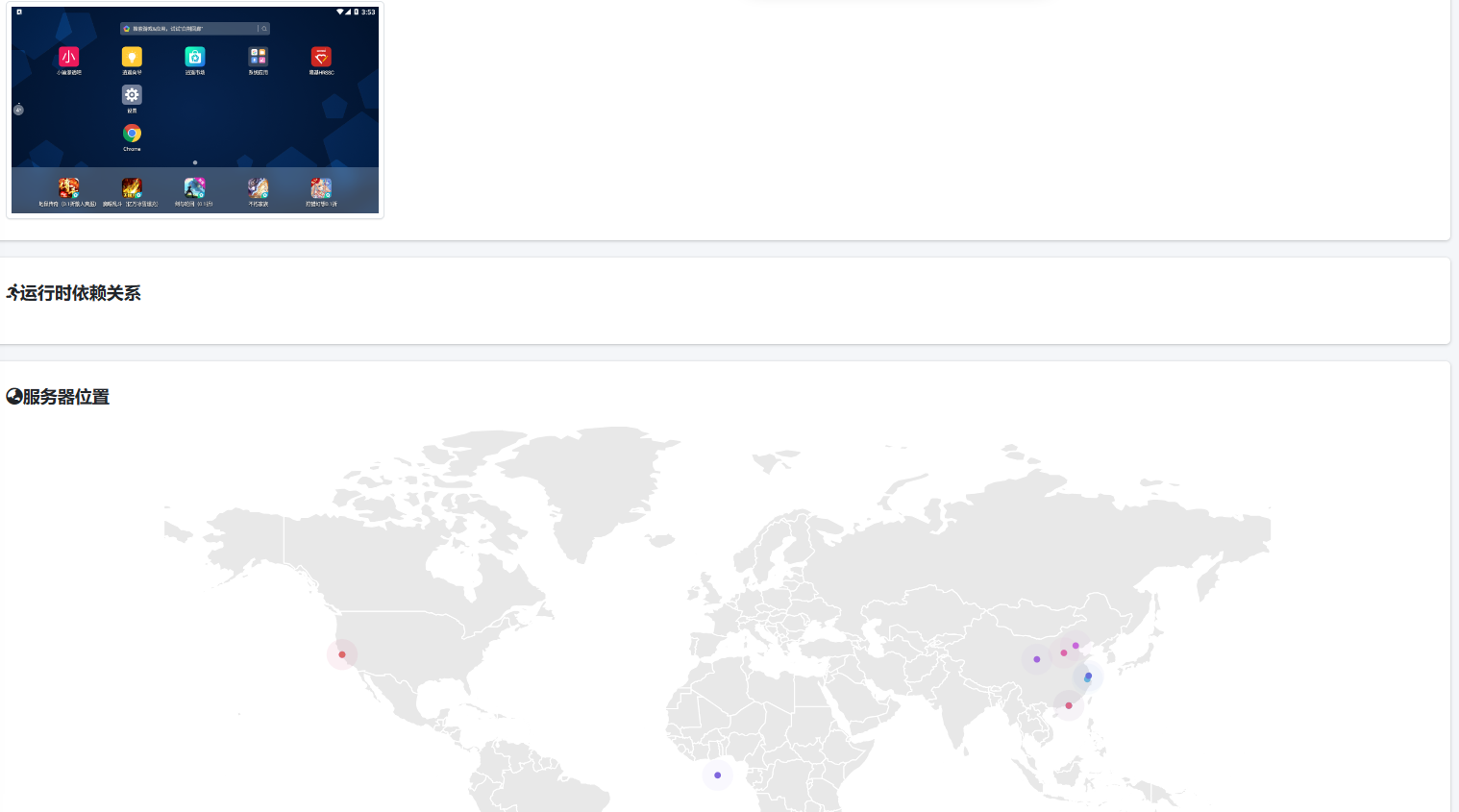

案例3:APP提取信息-动态调试-MobSF+模拟器

- 提前打开模拟器,并将要动态调试的软件安装上去,点击安装好的MobSF(注意:都需要安装在本机环境中,由于MobSF可以自动检测内网虚拟机的支持,如果不在一个环境内,需要有多于配置)

- 点击开始动态分析即可

- 可以自己试试各个功能,然后生成报告即可

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- nginx rewrite重写URL地址, laravel路由404问题

- Serverless 开拓无服务器时代:云计算的新趋势(上)

- 阿里云国际服务器设置安全防护程序

- 案例分析:如何在企业飞速发展、研发团队快速增长中,快速解决研发管理和效率问题?

- PCL 使用克拉默法则进行四点定球(C++详细过程版)

- 学会视频剪辑方法:从视频中提取封面,增加视频观看量

- 2024年10大指纹浏览器推荐,不踩雷浏览器盘点

- 数据结构day4

- php:规范小数位数,例:10.00展示为10,10.98展示为10.98

- ASP.NET Core高级之认证与授权(一)--JWT入门-颁发、验证令牌