【web安全】验证码识别-burp的captcha-killer-modified插件教程(基于百度接口)(总结一些坑)

前言

菜某分享

captcha-killer-modified插件的安装教程

整体安装教程可以看他的

安装captcha-killer-modified插件(windos+python环境)_aptcha-killer-modified的安装-CSDN博客

但是有一点补充。

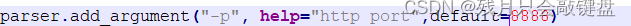

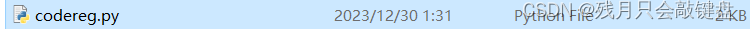

这个里面的codereg.py文件有个问题

可能是版本的问题或者本身他就是错的,这个函数的端口是需要用整数的,他写的字符串形式,会一直报错。

他原先这里是有双引号的,网上教程都没提到这一点。。。我是通过看报错内容解决的。

还有就是

里面的java文件如果你是2020前的burp可以用

2020之后的你要用这个

https://github.com/Ta0ing/captcha-killer-java8真的全是坑,硬生生研究了三天。

验证码原理讲解

首先我收集了几种验证码

以下均是我找的一些网站的验证码的形式

图库型验证码

这种验证码他就是单纯的一个图片库,每次给你拿出一张来让你写

看这个网站

我们右键复制图片地址

根据url我推断,这是一张照片,里面密密麻麻的验证码,他通过截取了其中的一部分。

这种形式的验证码是本身就存在的,当他访问这个地址时,我们就已经知道了他的真正答案。

我们也可以用这个插件进行识别。

改变参数值可以看见他的验证码会变化。

这种的应该是无法应用这个插件,不是无法识别,而是我们这个插件的原理是识别这个地方生成的验证码然后输入到我们的那个数据包中,但是呢他这样会不断变换他的验证码位置,所以这个插件无法完成。

(当然也有可能是我菜,大家遇到这种的就自己研究一下吧。。。。网上也没有相关的教程和案例)

前端生成的验证码

这种验证码全部来自一个链接,每次访问这个链接,他都会现生成一个验证码。

看这个网站(某顶尖大学)

老样子复制地址。

同一个网址他生成了两个不同的验证码

?隐藏验证码网址

实战中你还可能会遇到这种情况

(我找不到那个网站了)

大体就是,我复制他的图片url,但是这个根本不是网址。

我是通过查看他网页源码,从验证码那个区域找到的这个网址,供一个参考。

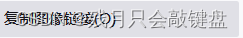

captcha-killer的界面介绍

他的界面

?左侧有四个框。

左上角写验证码所在的url,框中写请求数据包。

左下角写用来识别这个验证码的接口数据包

?可以这么理解左下角的接口。

这个插件就是一个中转站,我们输入网址,他帮我们转送到目标的接口处进行验证码的识别,再把结果发送回来。

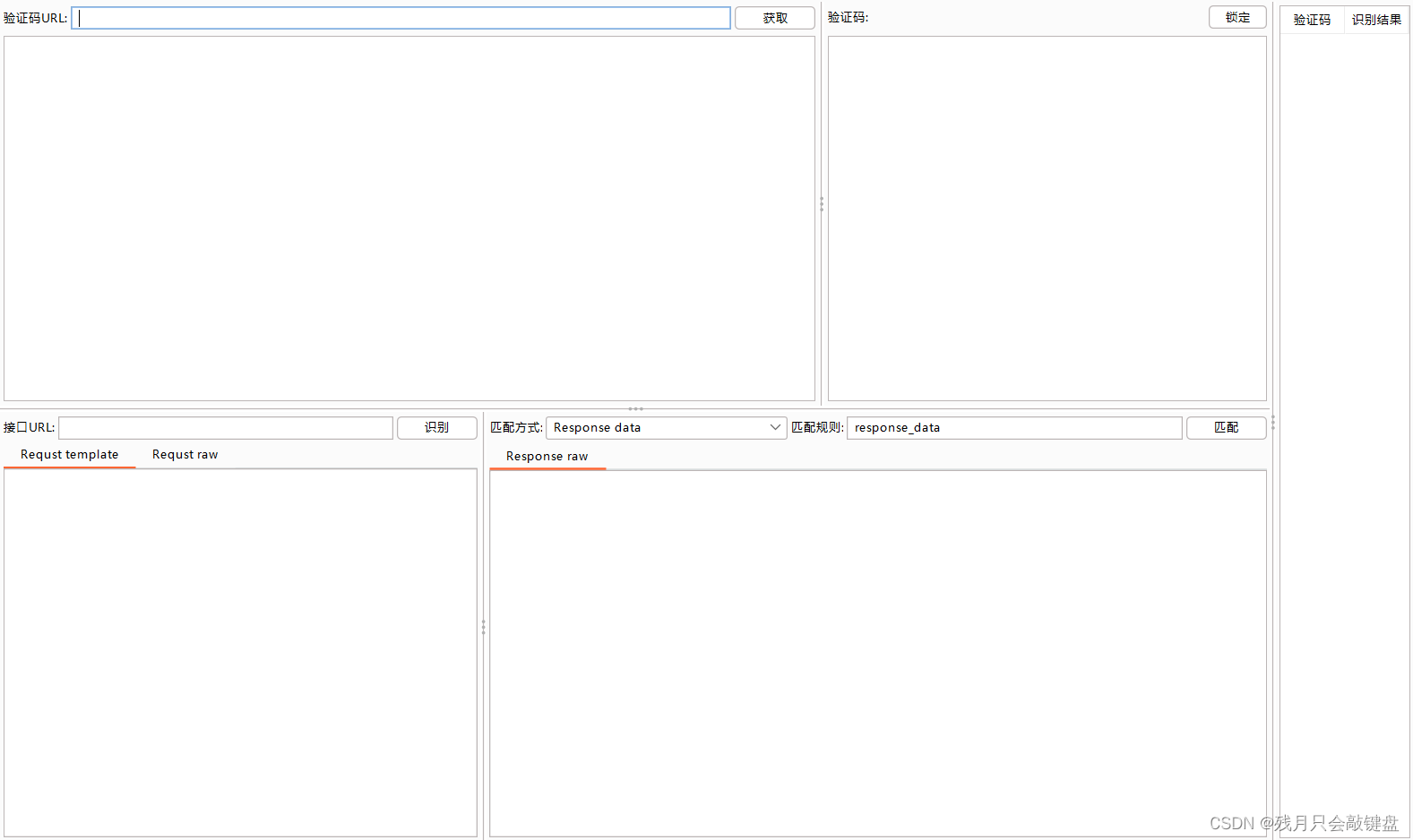

百度接口配置

这里用的是免费的百度的识别,因为。。免费识别率不高,误报很多

登录后领取一下免费的识别

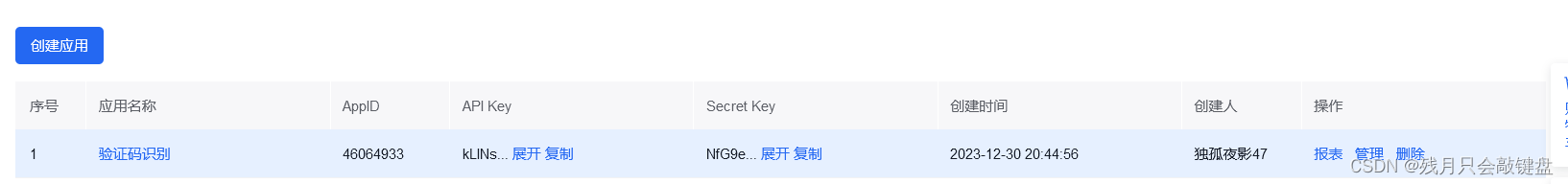

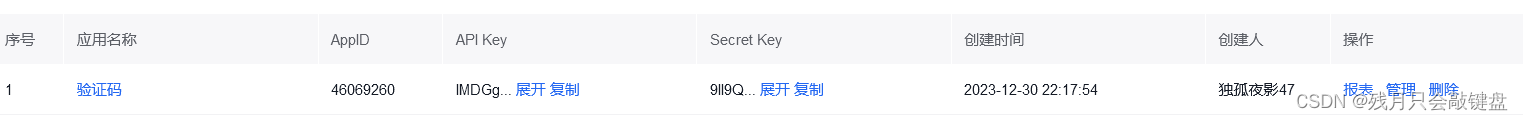

?领取后创建一下应用

这个页面就配置成功了。

当然也可以找一些其他的需要花费的网站去做接口。

单纯的验证码识别案例

本次任务目标

识别此网站的验证码。(单纯的机器识别个验证码不爆破)

实践操作

首先我们右键这个验证码图片,直接访问他的url。

(如果无法右键或者发现复制url不是他的url的话,那么就去看他源码)

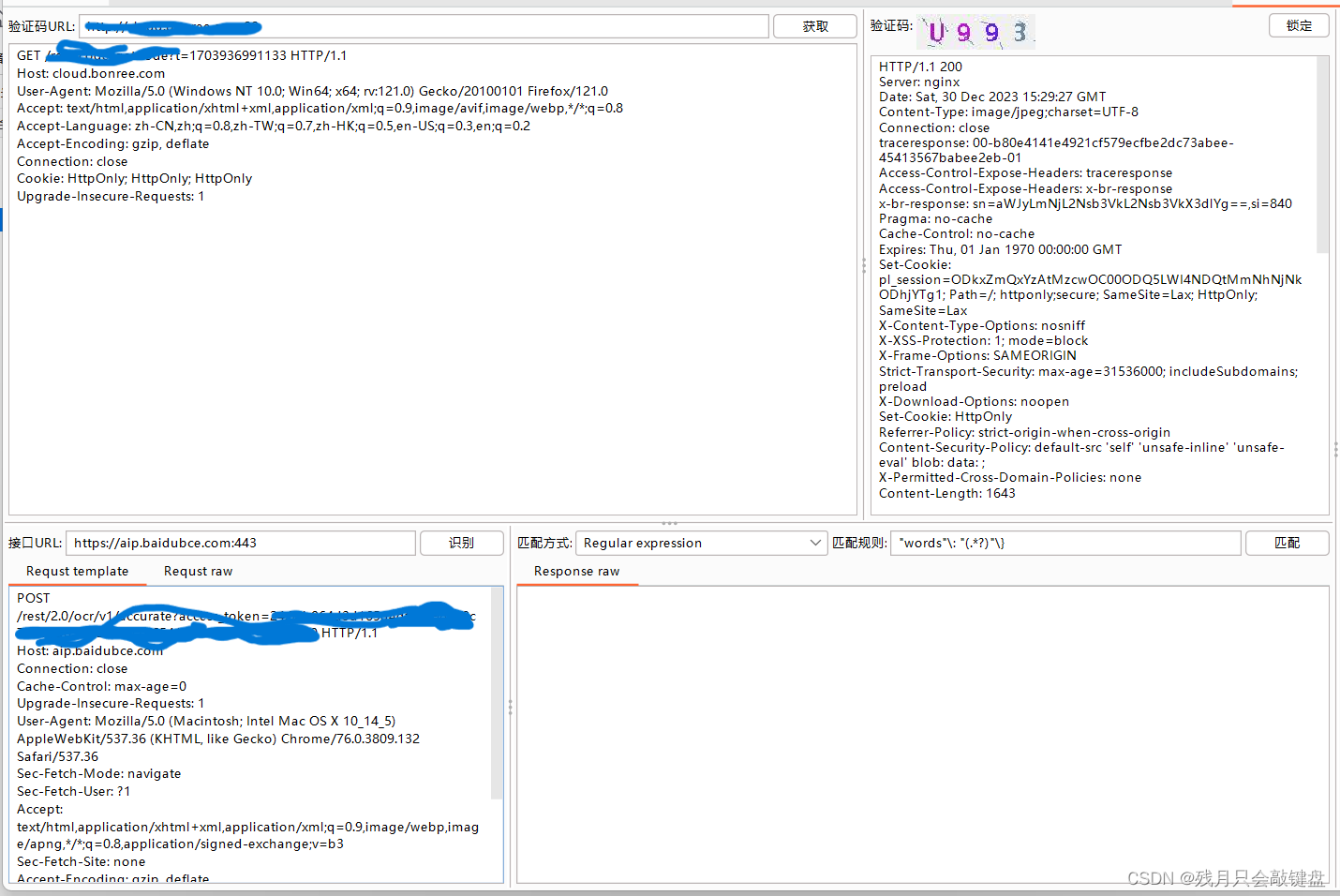

?我们抓这个包

?右键之后点这个就到了这个插件中了。

我们还需要配置帮助我们识别验证码的接口。

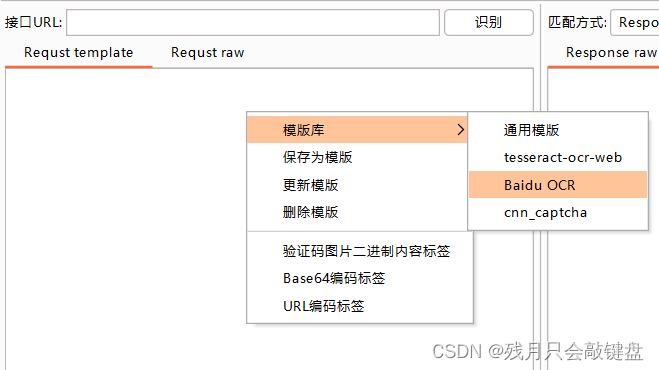

对着左下角右键选择模板。

?它自带了几个模板的,我们这里实验用的百度也是在他里面,如果你想用别的接口就更改这个接口就可以了

我们点baidu的之后他自动就把数据包写好了

这里我们需要把这个位置改为自己的Access token。

获取Access token

用浏览器访问这个地址

https://aip.baidubce.com/oauth/2.0/token?grant_type=client_credentials&client_id=[你的 API KEY]&client_secret=[你的 Secret Key]

该这两个地方替换为你的key

访问他在里面找你的

复制这个后面的东西就可以了

(不复制双引号)

burp操作

把他复制到规定位置之后点击获取就可以获取验证码回显数据包

之后再点击识别就可以把识别的结果返回包发过来

我们把显示识别结果的地方标记起来右键设置为结果就可以了

之后的就会识别出来了。

密码爆破中的用法

先打开这个python文件

然后配置好验证码的部分

之后按照正常的爆破流程走

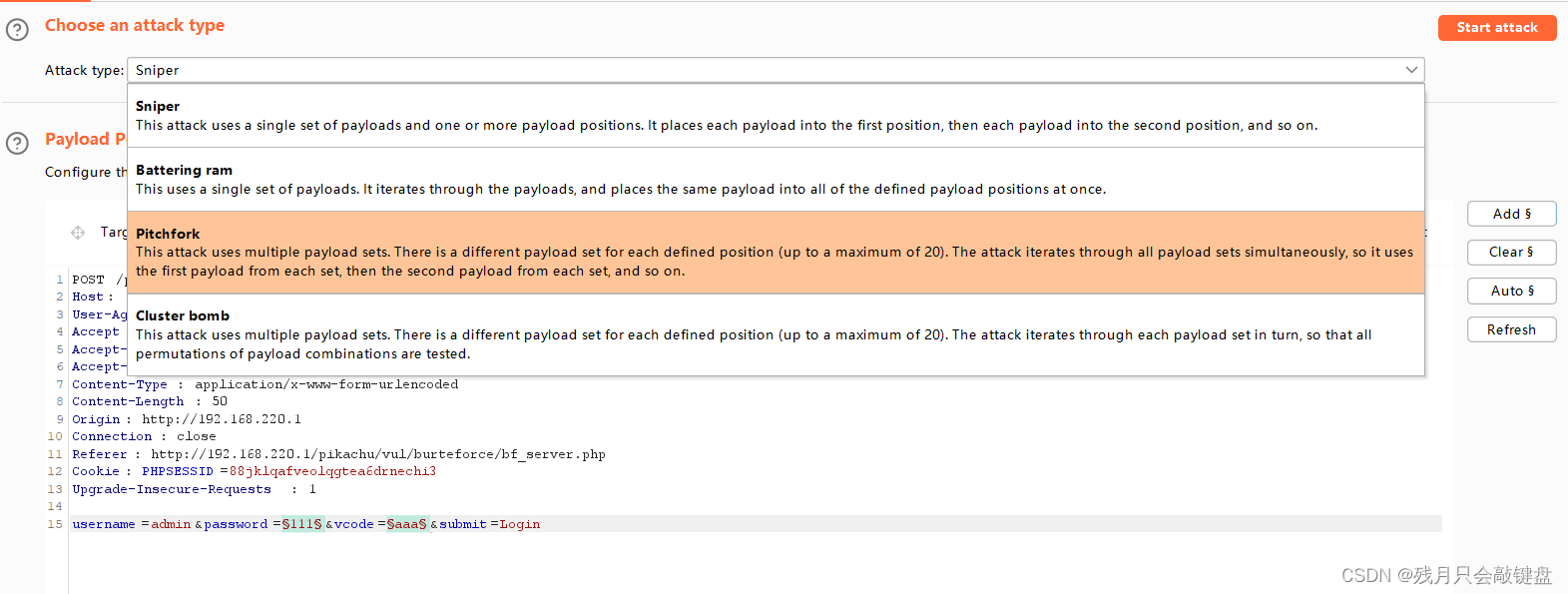

这里选择这个模式

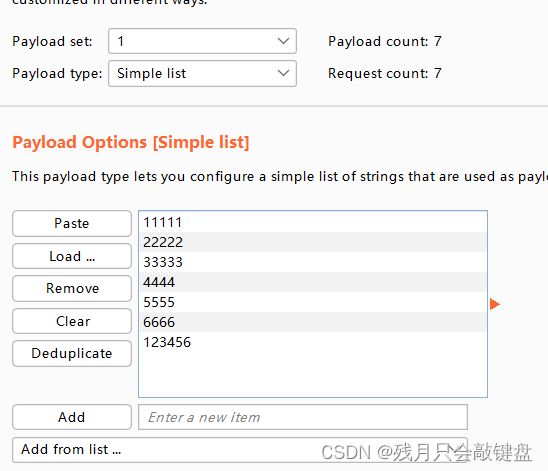

之后第一个地方配置我们的爆破密码

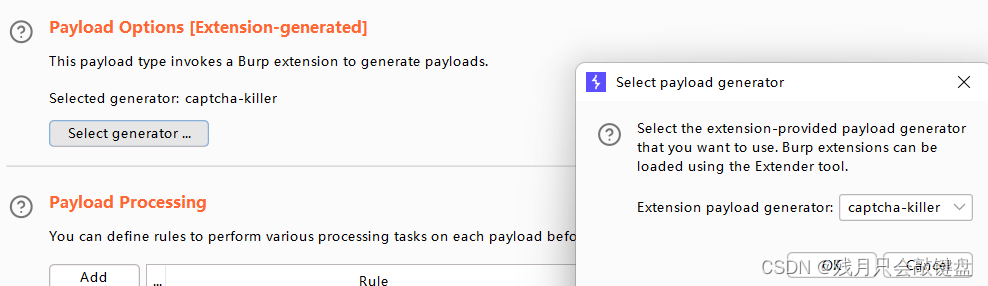

第二个部分我们选择这样

?

?

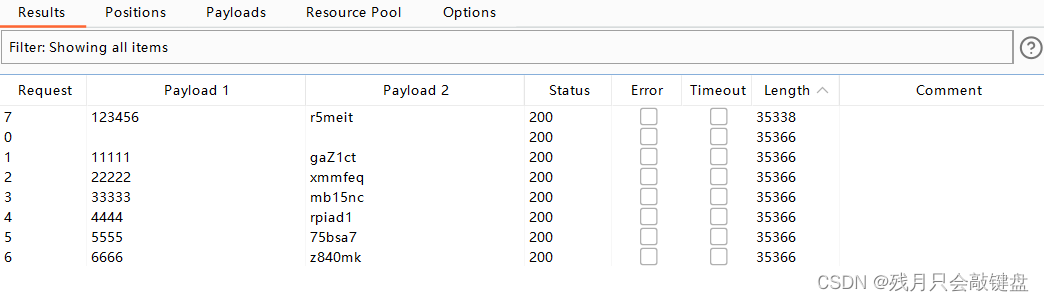

然后开始爆破就行了。

但是吧。。。毕竟他是免费的,有时候正确密码可能会因为识别错误就归类到错误的里面去了。

所以可以找点比较强大的识别的去进行识别。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!