Sqlmap参数设置

Sqlmap参数设置

--------------------------------------------------------------注意----------------------------------------------------------------------------

没有授权的渗透测试均属于违法行为,请勿在未授权的情况下使用本文中的攻击手段,建议本地搭建环境进行测试,本文主要用于学习分享,请勿用于商用及违法用途,如果用于非法用途与本文作者无关。

1.Sqlmap设置忽略401

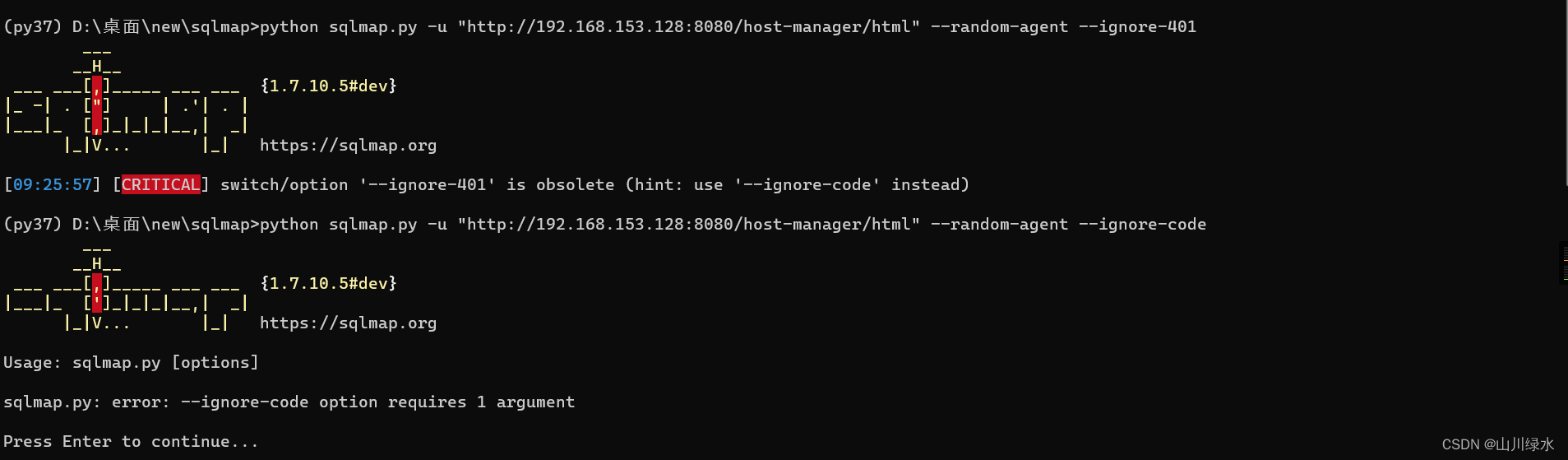

--ignore-401 参数用来忽略未验证错误

如果您想测试偶尔返回HTTP错误401(未授权)的站点,而想忽略它并在不提供适当凭证的情况下继续测试,那么可以使用--ignore-401

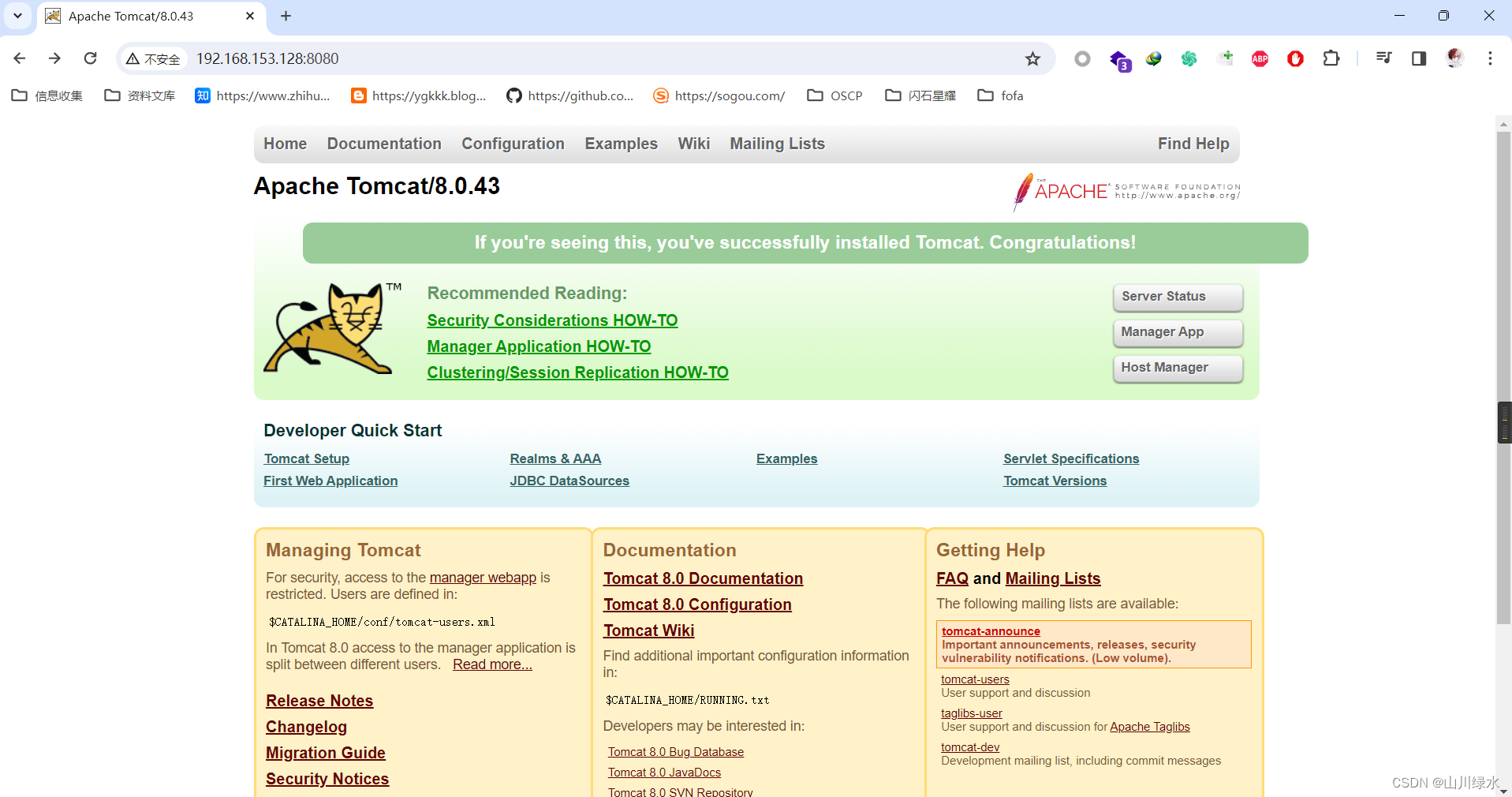

http://192.168.153.128:8080/host-manager/html

这里本地使用了vulnhub的一个环境vulnhub/vulhub-master/tomcat/tomcat8使用了401认证,尝试忽略401认证的构造参数如下所示

新版本的会报错

这里需要修改一下设置的参数,使用以下参数即可探测

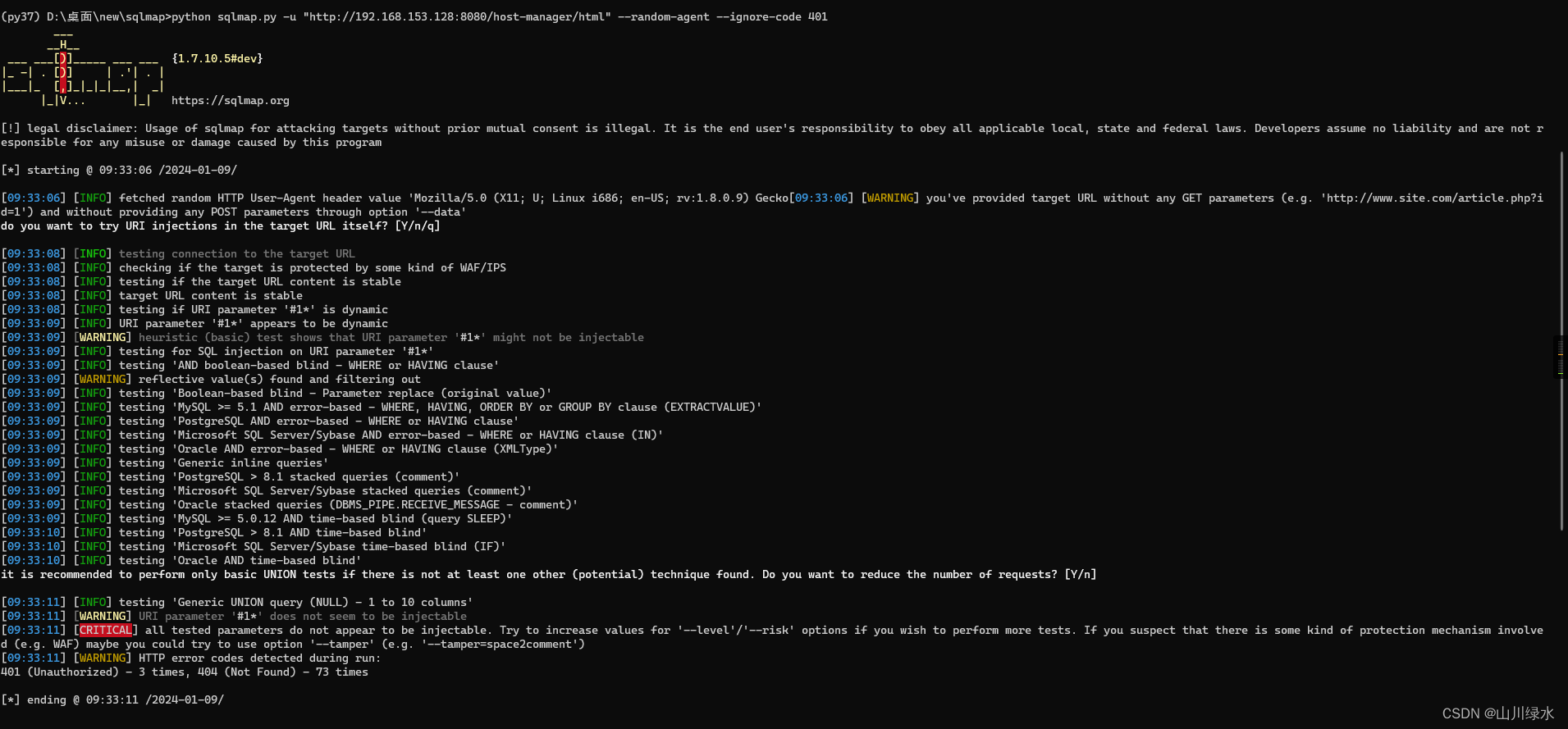

python sqlmap.py -u "http://192.168.153.128:8080/host-manager/html" --random-agent --ignore-code 401

2.Sqlmap设置HTTP协议私钥

当web服务器需要适当的客户端证书和用于身份验证的私钥时,应该使用此选项。提供的值应该是一个PEM格式的key_file,其中包含证书和私钥。

--auth-file 文件名

3.Sqlmap设置安全模式

避免在多次请求失败后销毁会话

有时,如果执行了一定数量的不成功请求,则在此期间的web应用程序或检查技术会销毁会话。这可能发生在Sqlmap的检测阶段或利用任何SQL盲注类型。原因是SQL有效负载不一定返回输出,因此可能会向应用程序会话管理或检查技术发出信号。

--safe-url,--safe-post,--safe-req, --safe-freq

通过这种方式,sqlmap将访问每个预定义数量的请求,而不对某个安全URL执行任何类型的注入。

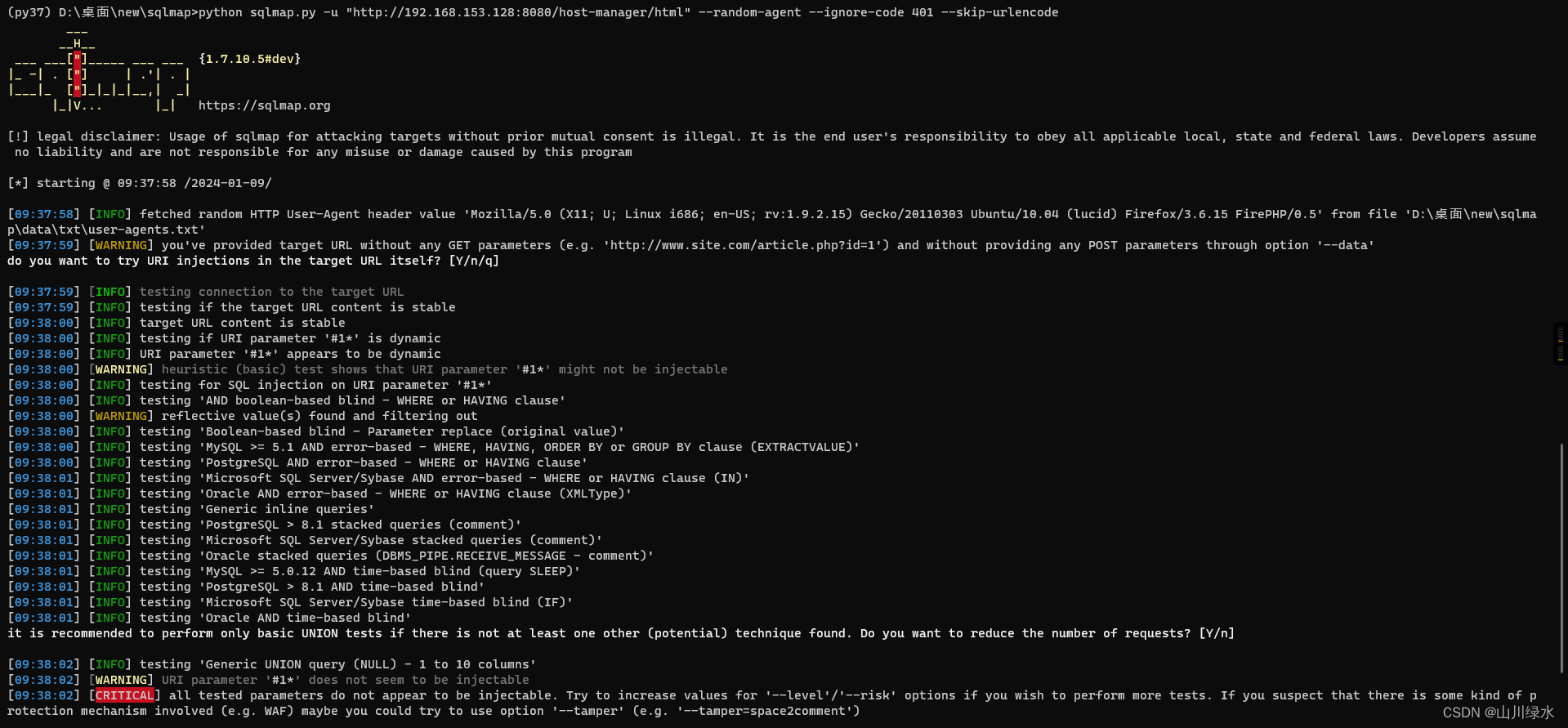

4.Sqlmap设置忽略URL编码

根据参数的位置(例如GET),默认情况下他的值可以是URL编码的。在某些情况下,后端web服务器不遵循RFC标准需要以原始的非编码形式发送值。在这种情况下使用--skip-urlencode。

--skip-urlencode 不进行URL加密,构造的payload如下所示

python sqlmap.py -u "http://192.168.153.128:8080/host-manager/html" --random-agent --ignore-code 401 --skip-urlencode

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python自动化处理 session最简单的方法

- leetcode第206题反转链表?

- 外汇天眼:交易高手!是这样炼成的!

- C++枚举类型可以作为返回值类型吗

- 统一系统脆弱性管理平台:“新一代”漏洞扫描管理系统

- Guava:Ordering 排序工具

- PHP项目添加分布式锁,这里是ThinkPHP8框架实现分布式锁

- leetcode - 1026. Maximum Difference Between Node and Ancestor

- 「HDLBits题解」Notgate

- Python基本输入和输出