【实战教程】防火墙安全区域与策略实战指南:让你的网络安全防护如虎添翼!

防火墙是一种网络安全设备,它的主要作用是保护内部网络不受外部网络的侵犯。为了实现这一目标,防火墙将内部网络划分为不同的安全区域,并根据不同区域的安全需求制定相应的安全策略。这些安全区域和策略对于确保内部网络的安全性至关重要,因为它们可以有效地防止未经授权的访问、数据泄露和其他安全威胁。

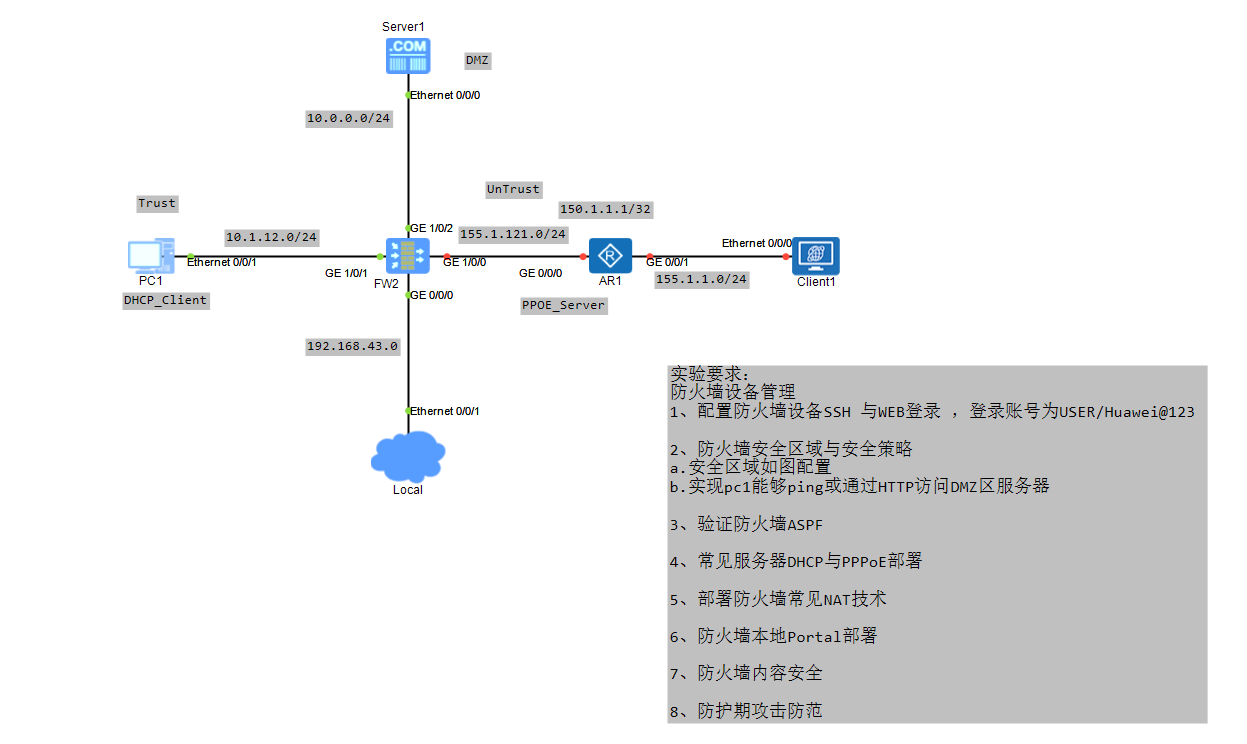

今天接着上一节的实验拓扑图,继续完成今天的任务:防火墙安全区域与安全策略,实验拓扑如下图:

实验需求:

- 按照实验拓扑,把对应的接口加入对应的安全区域中。

- 实现pc1能够ping或通过HTTP访问DMZ区服务器

- 验证防火墙ASPF,DMZ服务器作为FTP服务器,PC1访问FTP服务器,验证ASPF功能

配置思路:

- 把各个接口配置IP地址,并加入到安全区域中。

- 规划安全策略。

实验步骤

- 把

GE1/0/1和GE10/2接口配置IP地址,并分别加入到Trust和DMZ安全区域中,关键代码如下:

interface GigabitEthernet1/0/1

undo shutdown

ip address 10.1.12.254 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.0.0.254 255.255.255.0

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

- 放通

trust区域到DMZ区域的安全策略。

security-policy

rule name trust->dmz

source-zone trust

destination-zone dmz

source-address 10.1.12.0 mask 255.255.255.0

destination-address 10.0.0.10 mask 255.255.255.255

service SERVICE

action permit

ip service-set SERVICE type object 16

service 0 protocol icmp

service 1 protocol tcp destination-port 80

上述配置中服务采用了对象组的方式进行配置。

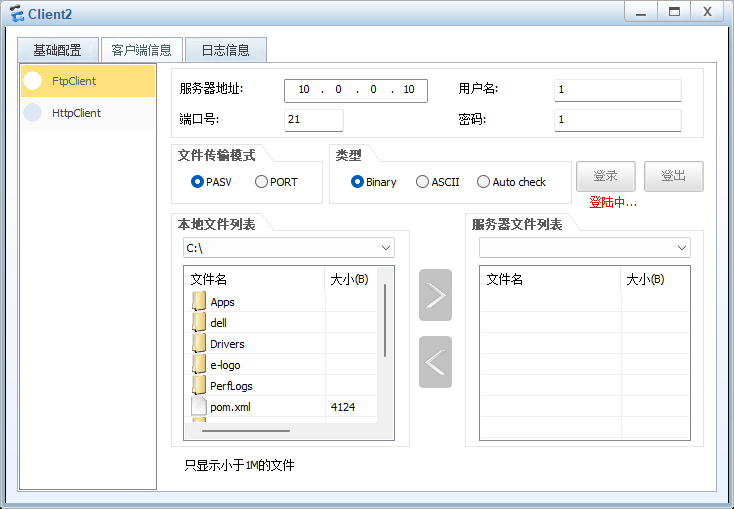

完成上述的配置后,trust区域到DMZ区域的10.0.0.10就可以ping通和访问web了。如下图:

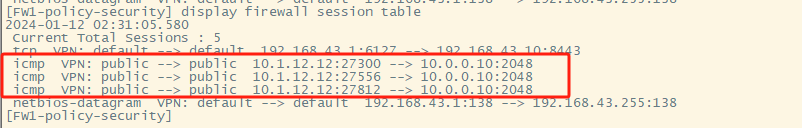

同时也可以才防火墙的会话表项,查到记录。

通常我们在实验时,会把防火墙发起的流量都放通的

security-policy rule name local->any source-zone local action permit

- 验证ASPF功能,默认情况下,防火墙是使能了ASPF的功能。我们先把它undo掉

[FW1]undo firewall detect ftp

- 在

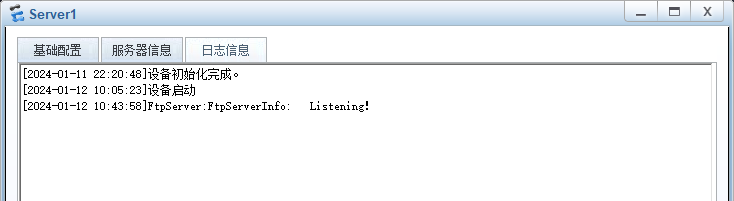

DMZ区域的服务器开启http服务和ftp服务,如下图:

- 在

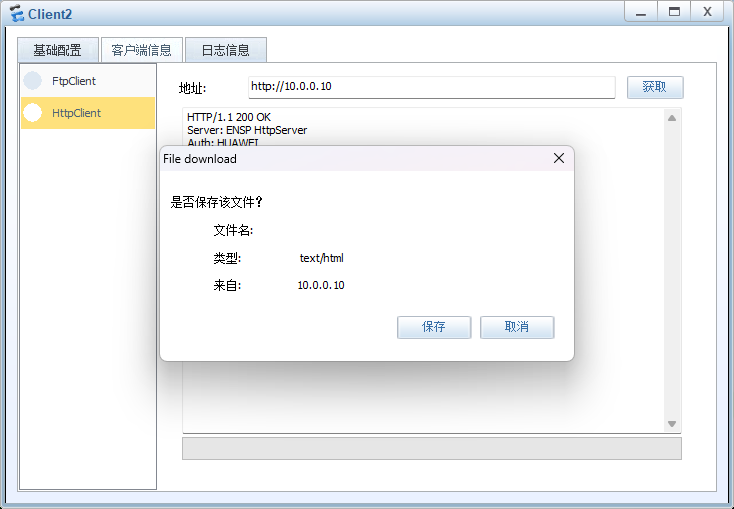

trust区域上测试web和ftp服务。

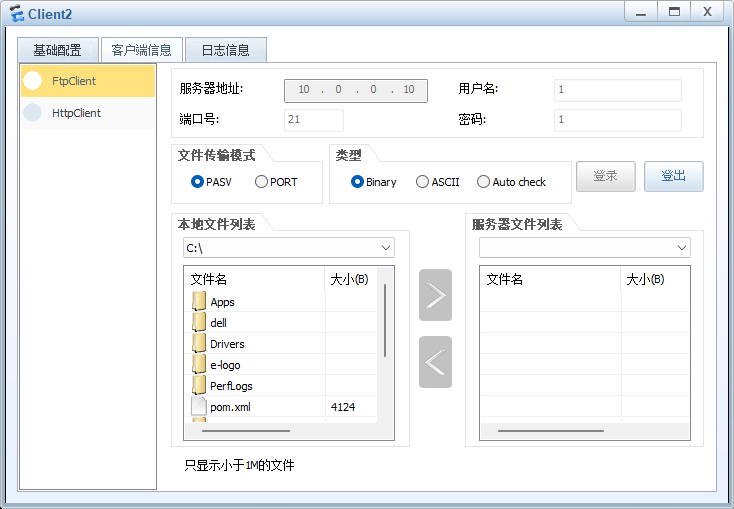

通过上图看到web服务能正常访问。而ftp访问就不正常了。FTP不正常原因有两个:

- 我们全局取消了ASPF的功能

- 安全策略没有服务组没有放通FTP服务

我们先在服务组添加FTP服务,如下:

ip service-set SERVICE type object 16

service 0 protocol icmp

service 1 protocol tcp destination-port 80

service 2 protocol tcp destination-port 21

再测试FTP服务,如下图,还是有问题

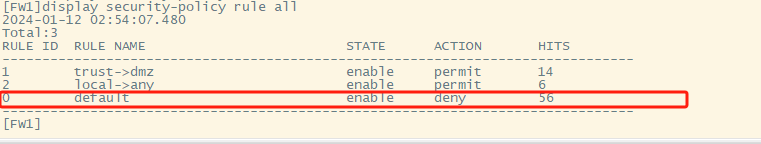

发现第二信道也被安全策略干掉了,如下图:

- 我们在防火墙上的

interzone作如下配置

firewall interzone trust dmz

detect ftp

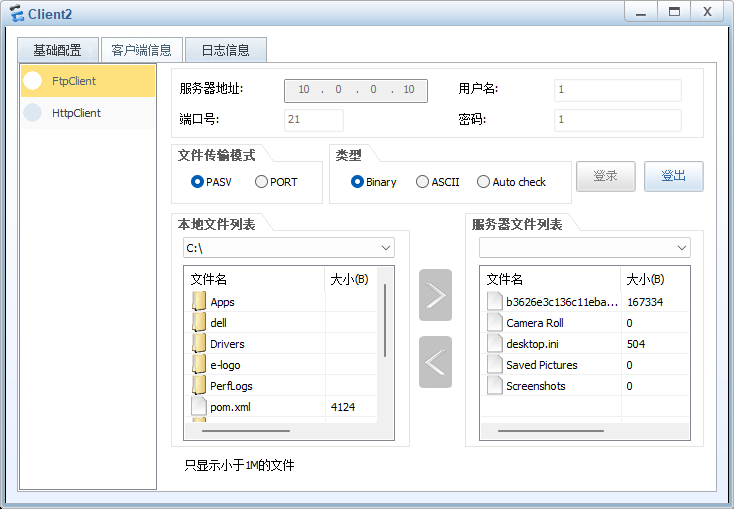

在测试FTP服务,如下图,这次就能成功登录上来了。

通过在防火墙上执行dis firewall server-map命令查看

[FW1]display firewall server-map

2024-01-12 02:59:52.790

Current Total Server-map : 1

Type: ASPF, 10.1.12.20 -> 10.0.0.10:2052, Zone:---

Protocol: tcp(Appro: ftp-data), Left-Time:00:00:13

Vpn: public -> public

还会生成会话表项,如下:

[FW1]display firewall session table

2024-01-12 03:01:03.380

Current Total Sessions : 7

ftp VPN: public --> public 10.1.12.20:2053 --> 10.0.0.10:21

在网络安全领域,ASPF 通常指的是 “Application Layer Stateful Packet Filtering”,中文翻译为 “应用层状态包过滤”。ASPF 是防火墙中的一种技术,它在网络通信的应用层(第七层)进行状态维护和过滤,以增强网络安全性。

ASPF 不仅关注传统的数据包的源、目的 IP 地址和端口信息,还深入到应用层协议的内容,能够检测并过滤特定应用层协议的数据。这使得 ASFP 能够更精确地识别和控制网络流量,防止一些应用层攻击,提高防火墙的安全性。

总体而言,ASPF 技术通过维护应用层协议的状态信息,有效地监控和管理应用层通信,提供更加全面和智能的防火墙保护。

今天的安全区域和安全策略就分享到这里了,感谢的可以关注或分享,谢谢。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 海外短剧操作&配置,海外短剧小程序功能介绍,海外短剧小程序搭建开发制作

- 视频剪辑技巧:如何批量制作出让人印象深刻的画中画视频

- ResNet论文阅读和简单实现

- 71、C++ 环境搭建:10分钟快速在 windows 上安装一个 Linux 系统

- mysql统计函数round失效问题

- 蓝桥杯算法课【算法很美~位运算的妙用 2】学习记录

- 程序员必看:免费好用的api

- HTML常见标签和属性

- conda操作使用教程

- Python教程——python文件操作详解