H3C杯---2020年山东省新一代信息技术创新应用大赛---计算机网络技术应用

使用的软件为H3C网络设备模拟器

1、需求背景

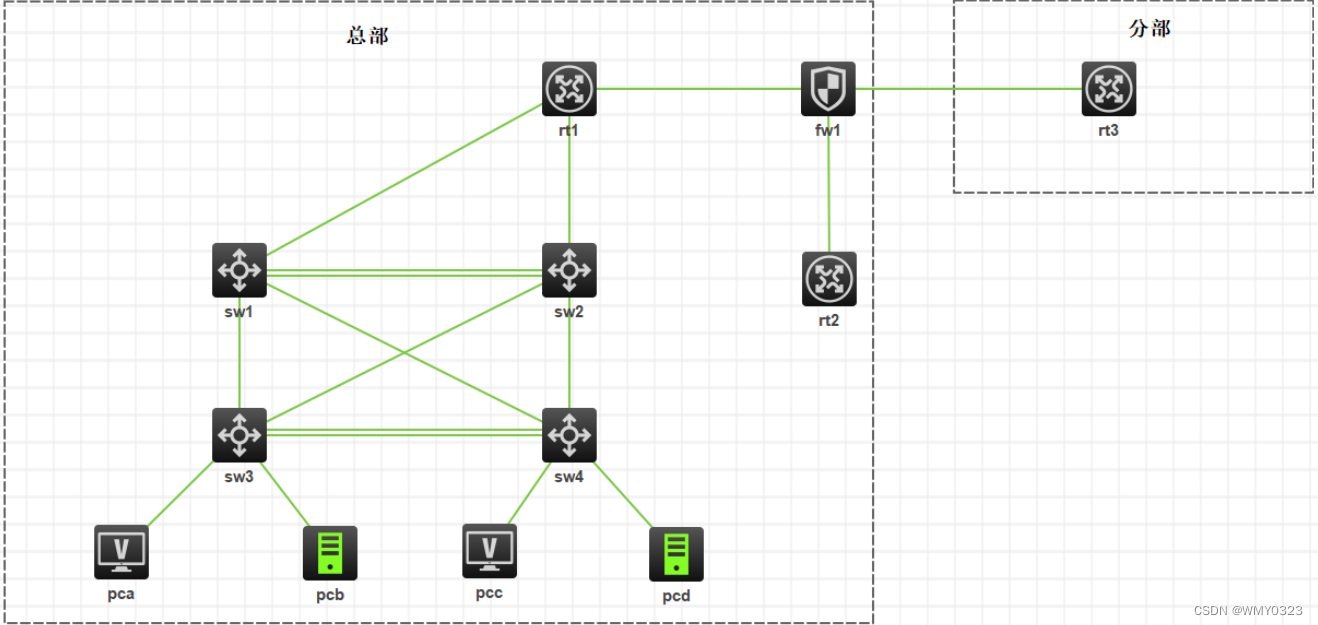

企业网内部R2下挂载两台服务器(loopback 接口1 、2 模拟)服务器中既有ipv4的业务也有ipv6的业务,企业网内的主机(pca pcc属于ipv4主机 pcb pcd属于ipv6主机)。总部通过FW连接到ISP 分部通过R3连接到 ISP, 总部访问分部时需穿越ISP,因此需考虑到业务的机密性和完整性,通过VPN技术实现(总部到分部仅仅只有IPv4的业务互访需求)。

2、网络设备虚拟化

数据中心交换机使用万兆以太网链路实现虚拟化技术IRF

IRF(Intelligent Resilient Framework,智能弹性架构)技术通过将多台设备连接在一起,虚拟化成一台设备,集成多台设备的硬件资源和软件处理能力,实现多台设备的协同工作、统一管理和不间断维护。

IRF主要具有以下优点:

· 统一管理:IRF形成之后,用户通过IRF中的任意端口都可以登录IRF系统,对所有成员设备进行统一管理。同时,对于网络中的其它设备和网管来说,整个IRF就是一个网络节点,简化了网络拓扑,降低了管理难度。

· 高可靠性:IRF中有多台成员设备,其中一台作为主设备,负责IRF的运行、管理和维护;其它成员设备作为从设备,从设备在作为备份的同时也可以处理业务。一旦主设备故障,系统会迅速自动选举新的主设备,以保证业务不中断,从而实现了设备的1:N备份。

· 星形拓扑:所有的成员设备接入二层网络,只要成员设备间二层互通,就可以利用现有的物理连接来转发成员设备间的流量和IRF协议报文,不需要专门的物理线路和接口来转发。

· 跨成员设备的链路聚合:IRF和上、下层设备之间的物理链路支持聚合功能,并且不同成员设备上的物理链路可以聚合成一个逻辑链路,多条物理链路之间可以互为备份也可以进行负载分担,当某个成员设备离开IRF,其它成员设备上的链路仍能收发报文,从而提高了聚合链路的可靠性。

· 强大的网络扩展能力:IRF的各成员设备都有CPU,能够独立处理协议报文、进行报文转发。增加成员设备,可以灵活扩展IRF的处理能力和端口数量。

具体要求如下:

S3的member id为1,S4的member id为2;

[S3]dis irf 设备中默认的irf配置

MemberID Role Priority CPU-Mac Description

*+1 Master 1 4828-1a73-0404 ---

--------------------------------------------------

* indicates the device is the master.

+ indicates the device through which the user logs in.

The bridge MAC of the IRF is: 4828-1a73-0400

Auto upgrade : yes

Mac persistent : 6 min

Domain ID : 0

[S4]dis irf

MemberID Role Priority CPU-Mac Description

*+1 Master 1 4828-1bac-0504 ---

--------------------------------------------------

* indicates the device is the master.

+ indicates the device through which the user logs in.

The bridge MAC of the IRF is: 4828-1bac-0500

Auto upgrade : yes

Mac persistent : 6 min

Domain ID : 0 [S4]dis irf

MemberID ? Role ? Priority CPU-Mac ? ? ? ? Description

*+1 ? ? ? Master 1 ? ? ? ? 4828-1bac-0504 ---

--------------------------------------------------

* indicates the device is the master.

+ indicates the device through which the user logs in.

?

The bridge MAC of the IRF is: 4828-1bac-0500

Auto upgrade ? ? ? ? ? ? ? : yes

Mac persistent ? ? ? ? ? ? : 6 min

Domain ID ? ? ? ? ? ? ? ? ? : 0[S3]irf member 1 priority 10 修改设备的irf优先级,使其成为master设备,irf会选出master和savle设备

[S4]irf member 1 renumber 2 修改设备的编号,默认的编号为1,将设备的编号修改为2

[S4]save 设备的编号修改完成之后要进行保存,并进行重启使配置生效

The current configuration will be written to the device. Are you sure? [Y/N]:y

Please input the file name(*.cfg)[flash:/startup.cfg]

(To leave the existing filename unchanged, press the enter key):

Validating file. Please wait...

Saved the current configuration to mainboard device successfully.

<S4>reboot 重启设备使配置生效

[S4]dis irf 设备的编号变成了2,由于未配置irf堆叠端口,所以irf未选出master和savle设备

MemberID ? Role ? Priority CPU-Mac ? ? ? ? Description

*+2 ? ? ? Master 1 ? ? ? ? 4828-1bac-0504 ---

--------------------------------------------------

* indicates the device is the master.

+ indicates the device through which the user logs in.

?

The bridge MAC of the IRF is: 4828-1bac-0500

Auto upgrade ? ? ? ? ? ? ? : yes

Mac persistent ? ? ? ? ? ? : 6 min

Domain ID ? ? ? ? ? ? ? ? ? : 0使用链型方式堆叠(irf-port交叉相连的方式) 用IRF PORT 1 连接IRF PORT 2 ;

[S3]interface range Ten-GigabitEthernet 1/0/49 to Ten-GigabitEthernet 1/0/50 创建一个端口组,将需要进行堆叠的端口加入进去

[S3-if-range]shutdown 关闭端口

[S3]irf-port 1/1 配置堆叠口,前面的1为设备的编号,后面的为堆叠口号,并且两端设备的irf堆叠端口号不能相等

[S3-irf-port1/1]port group interface Ten-GigabitEthernet 1/0/49 将1/0/49接口加入到堆叠口中

[S3]irf-port 1/2

[S3-irf-port1/2]port group interface Ten-GigabitEthernet 1/0/50

[S3]int range Ten-GigabitEthernet 1/0/49 to Ten-GigabitEthernet 1/0/50

[S3-if-range]undo shutdown 打开关闭的端口

[S3]save 保存配置

[S3]irf-port-configuration active 激活irf配置,设备会自动进行重启

[S4]int range Ten-GigabitEthernet 2/0/49 to Ten-GigabitEthernet 2/0/50

[S4-if-range]shutdown

[S4]irf-port 2/1

[S4-irf-port2/1]port group interface Ten-GigabitEthernet 2/0/50 因为修改了设备的编号,所以是2/0/50不再是1/0/50

[S4-irf-port2/1]irf-port 2/2

[S4-irf-port2/2]port group interface Ten-GigabitEthernet 2/0/49

[S4]interface range Ten-GigabitEthernet 2/0/49 to Ten-GigabitEthernet 2/0/50

[S4-if-range]undo shutdown

[S4]save

[S4]irf-port-configuration active

[S3]dis irf 两台设备配置完成之后,查看irf,配置成功,并且s4交换机变成了s3交换机中的配置

MemberID ? Role ? Priority CPU-Mac ? ? ? ? Description

*+1 ? ? ? Master 10 ? ? ? 4828-1a73-0404 ---

? 2 ? ? ? Standby 1 ? ? ? ? 4828-1bac-0504 ---

--------------------------------------------------

* indicates the device is the master.

+ indicates the device through which the user logs in.

?

The bridge MAC of the IRF is: 4828-1a73-0400

Auto upgrade ? ? ? ? ? ? ? : yes

Mac persistent ? ? ? ? ? ? : 6 min

Domain ID ? ? ? ? ? ? ? ? ? : 0

[S3]sysname IRF 修改名称为irf3、虚拟局域网

为了减少广播,需要规划并配置VLAN。具体要求如下:

链路上不允许不必要的数据流通过;删除vlan 1

在S1、S2、S3、S4上都创建业务VLAN 并且命名;

将主机划分至对应的VLAN当中;

[IRF]int g 1/0/3

[IRF-GigabitEthernet1/0/3]po ac vlan 10

[IRF-GigabitEthernet1/0/3]int g 1/0/4

[IRF-GigabitEthernet1/0/4]po ac vlan 20

[IRF-GigabitEthernet1/0/4]int g 2/0/3

[IRF-GigabitEthernet2/0/3]po ac vlan 30

[IRF-GigabitEthernet2/0/3]int g 2/0/4

[IRF-GigabitEthernet2/0/4]po ac vlan 40要求交换机的链路类型规划合理;

链路聚合要求如下:

在IRF设备(S3 和S4)上创建两个聚合组 1 和 2

聚合组1 用于连接S1 聚合组2用于连接S2 并且修改链路类型允许对应的业务VLAN通过 ,禁止不必要的流量通过;

[IRF]int Bridge-Aggregation 1

[IRF]int g 1/0/1

[IRF-GigabitEthernet1/0/1]port link-aggregation group 1

[IRF-GigabitEthernet1/0/1]int g 2/0/2

[IRF-GigabitEthernet2/0/2]port link-aggregation group 1

[IRF]int Bridge-Aggregation 1

[IRF-Bridge-Aggregation1]po li tr

[IRF-Bridge-Aggregation1]po tr per vlan 10 20 30 40

[IRF-Bridge-Aggregation1]undo po tr per vlan 1

[IRF]int Bridge-Aggregation 2

[IRF]int g 1/0/2

[IRF-GigabitEthernet1/0/2]port link-aggregation group 2

[IRF-GigabitEthernet2/0/2]int g 2/0/1

[IRF-GigabitEthernet2/0/1]po li gr 2

[IRF]int Bridge-Aggregation 2

[IRF-Bridge-Aggregation2]po li tr

[IRF-Bridge-Aggregation2]po tr per vlan 10 20 30 40

[IRF-Bridge-Aggregation2]un po tr per vlan 1

[IRF]dis link-aggregation verbose

Loadsharing Type: Shar -- Loadsharing, NonS -- Non-Loadsharing

Port: A -- Auto

Port Status: S -- Selected, U -- Unselected, I -- Individual

Flags: A -- LACP_Activity, B -- LACP_Timeout, C -- Aggregation,

? ? ? D -- Synchronization, E -- Collecting, F -- Distributing,

? ? ? G -- Defaulted, H -- Expired

?

Aggregate Interface: Bridge-Aggregation1

Aggregation Mode: Static

Loadsharing Type: Shar

Port ? ? ? ? ? ? Status Priority Oper-Key

--------------------------------------------------------------------------------

GE1/0/1 ? ? ? ? S ? ? ? 32768 ? 1

GE2/0/2 ? ? ? ? S ? ? ? 32768 ? 1

?

Aggregate Interface: Bridge-Aggregation2

Aggregation Mode: Static

Loadsharing Type: Shar

Port ? ? ? ? ? ? Status Priority Oper-Key

--------------------------------------------------------------------------------

GE1/0/2 ? ? ? ? S ? ? ? 32768 ? 2

GE2/0/1 ? ? ? ? S ? ? ? 32768 ? 2S1 和S2也创建两个聚合组,聚合组1 用于连接IRF设备, 聚合组2用于连接S1-S2

并且修改链路类型,允许相应的业务VLAN和互联VLAN 通过,禁止不必要的流量通过;

[S1]int br 1

[S1]int ra g1/0/1 to g1/0/2

[S1-if-range]po li gr 1

[S1]int br 1

[S1-Bridge-Aggregation1]po li tr

[S1-Bridge-Aggregation1]po tr per vlan 10 20 30 40

[S1-Bridge-Aggregation1]undo po tr per vlan 1

[S1]int br 2

[S1]int ra g1/0/3 to g1/0/4

[S1-if-range]po li gr 2

[S1]int br 2

[S1-Bridge-Aggregation2]po li tr

[S1-Bridge-Aggregation2]po tr per vlan 10 20 30 40

[S1-Bridge-Aggregation2]undo po tr per vlan 1

交换机2上进行上述同样的操作Ps :聚合均使用二层静态聚合。

[S2-Bridge-Aggregation1]link-aggregation mode dynamic 将链路聚合模式修改为动态,默认的是静态4、IPv4地址部署

防火墙的默认的用户名和密码为admin,tunnel接口使用ip码为admin,tunnel接口使用模式为ipv4-ipv4

[FW1]int Tunnel 0 mode ipv4-ipv4

[FW1-Tunnel0]ip ad 172.16.0.1 245、OSPFv2协议部署

总部使用OSPF协议作为IGP以达到互通。具体要求如下:

OSPF进程1,使用area 0,手工指定router-id为loopback0口地址(这个router id仅仅允许当前进程的OSPFv2使用);

要求业务网段中不出现协议报文;

修改接口网络类型,加快OSPF收敛速度;

为了管理方便,需要发布Loopback地址;

请合理规划cost值使s1 s2之间的互联链路作为备份链路(cost 值请使用100);

[S2]int vlan 99

[S2-Vlan-interface99]ospf cost 100因S1 S2数据中心交换机最近将有更新版本的计划,那么为了不影响业务正常进行请将S1 S2开启GR(优雅重启)功能

-

使用IETF标准GR

-

S1 S2之间互为helper

-

请支持计划重启与非计划重启

[S1]ospf 1 router-id 192.168.255.1 进入ospf视图中

[S1-ospf-1]opaque-capability enable 使能opaque lsa报文的接收发布能力,默认的是开启状态

[S1-ospf-1]graceful-restart ietf global 使能ospf的ietf标准的GR能力,默认的关闭的状态

[S1-ospf-1]graceful-restart helper enable 使用GR helper能力,默认是开启状态

[S2]ospf 1 router-id 192.168.255.2

[S2-ospf-1]opaque-capability enable

[S2-ospf-1]graceful-restart ietf global

[S2-ospf-1]graceful-restart helper enableGR(Graceful Restart,平滑重启)是一种通过备份OSPF配置信息,在协议重启或主备倒换时OSPF进行平滑重启,从邻居那里获得邻居关系,并对LSDB进行同步,从而保证转发业务不中断的机制。

GR有两个角色:

-

GR Restarter:发生协议重启或主备倒换事件且具有GR能力的设备。

-

GR Helper:和GR Restarter具有邻居关系,协助完成GR流程的设备。

目前有两种方式实现OSPF GR技术:

-

一种是基于IETF标准,GR Restarter通过向GR Helper发送一种称为Grace LSA的9类Opaque LSA来控制GR的交互过程。

-

另外一种是非IETF标准,GR Restarter与GR Helper之间是通过相互发送携带LLS与OOB扩展信息的OSPF报文来完成GR的交互过程。

一台设备可以同时充当GR Restarter和GR Helper。

为保证数据中心交换机可以不中断的转发业务数据,通过BFD与OSPF联动,监视OSPF邻居关系

-

BFD双方均采用主动方式

[S1]bfd session init-mode active 配置bfd会话建立前的运行模式为主动模式,默认就是主动模式

[S2]bfd session init-mode active

[R1]bfd session init-mode active-

BFD采用control报文进行双向状态监测(在接口开启BFD功能)

[S1]int g 1/0/5

[S1-GigabitEthernet1/0/5]ospf bfd enable

[S1-GigabitEthernet1/0/5]int vlan 99

[S1-Vlan-interface99]ospf bfd enable

[S2]in g 1/0/5

[S2-GigabitEthernet1/0/5]ospf bfd enable

[S2-GigabitEthernet1/0/5]int vlan 99

[S2-Vlan-interface99]ospf bfd en

[R1]int g 0/0

[R1-GigabitEthernet0/0]ospf bfd enable

[R1-GigabitEthernet0/0]int g 0/1

[R1-GigabitEthernet0/1]ospf bfd enable-

通过BFD监视S1-R1-S2-R2之间的邻居状态

最后应使IPV4的主机(pca pcc)可以访问R2后挂载的IPV4服务器 8.8.8.8/32 和9.9.9.9/32;

Fw1 应在IGP内发布缺省路由,供总部访问分部 ;

[FW1]ospf 1 router-id 192.168.255.4

[FW1-ospf-1]default-route-advertise always6、 IGP选路规划

通过修改OSPFV2的cost值实现R1去往VLAN 10 30的流量优先经过S1 转发,S1失效后经过S2转发,VLAN 20 40的流量优先经过S2转发,S2失效后经过S1转发

主路径和备份路径的COST值请使用固定的 10 ,20 10作为主路径,20作为备份路径

7、防火墙安全域部署

FW上配置安全域和域间策略。具体要求如下:

FW1 G1/0/0属于trust域,G1/0/2 属于DMZ区域(DMZ军事隔离区下连接的R2上挂载了ipv4 和ipv6服务器),连接分部的接口 属于Untrust区域

[FW1]security-zone name Trust 进入安全域视图

[FW1-security-zone-Trust]import interface GigabitEthernet 1/0/0 向安全域中加入接口

[FW1]security-zone name DMZ

[FW1-security-zone-DMZ]import interface GigabitEthernet 1/0/2

[FW1]security-zone name Untrust

[FW1-security-zone-Untrust]import interface GigabitEthernet 1/0/1

[FW1-security-zone-Untrust]import interface Tunnel 0

[FW1]security-zone name Local 本地安全域中不需要配置任何的东西配置域间策略,按照以下要求放行流量,创建源安全域到目的安全域间的域间实例

-

所以区域都可以和local互访,以保证协议正常工作(ipv4 ipv6都使用该策略)

[FW1]zone-pair security source any destination local 创建安全域间实例

[FW1-zone-pair-security-Any-Local]packet-filter 3000 在安全域间实例上应用包过滤策略

[FW1-zone-pair-security-Any-Local]packet-filter ipv6 3000

[FW1]zone-pair security source local destination any

[FW1-zone-pair-security-Local-Any]packet-filter 3000

[FW1-zone-pair-security-Local-Any]packet-filter ipv6 3000-

允许trust区域和DMZ区域互访(ipv4 ipv6都使用该策略)

[FW1]zone-pair security source trust destination dmz

[FW1-zone-pair-security-Trust-DMZ]packet-filter 3000

[FW1-zone-pair-security-Trust-DMZ]packet-filter ipv6 3000

[FW1]zone-pair security source dmz destination trust

[FW1-zone-pair-security-DMZ-Trust]packet-filter 3000

[FW1-zone-pair-security-DMZ-Trust]packet-filter ipv6 3000-

允许trust 区域和untrust区域互访(仅ipv4使用该策略)

[FW1]zone-pair security source trust destination untrust

[FW1-zone-pair-security-Trust-Untrust]packet-filter 3000

[FW1]zone-pair security source untrust destination trust

[FW1-zone-pair-security-Untrust-Trust]packet-filter 3000-

域间策略通过ACL实现,ipv4 和 ipv6的ACL编号为3000

[FW1]acl number 3000 定义一个高级acl

[FW1-acl-ipv4-adv-3000]rule permit ip 允许IP数据包的通过

[FW1]acl ipv6 number 3000 定义一个基于ipv6的高级acl

[FW1-acl-ipv6-adv-3000]rule permit ipv6 允许ipv6数据包的通过Ps : 这里请注意tunnel接口的安全域划分

8、安全VPN规划

总部和分部之间有业务往来, 通过FW1 和R3之间的ISP链路来承载,但是在该链路上需要保证业务数据的机密性和完整性,并且存在一定的组播业务,使用GRE OVER IPSEC VPN的方式来保护总部到分部的业务,为了更方便的控制总部和分部之间的路由学习,使用BGP在总部和分部之间发布路由。

GRE over IPSEC(GRE嵌套在IPSEC中,主流应用,解决了IPSEC不传组播的的缺陷):

-

ipsec中acl匹配的是tunnle流,源和目的是隧道的源和目的(先经过GRE封装之后,GRE会给IP报文新添加IP报文头,报文头的源目就是隧道的源目)

-

ike对等体中remote-address地址是对方公网口的物理地址(Ike、ipsec中所配置的对端地址和本端地址都为物理地址)

-

ipsec policy应用在本地物理接口上

IPSEC over GRE(IPSEC嵌套在GRE中):

-

acl匹配的就是业务流

-

ike对等体中remote-address地址是对方tunnel接口地址

-

ipsec policy应用在本地tunnel接口上

FW1和R3之间的Tunnel接口的源和目的均使用物理接口的地址即可 (需注意FW这侧的Tunnel接口安全域规划)

为了感知隧道的状态,使用keepalive 来监测GRE隧道的状态

-

ipsec是一种用于网络通信的安全协议集合

-

GRE是一种用于封装数据包的隧道协议

-

隧道接口必须配置的四项:封装类型、隧道接口地址、源地址、目的地址

[FW1]interface Tunnel 0 mode gre tunnel接口的模式为GRE,所以前面配置的ipv4-ipv4是错误的

[FW1-Tunnel0]source 100.0.0.1 隧道源地址

[FW1-Tunnel0]description 100.0.0.2 隧道目的地址

[FW1-Tunnel0]keepalive 5 3 5代表keepalive消息发送的间隔为5秒,3是最大的尝试次数

[R3]interface Tunnel 0 mode gre

[R3-Tunnel0]source 100.0.0.2

[R3-Tunnel0]description 100.0.0.1

[R3-Tunnel0]keepalive 5 3Ipsec使用的安全acl 的编号请使用3001,协议类型请使用IP(Ipv4)

[FW1-acl-ipv4-adv-3001]ru 5 per ip sou 100.0.0.1 0.0.0.3 des 100.0.0.2 0.0.0.3

[R3-acl-ipv4-adv-3001]ru 5 per ip sou 100.0.0.2 0.0.0.3 destination 100.0.0.1 0.0.0.3使用IKE来为ipsec创建ipsec sa 具体参数如下

-

Ike keychain的名字采用h3c 密码采用123

[FW1-ike-keychain-h3c]pre-shared-key address 100.0.0.2 30 key simple 123

[R3-ike-keychain-h3c]pre-shared-key address 100.0.0.1 30 key simple 123-

Ike profile 名字为h3c 第一阶段采用主模式,使用地址作为Ike身份标识

[FW1]ike profile h3c

[FW1-ike-profile-h3c]exchange-mode main 默认情况下,第一阶段使用主模式

[FW1-ike-profile-h3c]keychain h3c 引用keychain

[FW1-ike-profile-h3c]local-identity address 100.0.0.1 Ike身份标识

[FW1-ike-profile-h3c]match remote identity address 100.0.0.2 匹配对端身份规则

[R3]ike profile h3c

[R3-ike-profile-h3c]exchange-mode main

[R3-ike-profile-h3c]keychain h3c

[R3-ike-profile-h3c]local-identity address 100.0.0.2

[R3-ike-profile-h3c]match remote identity address 100.0.0.1ipsec 配置要求如下

-

使用esp协议保护总部到分部的流量,加密算法采用des-cbs 散列函数算法采用sha1 ,transform 名字采用 h3c

-

封装方式是隧道模式

[FW1]ipsec transform-set h3c

[FW1-ipsec-transform-set-h3c]encapsulation-mode tunnel

[FW1-ipsec-transform-set-h3c]protocol esp

[FW1-ipsec-transform-set-h3c]esp encryption-algorithm des-cbc

[FW1-ipsec-transform-set-h3c]esp authentication-algorithm sha1

[R3]ipsec transform-set h3c

[R3-ipsec-transform-set-h3c]encapsulation-mode tunnel

[R3-ipsec-transform-set-h3c]protocol esp

[R3-ipsec-transform-set-h3c]esp encryption-algorithm des-cbc

[R3-ipsec-transform-set-h3c]esp authentication-algorithm sha1-

创建ipsec policy 时使用IKE协商ipsec sa所需要的参数 ipsec policy的名字是h3c 序列号是1

[FW1]ipsec policy h3c 1 isakmp

[FW1-ipsec-policy-isakmp-h3c-1]security acl 3001

[FW1-ipsec-policy-isakmp-h3c-1]transform-set h3c

[FW1-ipsec-policy-isakmp-h3c-1]ike-profile h3c

[FW1-ipsec-policy-isakmp-h3c-1]remote-address 100.0.0.2

[R3]ipsec policy h3c 1 isakmp

[R3-ipsec-policy-isakmp-h3c-1]security acl 3001

[R3-ipsec-policy-isakmp-h3c-1]ike-profile h3c

[R3-ipsec-policy-isakmp-h3c-1]transform-set h3c

[R3-ipsec-policy-isakmp-h3c-1]remote-address 100.0.0.1-

接口上应用配置的ipsec策略

[FW1]int g 1/0/1

[FW1-GigabitEthernet1/0/1]ipsec apply policy h3c

[R3]int g 0/0

[R3-GigabitEthernet0/0]ipsec apply policy h3c使用BGP学习分部和总部之间的私网路由 具体要求如下

-

FW1和R3之间通过BGP建立IBGP对等体关系,as 65001,不允许使用物理接口建立

-

通过network的方式发布私网路由 在FW1上发布RD(vlan 10)和Supply (VLAN 30)的路由通告给分部R3

-

在R3上将LoopBack 1 (192.168.11.0/24)和 LoopBack 2(192.168.31.1/24)通告给总部FW1

完成vpn 配置后 总部内ipv4主机(pca pcc)应该可以通过vpn访问R3的Loopback 1 和Loopback 2 (192.168.11.1/24和 192.168.31.1/24)

9、剩余部分

IPv6和OSPFv3部分之前没有接触过,也没有进行系统的学习,知识还需要再进一步的积累,后续做出来,会继续发布。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 对称密码算法有什么优点

- Python入门到精通(三)——Python循环语句

- three.js 学习笔记(学习中1.7更新) |

- SSRF中Redis的利用

- 医院信息化云HIS平台源码 基于电子病历的医院信息化标准建设

- 4核8g云服务器配置mc我的世界支持多少玩家在线?

- Databend 开源周报第 124 期

- 这Bug只能通过压测发现

- 极智开发 | 解读英伟达软件生态 基本线性代数库cuBLAS

- 66内网安全-域横向批量at&schtask&impacket