业务逻辑漏洞—验证码绕过

发布时间:2024年01月22日

验证码绕过第一关:

前端验证码绕过:

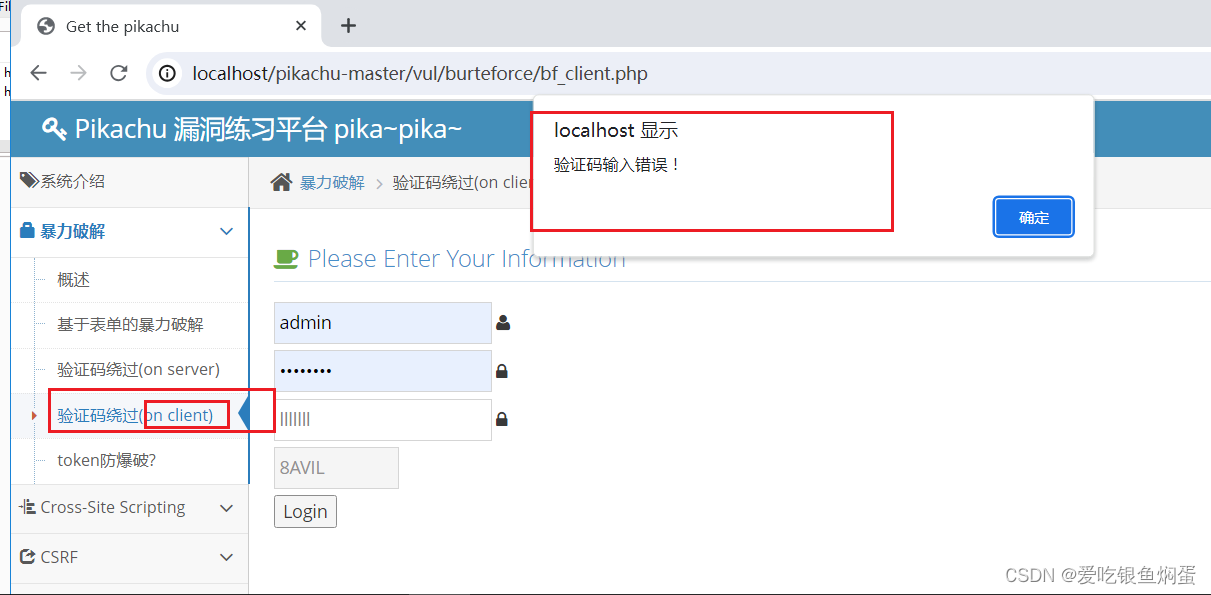

打开pikachu靶场:

输入错误的验证码时会出现弹窗(alert)此时我们猜测这可能存在着前端限制

如果验证码有前端限制(只在前端有作用),不影响后端的操作

猜测验证码是前端还是后端:

-

进行断网测试:如果断开网络验证码没有则就是前端存在验证码,否则就是后端存在。

-

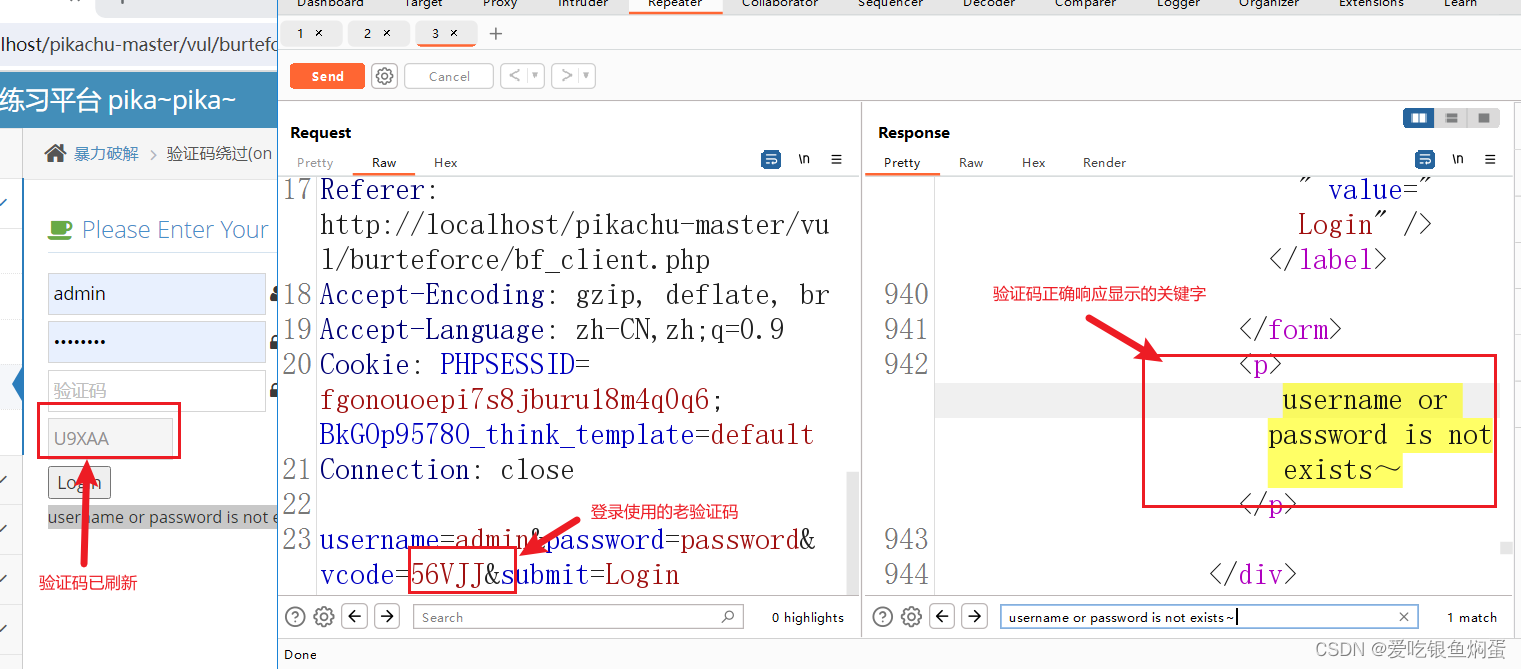

抓包测试:挂上代理随便输入发现提示验证码输入错误但是没有包显示没有抓到包可以猜测属于前端验证。

验证码复用:

将验证码删掉:

发现显示还是验证码正确的回显

说明登录的后端没有处理验证码的程序

验证码绕过了解吗?

了解,验证码绕过分为前端验证码绕过和后端验证码绕过,其前端验证码绕过,根据逻辑捉一个包(老老实实按照流程来)由于他是前端的验证,直接在抓到的包里直接修改,这叫一个复用的问题进而进行一个爆破。

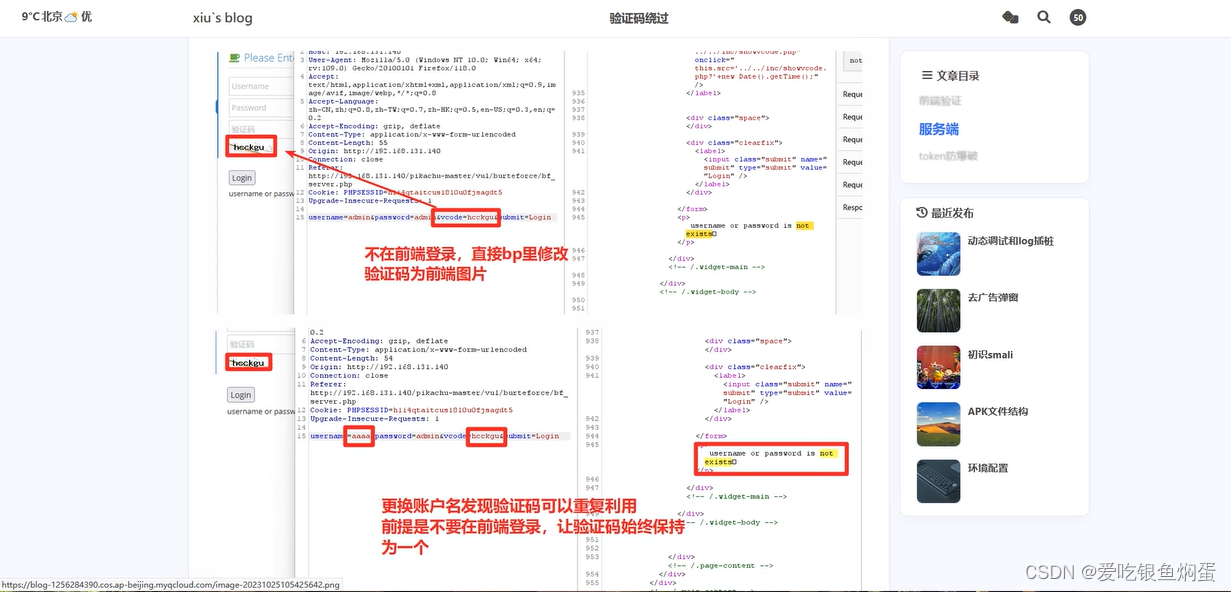

验证码绕过第二关:

后端验证码绕过:

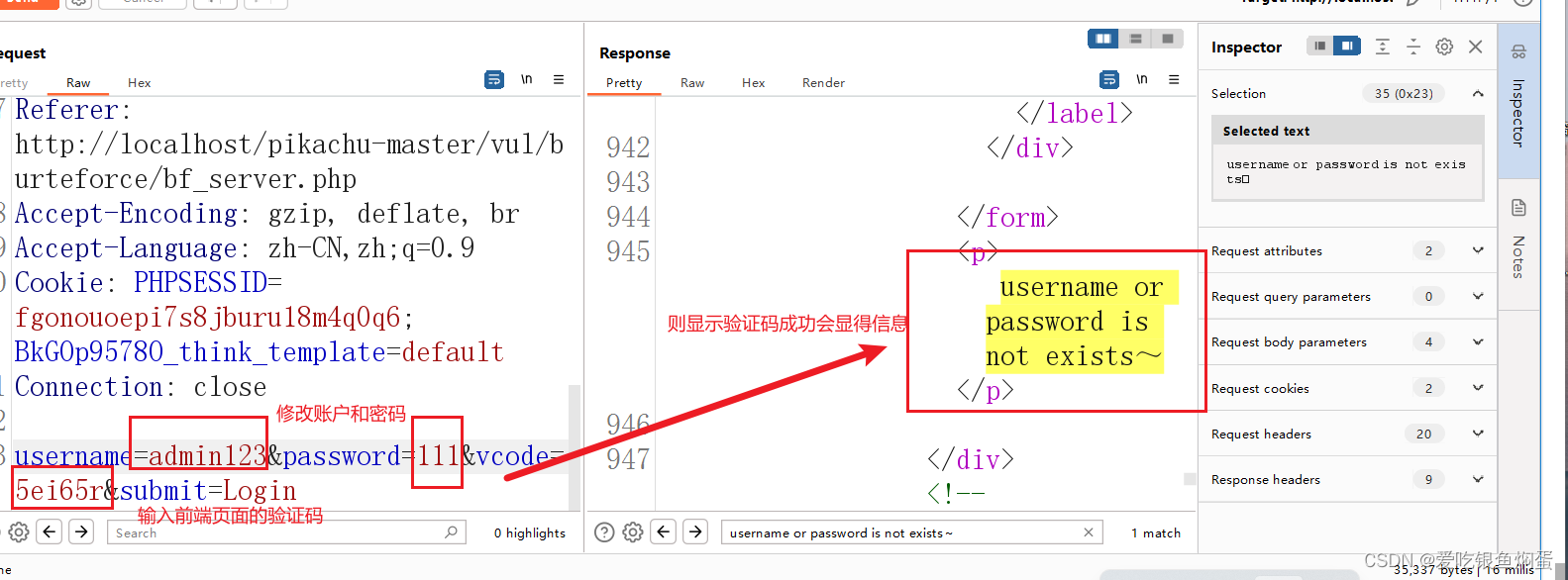

此时前端的验证码不要动继续在bp中修改数据,验证码成功绕过。

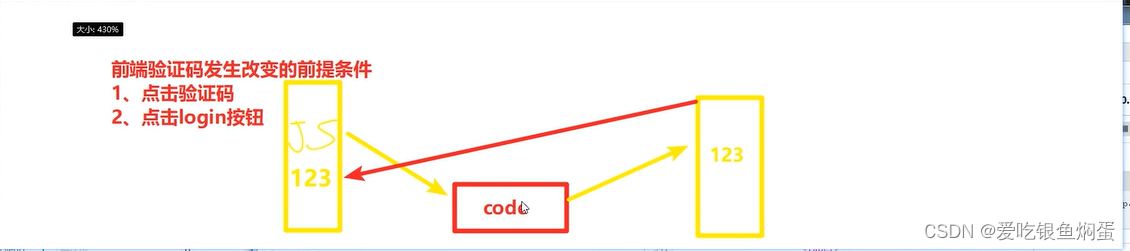

画图显示:

在此时都没有触发前端验证码发生改变的前提条件。

由于服务端在验证验证码的时候是根据前端验证码实现的只要攻击者没有触发前端验证码导致更新验证码时

他就可以实现验证码无限复用。

采用验证码爆破方式:

四个数字的验证码,验证码有效期为五分钟

通过忘记密码,会给手机发送验证码(证明身份)

服务器生成四个验证码里大概有一万种

使用字典爆破验证码差不多也就半分钟就爆破成功。

文章来源:https://blog.csdn.net/m0_46390077/article/details/135754561

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 制冷循环热力计算 一

- HTML5和JS实现明媚月色效果

- [Verilog] 加法器实现

- 鸿蒙HarmonyOS4.0 入门与实战

- 企业如何利用好数据,让数据真正成为数据资产?数据资产管理应该怎样建设?

- 红葡萄酒你真的懂得如何鉴赏吗?

- 安卓期末大作业——鲜花商店APP(源码+任务书)

- C#设计模式教程(21):状态模式

- Android查看签名信息系列 · 使用逆向分析工具JadxGUI获取签名

- ResNet 原论文及原作者讲解