漏洞收敛一小步,安全防护一大步!防毒墙漏洞管理神器来了

疏? 堵?

漏洞与修复好比一枚硬币的两面,也是企业安全中面临的疏堵难题。

漏洞管理对于端点安全策略至关重要,使企业组织能够在安全漏洞导致网络攻击或数据泄露之前识别和解决这些漏洞。但同时,漏洞管理的另一个重要方面是确定每个漏洞的紧迫性和影响,并在关键威胁被对手利用之前迅速做出响应。

漏洞管理中的疏堵挑战

技术复杂性,修复难度大。随着企业规模和业务量的不断扩大,企业网络越来越复杂,这增加了漏洞管理的难度。同时,漏洞数量超出处理能力,修复漏洞的每个步骤可能需要超过21分钟,企业资源有限。

防护措施多,漏洞通报不断。漏洞防护是一直是网络安全的重要课题,很多企业在漏洞防护过程中也做了很多措施,但防护效果差强人意,相关漏洞通报不断出现,根本原因无从排查。

监管常态化,通报整改难。国家近年对网络安全越发重视,监管逐步进入常态化,整改的时效性要求也越来越高,都是以”周“为单位。但由于历史包袱、部门“墙”等原因,安全部门即使知道漏洞的存在,也难以快速进行整改。导致出现多种问题,例如:不能通过等保测评、经常被安全通报等。

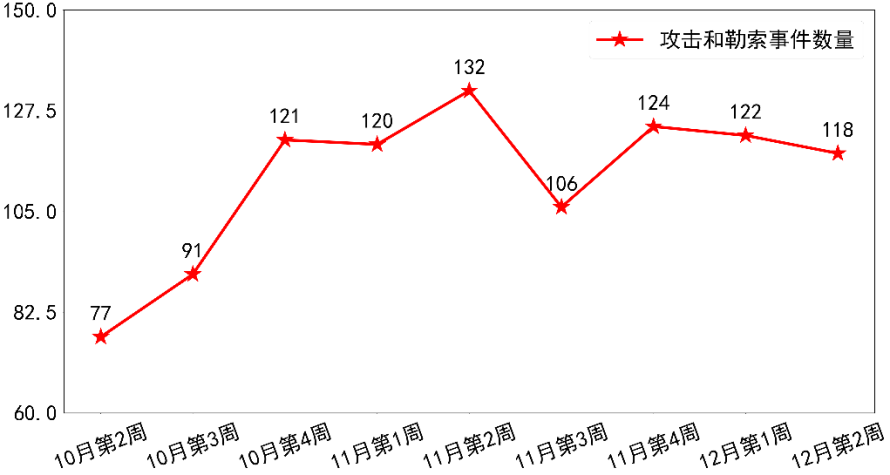

勒索事件频发,漏洞不可不防。在今年最后一个季度,勒索家族活跃度高,勒索事件频发。据亚信安全威胁情报中心统计,从今年10月到12月第2周,勒索事件连续7周处于频发增长趋势。而漏洞是勒索攻击的主要方法之一,不及时的漏洞修复会导致企业成为勒索病毒传播的重灾区。

旧系统停服,安全问题凸显。CentOS将于2024年6月30日停止服务,除此之外,Win2003\7\XP等老旧系统,供应商也已经停止服务支持,没有补丁可以修复,但很多企业出于业务连续性考虑,仍然继续使用这些系统,这现实情况势必造成服务器操作系统的安全风险增加。

业务最重要,补丁不“敢”打。为保证业务连续性,安全部门和开发部门对漏洞的修复都慎之又慎,担心在修复过程中影响业务运行,导致网络中存在安全短板。

漏洞管理新思路:隐身+修复

漏洞不但要“修复”,更应“收敛”

漏洞如果不被发现,就无法被利用。黑客如果要入侵一个目标,都需要先收集该目标的漏洞信息,主要的收集方法多种多样,包括:漏洞探测包、版本探测包、暴力破解等。传统的防御方法,都是通过通用规则库类的安全产品进行检测和拦截。但会存在一定局限性,例如,如果黑客发的版本探测包,这类的探测包实际是正常的报文,并不会触发安全产品的规则,但也会让网络中的资产信息和漏洞信息暴露给黑客,让其可以更深入的寻找入侵线索。因此可以转换视角,通过”漏洞收敛“的方式,把漏洞”隐藏“起来,不被发现。

漏洞防护工作“唯快不破”

从0Day漏洞暴露后的一个周内,往往是黑客利用该漏洞进行入侵的高发期,但由于各种原因,目前安全漏洞平均修复时间为57.5天。更快速的缩短漏洞修复时间,将会大大降低被入侵的风险。

漏洞防护需要立体化考虑

漏洞攻击无孔不入,终端的漏洞防护固然重要,但在实际环境中,要在终端侧实施100%的防护,难度较大,有部分特殊终端就没法安装防护软件,例如:性能低的终端,哑终端、虚拟化宿主机等,这些裸奔的终端,往往也会被黑客利用。另外,目前主流的勒索软件为了方便其传播和控制,都会将失陷终端的防护软件进行关闭。立体化的漏洞防护体系就显得尤为重要,其防护维度除了要覆盖端侧外,还需要从网络侧也进行加强,防止黑客突破网络边界后,利用漏洞在内网进行横向移动。

防毒墙搭载漏洞收敛,安全防护更高效

1.漏洞收敛,减少攻击暴露面

亚信安全信舷防毒墙AE的漏洞收敛功能,能从网络流量中识别漏洞扫描的行为,智能预判漏洞扫描的IP地址,并能针对该IP的漏洞探测手段进行屏蔽,包括:漏洞探测、版本探测、暴力破解等。减少攻击暴露面,使黑客无法获取与漏洞相关的信息,减少被黑客利用的机会。同时,能帮助用户满足等保等合规要求,降低因漏洞没有及时修复而被通报的风险。亚信安全防毒墙自带漏洞收敛功能,企业无需再额外购买单独插件,真正实现降本增效。

2.40G高性能,筑造威胁防护第一关

亚信安全信舷AE V7.0 40G高性能防毒墙实现威胁防护性能的实力进阶,基于威胁吞吐量200%的有力提升,在网络边界一举清洗95%的攻击流量,有效应对特殊网络环境和需求,帮助用户显著提升运营效率达90%以上,以真实力打造边界威胁防护的第一关。

3.云化模式,灵活部署

新增云防毒墙(CAE-Cloud AIS Edge)采用本地部署,云端治理的模式,实现云地协同,动态对抗网络攻击。通过云端平台以及云端情报实时响应,CAE可动态拦截各种新型威胁,并且性能进一步优化,三重机制加固确保网络稳定。通过CAE与EDR SaaS联动,威胁联动处置,精准定位“内鬼”和“黑产”。

4.虚拟补丁,更快应对0&NDay漏洞

亚信安全信舷防毒墙AE集成了亚信安全的优势技术之一“虚拟补丁”,通过深度数据包检测技术以及和云端威胁情报平台的联动,能在0&NDay漏洞出来后,24小时内完成该漏洞的防护策略部署,在网络层面实现0&NDay漏洞攻击的防御,帮助客户在最短时间内建立防护措施。争取更多的漏洞修复时间。

5.端网协同,立体化漏洞防护

亚信安全信舷防毒墙AE支持网关、桥接、旁路、ICAP、反向代理等多种部署方式,在网络层面提供漏洞防护和漏洞收敛的效果,同时,还能无缝对接亚信安全XDR,与终端侧、主机侧形成立体化的漏洞防护体系。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Django 8 通用视图基础

- 代码随想录算法训练营第三十四天(贪心算法篇)|10.2 分发饼干,376. 摆动序列,53. 最大子序和

- JavaScript数组分组groupBy

- 用 MATLAB 实现的计算机CT断层扫描图像重建项目源码

- 一条示例告诉你if else语句应该怎么用:马上快跨年了,想约异性出去玩该怎么办

- 代码随想录算法训练营第二十八天| 93.复原IP地址、78.子集、90.子集II

- 力扣 | 118. 杨辉三角

- 怎么做UI自动化测试?不会代码也可以?

- ros python 接收rtk和path 消息,并保存到文件txt中

- C语言经典错误总结(三)