ICMP隐蔽隧道工具Pingtunnel搭建隧道(附搭建环境避坑超详细)

发布时间:2024年01月03日

工具介绍可参考其他博主文章,这里直接上环境搭建和踩坑避坑后的工具攻击过程。

目录

环境搭建

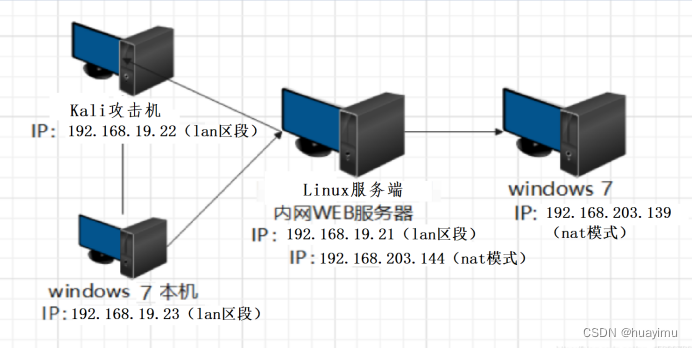

需要4台设备:

一台服务端(linux服务端,用于内网中转,lan区段+nat模式)

一台客户端(kali攻击机,lan区段)

一台远控机器(win7,lan区段)

一台靶机(win7,nat模式)

网络版关系如下图:

安装工具

安装工具前注意事项:

在安装PingTunnel前,我们必须先要安装它的运行环境,否则安装失败

在安装依赖环境之前,建议先把源换成国内源

对服务端和客户端都安装pingtunnel:

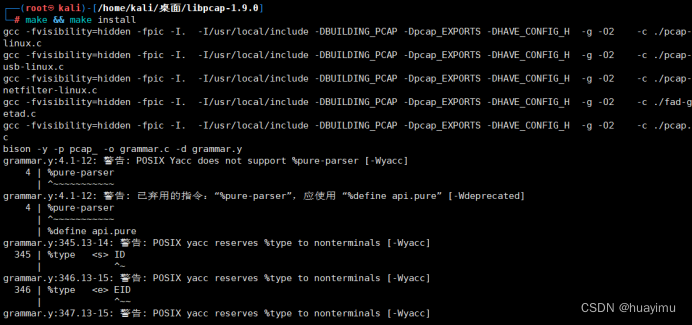

#安装libpcap的依赖环境

apt-get install byacc

apt-get install flex bison#安装libpcap依赖库

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz

tar -xzvf libpcap-1.9.0.tar.gz

cd libpcap-1.9.0

./configure

make && make install

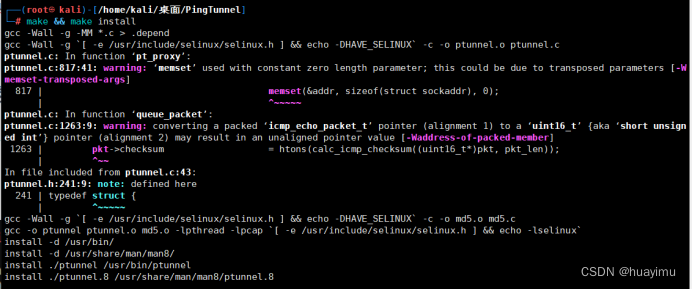

#安装PingTunnel

wget http://www.cs.uit.no/~daniels/PingTunnel/PingTunnel-0.72.tar.gz

tar -xzvf PingTunnel-0.72.tar.gz

cd PingTunnel

make && make install

注意:部分出错原因:(我没遇到,可能是make安装失败的原因吧)

安装make:

yum -y install gcc automake autoconf libtool make

(kali用apt-get install也可)

kali安装make之前,应要把kali源更新了才能安装,更新kali源可参考这篇文章:

运行环境配置好后,来安装PingTunnel

git clone http://freshmeat.sourceforge.net/projects/ptunnel/

cd ./Pingtunnel后再来编译PingTunnel

make && make install打通隧道(linux服务端开启监听)

在Webserver(服务端)的操作

#启动pingtunnel

ptunnel

#或(-x为隧道指定连接密码)

ptunnel -x 123

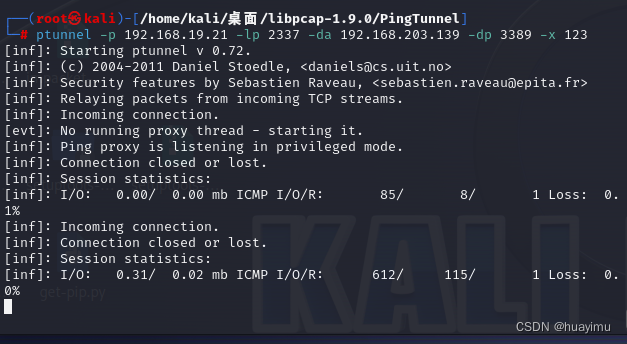

连接测试(kali攻击机上启动)

ptunnel使用方法:

-p 指定ICMP隧道另一端的IP

-lp:指定本地监听的端口

-da:指定要转发的目标机器的IP

-dp:指定要转发的目标机器的端口

-x:指定连接密码

ptunnel -p 192.168.19.21 -lp 2337 -da 192.168.203.139 -dp 3389 -x 123

注:如果内网机器是linux的话,把3389换成22就好了.

ptunnel -p 192.168.19.21 -lp 2337 -da 192.168.203.139 -dp 22?-x 123远控攻击(win7,lan区段)

提前检查被控机win7的远程连接是否为开启状态,确认开启后,使用windows自带的远程桌面进行连接。

被控端win7:192.168.203.139

成功打通隧道

服务端(中间跳板机):192.168.19.21(lan区段) & 192.168.203.144(nat模式)

客户端(攻击机):192.168.19.22

远控机:192.168.19.23

远控成功!

文章来源:https://blog.csdn.net/huayimy/article/details/135347548

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- vue2-样式问题-分页吸底,表单居上,根据浏览器高度或者宽度表格自适应高度

- java数组LinkedList

- visual studio code 好用的插件

- 广东韶关一木材屋棚凌晨突发大火 富维烟火识别避免财产损失

- 30分钟搞定Vue开发,学Vue入门看这一篇就够啦!!!

- 2024年广西职业院校技能大赛中职组《网络安全》赛项样题

- [leetcode] 3. 无重复字符的最长子串

- python requests 设置全局代理,之后调用就不用设置

- 【漏洞复现】OpenSSH ProxyCommand命令注入漏洞(CVE-2023-51385)

- 构建智能弹性伸缩策略,提升SaaS应用性能