代理池 SmallProxyPool

发布时间:2023年12月26日

介绍

一个免费、高质量的小代理池,解决遇到存在WAF的网站(如:目录扫描或者字典爆破的时候老是被banIP地址),填写fofa信息后,双击运行即可(写的很烂,大佬轻点喷)。每次访问时IP都会生变化。

项目地址:https://github.com/Ggasdfg321/SmallProxyPool

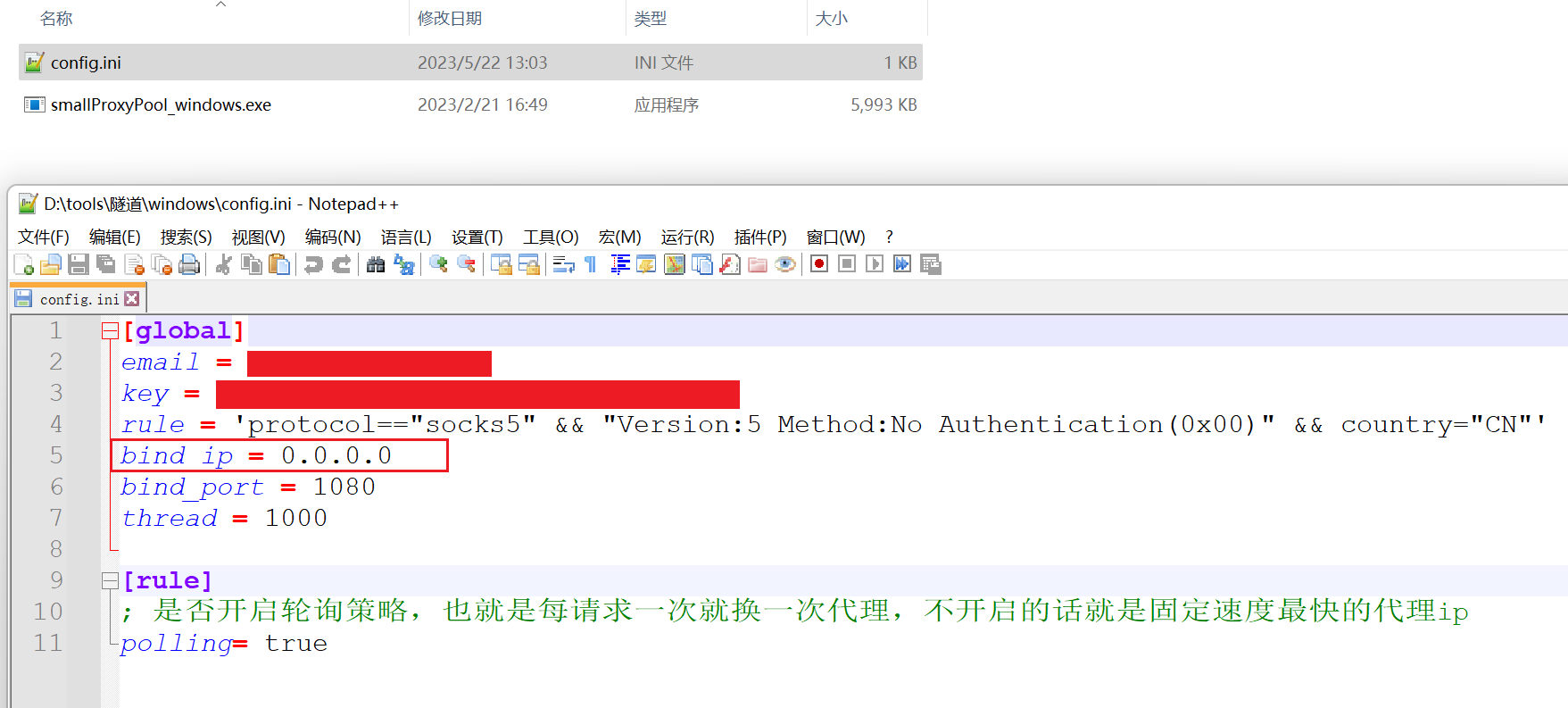

配置

下载下来就是这个样子,在config.ini配置fofa信息。建议第5行绑定的地址设为0.0.0.0,这样攻防演练的时候,kali虚拟机里面的工具就可以走代理。

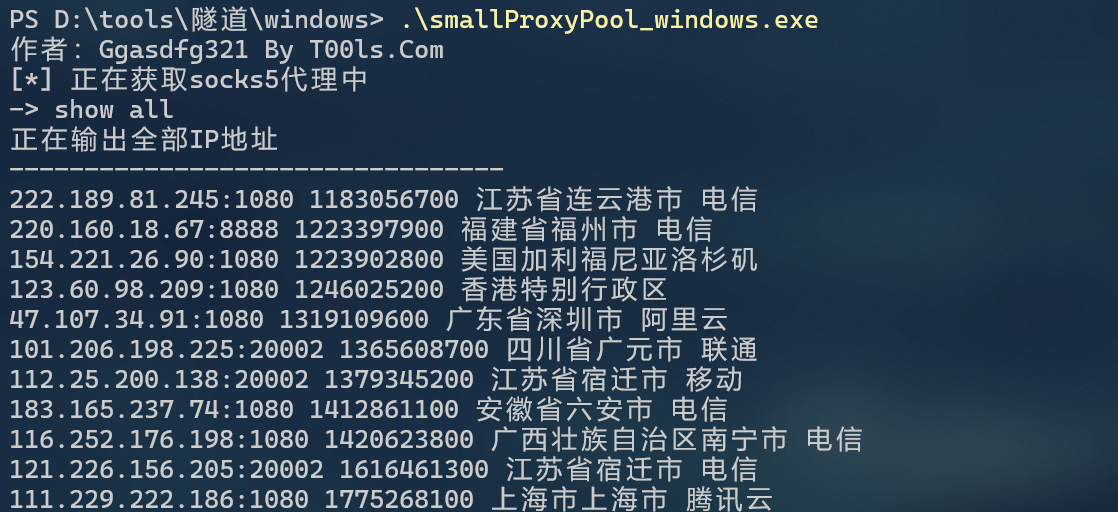

然后打开smallProxyPool文件即可

然后打开smallProxyPool文件即可

交互式命令介绍(目前指令就这4个)

show all //显示全部可用的代理

show ip //显示当前使用的代理IP

use ip:port //使用ip:port作为当前代理IP

use random //恢复默认的代理IP

(端口旁边的那个可以当作延迟,数字越低速度越快)

使用

浏览器

按住Ctrl+F5强制刷新,发现 IP 发生变化,说明代理生效。

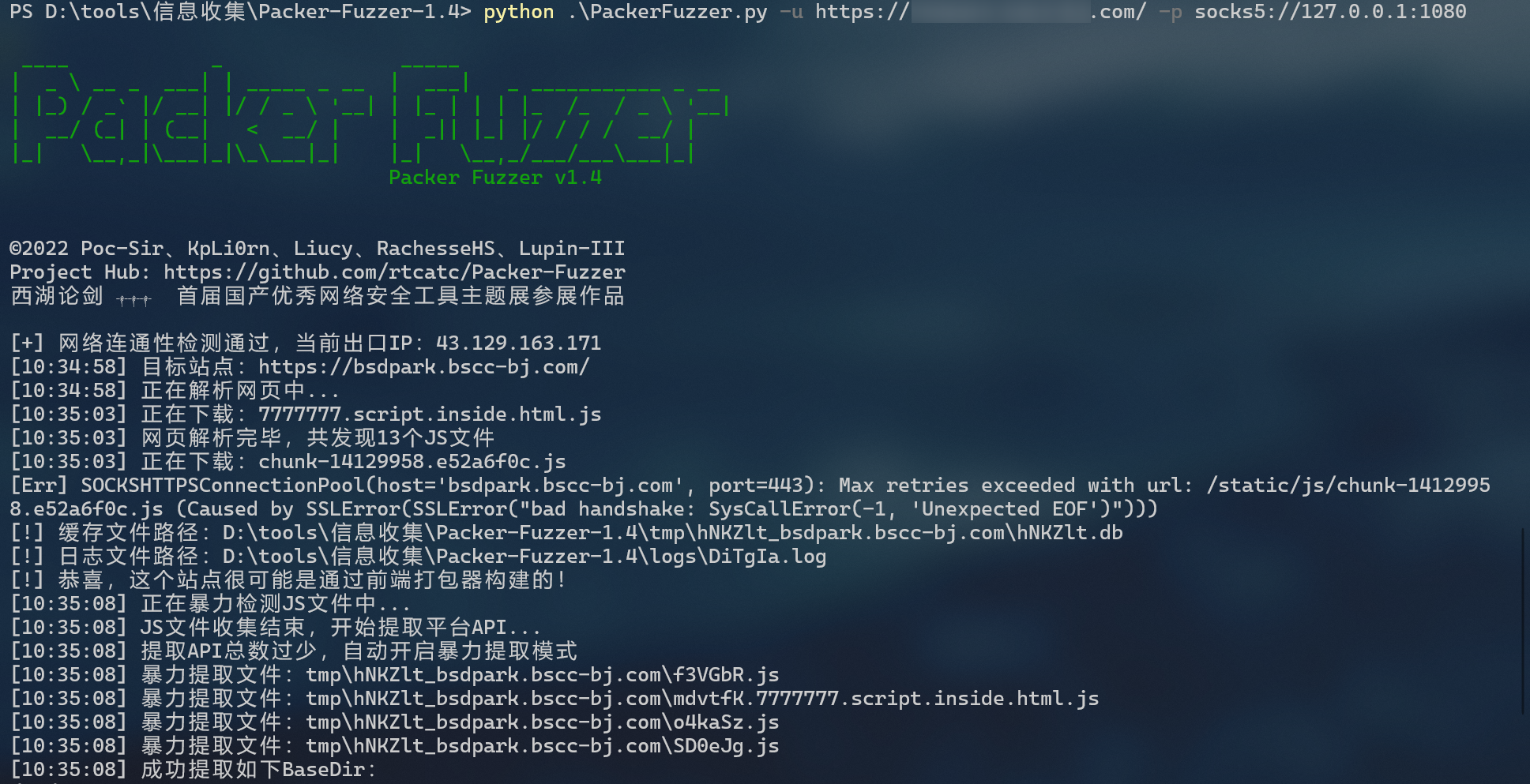

PackerFuzzer

python .\PackerFuzzer.py -u https://xxx.com/ -p socks5://127.0.0.1:1080

BurpSuite

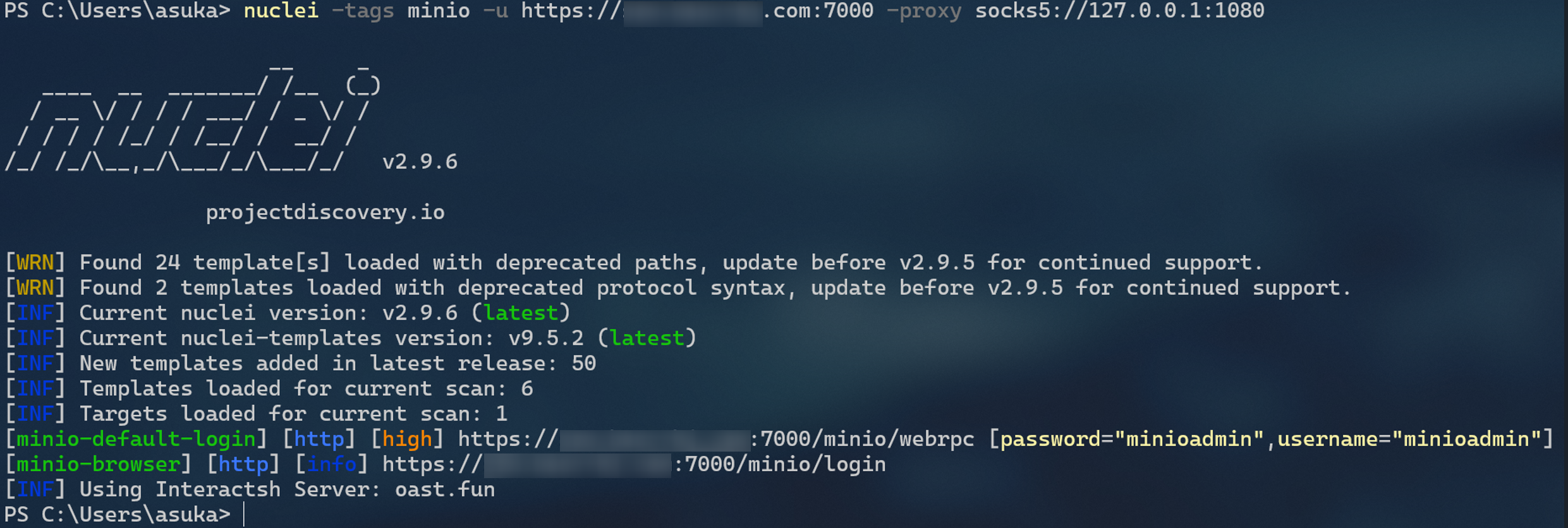

Nuclei

nuclei -u https://xxx.com/ -proxy socks5://127.0.0.1:1080

dirsearch

dirsearch -u http://xxx.com --proxy=socks5://192.168.229.1:1080

Sqlmap

sqlmap -u "https://xxx.com/" --random-agent --proxy socks5://192.168.229.1:1080

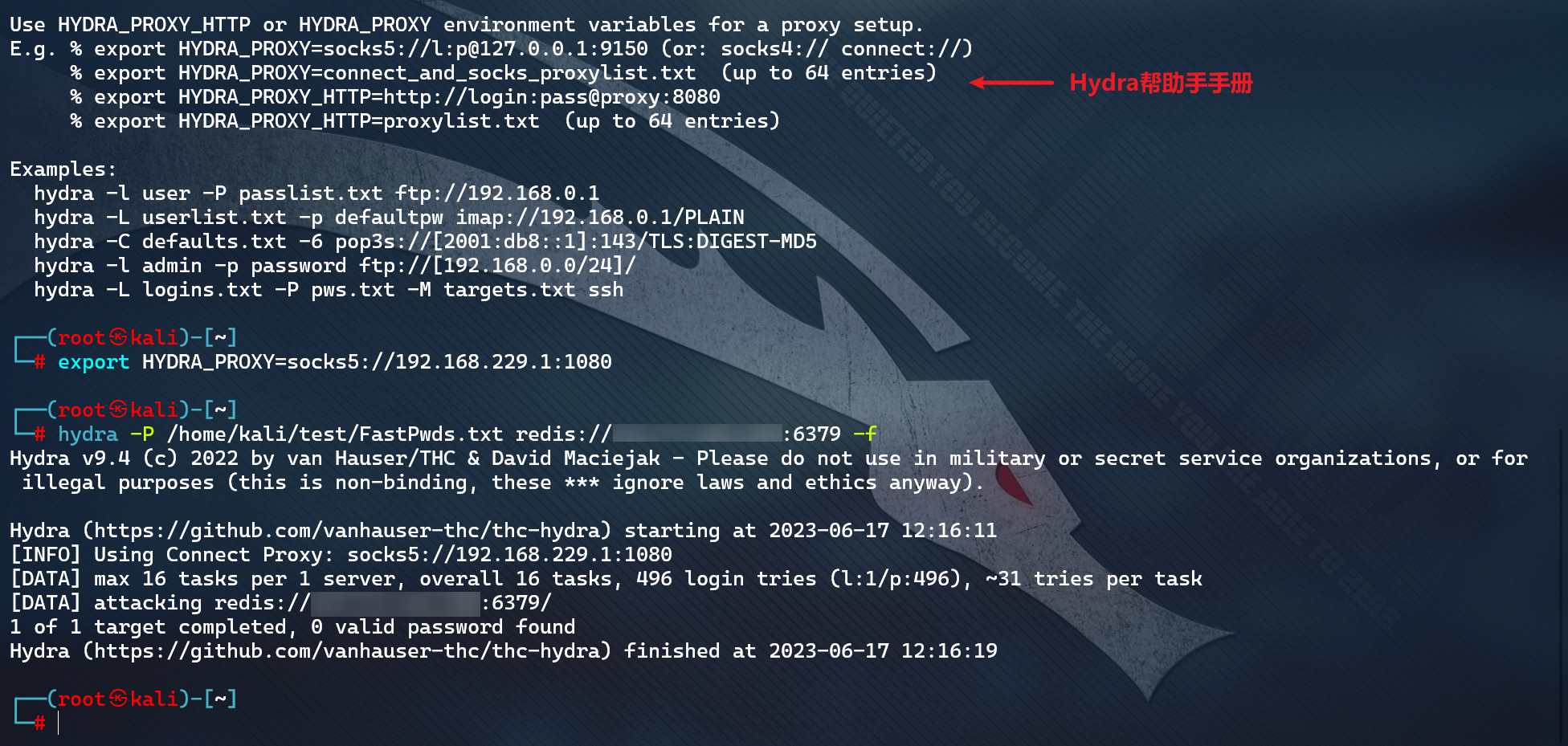

Hydra

此代理只在当前终端或 shell 会话中有效,并且在关闭窗口或退出 shell 后设置将被清除。

这种方法适合那些只需要暂时连接代理服务器的情况。

export HYDRA_PROXY=socks5://192.168.229.1:1080

hydra -P /home/kali/test/FastPwds.txt redis://xxx:6379 -f

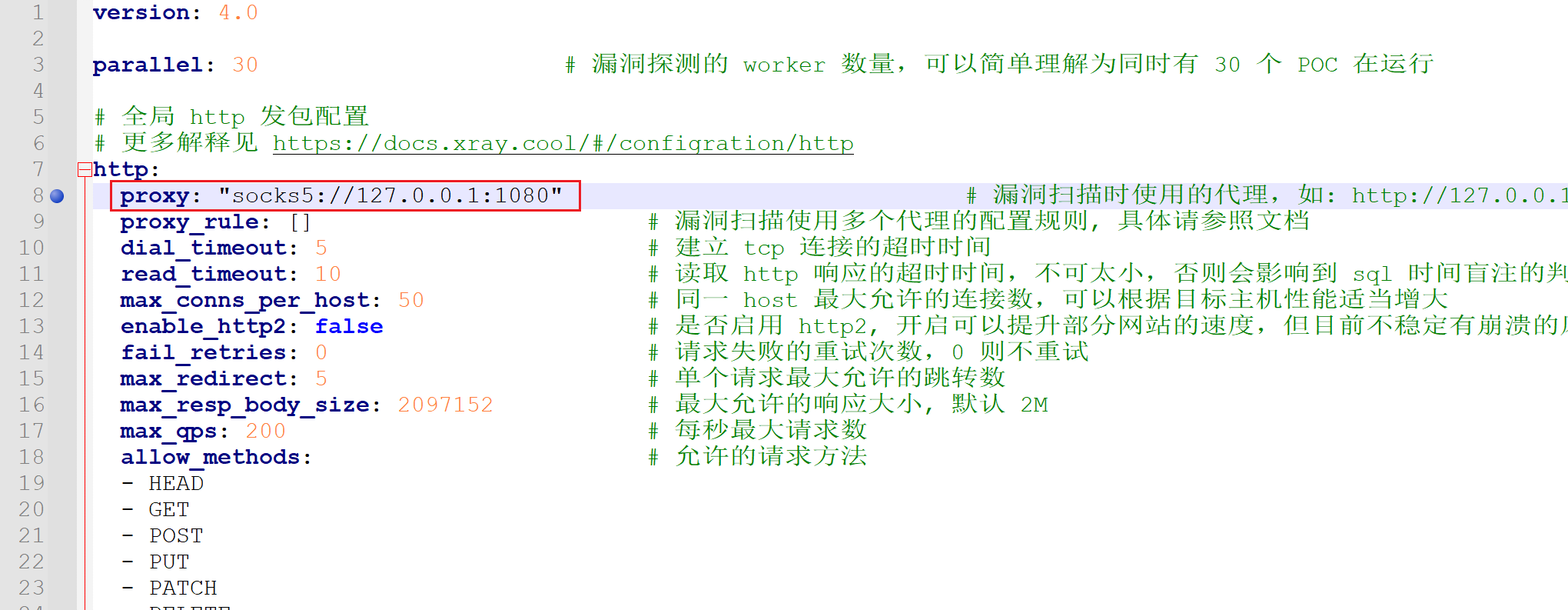

Xray

Fscan

./fscan_amd64 -h x.x.x.x -socks5 192.168.229.1:1080

./fscan_amd64 -h x.x.x.x/24 -pa 3389 -m ssh -socks5 192.168.229.1:1080

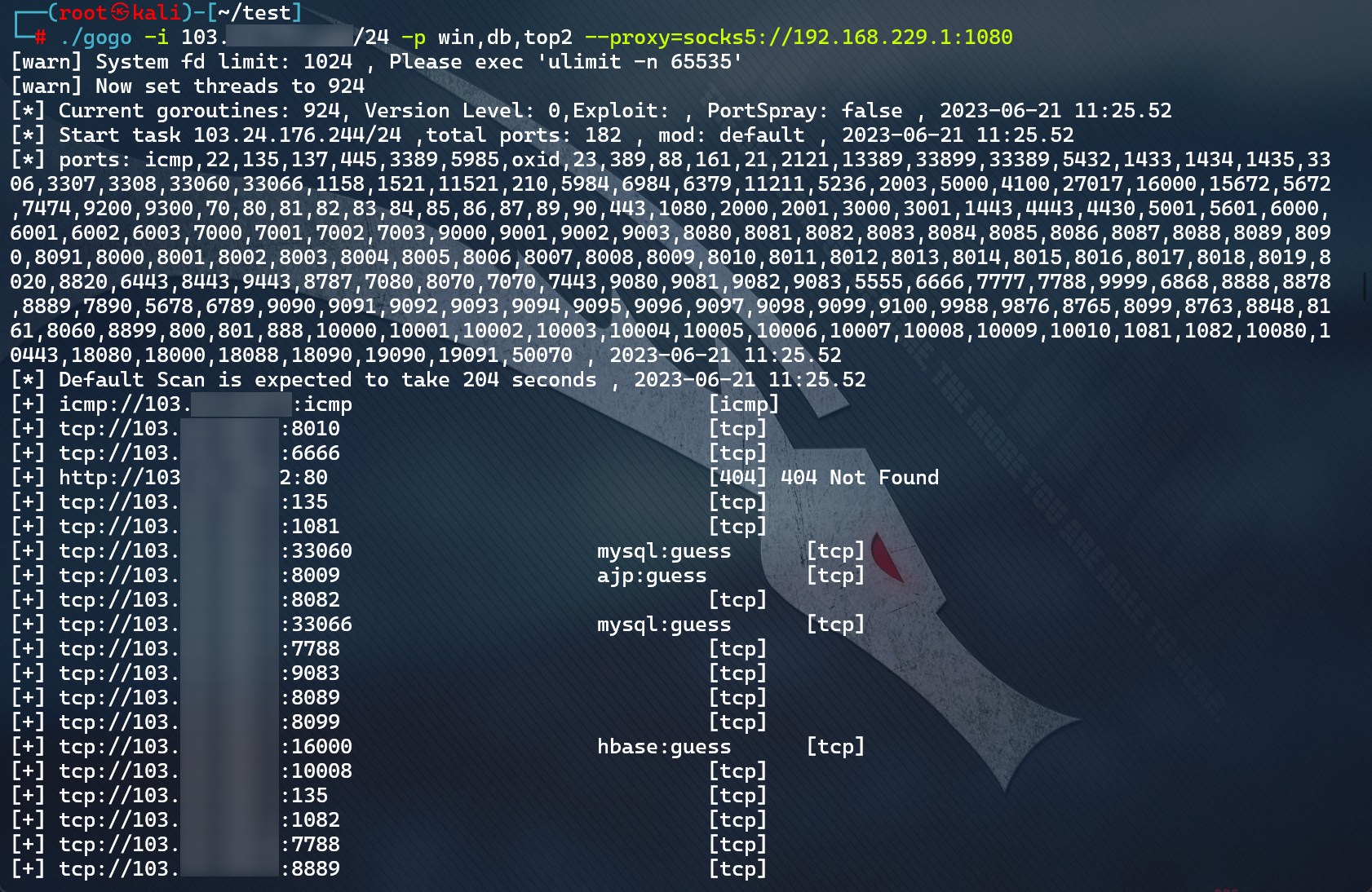

gogo

./gogo -i x.x.x.x/24 -p win,db,top2 --proxy=socks5://192.168.229.1:1080

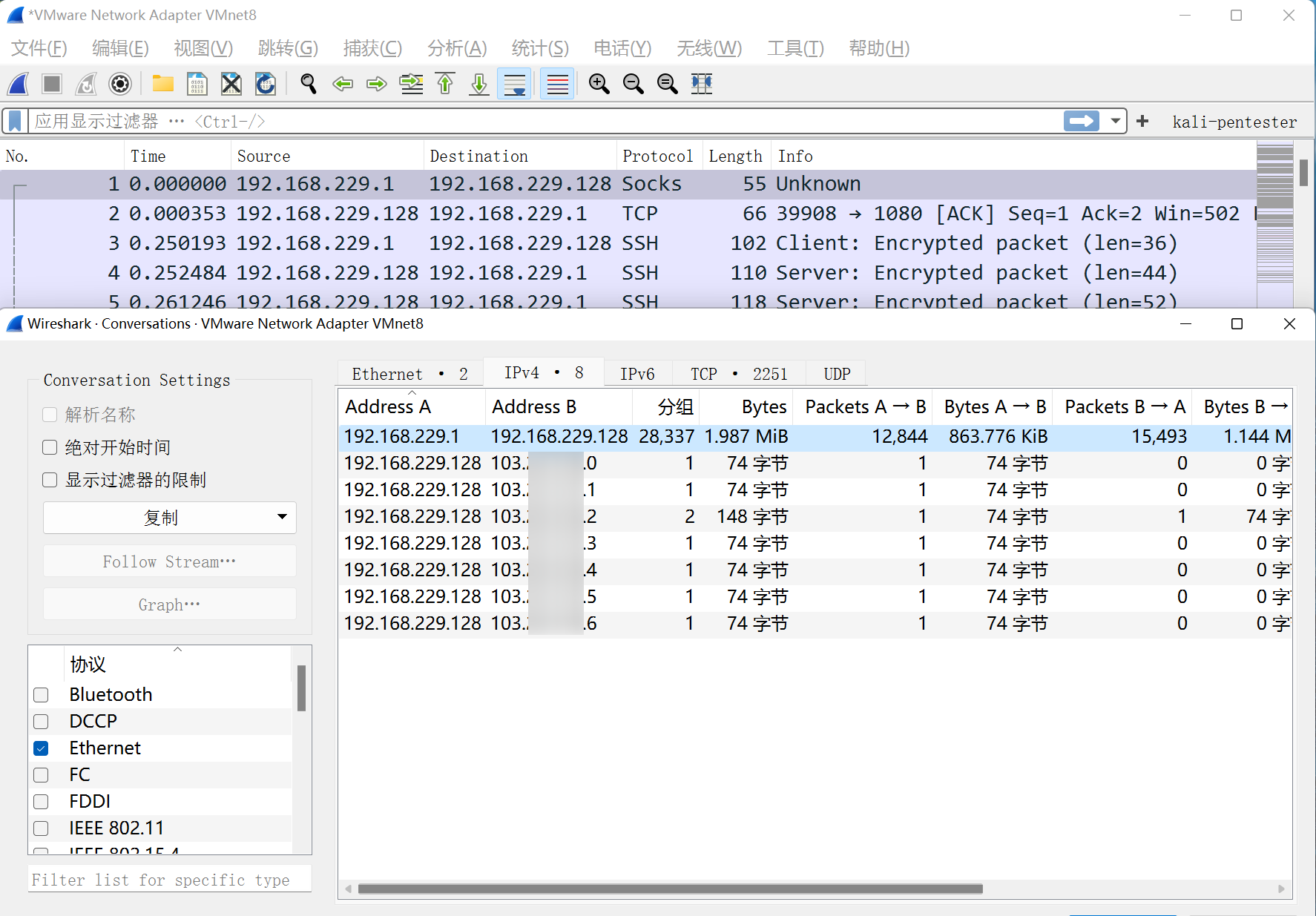

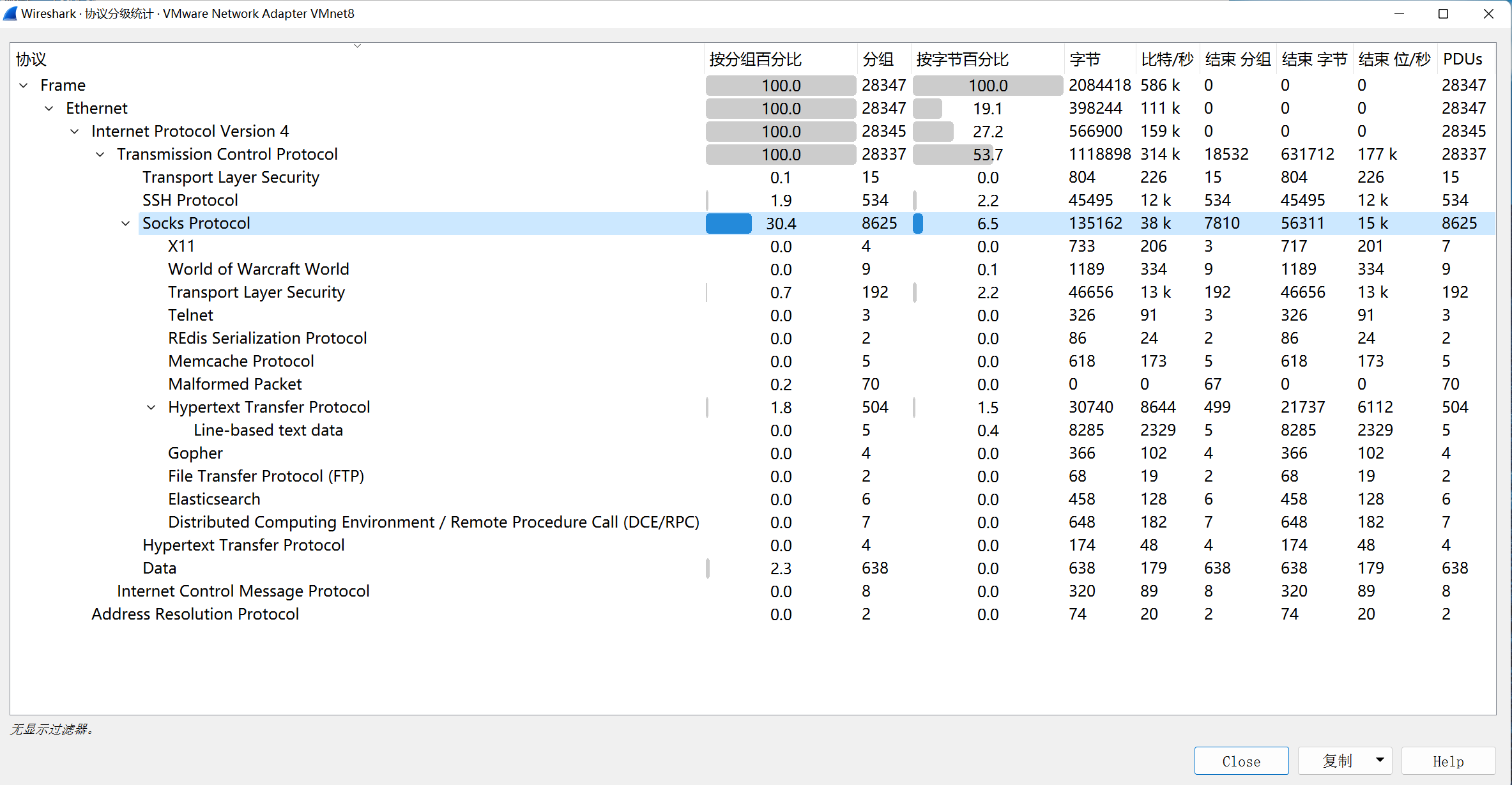

注意到gogo会暴露自身IP,不过流量不大。协议仍然以socks为主。

文章来源:https://blog.csdn.net/weixin_44288604/article/details/135220225

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 腾讯云轻量应用服务器和云服务器性能一样吗?安全吗?

- ES6 新特性(0基础,精简版,学ES6看这篇就够了!!!)

- 【vue】avue-crud表单属性配置(表格以及列)

- CMake入门教程【基础篇】HelloCMake

- Python基础复习

- 基于ADM自适应增量调制算法的matlab性能仿真

- 技术浪潮下的程序员职业困境:一对谷歌工程师夫妻的悲剧启示

- 【进口控制器国产替代】Intel Atom + Artix-7 75T FPGA,CompactRIO单板控制器

- 过往参与的10个游戏项目总结(前十个游戏都是那啥)

- uni书写TP6,环境7.3,随意二开,源码交付。APP小程序H5都有,UI美观