挖矿木马应急响应-案例分析

挖矿木马应急响应-案例分析

linux 终端无法使用系统资源使用异常高

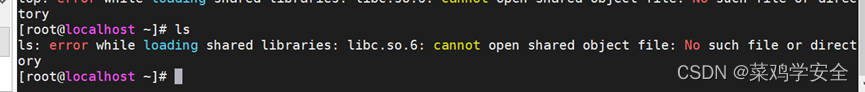

首先解决linux命令无法使用的问题,显示libc.so.6 没有重新连接一下libc文件

查看日志

发现木马运行成功后就日志一直报libc错误

根据信息向上插在日志

向上发现,root用户被爆破后,攻击者使用rz命令上传文件

Oct 28 10:58:48 client systemd-logind: New session 12 of user root.

Oct 28 10:58:48 client systemd: Started Session 12 of user root.

Oct 28 10:58:48 client systemd: Starting Session 12 of user root.

Oct 28 10:58:48 client dbus[855]: [system] Activating service name='org.freedesktop.problems' (using servicehelper)

Oct 28 10:58:48 client dbus-daemon: dbus[855]: [system] Activating service name='org.freedesktop.problems' (using servicehelper)

Oct 28 10:58:48 client dbus[855]: [system] Successfully activated service 'org.freedesktop.problems'

Oct 28 10:58:48 client dbus-daemon: dbus[855]: [system] Successfully activated service 'org.freedesktop.problems'

Oct 28 10:58:49 client systemd-logind: New session 13 of user root.

Oct 28 10:58:49 client systemd: Started Session 13 of user root.

Oct 28 10:58:49 client systemd: Starting Session 13 of user root.

Oct 28 10:59:07 client rz[13094]: [root] a753cb1ff86c742bb497155362664c3b/ZMODEM: 562286 Bytes, 1230686 BPS

Oct 28 10:59:40 client systemd-logind: Removed session 13.

Oct 28 11:00:01 client systemd: Started Session 14 of user root.

Oct 28 11:00:01 client systemd: Starting Session 14 of user root.

查看日志发现确实用非法爆破ssh服务,成功root登录上服务器,并上传文件。

确定挖矿木马

通过top命令确定好木马程序(挖矿木马比较好发现,cpu和内存使用率较高)

使用netstat -anptu 查看网络外联情况。

这里忘记截图了

通过cpu使用率和外联情况。可以快速定位到挖矿木马。

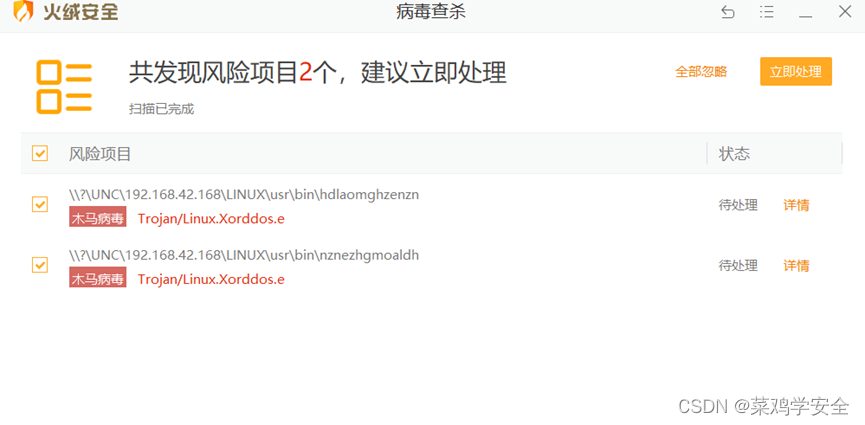

ps:一种奇技淫巧

使用网络挂载程序。将服务器文件挂载到windows上然后使用杀毒软件查杀。可以快速发现木马病毒。

清理挖矿木马

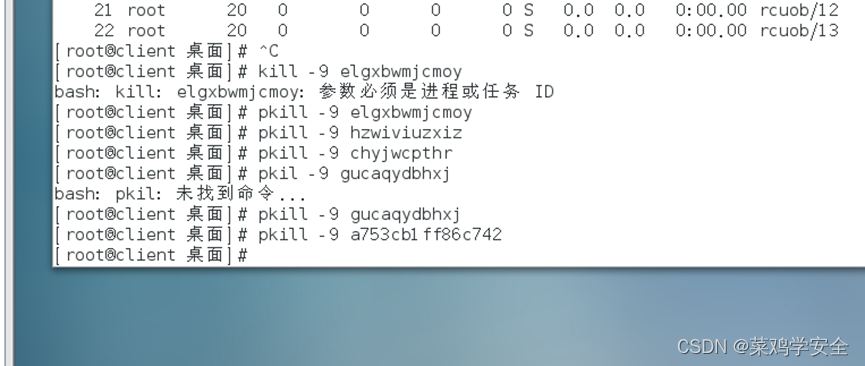

确定好木马直接kill-9无法直接清除。会自动生成随机的新木马。

这里可能是有守护进程或者是计划任务。保证木马的存活。

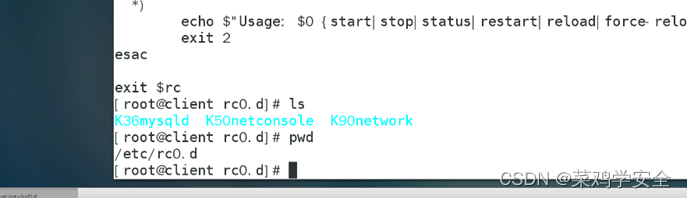

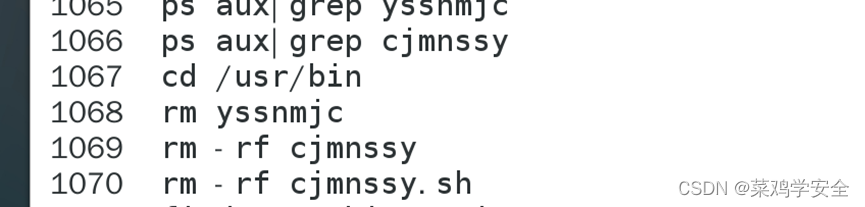

继续排查计划任务,服务器自启动项。

将恶意开启自动项删除。

排查计划任务:

发现计划任务,这个木马还有守护进程相互确认。同时会生成两个随机的木马进行挖矿。并保证对方的存活。如果对方没有存活的话就会自动启动程序。

分析挖矿木马

定位进程后,对进程进行一些分析。

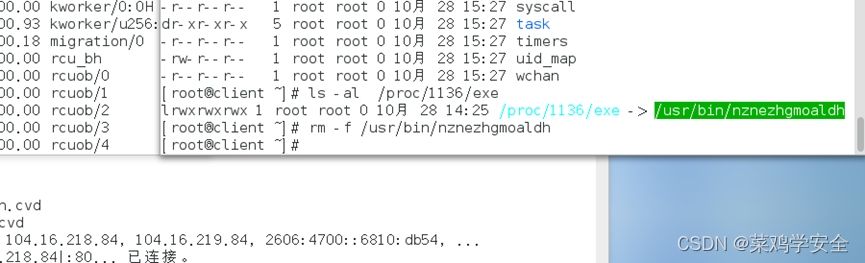

cat /proc/进程号/exe

ls -al /proc/进程号/exe

cat /proc/进程号/cmdline

定位到详细文件。发现无法直接删除。

chttr +i 要锁定的文件,然后再取消挂载进程unmount /proc/进程号

取消挂载和锁定文件后。木马间的相互守护的作用就失效了。然后就可以直接删除木马文件

并使用kill -9 进程号的方式清理木马程序,再次查看top 命令确定时候的就没有再有木马程序了。

收尾工作

接下来的一些就是安全加固,修改密码,ssh安全加固禁用rootssh登录,限制登录次数。排查用户是否有影子用户。漏扫服务器上的服务,是否还有其他漏洞等。对日志和病毒样本的详细分析。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Leetcoder Day9|栈与队列part01

- 【模块系列】STM32&TCS3472

- [足式机器人]Part2 Dr. CAN学习笔记 - Ch03 傅里叶级数与变换

- 【JMeter】使用nmon进行性能资源监控

- QT QIFW Windows下制作安装包(一)

- 想找一个没有中间商的账户,很简单,昂首资本推给你

- 百度智能云正式上线Python SDK版本并全面开源

- 衬氟闸阀制造工艺

- Linux上使用HTTP进行网络通信的编程实例

- T-sql 高级查询( 5*函数 联接 分组 子查询)