LINUX加固之命令审计

一、前言

? ? 在LINUX安全范畴中,安全溯源也是很重要的一个环节。对主机上所有曾操作过的命令详细信息需要有一份记录保存,当系统遭受破坏或者入侵,拿出这份记录,可以帮助定位一些可疑动作。

? ? 很多系统通常都会配置安全堡垒机,通过安全的方式登录主机后,所有的行为都会被堡垒机录像或者记录下操作命令。但是如果黑客或者破坏人员,他可能会是通过非常规方式,其他通道登录的主机进行的操作,这个时候指望堡垒机,一般是无法溯源到。

? ? 所以,我们需要在操作系统层,在加一道安全防护配置,自动记录所有登录shell后的操作记录。

二、实现过程

? ?增加系统环境变量,定义好记录日志的相关命令参数。只要用户登录上了主机shell环境,就会加载系统环境变量,此时所有的操作就会记录到/var/log/message日志中。

注:编辑/etc/profile文件,添加保存下面参数即可。命令中定义了操作用户、操作时间、操作命令、操作地点。

? ?export PROMPT_COMMAND='{ msg=`history 1`;user=`whoami`; logger -p local6.notice -s "`date "+%F %R:%S"`:$user:CommanD:$msg:`who am i`" > /dev/null 2>&1;logscript $msg > /dev/null 2>&1; }'

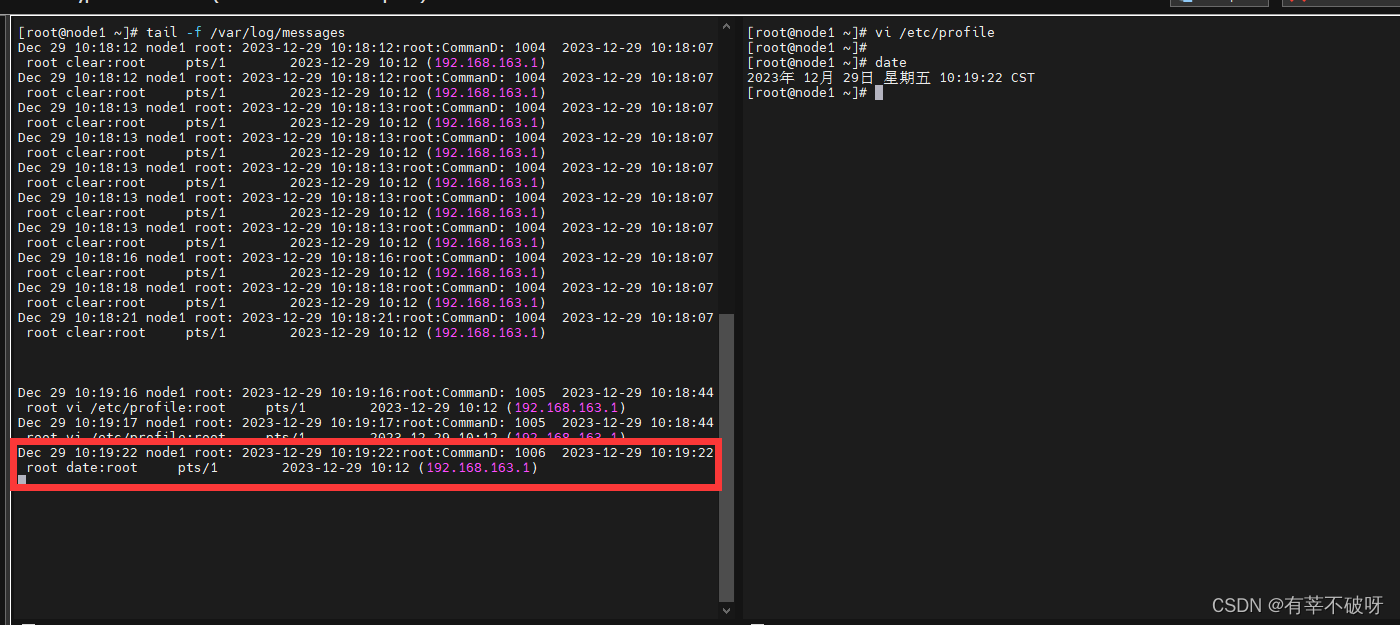

三、实现效果

? 配置完成后,重新登入一个终端,此时操作任何命令后,可以看到命令相关信息已被记录到message文件中。

? 需要注意的是,大多数情况下,做了这一步我们都可以从日志中找到一些有用信息。但黑客或者破坏者通常也会有反溯源的动作,比如清空掉message日志,这时我们从本机上看不到任何信息?。所以完整的安全防护体系中,建议配置下第三方日志平台或者备份平台,这些敏感记录可以实现异地备份的效果,从而补充大家的溯源手段。

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 从零学习Hession RPC

- 闭包的使用场景

- 学习JavaEE的日子 day12 构造方法 类的制作

- (2023,控制解缠,特征合并,LLM,DDIM)Make-A-Storyboard:具有解缠和合并控制的故事板通用框架

- 关键字:package关键字

- C++ 并发编程 | 线程的状态

- c语言学习准备工作

- IoTeX 研究员:我对 DePIN 赛道发展的十项预测

- 一二三应用开发平台文件处理设计与实现系列之3——后端统一封装设计与实现

- 数据分析---SQL(3)