upload文件上传2—10关

注:纯个人的日常笔记,仅供参考

第二关

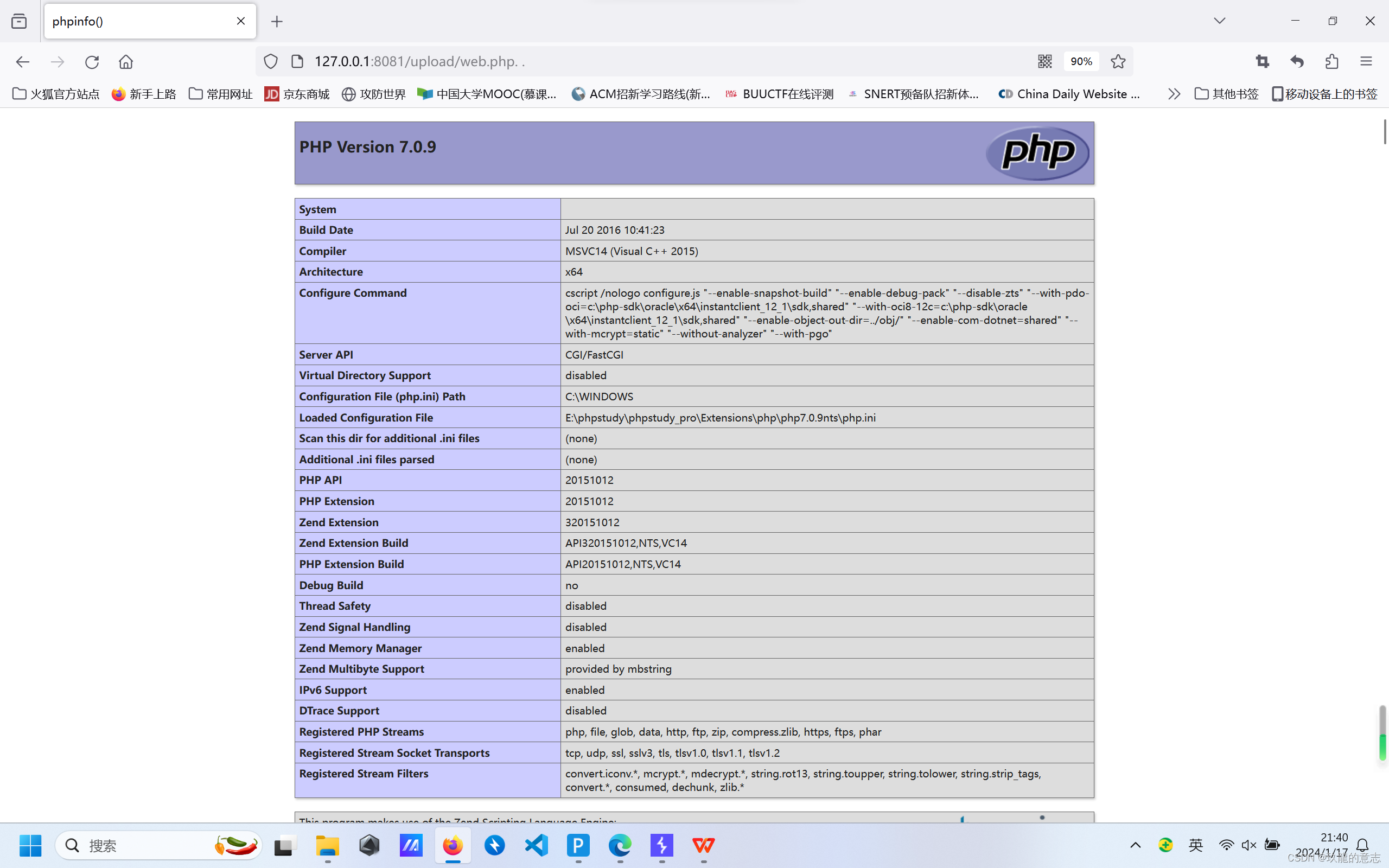

第二关在不看源码的情况下,可以事先准备几种不同文档格式的webshell,我这里均为

<? phpinfo(); ?>刚开始时啥也不知道主打一个尝试,将常用的几种带入尝试,如下我尝试了3遍就成功上传了,上传后只需要在burp中将文档后缀改为php网站就可以成功解析了。

当尝试不出来时再尝试爆破也不迟。

一个能上传的文件删去content type以及后面的mine type文件就不能上传了说明这个是起决定性因素的。反之则是filename=’ 中的文件后缀起决定性’。

Content-Type起决定性的时候filename=’’中后缀改为与脚本语言匹配的就行。

本关可以传一个php后缀的文件抓包,在抓到的包里将Content-Type改为符合要求的也可以上传

第三关

还是尝试,发现黑名单,我们使用不在黑名单的后缀文件上传

这里上传的是gif后缀,但其实是一个php文件,抓包将gif修改为php会发现任然无法上传,因为他禁止PHP这时候我们可以尝试php的其它版本。例如php3,php5等(当你要解析的文件脚本语言确定时无法上传时可以尝试其它版本,例如这里我上传的php脚本语言,我的后缀只能是php,但php被禁止了,此时我可以尝试其它的版本)

这里上传的是gif后缀,但其实是一个php文件,抓包将gif修改为php会发现任然无法上传,因为他禁止PHP这时候我们可以尝试php的其它版本。例如php3,php5等(当你要解析的文件脚本语言确定时无法上传时可以尝试其它版本,例如这里我上传的php脚本语言,我的后缀只能是php,但php被禁止了,此时我可以尝试其它的版本) 上传文件的名字可能会被加密等等,访问地址以响应包里的地址为主

上传文件的名字可能会被加密等等,访问地址以响应包里的地址为主 这里访问到的是空白的,没有显示代码证明代码没有错误,之所以是空白是因为我们并未在apache内部进行对应危险的配置,要在apache配置文件中添加对应的php版本才可以解析

这里访问到的是空白的,没有显示代码证明代码没有错误,之所以是空白是因为我们并未在apache内部进行对应危险的配置,要在apache配置文件中添加对应的php版本才可以解析

第四关

为.htaccess绕过先上传一个.htaccess后缀的文档,在里面写上下面的代码。

<FilesMatch “1.jpg”>

SetHandler application/x-httpd-php

再上传一个1.jpg格式的后缀文件写上自己的webshell

我的理解

因为<FilesMatch “1.jpg”>所以上传一个1.jpg格式的后缀文件

这里出了毛病应该是靶场上了年纪,新版本不太行要切换老版本

这里出了毛病应该是靶场上了年纪,新版本不太行要切换老版本

第五关

点空点绕过,在php后加上. .

第六关

大小写绕过

windows 对文件名大小写不敏感例如 test.txt与TEST.txt是一个文件,而linux则不同。通过访问只有大小写不同的网站如果访问到相同的网站则为windows

第七关

后缀加空格绕过

第八关

点绕过

第九关

文件流特性绕过

如果后缀名没有对::

D

A

T

A

进行判断,利用

w

i

n

d

o

w

s

系统

N

T

F

S

特征可以绕过上传在

w

i

n

d

o

w

的时候如果文件名

+

"

:

:

DATA进行判断,利用windows系统NTFS特征可以绕过上传 在window的时候如果文件名+"::

DATA进行判断,利用windows系统NTFS特征可以绕过上传在window的时候如果文件名+"::DATA"会把::

D

A

T

A

之后的数据当成文件流处理

,

不会检测后缀名,且保持

:

:

DATA之后的数据当成文件流处理,不会检测后缀名,且保持::

DATA之后的数据当成文件流处理,不会检测后缀名,且保持::DATA之前的文件名,其实和空格绕过点绕过类似

这里出毛病了,不知道为啥

第十关

. .绕过(点空点绕过)与上面有一关相同

这里偷个懒

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- C++|【34】C++中的const

- java spring cloud 企业工程管理系统源码+二次开发+定制化服务

- vue组件渲染字段报错-渲染和后台返回接口存在顺序问题 解决记录

- 计算机毕业设计 基于Web的城市旅游网站的设计与实现 Java实战项目 附源码+文档+视频讲解

- AI科幻电影鉴赏《异星战场2:泰坦之心》

- AtomicReference自旋加CAS保证对象引用原子性

- Hyperledger Fabric 交易过程中读写集语义

- 【深度学习】因果推断与机器学习的高级实践 | 数学建模

- 程序员面试秘籍:培训讲师视角下的20大必备技巧

- 数据结构实验4:链表的基本操作