【软件安全实验】使用Find Security Bugs工具静态分析WebGoat

发布时间:2023年12月20日

实验要求

用Find Security Bugs(http://find-sec-bugs.github.io)工具静态分析WebGoat。WebGoat是OWASP组织研制出的用于进行Web漏洞实验的应用平台,官方网址是http:/www.owasp.org.cn/owasp-project/webscan-platform。WebGoat运行在带有Java虚拟

机的平台之上,当前提供的训练课程有30多个,其中包括:跨站点脚本攻击(XSS)、访问

控制、线程安全、操作隐藏字段、操纵参数、弱会话Cookie、SQL盲注、数字型SQL注入、

字符串型SQL注入和Wb服务等。完成实验报告。

实验步骤

一、在IntelliJ上安装插件配置规则库

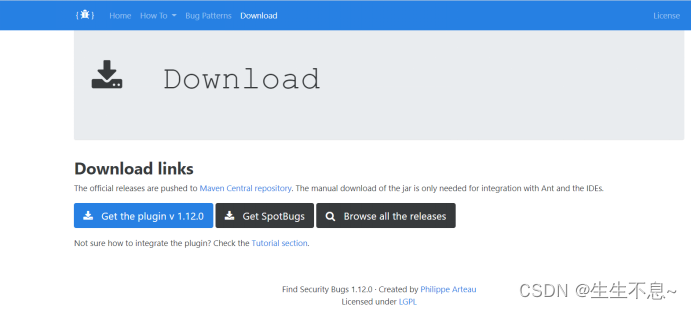

1、下载安全漏洞规则库Find-Sec-Bugs。

下载网址:https://find-sec-bugs.github.io/download.htm

Find-Sec-Bugs 是扫描插件 FindBugs的 Java 安全漏洞规则扩展库,它支持在多种主流 IDE 环境进行安装:Eclipse, IntelliJ, Android Studio 和 NetBeans。只扫描 Java 代码,支持主流的 Java 开发框架,比如 Spring-MVC, Struts 等。通过扫描源代码,能够发现131种(version 1.9.0)不同的安全漏洞类型。详见Find-sec-bugs官网:http://find-sec-bugs.github.io/bugs.htm

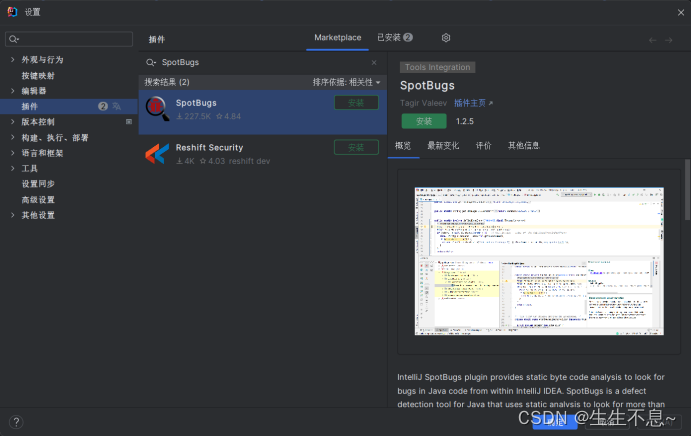

2、安装SpotBugs插件并重启IDE。

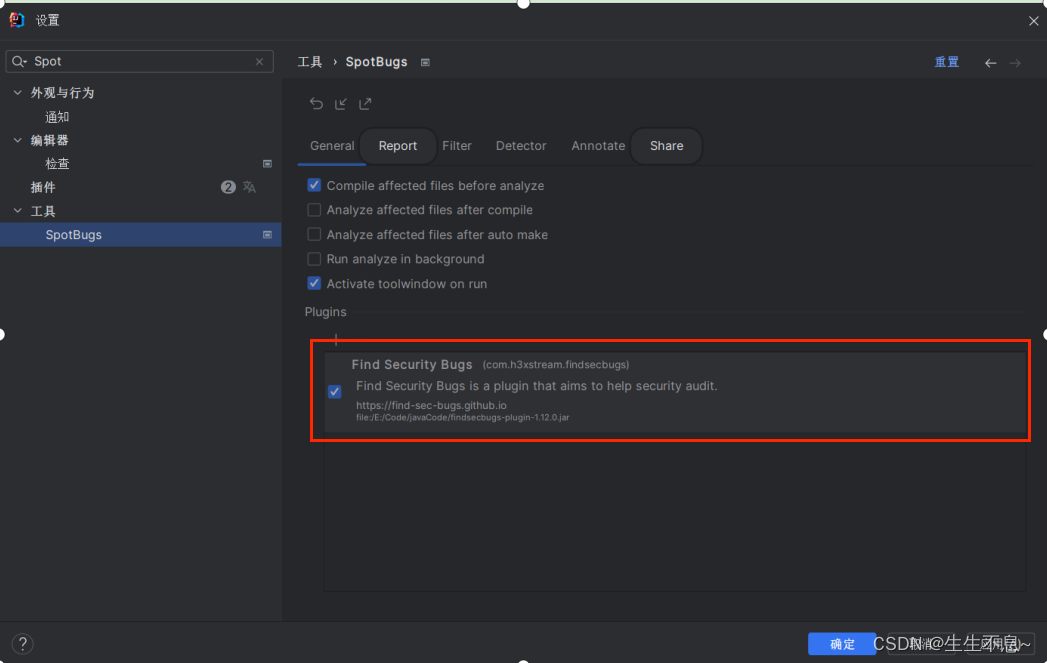

3、添加漏洞规则库

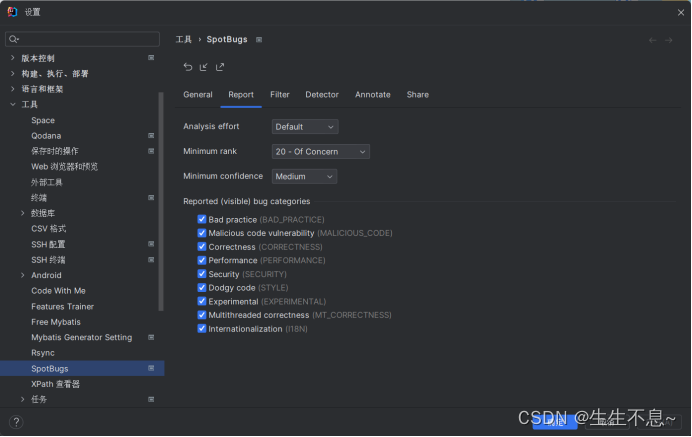

4、设置

二、下载WebGoat源代码

1、在如下界面选择源代码压缩包下载。

三、Find Security Bugs工具静态分析WebGoat

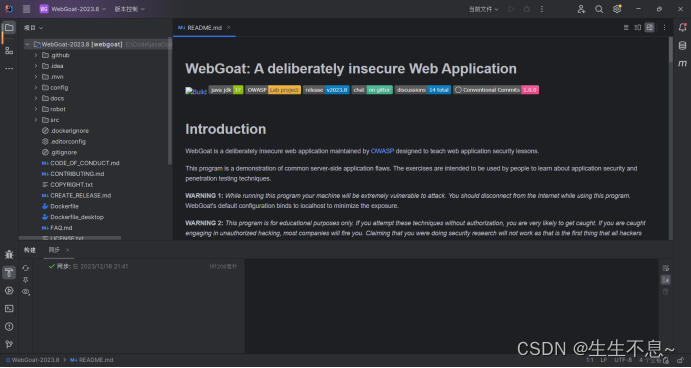

1、使用IntelliJ Idea打开WebGoat源代码项目,选择分析代码

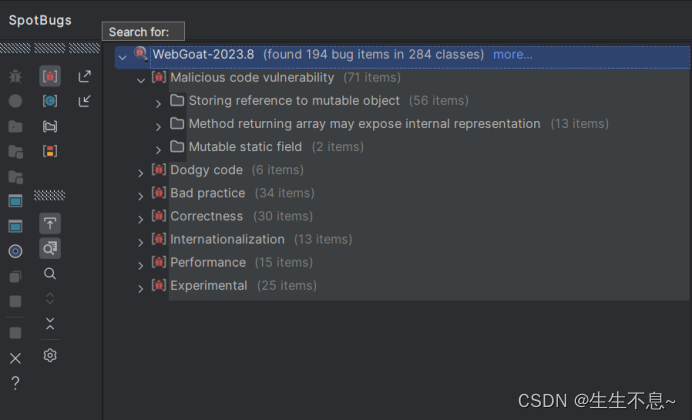

2、分析结果展示

文章来源:https://blog.csdn.net/qq_45858191/article/details/135096612

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python 教程 01:Python 简介及发展历史

- 共享办公兴起背后:创新引擎或风口浪尖?

- 深入剖析 Git 对象底层原理

- ubuntu20快速搭建自己的git代码仓库环境

- 信息网络协议基础-IPv6协议

- mllib可扩展学习库java api使用

- 【Docker】安装 Nginx 容器并部署前后端分离项目

- [USACO2.4] 两只塔姆沃斯牛 The Tamworth Two#洛谷

- 减少客户流失并留住长期客户:实用策略与实践分享

- 自定义数据实现SA3D