SQL注入解决方案思考

发布时间:2023年12月24日

方案1:使用mysql的预编译机制

这种方案相当普遍,简单来说就是使用#{}进行参数传递。这是我们日常应该写的SQL方式。

方案2:检查参数,可以使用切面的方式

很不幸,前边的人已经写的代码没有使用#{}方式,这种情况下我们需要进行整改。如果采用方案1的方式,那么我们就需要对所有的SQL进行整改。此时我们可以采用方案2的方式,进行最小方式的改动。

1.首先写一个注解类,用于方法上

@Target({ElementType.METHOD})

@Retention(RetentionPolicy.RUNTIME)

public @interface SqlInjectionCheck {

}

2.写一个切面用于校验使用了注解的方法

@Aspect

@Component

public class SqlInjectionCheckAop {

private static List<String> list;

static {

list.add("select");

list.add("delete");

// 此处可以继续添加可能导致SQL注入的关键字,也可以加空格,大写

}

@Pointcut("@annotation(com.yangsh.meal.sys.annotation.SqlInjectionCheck)")

public void sqlIntejectionCheck(){

}

@Around("sqlIntejectionCheck()")

public Object doAround(ProceedingJoinPoint proceedingJoinPoint) throws Throwable{

// 获取参数

Object[] args = proceedingJoinPoint.getArgs();

for (Object o : args){

if(o instanceof String){

checkSqlParam((String)o);

continue;

}

// 此处可添加其他type参数,例如Map、JSONObject

}

Object proceed = proceedingJoinPoint.proceed();

return proceed;

}

private void checkSqlParam(String o) throws Exception{

for (int i = 0; i < list.size(); i++) {

String s = list.get(i);

if(o.contains(s)){

throw new Exception("存在可能导致SQL注入的词汇");

}

}

}

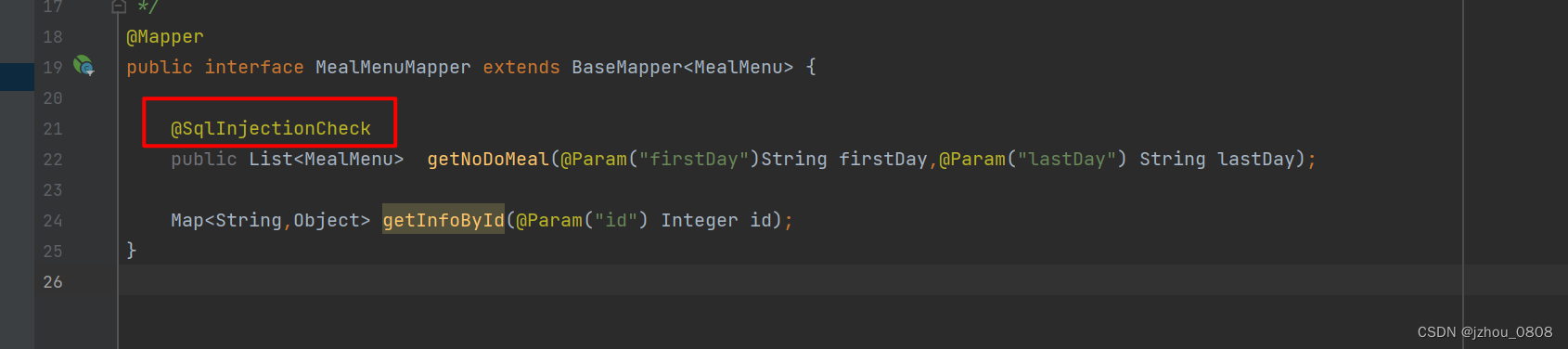

}3.直接在需要的mapper方法上添加注解即可

具体细节,如有使用者,可以继续完善。仅作为分享。

文章来源:https://blog.csdn.net/qq_37375667/article/details/135165795

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- macos pip3 install pycryptodome导入from Crypto.Cipher import AES报错

- springboot/java/php/node/python电影订票系统【计算机毕设】

- 买房与租房助手(JSP+java+springmvc+mysql+MyBatis)

- 数学对象使用方法 -- JavaScript

- 普元 Primeton ESB

- 排队免单模式玩法,提高转化率解决引流难题

- Unity3D PVP游戏位置同步算法优化详解

- 八股文打卡day15——计算机网络(15)

- 停车位系统(JSP+java+springmvc+mysql+MyBatis)

- 软件测试作业‖若依系统的自动化+性能