【JS逆向学习】快乐学堂

发布时间:2023年12月29日

逆向目标

登陆接口:https://www.91118.com/passport/Account/LoginPost?r=0.20790763112591337&kds=yes&username=13127519353&pass=bb3mlkFBqqo%3D&recordPwd=1&ckcode=5719&fscode=klxt&invite=

加密参数:

- r:0.20790763112591337

- pass:bb3mlkFBqqo=

- ckcode:5719

逆向过程

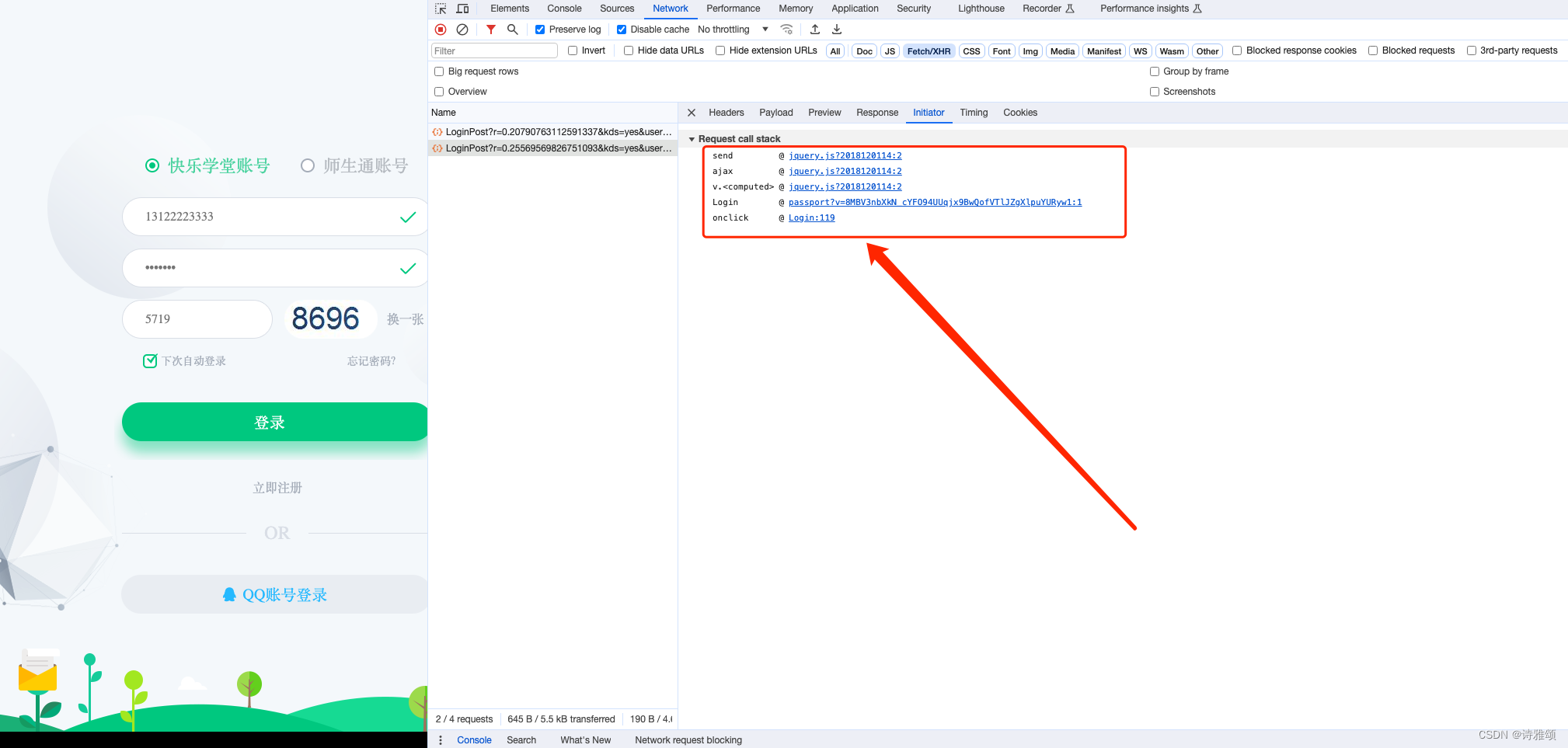

填写账号、密码、验证码后点击登陆,过滤网络请求,发现加密参数如下

老规矩,通过启动器进栈分析,随便找一个点进去打个断点,这里我们打在ajax断点处

加密参数分析

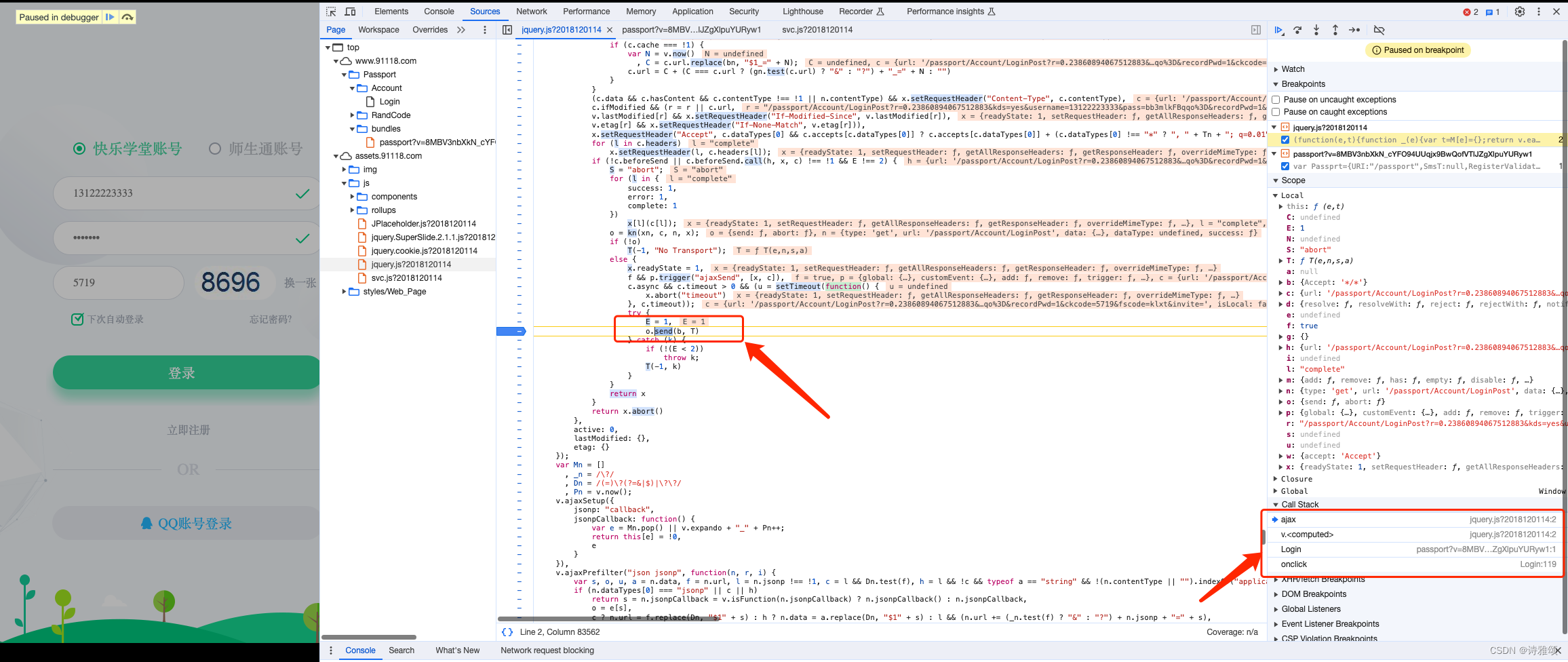

点击登陆发现代码断住了

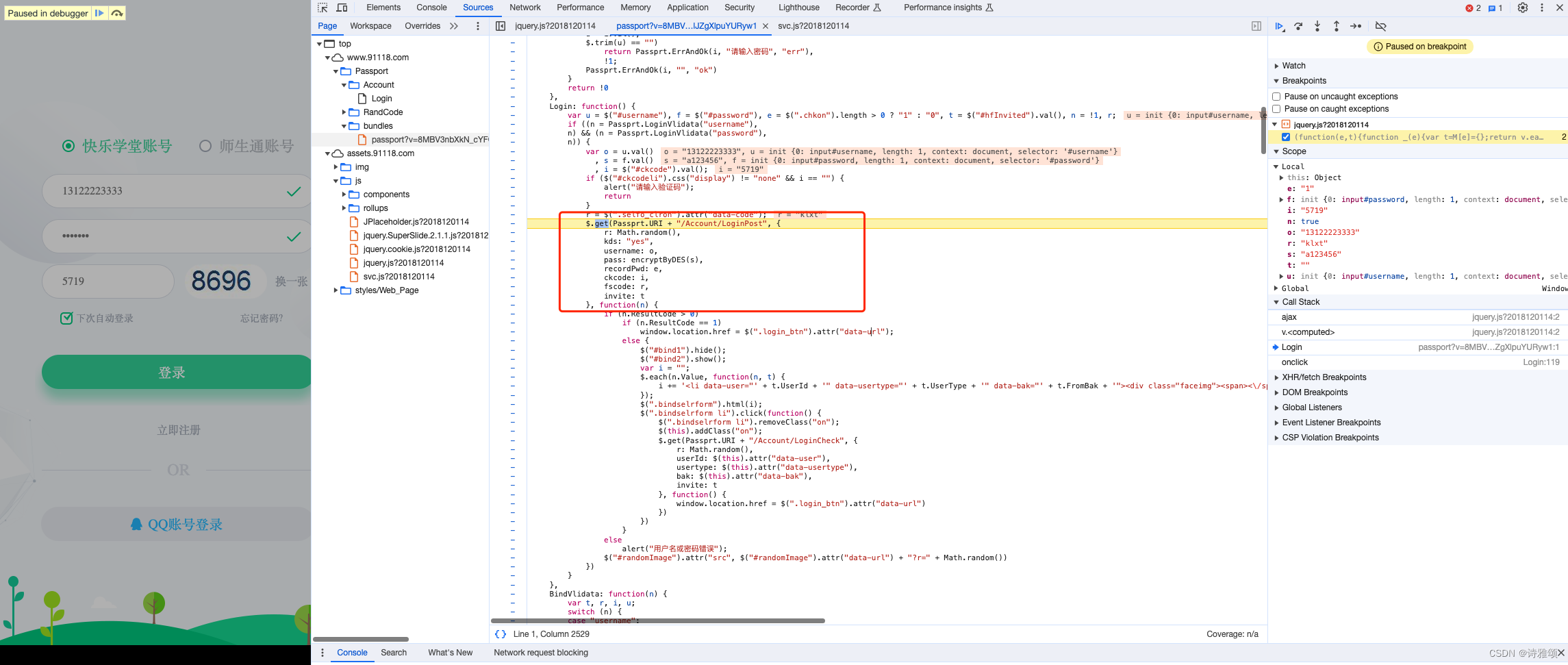

继续跟栈分析,找到了加密逻辑,发现所有的加密参数都在这里了

{

r: Math.random(),

kds: "yes",

username: o,

pass: encryptByDES(s),

recordPwd: e,

ckcode: i,

fscode: r,

invite: t

}

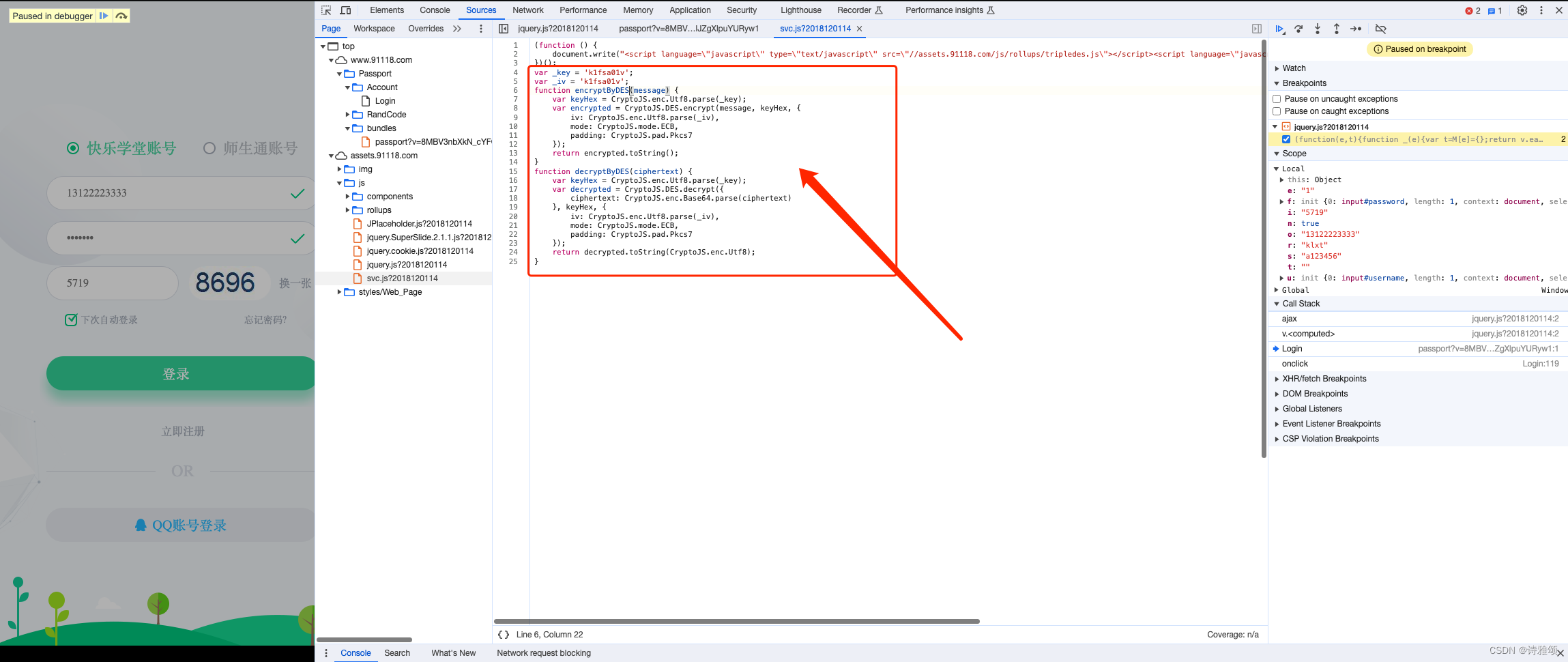

进入方法 encryptByDES(s) 继续分析 pass 的加密逻辑,可以看到家解密方法它都已经帮我们实现好了,只需要补下库导入即可

const CryptoJS = require('crypto-js');

var _key = 'k1fsa01v';

var _iv = 'k1fsa01v';

function encryptByDES(message) {

var keyHex = CryptoJS.enc.Utf8.parse(_key);

var encrypted = CryptoJS.DES.encrypt(message, keyHex, {

iv: CryptoJS.enc.Utf8.parse(_iv),

mode: CryptoJS.mode.ECB,

padding: CryptoJS.pad.Pkcs7

});

return encrypted.toString();

}

function decryptByDES(ciphertext) {

var keyHex = CryptoJS.enc.Utf8.parse(_key);

var decrypted = CryptoJS.DES.decrypt({

ciphertext: CryptoJS.enc.Base64.parse(ciphertext)

}, keyHex, {

iv: CryptoJS.enc.Utf8.parse(_iv),

mode: CryptoJS.mode.ECB,

padding: CryptoJS.pad.Pkcs7

});

return decrypted.toString(CryptoJS.enc.Utf8);

}

原创声明:未经许可,不得转载。

如有侵权,请联系作者删除删除。

文章来源:https://blog.csdn.net/andrew_wf/article/details/135295836

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!