SDCMS靶场通过

发布时间:2024年01月18日

考察核心:MIME类型检测+文件内容敏感语句检测

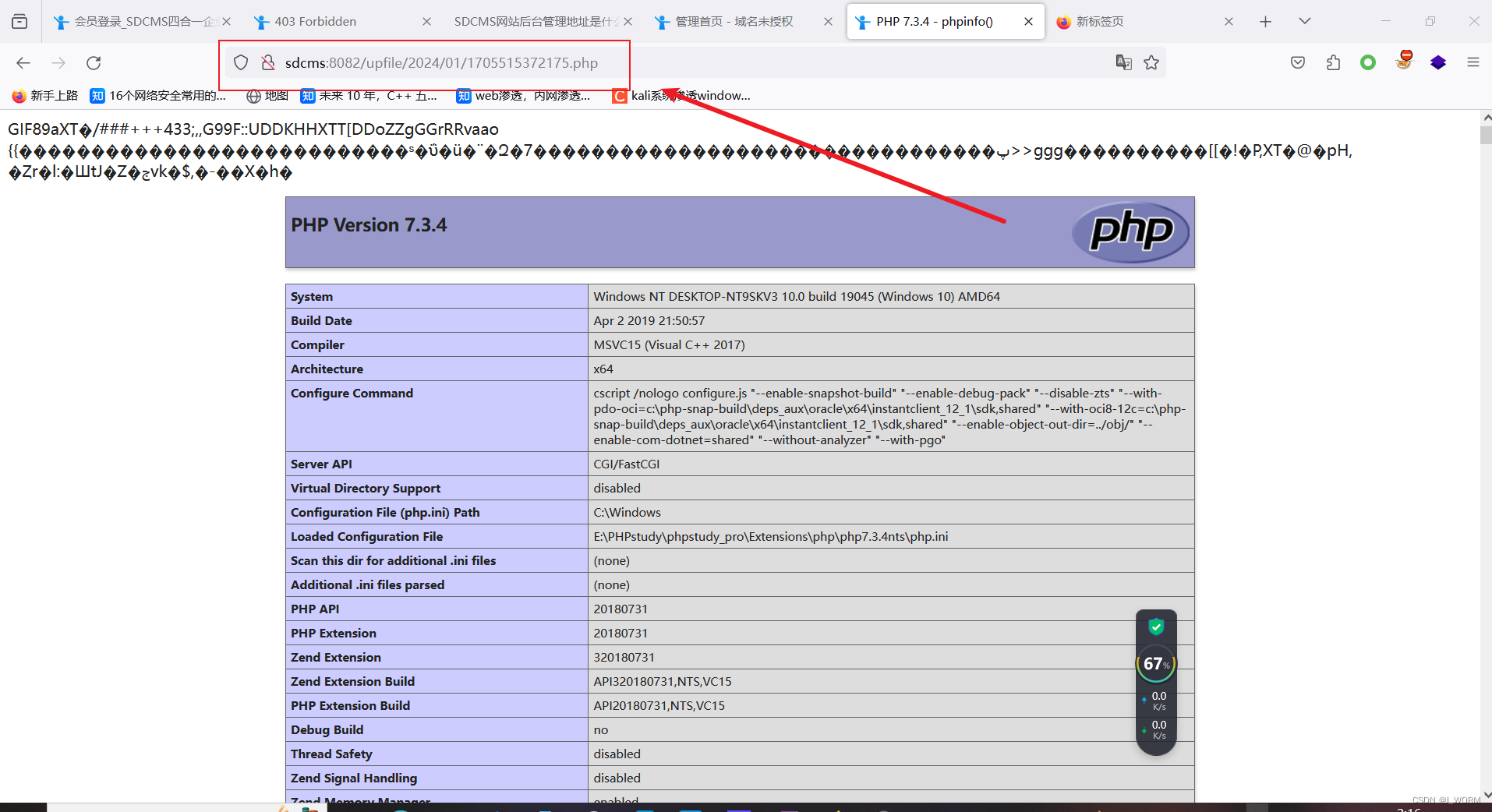

这个挺搞的,一开始一直以为检查文件后缀名的,每次上传都失败,上传的多了才发现某些后缀名改成php也可通过,png图片文件只把后缀名改成php也可以通过,之前不成功的图片可能有问题,不断地修改然后repeater,发现MIME类型改变,文件上传失败,图片文件内容为空(没有标志头)上传失败,文件中含有php,phpinfo,eval等敏感字符串时上传失败,真的搞,彻底呆住了,尝试用unicode编码代替,上传成功,但是无法正常解析,由于测试pinfo,ph等字符串没问题,想到是不是可以用参数对语句进行拆解,然后再进行拼接来达到免杀的效果,结果顺利通过

难点:

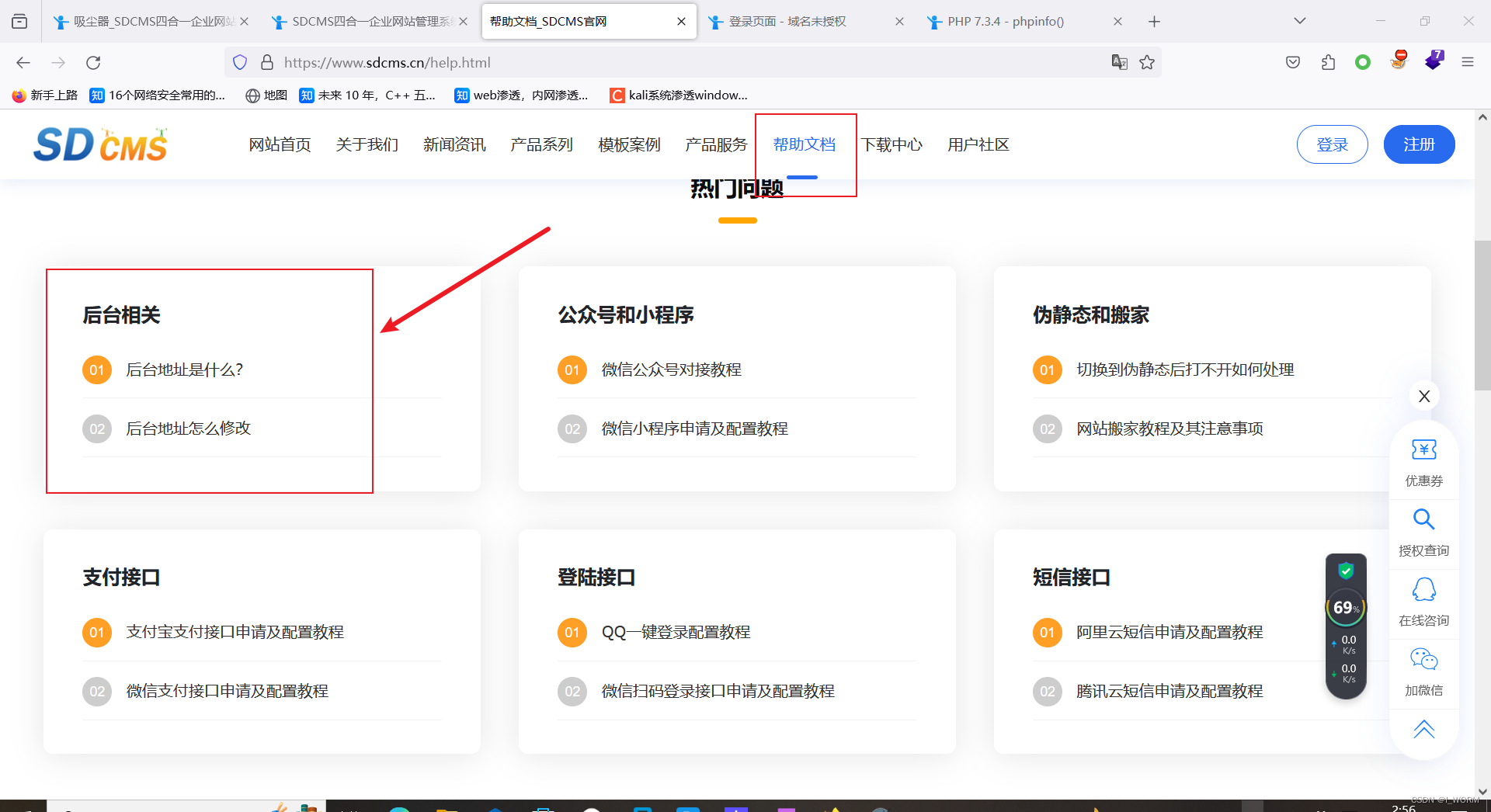

1.寻找到www.sdcms.cn这个网址,获取后台的地址(做完以后忘了在哪儿看到了,只记得在一个响应包里)

2.对木马内容进行封装绕过检查

打开网站首页,找到一个网址(www.sdcms.cn)(具体在哪里我给忘了,就是一同乱点,抓包看响应包内容找到的);通过www.sdcms.cn网址找到后台登陆系统的入口

通过弱口令admin admin进入,找到文件上传点

抓包修改文件内容;通过不断的测试,发现服务器端检测的是MIME类型和文件中是否有phpinfo,eval等敏感字符串;修改文件名为998.php,利用变量传值的方式把phpinfo进行拆解,成功绕过服务器端的验证(文件上传成功,复制文件路径打开)

文件成功解析(如果想获取对方webshell只需要用同样的方法对语句进行拆解合并就行)

文章来源:https://blog.csdn.net/I_WORM/article/details/135663928

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 前端基础面试题大全

- 电脑显卡驱动停止响应该怎么办?为什么会出现这种情况

- 《SPSS统计学基础与实证研究应用精解》视频讲解:SPSS 与 Stata、Python 的对比

- X86汇编语言:从实模式到保护模式(代码+注释)--c10、11(保护模式:32位x86处理器编程架构+进入保护模式)

- yolov8实战第五天——yolov8+ffmpg实时视频流检测并进行实时推流——(推流,保姆教学)

- 对象存储COS是什么?如何接入SCDN

- js(JavaScript)数据结构之链表(Linked List)

- whistle代理+mock轻松解决“页面端“测试接口没数据难题

- Linkage Mapper 各工具参数详解——Barrier Mapper

- 2024年【G1工业锅炉司炉】考试题及G1工业锅炉司炉理论考试